SecuAvail NEWS(Vol.5 2015年4月号)

不正侵入検知防御システム(IPS)

特集 不正侵入検知防御システム(IPS)

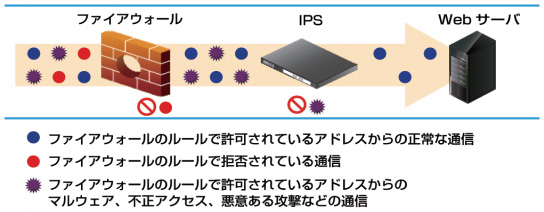

ファイアウォール(以下、FW)とIPS(Intrusion Prevention System)の違いは、シンプルに言うならば許可/遮断を判断する階層とプロトコルが違う点にある。

FWはポート番号、IPアドレス、プロトコル、通信方向をアクセス制御ルールに基づき、通信の許可/遮断を判断する。通信内容まではチェックしない。通信内容とは、マルウェア、不正アクセス、攻撃など”振る舞い”を意味する。一方、IPSは不正侵入検知防御システムと呼ばれ、FWが許可した通信のパケットを監視し、内容を含む全体を解析する。結果、怪しい振る舞いや攻撃、不正侵入の可能性を検出した場合に遮断/破棄する。

仮に、外部から社内のWebサーバにHTTP(ポート番号80番)のアクセスを許可している環境で悪意のある通信が送られてきた場合、FWで通信を許可し、IPSで不正通信を遮断するということなる。では、FWとIPSどちらが現状の脅威に合致するのか。様々なネットワーク構築と運用監視業務の経験からIPSが有効と判断する。もちろん、併用が一番有効である。

それは、標的型攻撃が巧妙化していることが第一の理由である。

攻撃者は事前に対象システムの脆弱性を認識し侵入可否を調査してから攻撃を行う。多くの攻撃は脆弱性を狙って行われるためシステムを常に最新の状態にアップデートし、修正プログラムを適用することが不可欠となる。しかし、現実的な問題として修正プログラムが存在していない脆弱性を狙った攻撃や修正プログラムをすぐには適用できない事象は決して少なくはない。その時に有効手段となり得るのがIPSの導入・稼働である。時には高額な投資となることもあるが、利益を守るためのセキュリティ対策という本質を鑑みると、尽きることなき脅威と攻撃への対策が利益貢献とも認識できるであろう。

セキュアヴェイル独自の視点でIPS専用機(ネットワーク型)とUTM製品のIPS機能を比較した結果、IPS専用機が最適であるとの結論に至った。その背景を解説する。

IPS選択の最大のキモは導入後の運用にある。その観点から、攻撃の検知/防御機能、オペレーション、インシデント対応の3要素で比較した。

最近の調査機関のレポートや社内での検証を見る限り、IPS専用機とUTM製品のIPS機能では、検知/防御機能にほとんど差はない。昨年は大きな脆弱性がみつかり、シグネチャのリリースはわずかながらUTMメーカの方がIPS専用メーカより早かったケースはあるものの機能差とまでは言えない。

攻撃の検知/防御機能は差がないと判断する。

日常的なIPSのオペレーションで比較する。

IPSは、保護対象毎にIPSプロファイルを作成し、保護対象にマッチした検知/防御を行う。ただし、UTM製品の場合、IPS機能はFWポリシーごとに適用する/しないを実装するため、保護対象毎にFWポリシーとIPSプロファイル作成が必要で、かつ日々そのメンテナンスが発生する。

環境にもよるが、きめ細かいIPS設定を行う場合の作業量は甚大になる。一方、IPS専用機はIPSに特化しているため設定が容易である。設定のコストを抑えるという点でIPS専用機に分がある。

オペレーションはIPS専用機が優位と判断する。

インシデント検知時は、自社システムへの影響、攻撃内容(手法)、攻撃が成功/失敗したのか、成功した場合は攻撃を受けたシステムへの調査が必要になってくる。

調査に欠かせないのがログだが、攻撃検知時の情報量(ログ)は、IPS専用機が圧倒的に多く他製品の追随を許さない。情報量が豊富な分調査も行いやすい。

インシデント対応はIPS専用機が優位と判断する。

「IPSでインシデントを検知した後の調査スピード」、「検知/防御に必要な設定の完了までのスピード」という視点で、IPS専用機が最適である。

特に大きな利点はログの情報量にある。IPS運用では情報量と内容からいかに早く対応できるかが重要になる。攻撃名が判明しても、攻撃手法、自社システムへの攻撃や影響の有無などが分からなければ対応に時間がかかる。攻撃内容と攻撃の失敗/成功が分かり対応速度を早められるのはIPS専用機となる。

とはいえ、決してUTM製品が劣るわけではない。

あくまで当社視点の比較結果である。

| 比較項目 | IPS専用機 | UTM製品 IPS機能 |

|---|---|---|

| 検知/防御機能 | ○ | ○ |

| 操作性 | ○ | △ |

| 対応のしやすさ | ○ | △ |

| パフォーマンス | ○ | △ |

| 情報量 | ◎ | △ |

| 機器障害時の対処 | ○

機器障害時は通信の通過が可能 |

×

機器障害時は通信を遮断 |

| 製品のラインナップ | △ | ◎ |

「IPSは導入をしても運用が難しいからなぁ…」という声は少なくない。

IPSを適切な状態で稼働させ導入効果を得ようとするならば、脅威(攻撃)を検知した時に、その脅威の影響度、未知か既知か、適用可能なシグネチャが存在するか、また、シグネチャ適用時に与える影響度、対策の要不要と手法の選択など様々な見地から判断し迅速に行動することが求められる。

海外では自社でSOC(Security Operation Center)を所有し専門の要員が日々セキュリティマネジメントに従事し最適化を行っていることが多いと言われる。一方、国内で自社SOCを所有している企業はまだごくわずかである。

セキュリティエンジニアの数が圧倒的に少ないのが根本原因だと言われるが、運用面から見ると別の問題も垣間見える。

例えば、情報システム部門に従事する人たちがセキュリティ対策のみを担っていることは少なく、様々な業務を兼任していることが多い。IPSまたはセキュリティ対策の専任者ではない。

前述した内容を鑑みると、IPSを効果的に運用(稼働)するためには「知識量」というより、「セキュリティ対策に必要な情報量」をどれだけ保有しているかによって運用状態が左右されてしまうとも認識できる。

つまり、知識(技術)不足というより人材と時間の不足が運用を難しくしているもう1つの要因とも言えるのではなかろうか。

優秀なセキュリティエンジニアは売り手市場と言われているため条件によっては転職をする。エンジニアに転職(退職)されることがそのまま脆弱性に跳ね返ることになる。

結果的に安全性を担保する体制を構築することが困難だと判断され、それがIPS導入に二の足を踏ませてしまうさらなる要因となる。

対策として運用の外部委託という選択肢がある。

国内では自社SOCは少ないと述べたが、SOCを所有しIPSの運用サービスを提供する専門ベンダーは複数存在する。サービス費用は様々であるが、IPSを宝の持ち腐れにしないためにも運用を委託することも選択肢の一つである。

セキュリティ対策に必要な情報を入手するために多くの時間を費やすのであれば、一度だけSOCベンダー選択のために時間を割いてはどうだろうか?

転職される心配もなく、安定したセキュリティ対策状況を維持することが可能となる。

システムの安定稼働とセキュリティを維持していくサービスの両方を有している点。

統計から一定の判断基準により問題点をレポート(テンプレート)する機能を有している点。

自社開発のマネジメントツールにより日々変化する脅威への対策に柔軟かつ迅速に対応できる点。

まず、「安定稼働」と「セキュリティ維持」の両サービスの観点から運用監視体制の優位性があげられる。

セキュアヴェイルでは 24時間365日、常に高度なスキルを持った「正社員」のエンジニアが対応している。エンジニアすべてを「正社員」で構成しているSOCは国内ではほとんどないのが実情である。

「正社員」で構成されたSOCは、夜間、休祝日を通して同じレベルで対応できる体制を整え、24時間365日、常にサービス品質を平準化させていることを意味する。つまり、属人化によるサービス品質の低下を防止しているのだ。

また、「セキュリティを維持するためのサービス」の特長として、保護対象サーバに対する定期的な脆弱性診断を定額サービス費用内で提供している点もはずせない。

そして、最も特長的と言えるのは、顧客が危険を察知しやすい視点で作りこまれたレポートが豊富な点である。

「SecuAvail News Vol.3」の「Security News を斬る」でも触れられているが、一般的なSOCが提供する月次サービスの成果物が現象を集計した「統計レポート」であるのに対し、セキュアヴェイル社は気付きを与える「運用テンプレート」を成果物としている。

IPSの運用サービスを検討するうえで、この違いをしっかりと抑えていただきたい。

セキュアヴェイル社が用意している「運用テンプレート」とは、ログ件数の集計に留まらず、その中に潜む情報に着目している点が特長的である。「不正行為の疑義がある通信」をあらかじめ定義し、その視点で集計結果を確認することができる。気になる情報は様々な検索条件で更に絞り込み、ピンポイントで詳細情報をチェックできる。

例えば、一般的なレポートが「攻撃が多い IPアドレスを日付別に集計し、いつ、どのアドレスから何件」という集計レポートであるのに対し、セキュアヴェイルの運用テンプレートは、「検知したIPアドレスからどんなアラートが多く発生しているのか」、「影響度の高い攻撃がどれくらい発生しているのか」、「アラートが一時的なのか慢性的なのか」など、チェックすべき視点で絞り込み多面的にログをチェックすることができる。

表面的な情報から、なぜ?いつ?どのくらい?など疑問に思ったことをドリルダウンして把握することができる。

この手法で、一般的な集計レポートでは見えない情報に短時間でたどり着くことができる。このテンプレートは、実際にセキュアヴェイルのSOCで運用しているノウハウを元に作成しており、実効性が高い。

テンプレートは今後、50種以上に強化してリリースする予定があり、より詳細に現状をチェックできる見込みである。

運用で蓄積した経験とノウハウを体制とサービスに組み込み、3つの特長を融合させることで顧客に価値あるIPS運用を日々実施している。