本記事では、SonicWallにおけるセキュリティサービス「アプリケーション制御」を活用して、

特定のアプリケーションの利用を制限する方法について、記載しております。

目次

本記事での想定環境

- 使用する機器

ハードウェア:SonicWall TZ270W

ソフトウェア:SonicOS v7.0.1-5095

アプリケーション制御について

SonicWallのアプリケーション制御は、ネットワーク上のアプリケーションを識別し、

その通信内容を解析しながら制御を行うことが可能です。

種別やアプリケーション、さらにシグネチャに基づいて細かい制御を行うことができます。

この機能により、アプリケーション種別全体を遮断することや、ログを記録することが可能です。

また、個別のアプリケーションやシグネチャを指定して制限をかけることも容易になっています。

IPごとに設定を変更したり、特定の時間帯や条件下でのみ使用を制限したりなど、

細かな制御を構築することで、特定のアプリケーションを介して発生する情報漏洩のリスクを軽減します。

設定方法

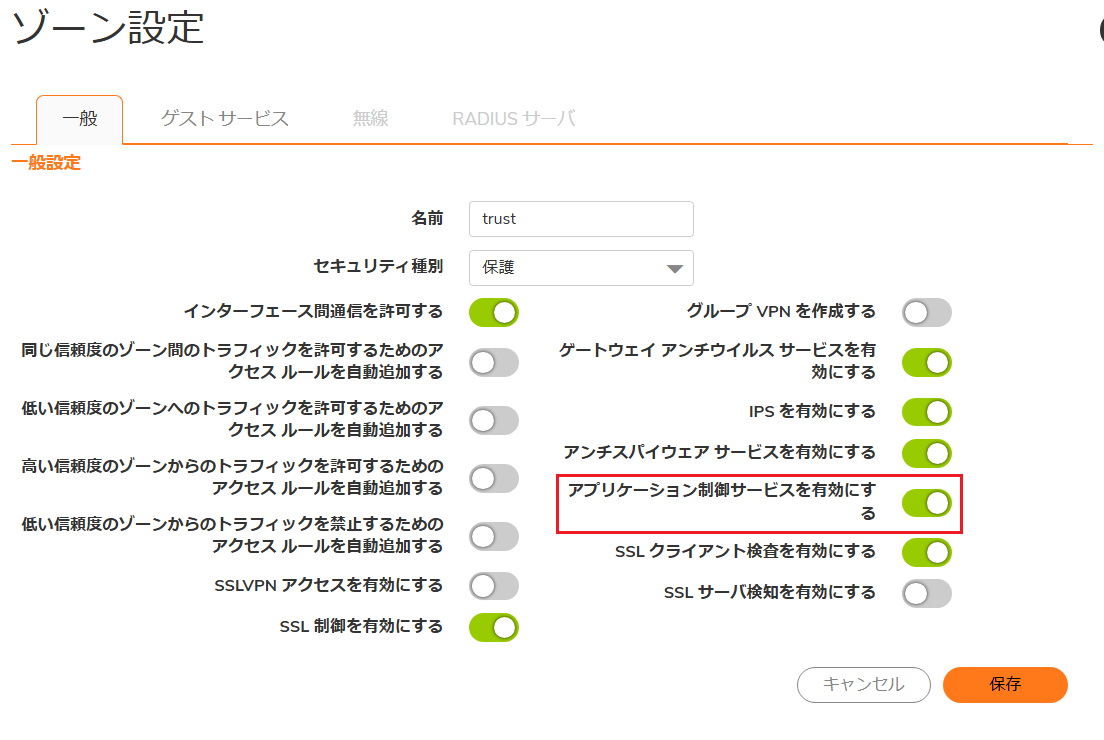

ステップ1:ゾーン設定

[オブジェクト]>[一致オブジェクト]>[ゾーン]へ移動します。

利用するゾーン(今回は著者が作成した「trust」と「untrust」)でアプリケーション制御が有効になっていることを確認します。

有効になっていなければ、編集アイコンから設定を変更し、有効にします。

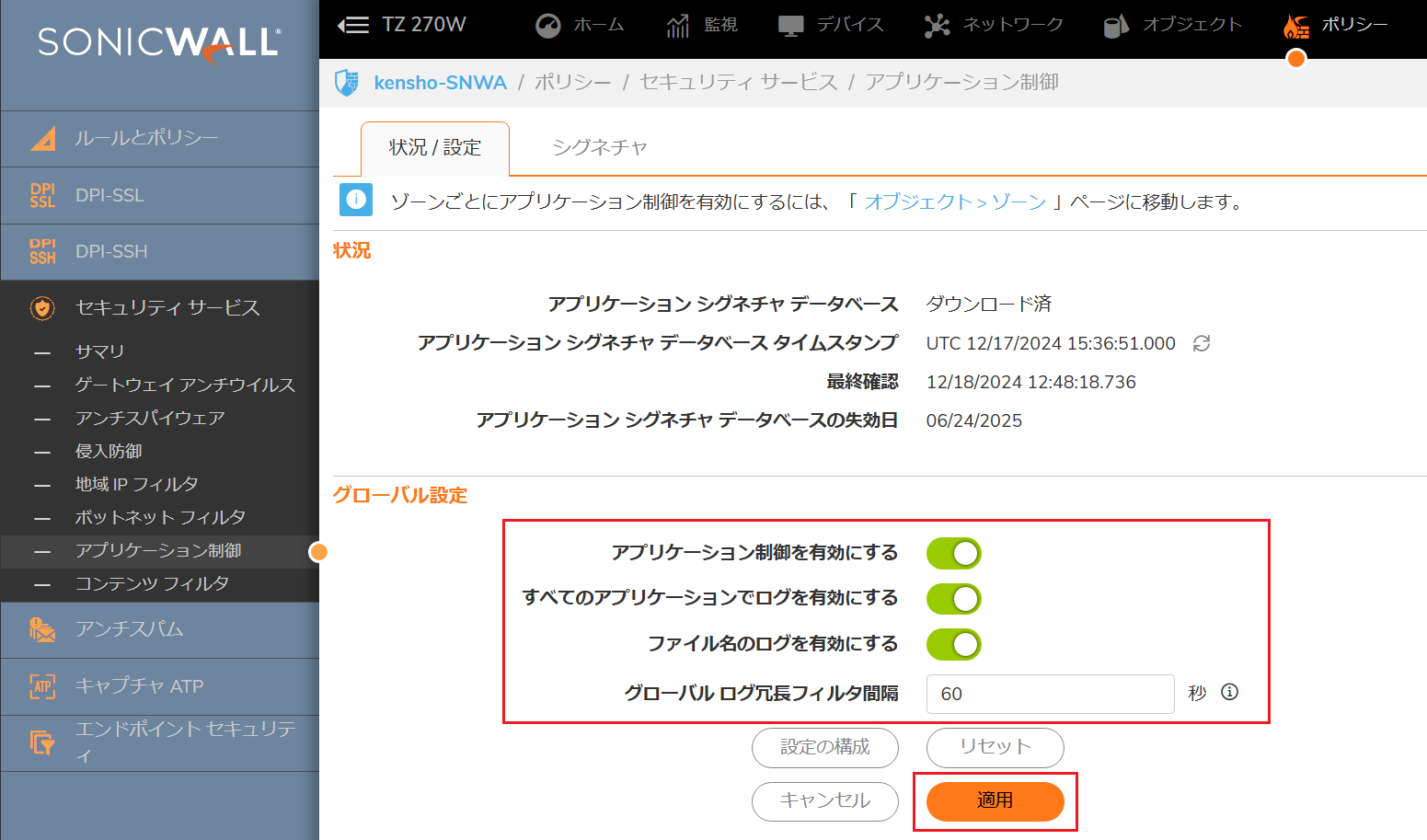

ステップ2:アプリケーション制御の設定

[ポリシー]>[セキュリティサービス]>[アプリケーション制御]へ移動します。

下記赤枠の設定を有効化して、「適用」を押します。

- グローバル設定

- グローバルログ冗長フィルタ間隔

→同じポリシーによる検知が複数回発生しても、繰り返しログに記録されない間隔を秒単位で指定します。

範囲は0~99999秒で、既定値は60秒です。

- グローバルログ冗長フィルタ間隔

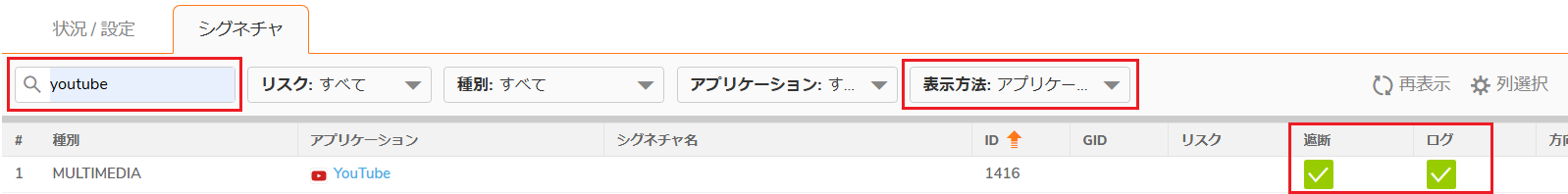

ステップ3:YouTubeの利用を禁止にする設定

ステップ2の設定画面から[シグネチャ]へ移動し、

[表示方法]を[アプリケーション]にして、検索ワードに[YouTube]と入力します。

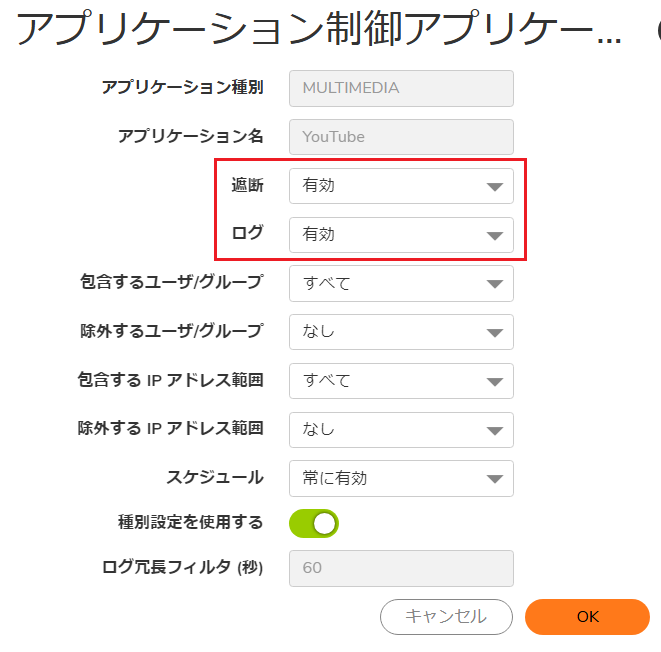

遮断とログが有効になっていなければ、編集アイコンから設定変更を行います。

必要に応じて、除外するユーザやIPアドレスの範囲を設定することも可能です。

上記のように設定を行い、[OK]を押します。

以上で、設定は完了です。

動作テスト

YouTubeへのアクセスが遮断されることを確認

検証環境からWebブラウザで[YouTube]と検索して、サイトへアクセスします。

[YouTube]へのアクセスができないことを確認します。

※アプリケーション制御で通信を遮断した場合は、SonicWallの警告メッセージは表示されません。

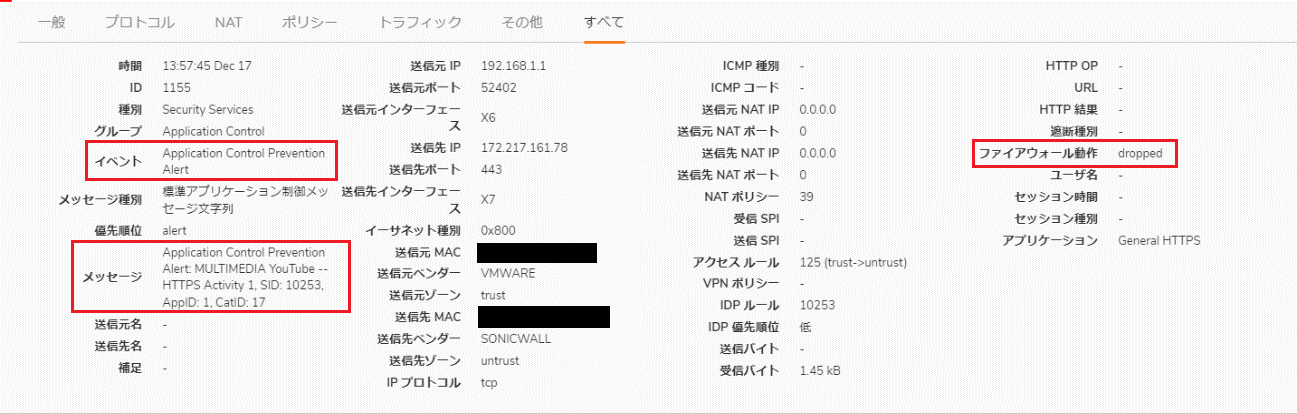

遮断ログを確認

[監視]>[ログ]>[システムログ]へ移動し、該当ログをフィルタで絞り、特定します。

※GUI上にアプリケーション制御ログを出力するためには「ID:1154(検知ログ)」「ID:1155(遮断ログ)」を有効にする必要があります。

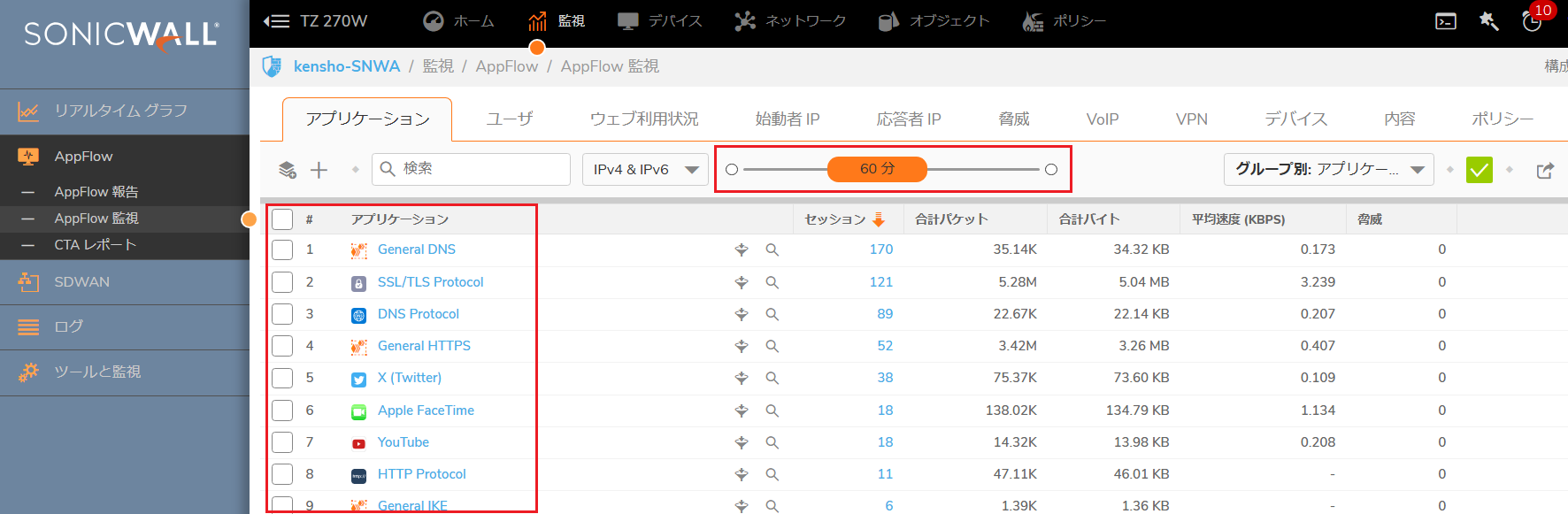

参考:アプリケーションの可視化

SonicWallを通過したパケットを解析して、ネットワーク上で頻繁に使用されるアプリケーションや

ユーザが訪問しているウェブサイト種別をGUI上で確認できます。

AppFlow|AppFlow監視

[監視]>[リアルタイムグラフ] >[AppFlow監視]へ移動します。

直近60分間で使用されたアプリケーションが表示されます。(期間は必要に応じて変更可能)

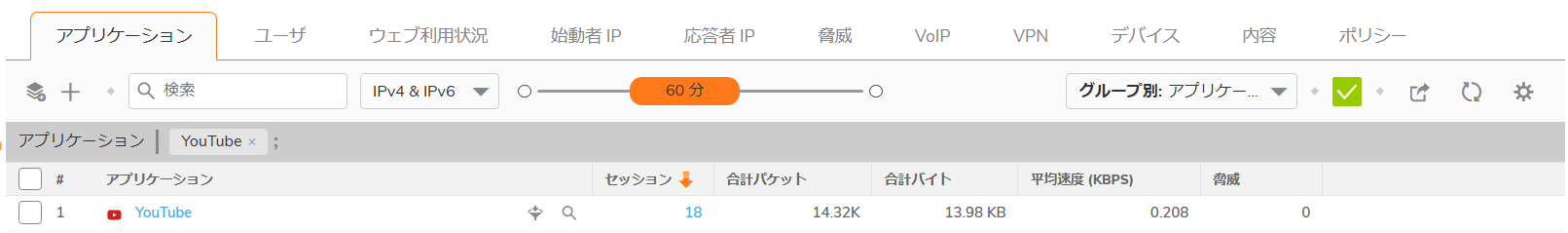

表示フィルタを使用

対象アプリケーションにチェックを入れ、[フィルタに追加(+)]をクリックします。

上記から、YouTubeだけがフィルタされ、ユーザ名や送信元IP等の情報が可視化されます。

これにより、だれがどのIPからYouTubeにアクセスしているのかが把握することができます。

- アプリケーション

- ユーザ名

- 送信元IPアドレス

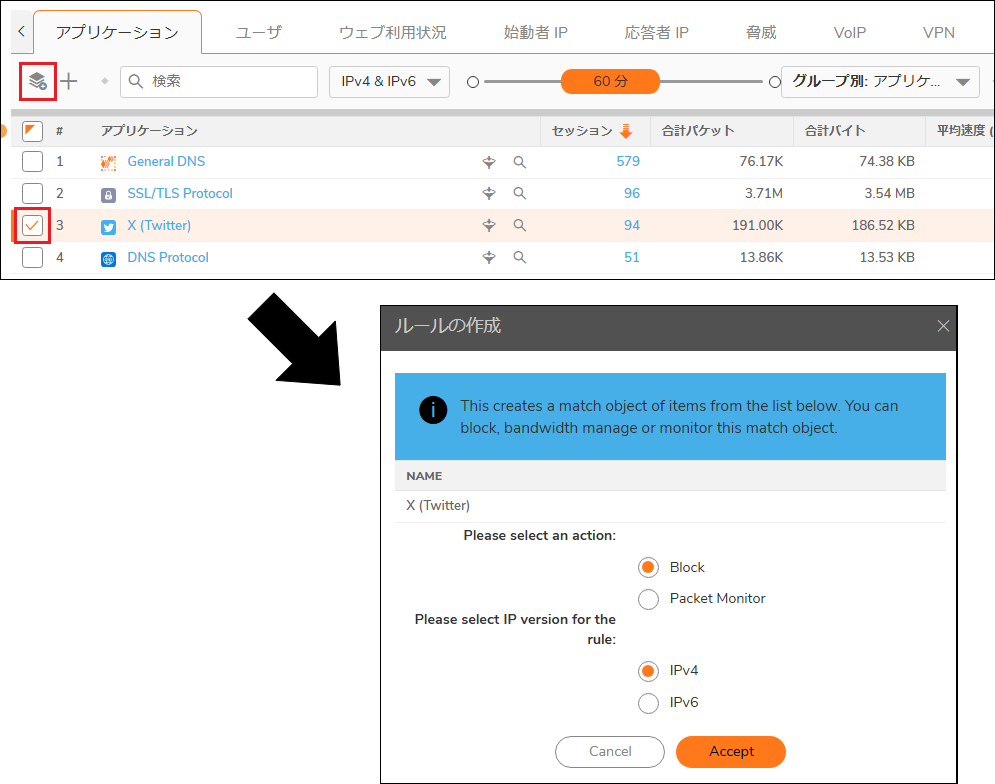

参考:アプリケーションリストからルールを作成

対象アプリケーション(今回は、Twitter)にチェックを入れ、「ルール作成」を選択します。

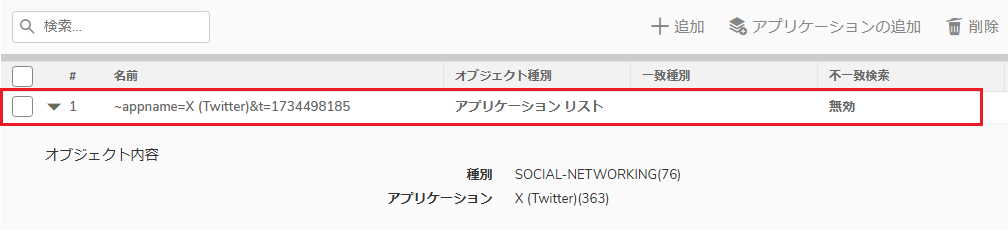

[オブジェクト]>[一致オブジェクト]へ移動します。

Twitterの一致オブジェクトが追加されたことを確認します。

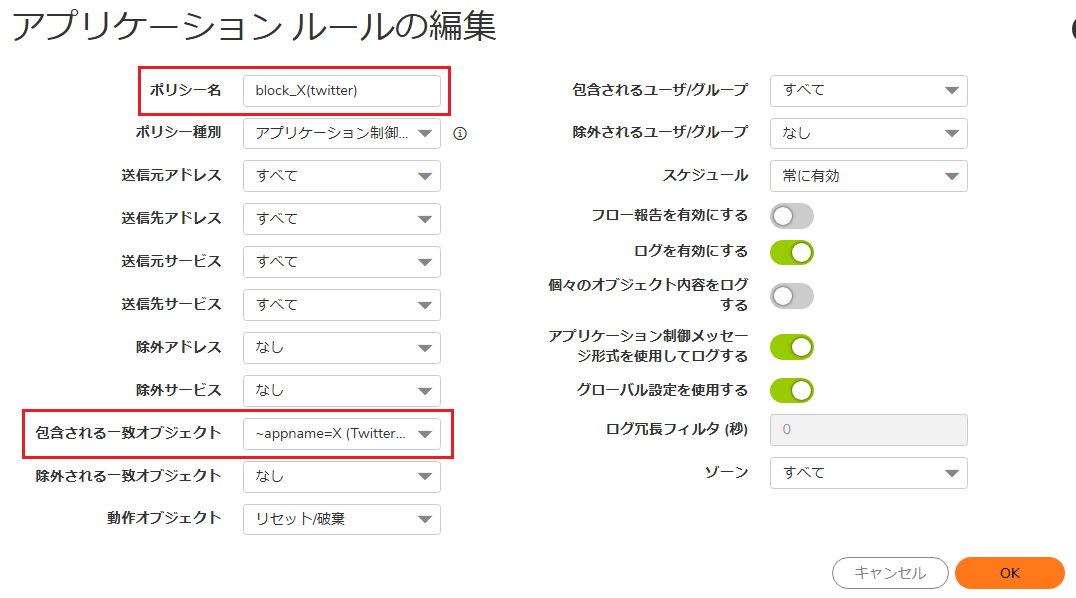

[ポリシー]>[ルールとポリシー]>[アプリケーションルール]へ移動します。

ルールの追加をクリックします。

アプリケーションルールの編集画面で、詳細内容を確認、さらに設定を加えることが可能です。

-

- ポリシー名:任意

- 包含される一致オブジェクト:Twitterの一致オブジェクト

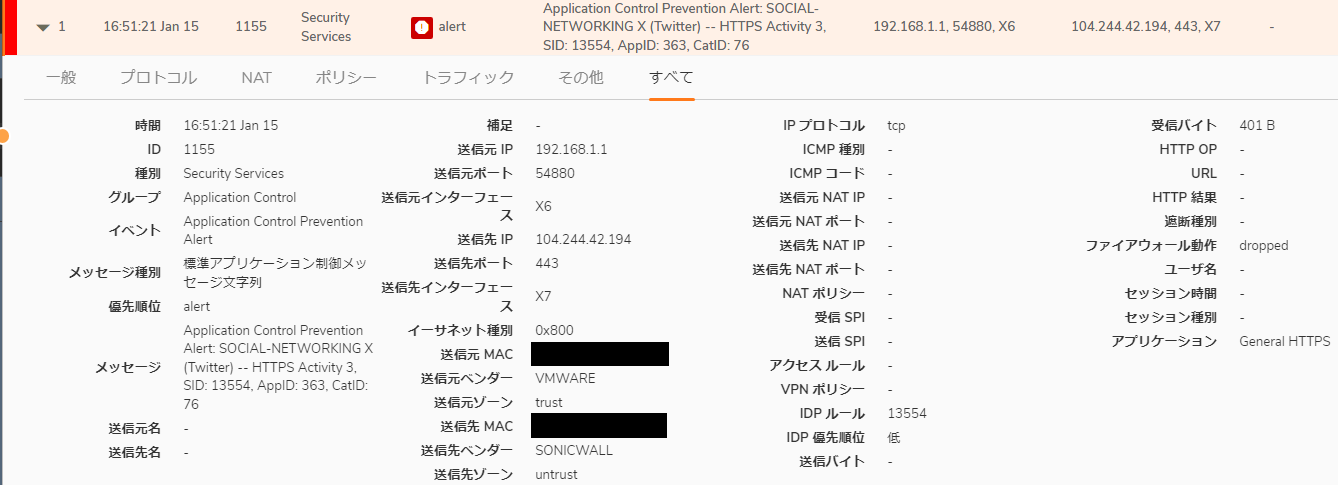

Twitterへのアクセスログを確認すると、遮断されていることがわかります。

上記のような設定を行い、特定のアプリケーションを制限することも可能になります。

以上でSonicWallにおけるアプリケーション制御の設定方法等についての説明を終了します。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。