当記事では、SonicWall UTMにてSNMP(v1/v2/v3)を有効化する方法について記載します

※本記事はソニックウォール・ジャパン株式会社様よりご寄稿いただいたものです。

【執筆者様情報】

会社名:ソニックウォール・ジャパン株式会社様

ご所属:SE部 セキュリティエンジニア

お名前:町永 直之様

目次

対象バージョン

SonicOS6.5もしくは7.0

概要

SonicWall UTMは、SNMPv1/v2c/v3および関連するすべてのManagementInformationBaseII(MIB-II)グループ(egp、at以外)をサポートしています。 SNMP(SimpleNetworkManagementProtocol)はUDP(UserDatagramProtocol)上で使用されるネットワークプロトコルです。ネットワーク管理者はSNMPを利用してSonicWall UTMの状態の監視や、ネットワーク上で重大なイベントが発生した際にSNMPTRAP通知を受信できます。

SNMPアクセスの有効化と設定(v1/v2の設定)

管理者はSNMPの設定を参照および編集ができます。ユーザは設定の参照や編集ができません。 SNMP(v1/v2)を有効にするには、以下の手順に従います。

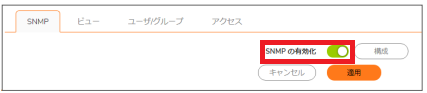

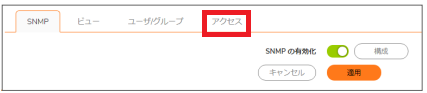

- 「デバイス|設定>SNMP」に移動します。

- 「SNMPの有効化」を選択します。既定では、SNMPは無効です。

- 「適用」を選択します。SNMP情報がSNMPページに設定され、「設定」が使用可能になります。

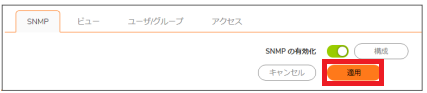

- SNMPインターフェースを設定するには、「設定」を選択します。「SNMPビュー構成」ダイアログが表示されます。

- 「一般」ページで、「システム名」フィールドにセキュリティ装置のホスト名を入力します。任意の名称で問題ございません。

- (オプション)「システムの連絡先」フィールドにネットワーク管理者の名前を入力します。

- (オプション)「システムの場所」フィールドに電子メールアドレス、電話番号、またはポケットベル番号を入力します。

- (オプション)SNMPv3設定オプションを使用する場合は、「資産番号」フィールドに資産番号を入力します。

- 「Getコミュニティ名」フィールドにSNMPデータを参照できる管理者のグループまたはコミュニティの名前を入力します。

- (オプション)「Trapコミュニティ名」フィールドにSNMPトラップを参照できる管理者のグループまたはコミュニティの名前を入力します。

- 「ホスト1」から「ホストn」のフィールドにSNMPトラップを受信するSNMP管理システムのIPアドレスまたはホスト名を入力します。少なくとも1つのIPアドレスまたはホスト名を設定する必要があります。ただし、設定できる数は、システムでのアドレス数またはホスト名の最大数が上限になります。

SNMPアクセスの有効化と設定(v3の設定)

SNMPv3はパケットの認証と暗号化の組み合わせによってネットワーク機器への保護されたアクセスを提供します。

v3の設定有効化

SNMPv3を有効化するには以下の手順に従います。

- 「デバイス|設定>SNMP」に移動します。

- システムのSNMPをまだ設定していない場合は、「v1/v2の設定」のステップ1~ステップ11に従い設定します。

- 「詳細」を選択します。

- 「SNMPv3を必須にする」を選択します。これによってSNMPv1/v2が無効になり、SNMPv3アクセスのみが可能になるため、SNMP管理のセキュリティが最大限に強化されます。

※このオプションを選択する場合、「OK」を選択する前に、「一般」ページでアセット番号を指定する必要があります。 - 「エンジンID」フィールドに16進のエンジンID番号を入力します。このフィールドはSonicOSによって自動で入力されますが変更もできます。この番号は受信したSNMPパケットと照合されて、パケット処理の承認に使われます。エンジンIDがこの番号と一致したパケットのみが処理されます。

- 必要に応じて、「SNMPサブシステムの優先順位を上げる」を有効にします。システムの処理を効率化するために、特定の処理がSNMPクエリへの応答よりも優先されることがあります。このオプションを有効にすると、SNMPサブシステムの応答と処理が常に高いシステム優先順位で行われるようになります。

※このオプションを有効にすると、システム全体のパフォーマンスに影響が生じることがあります。 - 「OK」を選択します。パケット処理でSNMPv3セキュリティオプションが使用されるようになります。

SNMPv3ビューに対するオブジェクトIDの設定

SNMPv3ビューはユーザまたはグループに対するアクセス設定を示します。ユーザとグループの設定は管理者が作成します。これらのセキュリティ設定はユーザには変更できません。SNMPv3ビューはオブジェクトID(OID)とオブジェクトIDグループを定義し、SNMPv3アクセスオブジェクトと呼ばれることもあります。

このSNMPビューは、OIDとOIDグループの集合を定義します。最初の既定ビューのセットは、変更または削除できません。既定ビューはルートビュー、システムビュー、IP、インターフェース、その他最もよく使われるビューを提供します。これらのビューのOIDは事前割当済みです。さらに、特定のユーザやグループに対して個別のビューを作成できます。管理者は自分が作成したビューを変更できます。システムが作成したビューは変更できません。

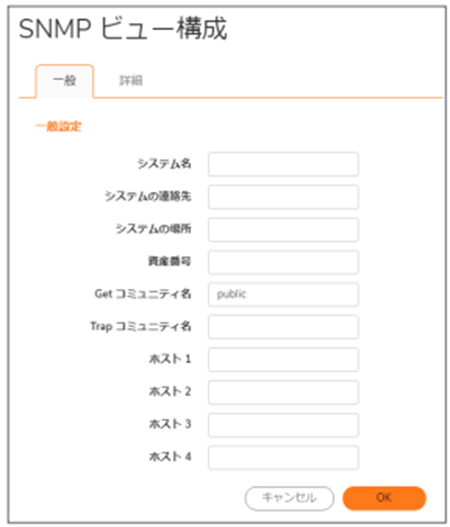

SNMPv3ビューのOIDを設定するには、以下の手順に従います。

- 「デバイス|設定>SNMP」に移動します。

- 「ビュー」を選択し「+追加」を選択します。

- 「ビュー名」ダイアログが表示されます。

- 「ビュー名」フィールドにわかりやすい名前を入力します。

- 「OIDの追加」を選択して、作成されたビューにOIDを追加します。「SNMPOIDの追加」ダイアログが表示されます。

- 「OID名」フィールドに名前を入力し、「OK」を選択します。ビュー名に関連付けられたOIDが「OID」テーブルに表示されます。「OID一覧」からOIDを削除するには、OIDの上にマウスポインタを置いて「削除」を選択します。

- 「OK」を選択します。「ビュー」ページに新しいビューが表示されます。

SNMPv3グループとアクセスの設定

SNMPv3では、グループとアクセスを設定し、異なるレベルのセキュリティを割り当てることが可能です。オブジェクトIDを種々の許可レベルに関連付け、単一のビューを複数のオブジェクトに割り当てることが可能です。

グループの作成

グループを作成するには、以下の手順に従います。

- 「デバイス|設定>SNMP」に移動します。

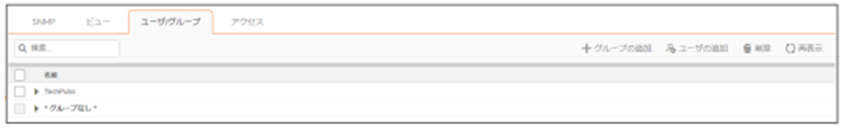

- 「ユーザ/グループ」を選択します。

- 「グループの追加」をクリックします。

- 「SNMPグループの追加」ダイアログで、「グループ名」フィールドに名前を入力します。グループ名は英数字32文字までで指定します。

- 「OK」を選択します。「ユーザ/グループ」ページのテーブルが更新され、新規追加したグループが表示されます。

ユーザの追加

ユーザを追加するには、以下の手順に従います。

- 「デバイス|設定>SNMP」に移動します。

- 「ユーザ/グループ」を選択します。

- 「名前の追加」を選択します。「SNMPユーザの追加」ダイアログが表示されます。

- 「ユーザ名」フィールドにユーザ名を入力します。

- 「セキュリティレベル」から次のいずれかのセキュリティレベルを選択します。

-なし(既定)

-認証のみ:次の2つの新しいオプションが表示されます。

--認証方式:認証方式として「MD5」または「SHA1」を選択します。

--認証鍵:フィールドに認証鍵を入力します。この鍵には、印字可能な8~32文字の任意の文字列を指定できます。

-認証とプライバシー:次のようにさらに多くのオプションが表示されます。

--暗号化方式:ドロップダウンメニューから暗号化方式「AES」または「DES」を選択します。

--暗号鍵:フィールドに暗号化鍵を入力します。この鍵には、印字可能な8~32文字の任意の文字列を指定できます。 - 「グループ」ドロップダウンボックスからグループを選択します。

- 「OK」を選択します。ユーザが「ユーザ/グループ」テーブルに追加され、適切なグループに追加されます。

アクセスの追加

SNMPv3アクセスはSNMPv3ビューの読み/書きアクセス権を定義するオブジェクトでSNMPv3グループに割り当てることができます。複数のグループを同一のアクセスオブジェクトに割り当てることが可能です。アクセスオブジェクトはまた、割り当てられた複数のビューを持つことが可能です。

アクセスオブジェクトを作成するには、以下の手順に従います。

- 「デバイス|設定>SNMP」に移動します。

- 「アクセス」を選択します。

- 「+追加」を選択します。「アクセス名」ダイアログが表示されます。

- 「アクセス名」フィールドにわかりやすい名前を入力します。

- 「読込ビュー」で、利用可能なビューのリストからビューを選択します。

- 「マスターSNMPv3グループ」で、利用可能なグループのリストからグループを選択します。

※アクセス名は、1つのSNMPv3グループにのみ割り当てることができます。ただし、グループを複数のアクセスオブジェクトに関連付けることはできます。 - 「アクセス セキュリティ強度」ドロップダウン メニューで、次のいずれかのセキュリティ レベルを選択します。

-認証のみ

-認証とプライバシー - 「OK」を選択します。「アクセス」ページのテーブルにアクセスオブジェクトが追加されます。

以上で、SonicWall UTMにてSNMP(v1/v2/v3)を有効化する方法についての説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。