当記事では、SonicWall UTMにSyslog送信設定を追加する方法について記載します。

※本記事はソニックウォール・ジャパン株式会社様よりご寄稿いただいたものです。

【執筆者様情報】

会社名:ソニックウォール・ジャパン株式会社様

ご所属:SE部 セキュリティエンジニア

お名前:町永 直之様

目次

対象バージョン

SonicOS6.5もしくは7.0

概要

SonicWall UTMでは、イベントメッセージをGUIに表示するだけでなく、同じメッセージをユーザが設定した外部のSyslogサーバへ送信して保存・表示することが出来ます。「Syslog設定」でSyslogメッセージの形式を選択し、送信先のSyslogサーバを「Syslogサーバ」テーブルで指定が出来ます。SonicWall UTMのSyslogはすべてのログアクティビティをキャプチャし、すべての接続の送信元と送信先の名前/IPアドレス、IPサービス、および転送バイト数を記録します。

SonicWall UTMには完全互換のSyslogビューア(GMS、Analyzerなど)があり、受信Syslogメッセージに基づいて有用なレポートを生成出来ます。GMSまたはAnalyzerが有効にされると、送信先ホストがSyslogサーバの1つとして自動的に追加されます。しかし、その他のSyslogサーバを必要に応じて追加することも出来ます。

Syslog設定

「Syslog設定」と「Syslogサーバ」について

SonicWall UTMにおいて、Syslogに関わる設定には「Syslog設定」と「Syslogサーバ」の二つがあります。「Syslog設定」の設定値はすべての「Syslogサーバ」の設定値に反映されます。特定の「Syslogサーバ」の設定値を「Syslog設定」の設定値と異なるものとさせる場合、個別に「Syslogサーバ」設定を編集する必要があります。設定反映は「Syslog設定」→「Syslogサーバ」という順番で設定した時、「Syslogサーバ」の設定が優先され、「Syslog設定」→「Syslogサーバ」→「Syslog設定」という順番で設定した時、すべての「Syslogサーバ」の設定が「Syslog設定」の該当箇所を上書きします。

「Syslog設定」

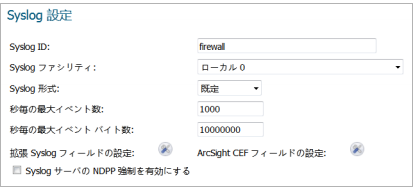

「ログ設定>Syslog」ページでは、Syslogサーバにログを送信する時に使用する各種設定を指定出来ます。SyslogファシリティとSyslog形式を選択出来ます。

※「レポートソフトウェアの設定をSyslog設定よりも優先させる」オプションは削除されました。Syslogサーバで個別の設定を使用出来るので、このオプションは不要になりました。

※SonicWallのグローバル管理システム(GMS)を使用してファイアウォールを管理している場合、「Syslog形式」は既定に固定され、「SyslogID」は「firewall」に固定されます。したがって、これらのフィールドはグレーアウトされ、変更出来ません。しかし、他のすべてのフィールドは、必要に応じてカスタマイズ出来ます。

SonicWall UTMでSyslog設定を指定するには、次の手順に従います。

- 「ログと報告|ログ設定>Syslog」ページに移動します。

- 「SyslogID」フィールドにSyslogIDを入力します。既定値は「firewall」です。「SyslogID」フィールドの値の前に「id=」を付けたものが、生成されるすべてのSyslogメッセージで使用されます。したがって、既定値firewallの場合は、すべてのSyslogメッセージに「id=firewall」が含まれます。このIDとして設定する文字列には英数字とアンダースコアを使用出来、長さは0~32文字です。

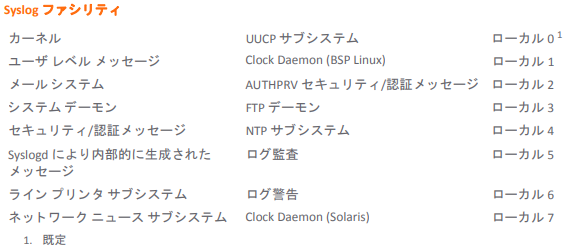

- Syslogファシリティは、工場出荷時の既定の設定のままでもかまいません。しかし、必要に応じて「Syslogファシリティ」ドロップダウンメニューから、ネットワークに適したSyslogファシリティを選択します。

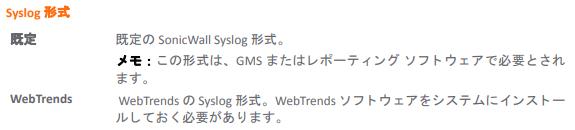

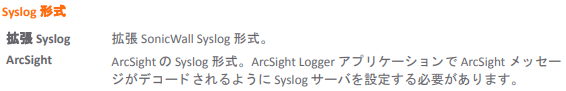

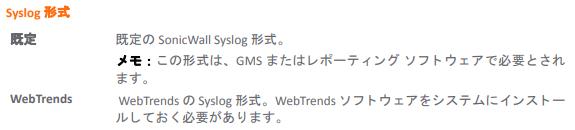

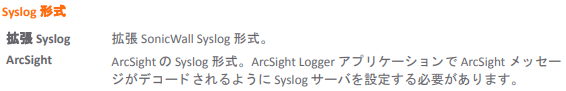

- 「Syslog形式」ドロップダウンメニューから、Syslog形式を選択します。

- 選択した内容によって次の手順が異なります。

-既定またはWebTrendsの場合は、ステップ12に進みます。

-拡張Syslogの場合は、ステップ6に進みます。

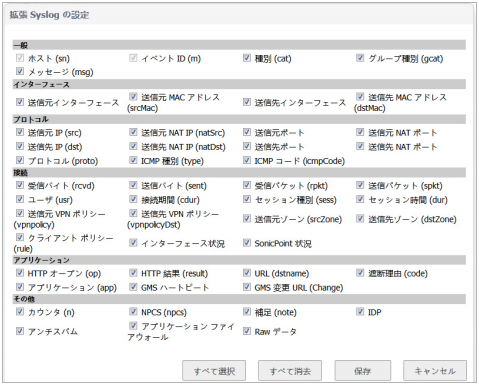

-ArcSightの場合は、ステップ9に進みます。 - (オプション)「拡張Syslog」を選択した場合は、「拡張Syslogフィールドの設定」の設定アイコンを選択します。「拡張Syslogの設定」ポップアップダイアログが表示されます。

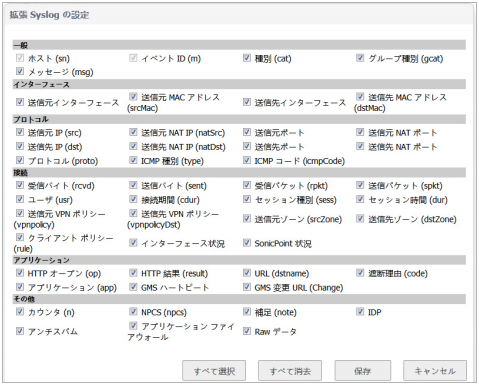

- (オプション)ログに記録する「拡張Syslog」オプションを選択します。既定では、すべてのオプションが選択されています。「ホスト(sn)」オプションと「イベントID(m)」オプションは変更出来ないので淡色表示になっています。これを行うには、次の手順に従います。

-すべてのオプションを選択するには、「すべて選択」を選択します。

-すべてのオプションを選択解除するには、「すべて消去」を選択します。

-一部のオプションのみを選択するには、次のいずれかを行います。

-「すべて消去」を選択してから、ログに記録するオプションのみを選択します。

-ログに記録しないオプションのみを選択解除します。 - (オプション)「保存」を選択します。

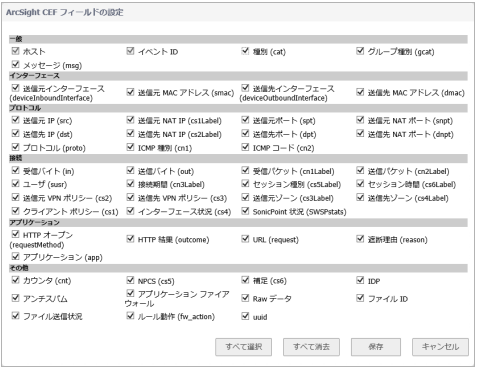

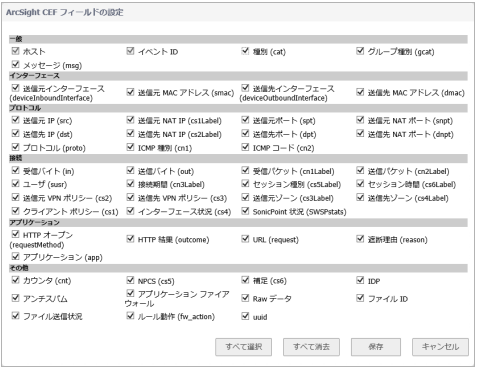

- (オプション)「ArcSight」を選択した場合は、「ArcSightCEFフィールドの設定」の設定アイコンを選択します。「ArcSightCEFフィールドの設定」ポップアップダイアログが表示されます。

- (オプション)ログに記録する「ArcSight」オプションを選択します。既定では、すべてのオプションが選択されています。「ホスト」オプションと「イベントID」オプションは変更出来ないので淡色表示になっています。これを行うには、次の手順に従います。

-すべてのオプションを選択するには、「すべて選択」を選択します。

-すべてのオプションを選択解除するには、「すべて消去」を選択します。

-一部のオプションのみを選択するには、次のいずれかを行います。

-「すべて消去」を選択してから、ログに記録するオプションのみを選択します。

-ログに記録しないオプションのみを選択解除します。 - (オプション)「保存」を選択します。

- 必要に応じて、「秒毎の最大イベント数」フィールドでイベントの最大数を指定します。最小は毎秒0、最大は毎秒1000、既定値は毎秒1000です。このオプションを使用すると、ログに記録されるイベント数を制限して、内部または外部のログ機構でログイベント数が過剰になるのを防ぐことが出来ます。

※メモ:イベント送出数の制限は、個々のイベントのログ優先順位とは関係なく適用されます。 - 必要に応じて、「秒毎の最大イベントバイト数」フィールドで最大バイト数を指定します。最小は毎秒0バイト、最大は毎秒1000000000バイト、既定値は毎秒10000000バイトです。このオプションを使用すると、ログに記録されるデータ量を制限して、内部または外部のログ機構でログイベント数が過剰になるのを防ぐことが出来ます。

※メモ:データ送出量の制限は、個々のイベントのログ優先順位とは関係なく適用されます。 - 必要に応じて、「SyslogサーバのNDPP強制を有効にする」を選択します。

- 「適用」を選択します。

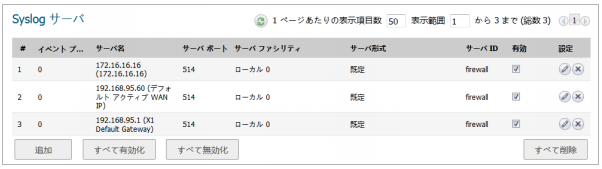

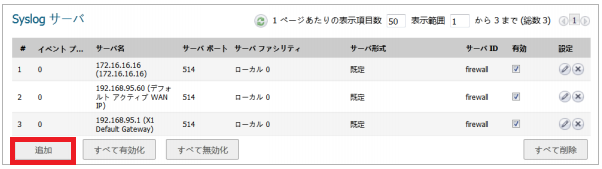

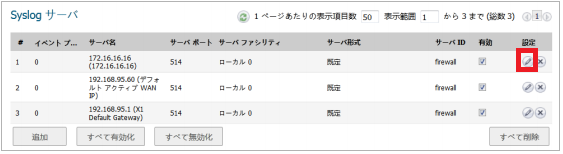

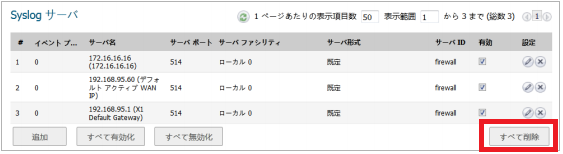

「Syslogサーバ」の追加

SonicWall UTMでSyslogサーバを追加するには、以下の手順に従います。

- 「ログ設定>Syslog」ページに移動します。

- 「Syslogサーバ」セクションに移動します。

- 「追加」を選択します。

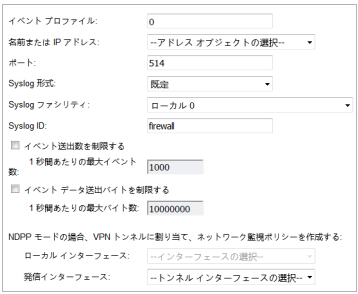

- 「Syslogサーバの追加」ダイアログが表示されます。

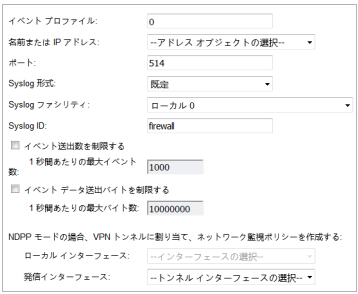

- 「イベントプロファイル」フィールドに、このサーバのイベントプロファイルを指定します。「イベントプロファイル」は、サーバ名およびポートと併せて、「Syslogサーバ」テーブルでSyslogサーバを一意に識別するために使用します。最小値は0(グループ数1個)、最大値は23(グループ数24個)、既定値は0です。各グループには、最大7台のSyslogサーバを設定できます。

※GMSの場合は、「イベントプロファイル」は「0」にする必要があります。 - 「名前またはIPアドレス」ドロップダウンメニューからSyslogサーバの名前またはIPアドレスを選択します。設定されたSyslogサーバの名前またはIPアドレス先にメッセージが送信されます。

- Syslogサーバが既定のポート514を使用しない場合は、「ポート」フィールドに使用するポート番号を入力します。

- 「Syslog形式」ドロップダウンメニューから、Syslog形式を選択します。以下の形式を選択できます。

※GMSの場合は、「Syslog形式」を「既定」にする必要があります。

- 選択した内容によって次の手順が異なります。

-既定またはWebTrendsの場合は、ステップ16に進みます。

-拡張Syslogの場合は、ステップ10に進みます。

-ArcSightの場合は、ステップ13に進みます。 - (オプション)「拡張Syslog」を選択した場合は、「拡張Syslogフィールドの設定」の設定アイコンを選択します。「拡張Syslogの設定」ポップアップダイアログが表示されます。

- (オプション)ログに記録する「拡張Syslog」オプションを選択します。既定では、すべてのオプションが選択されています。「ホスト(sn)」オプションと「イベントID(m)」オプションは変更出来ないので淡色表示になっています。下記操作にてログに記録するメッセージを任意に選択します。

-すべてのオプションを選択するには、「すべて選択」を選択します。

-すべてのオプションを選択解除するには、「すべて消去」を選択します。

-一部のオプションのみを選択するには、次のいずれかを行います。

-「すべて消去」を選択してから、ログに記録するオプションのみを選択します。

-ログに記録しないオプションのみを選択解除します。 - (オプション)「保存」を選択します。

- (オプション)「ArcSight」を選択した場合は、「ArcSightCEFフィールドの設定」の設定アイコンを選択します。「ArcSightCEFフィールドの設定」ポップアップダイアログが表示されます。

- (オプション)ログに記録する「ArcSight」オプションを選択します。既定では、すべてのオプションが選択されています。「ホスト」オプションと「イベントID」オプションは変更出来ないので淡色表示になっています。下記操作にてログに記録するメッセージを任意に選択します。

-すべてのオプションを選択するには、「すべて選択」を選択します。

-すべてのオプションを選択解除するには、「すべて消去」を選択します。

-一部のオプションのみを選択するには、次のいずれかを行います。

-「すべて消去」を選択してから、ログに記録するオプションのみを選択します。

-ログに記録しないオプションのみを選択解除します。 - (オプション)「保存」を選択します。

- 「Syslogファシリティ」ドロップダウンメニューから、Syslogファシリティを選択します。既定値は「ローカル0」です。

※GMSの場合は、「Syslogファシリティ」を「ローカル0」にする必要があります。 - 「SyslogID」フィールドにSyslogIDを入力します。既定値は「firewall」です。「SyslogID」フィールドの値の前に「id=」を付けたものが、生成されるすべてのSyslogメッセージで使用されます。したがって、既定値firewallの場合は、すべてのSyslogメッセージに「id=firewall」が含まれます。このIDとして設定する文字列には英数字とアンダースコアを使用出来、長さは0~32文字です。

- 必要に応じて、ログに記録されるイベント数を制限して、内部または外部のログ機構でログイベント数が過剰になるのを防ぐために、「イベント送出数を制限する」チェックボックスをオンにします。※「1秒間あたりの最大イベント数」フィールドでイベントの最大数を指定します。最小は0、最大は1000、既定値は1秒間あたり1000です。

- 必要に応じて、ログに記録されるイベント数を制限して、内部または外部のログ機構でログイベント数が過剰になるのを防ぐために、「イベントデータ送出バイトを制限する」チェックボックスをオンにします。※「1秒間あたりの最大バイト数」フィールドで最大バイト数を指定します。最小は0、最大は1000000000、既定値は1秒間あたり10000000バイトです。このオプションを使用すると、ログに記録されるデータ量を制限して、内部または外部のログ機構でログイベント数が過剰になるのを防ぐことができます。

- VPNトンネルにバインドしてNDPPモードでネットワーク監視ポリシーを作成するには、以下の手順に従います。

-必要に応じて、「ローカルインターフェース」ドロップダウンメニューからインターフェースを選択します。

-必要に応じて、「発信インターフェース」ドロップダウンメニューからインターフェースを選択します。 - 「OK」を選択します。

「Syslogサーバ」の編集

- 「設定」列で「編集」アイコンを選択します。

- 「Syslogサーバの編集」ダイアログが表示されます。

- 変更箇所を編集し「OK」を選択します。

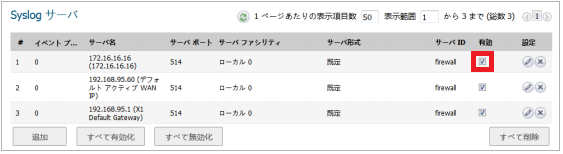

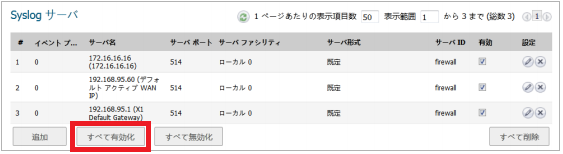

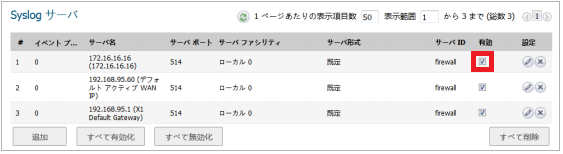

「Syslogサーバ」の有効化

- 単一のSyslogサーバを有効にするには「有効」列にあるチェックボックスをオンにします。

- すべてのSyslogサーバを有効にするには「すべて有効化」ボタンを選択します。

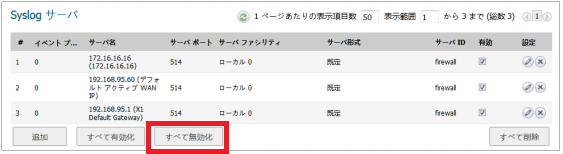

「Syslogサーバ」の無効化

- 単一のSyslogサーバを無効にするには「有効」列にあるチェックボックスをオフにします。

- すべてのSyslogサーバを無効にするには「すべて無効化」ボタンを選択します。

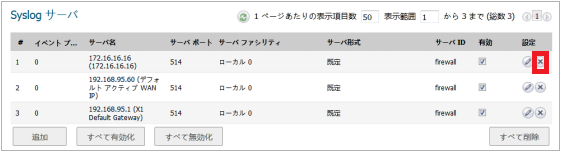

「Syslogサーバ」の削除

- 単一のSyslogサーバを削除するには「設定」列にある削除アイコンを選択します。

- すべてのSyslogサーバを削除するには「すべて無効化」ボタンを選択します。

以上で、SonicWall UTMにSyslog送信設定を追加する方法についての説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。