PaloAltoのURLフィルタリング機能において、新規カテゴリが追加される旨が発表されています。

2022/9/27を以て正式にカテゴライズが始まるため、リマインドとして記事を作成しています。

当記事は、PaloAltoをよりよくご活用いただくための記事であり、皆様の環境に即した設定値をお伝えするものではありません。

皆様にて設定値については検討いただく必要があるほか、不明点については別途購入元の代理店様や運用・保守ベンダー様へお問い合わせ下さい。

目次

対象機器について

全PAN-OS

※2022/7/12以降にダイナミック更新にて、更新が行われている必要がある。

PaloAltoのURLフィルタリングについて

PaloAltoのURLフィルタリングは、社内ユーザのWebアクセスを制御・可視化する機能です。

PaloAltoの開発元PaloAlto Networks社が世界中のURLを約70のカテゴリに分類しています。カテゴリごとに、「通過」「検知」「ユーザにアクセスを続行するか判断させる」「遮断」などのアクションを設定します。

「ランサムウェア」カテゴリの初期設定について

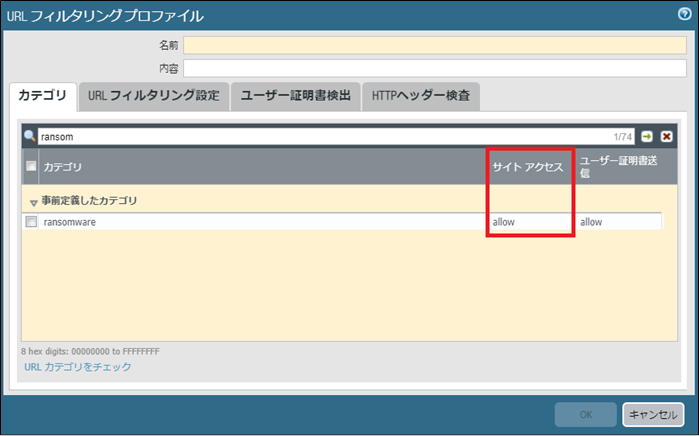

動作を確認したところ、事前定義済みのURLフィルタリングプロファイルについては、アクション [ block ] ですが、それ以外のプロファイルについては、アクション [ allow ] となっているようです。

PaloAlto Networks社からは、アクション [ block ] に変更することが推奨されています。

「ランサムウェア」カテゴリのアクションの設定変更方法

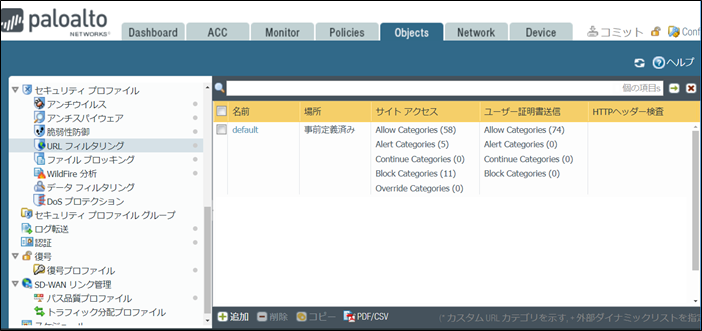

- PaloAltoにログインし、[ Objects > セキュリティプロファイル > URLフィルタリング ] をクリックします。

- 既に作成済みの [ URLフィルタリングプロファイル ] があれば、それを編集します。

今回は新規作成画面より進めます。

[ カテゴリ ] タブより、[ ransom ]と検索すると、ランサムウェアカテゴリの設定が変更できます。

[ サイトアクセス ] の [ allow ] をクリックします。

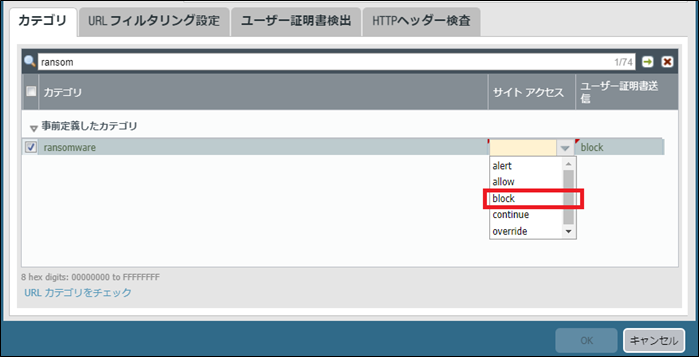

- プルダウンより、[ block ] を選択します。

必要に応じてそのほかの設定項目も変更します。変更が終わり次第、コミットを実施します。

動作確認方法

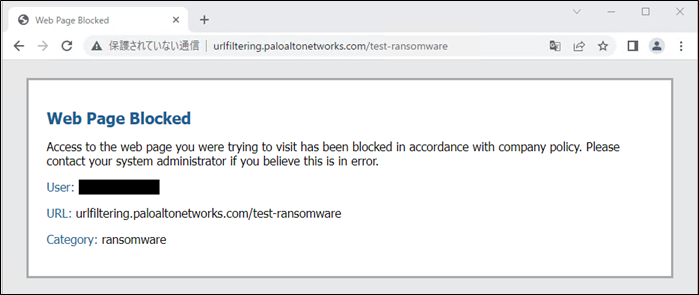

「ランサムウェア」カテゴリにカテゴライズされているページにアクセスします。

PaloAlto Networks社より、以下のテストページが提供されています。

http://urlfiltering.paloaltonetworks.com/test-ransomware

2022/9/27以前であっても、既にカテゴライズされているため動作の確認は可能なようです。

今後もランサムウェアにはご注意ください

巷を騒がせているランサムウェアに対する対策として遮断設定が行えるようになりました。

しかし、PaloAltoの仕様上どうしても被害を被ってしまうケースがございます。PaloAltoの導入以外にもEDRの導入検討などを行い、多層防御を実現させましょう。

皆様のPaloAltoの設定がよりよいものになることを祈っております。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。