2022/02/9に公開されたPaloAltoのURLフィルタリングのカテゴリ例外における脆弱性について記載いたします。

本記事では脆弱性について概要を記載しつつ、悪用されるケースとその対処方法を記載いたします。

当記事は、情報をかみ砕いてお伝えするものであり、推奨される対応については別途購入元の代理店様や運用・保守ベンダー様へお問い合わせください。

目次

PaloAltoのURLフィルタリングとカテゴリ例外について

PaloAltoのURLフィルタリングは、社内ユーザのWebアクセスを制御・可視化する機能です。

PaloAltoの開発元PaloAlto Networks社が世界中のURLを約70のカテゴリに分類しています。カテゴリごとに、「通過」「検知」「ユーザにアクセスを続行するか判断させる」「遮断」などのアクションを設定します。

カテゴリごとに設定したアクションにおいて、例外的な設定が必要となるケースがあります。

たとえば、情報漏洩を防ぐために、「カテゴリ:オンラインストレージとバックアップ」へのアクセスを遮断としていますが、特定のオンラインストレージサービスへのアクセスを例外的に許可する必要がある場合などです。

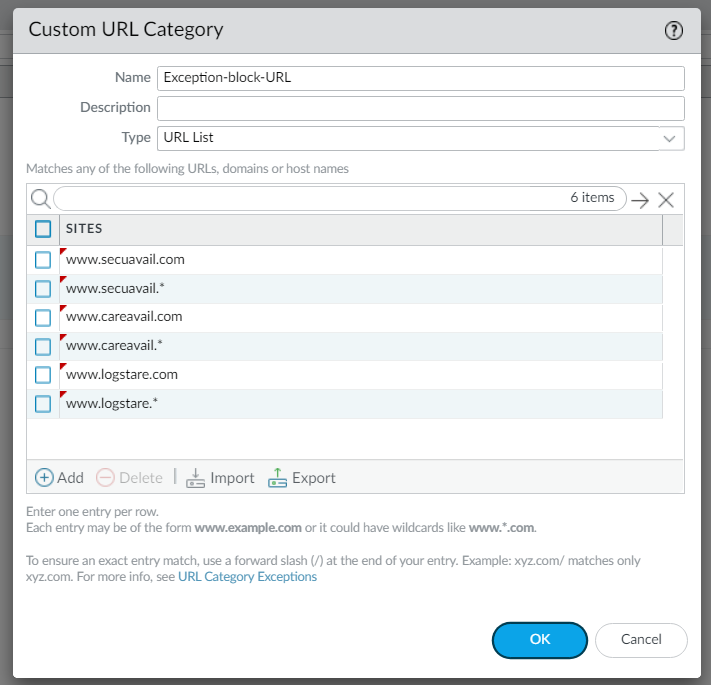

例外設定を行う場合には、カスタムURLカテゴリを作成し、それに例外設定を行う対象のURLを記載する必要があります。(以後、この作業を例外設定と記載します。)

※上記設定値は脆弱性に該当する設定値です。設定の修正方法については、後述しております。

PaloAltoのURLフィルタリングのカテゴリ例外の脆弱性(CVE-2022-0011)とその影響について

本記事で取り上げている脆弱性とは、PaloAltoでの例外設定対象のURLの記述を正しく行わないと意図しないURLへの通信を行えてしまう、あるいは遮断してしまう恐れがあるというものです。

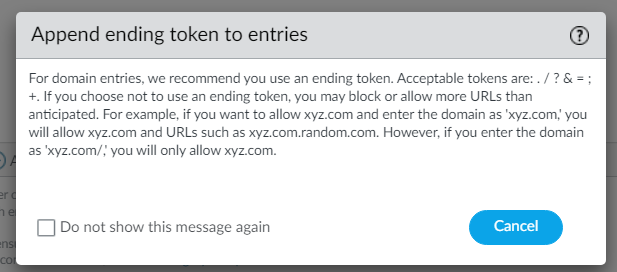

PaloAlto Networks社は、PaloAltoのカスタムURLカテゴリ設定画面において、以下のようなモーダルウィンドウを表示して、注意を促しています。

「For domain entries, we recommend you use an ending token. Acceptable tokens are: . / ? & = ; +. If you choose not to use an ending token, you may block or allow more URLs than anticipated. For example, if you want to allow xyz.com and enter the domain as 'xyz.com,' you will allow xyz.com and URLs such as xyz.com.random.com. However, if you enter the domain as 'xyz.com/,' you will only allow xyz.com.」

脆弱性による悪影響の具体例として、例外設定として通信を行わせたい以下のFQDNを記述している場合を考えます。

www.secuavail.com

PaloAltoの例外設定の仕様上、上記の通り例外設定を投入すると、 [ www.secuavail.com ] への通信は想定通り通過しますが、 [ www.secuavail.com.website.example ]への通信も通過してしまいます。

フィッシングサイトに用いられるFQDNを、ユーザのURLの打ち間違いを誘発する、誤ってアクセスを行わせてフィッシングサイトに通信を行わせる目的でトップレベルドメイン配下を有名なECサイトのFQDNに似せるケースがあります。URLフィルタリングの例外設定の方法が適切でないと、上記のようなフィッシング目的のURLにアクセスさせられてしまうリスクが高くなります。

対処方法

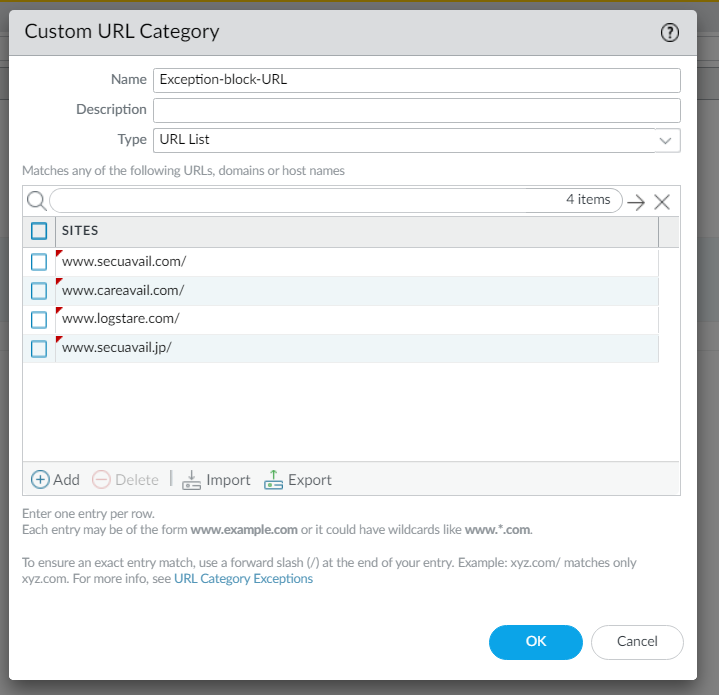

URLフィルタリングの例外設定において、「example.com」や「example.com.jp」を許可する目的で、「example.com」「example.com.*」と記述していないかご確認ください。

もし記述されている場合には、設定内容が妥当であるのかを確認してください。

設定内容が適切ではない場合には、例外設定の脆弱性に該当しないように、設定値を「example.com/」に書き換えてください。なおトップレベルドメインのみをワイルドカードで指定するためにキャレット(^)を使う(※)のは避け、完全なFQDNのリストを指定することを推奨いたします。

※「google.com」「google.jp」などを一度に許可するために「google.^」とするような指定方法を指します。

適切なマッチング方法を検討する際には、以下のリファレンスを事前にご確認ください。

※スラッシュを自動的に追加するためのオプションを有効化する方法もありますが、作業前に購入元の代理店様や運用・保守ベンダー様へお問い合わせすることを推奨いたします。

本記事冒頭の例外設定を修正すると以下のような設定値となります。

脆弱性の重大度はmedium!焦らず設定値の確認を

本記事で取り上げている脆弱性は発生しやすいのですが、いざ悪用するとなると例外設定されやすいFQDNを準備したうえで、PaloAltoのURLフィルタリングにて脆弱なURLフィルタ設定を使用しているユーザをターゲットにしないといけません。そのため、脆弱性を悪用され、フィッシングサイトなどに誘導されるケースは高くはないと考えております。

PaloAlto Networks社が公開している記事は重大度mediumですので、焦らずに設定値を確認いただければと存じます。

皆さんのPaloAltoの設定がよりよいものになることを祈っております。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。