当記事では、Microsoft Defender ファイアウォール(Windows Defender ファイアウォール)のログ活用事例としてログフォワーダー「okurun.jar」を利用してSyslogとして収集したログのレポートを紹介します。ログフォワーダー「okurun.jar」については以下の記事を参照してください。

ログフォワーダー「okurun.jar」について

目次

ログ収集方法について

収集方法につきましては、まず以下の記事を参照してください。

Microsoft Defender ファイアウォールログをLSCにて収集する方法

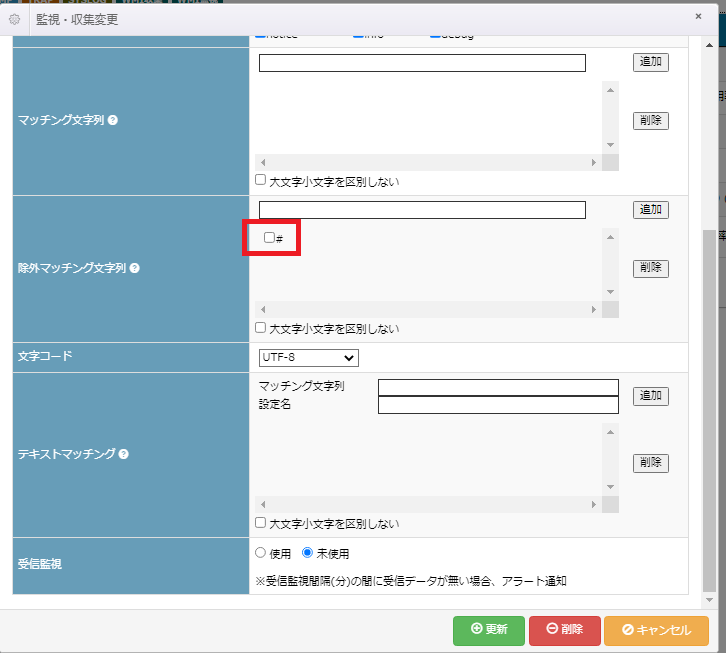

LogStare Collector(以下、LSCと記載) にて収集する際、Syslog収集設定における「除外マッチング文字列」にて次の文字列を設定してください。

「#」

この設定はSyslogとして転送されるメッセージの内、Microsoft Defender ファイアウォールのログの実際のログメッセージではない部分をLSCにて収集させないための設定になります。以下はWindows上にて出力されたMicrosoft Defender ファイアウォールのログファイルより抜粋したものです。

#Version: 1.5 #Software: Microsoft Windows Firewall #Time Format: Local #Fields: date time action protocol src-ip dst-ip src-port dst-port size tcpflags tcpsyn tcpack tcpwin icmptype icmpcode info path ~以下、実際のログメッセージが続く~

「#」が先頭に付与されている行は、Microsoft Defender ファイアウォールのログについての基本情報となります。この基本情報もログフォワーダー「okurun.jar」はログメッセージとして転送するので、LSC側で収集させない設定が必要となります。

ログレポートの紹介

当記事で紹介するレポートは当社のLogStare Reporter若しくはLogStare Quintにて生成されたものとなります。

以下はレポートの一例です。

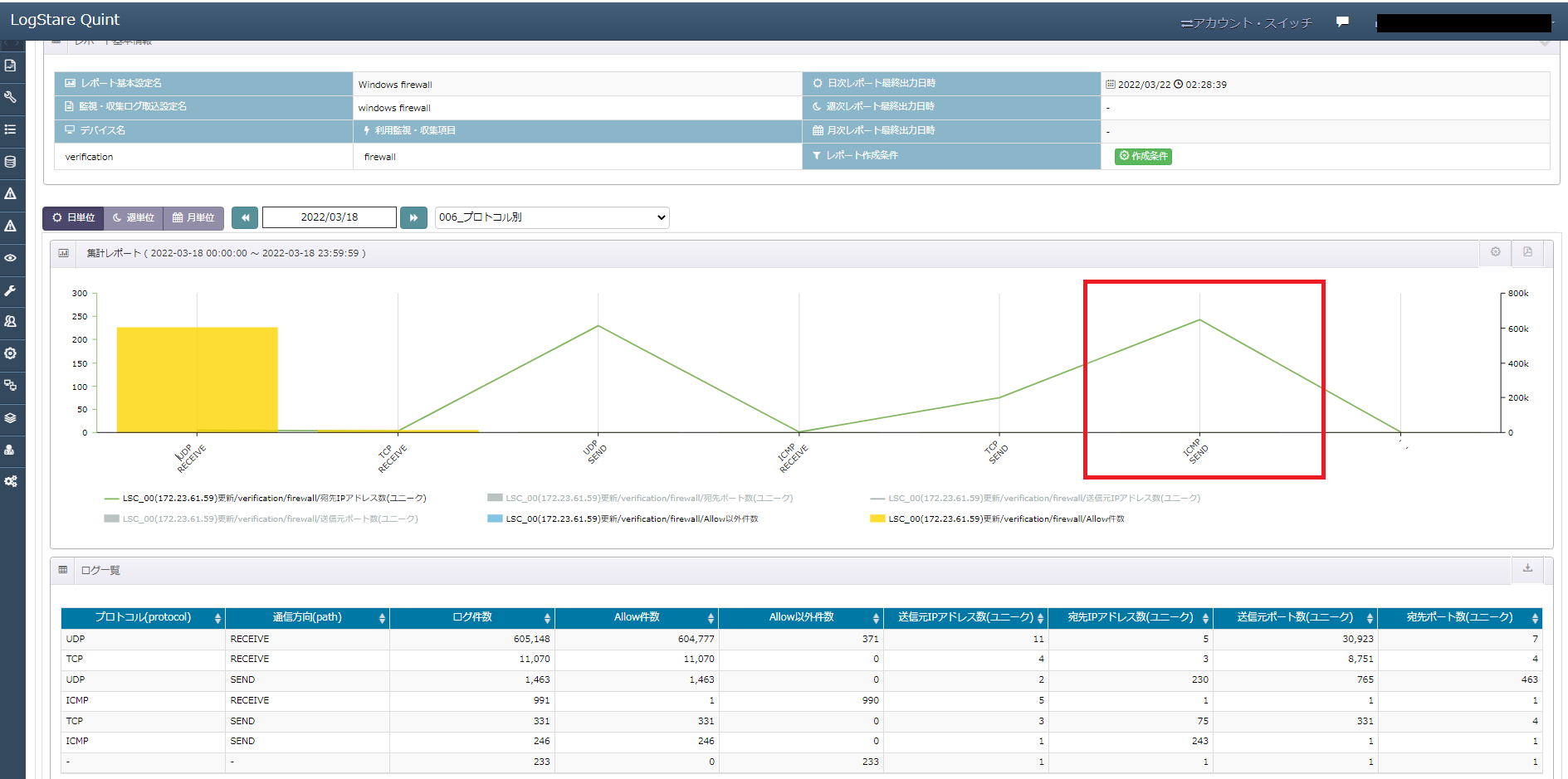

プロトコル別レポート

通信ログをプロトコル別に集計したレポートです。通信方向が含まれているので対象のMicrosoft Defender ファイアウォールにおいてどのような通信が発生したかが確認出来ます。例えば、マルウェア感染時におけるネットワーク探索行動の一つであるPINGを利用したホストの探索が発生した場合、以下の図のようにプロトコル「ICMP」通信方向「SEND」での宛先IPアドレス(ユニーク数)の件数が平常時より多く検出される可能性があります。

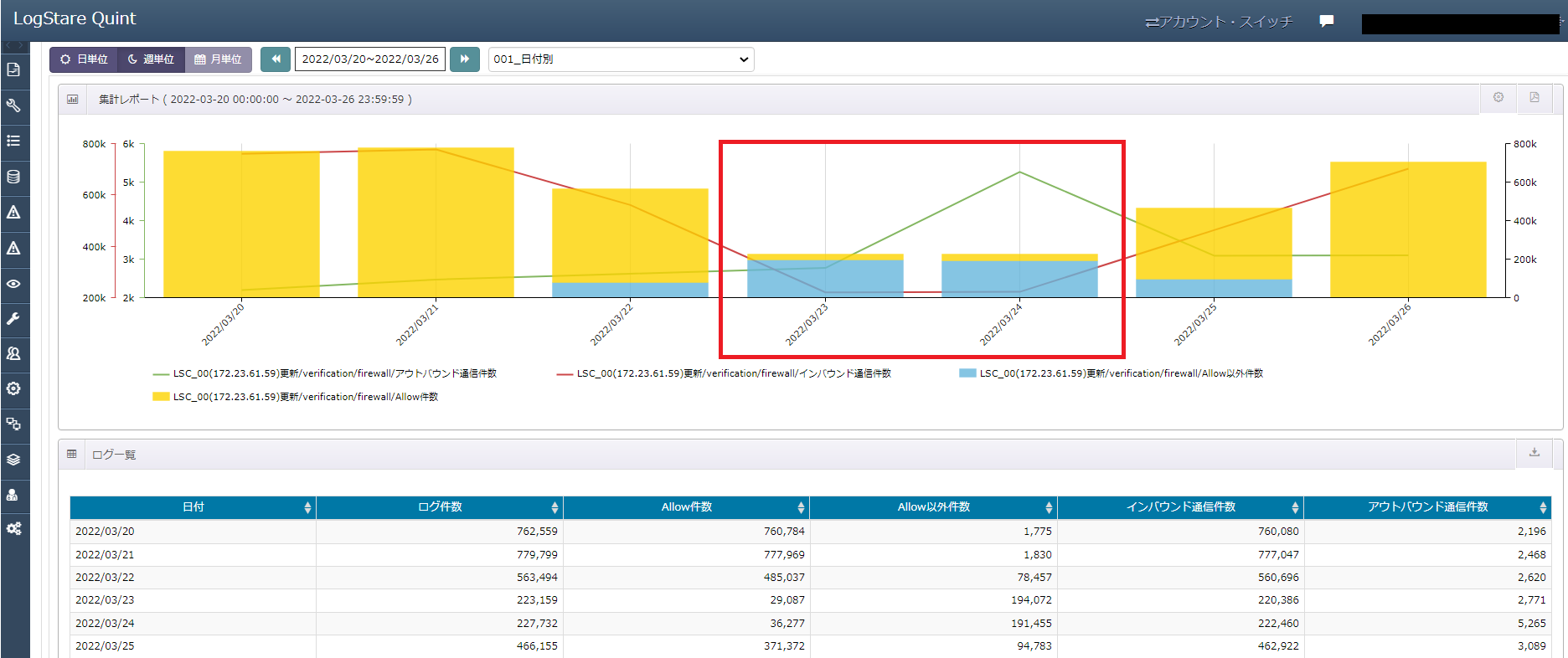

日付別レポート

通信ログに関する日付別のサマリーレポートです。推移を比較することで平常時からの逸脱を視覚的に把握することが出来ます。以下の図では、特定の日付にて通信の許可件数が減少していることが確認出来ます。※黄色がAllow件数を示し、水色がAllow以外の件数を示しています。

ログレポートに関するお問い合わせについて

下記のフォームよりお問い合わせください。

お問い合わせ | AI予測・システム監視・ログ管理を統合したセキュリティ・プラットフォーム LogStare(ログステア)

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。