当記事では、Microsoft Defender ファイアウォールのログをLogStare Collector(以下、LSCと記載)にて収集する方法についての説明を記載します。

目次

更新履歴

2021/02/17 新規公開しました。

2022/03/17 「Windows firewallログの送信方法」におけるokurun.jarのコマンド内容を変更しました。LSC転送時のオプションとして、ヘッダオプションを「Y」から「N」に変更しました。

2022/03/28 タイトルを「Windows firewallログをLSCにて収集する方法」から「Microsoft Defender ファイアウォールのログをLSCにて収集する方法」に変更しました。

概要

ログフォワーダー「okurun.jar」を利用してMicrosoft Defender ファイアウォールのログをsyslogとして発信し、LSCにて受信します。「okurun.jar」の入手先及び概要については、以下の記事をご参照ください。

ログフォワーダー「okurun.jar」について

前提条件

- 「okurun.jar」はjavaにて動作します。OpenJDK等事前にWindowsへインストールし環境変数の設定等を実施してください。

- Windows環境におけるjavaの環境変数設定については説明しません。

- 当記事の記載内容は下記環境にて実施したものです。

- 当記事の手順はすべて管理者権限にて実施しています。

Windows

| OS | WindowsServer 2019 |

| JAVA | OpenJDK14 |

LSCサーバ

| LSCバージョン | 2.0.1 |

| OS | CentOS7 |

| メモリ | 4GB |

| CPU | 2コア |

| JAVA | OpenJDK14 |

設定(Windows側)

Microsoft Defender ファイアウォールログの設定

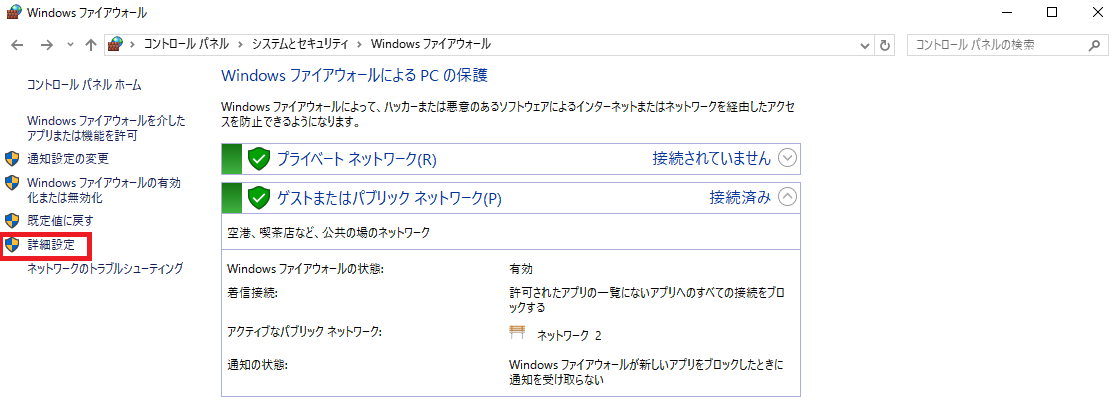

- コントロールパネルよりWindowsファイアウォールの設定画面を開き、画面左側の「詳細設定」を押下します。

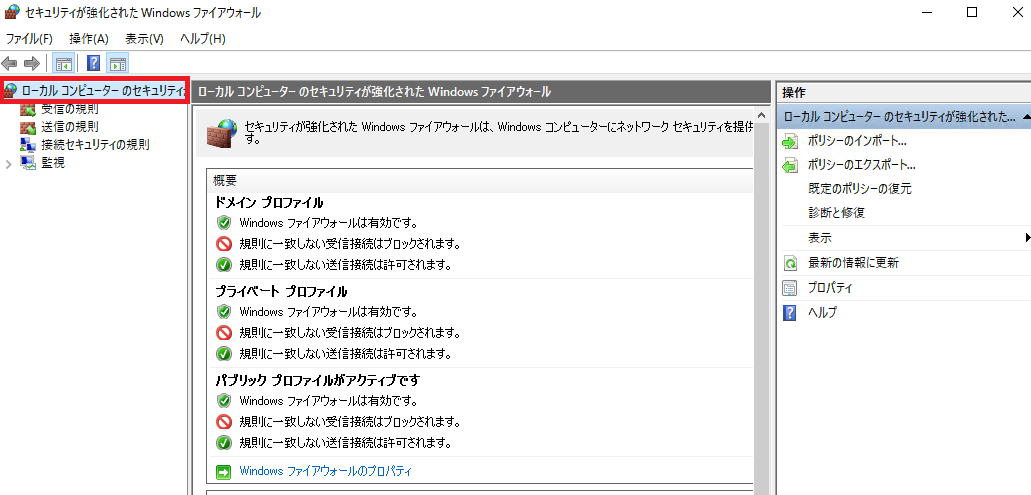

- 画面左側の、「ローカルコンピュータのセキュリティが強化されたWindowsファイアウォール」を右クリックして「プロパティ」を押下します。

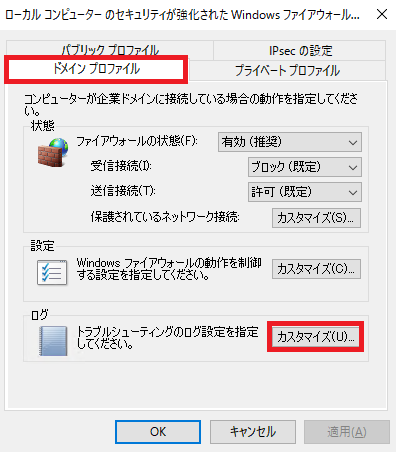

- 「ドメインプロファイル」タブを選択し項目「ログ」の「カスタマイズ」を押下します。

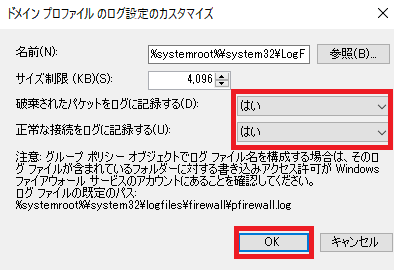

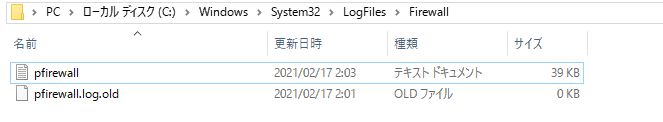

- 項目「名前」にログファイルの出力先及びログファイル名が記載されているので確認します。当記事内ではログファイル出力先「%systemroot%system32LogFilesFirewall」、ログファイル名「pfirewall.log」となります。

確認後、項目「破棄されたパケットをログに記録する」と項目「正常な接続をログに記録する」を「はい」と設定し「OK」を押下します。

- 同様の作業をそれぞれ「パブリックプロファイル」「プライベートプロファイル」にて実施します。

- ログファイル名およびログファイルの出力を確認します。

「okurun.jar」の準備

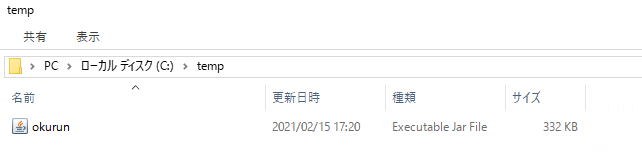

- Windowsの任意のディレクトリに「okurun.jar」を配置します。当記事では、C:temp配下に配置します。

Microsoft Defender ファイアウォールログの送信方法

- コマンドプロンプトを開き、「okurun.jar」を配置したディレクトリに移動します。

C:UsersAdministrator>cd /temp C:temp>

- 「okurun.jar」を実行します。当記事では、C:\Windows\System32\LogFiles\Firewall配下のpfirewall.logが「okurun.jar」の対象となるログファイルです。当記事では、LSC(172.23.61.59)にudp/514でファシリティ「AUTH」プライオリティ「NOTICE」にて転送する場合のコマンドを記載します。※LSCへ転送する場合は、ヘッダオプションはNにしてください。

C:temp>javaw -jar okurun.jar C:\Windows\System32\LogFiles\Firewall\pfirewall.log UTF-8 udp 172.23.61.59 514 NOTICE AUTH N Y

- 上記コマンド実行後、バックグラウンド上で「okurun.jar」が起動します。

「okurun.jar」の停止方法

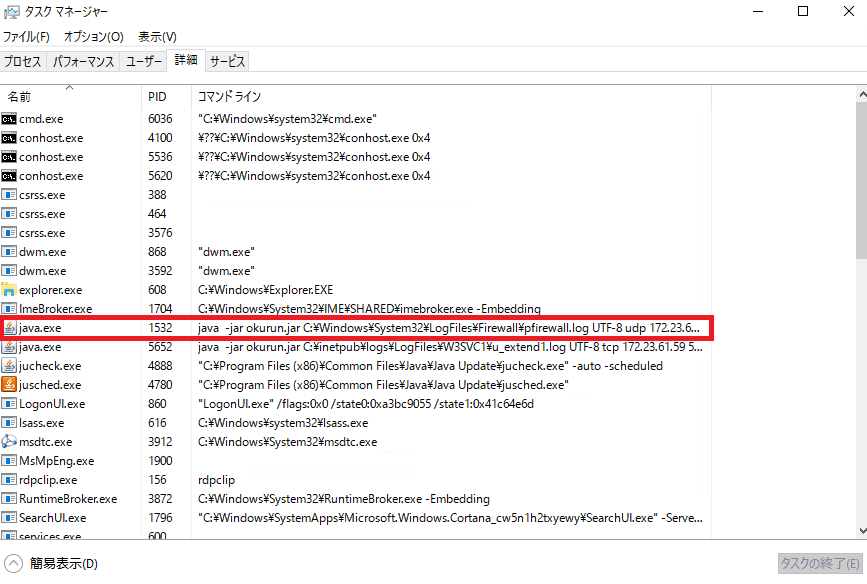

- フォワーダーはtaskkillコマンドにて停止します。まず、タスクマネージャにて「okurun.jar」のプロセスIDを確認します。※列「コマンドライン」を表示させると探しやすいです。

- 停止したい「okurun.jar」のプロセスIDを確認し、コマンドプロンプトよりtaskkillコマンドにて停止します。

# taskkill /pid 1532

- タスクマネージャにて停止した「okurun.jar」のプロセスIDが存在しないことを確認します。

Microsoft Defender ファイアウォールのログメッセージサンプル

- Microsoft Defender ファイアウォールのログメッセージについて説明します。

- 「pfirewall.log」のログメッセージ形式を下記に示します。※実際のログファイル内の記述を参考にしています。

{date} {time} {action} {protocol} {src-ip} {dst-ip} {src-port} {dst-port} {size} {tcpflags} {tcpsyn} {tcpack} {tcpwin} {icmptype} {icmpcode} {info} {path}

- 実際のログメッセージを下記に例示します。

2021-05-13 17:33:58 DROP UDP xxx.xxx.xxx.xxx xxx.xxx.xxx.xxx 55773 5355 71 - - - - - - - RECEIVE 2021-05-13 17:33:58 DROP UDP xx:xx:xx:xx:xx:xx xx:xx:xx:xx:xx:xx 55624 5355 81 - - - - - - - RECEIVE 2021-05-13 17:34:38 DROP ICMP xxx.xxx.xxx.xxx xxx.xxx.xxx.xxx - - 60 - - - - 8 0 - RECEIVE

設定(LSC側)

基本設定

- 「okurun.jar」にて転送されたメッセージを「SYSLOG収集」にてLSCで受信します。「SYSLOG収集」につきましては、以下の記事をご参照ください。

SYSLOG収集 - 「SYSLOG収集」にて利用されるポート番号はデフォルトでtcp/udp共に514となっています。「okurun.jar」にてポート番号を514以外に設定した場合、環境設定より「SYSLOG収集」にて利用されるポート番号を変更することで514以外のポートで「SYSLOG収集」が可能となります。環境設定につきましては、以下の記事をご参照ください。

LogStare Collector における環境設定について

以上でMicrosoft Defender ファイアウォールのログをLSCにて収集する方法についての説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。