この記事は投稿日から6年以上経過しています。

当記事では、Palo Alto からSNMP 並びにSyslog を取得するための設定を記載します。

SNMP のみ、Syslog のみ設定したいという方は適宜スキップして下さい。

目次

事前準備

- LogStare Collector (以下 : LSC) サーバのIP アドレスをチェックします。(Syslog の転送先として設定いたします。)

※当記事では、192.168.0.100 をLSC サーバとして扱います。

設定内容 (SNMP)

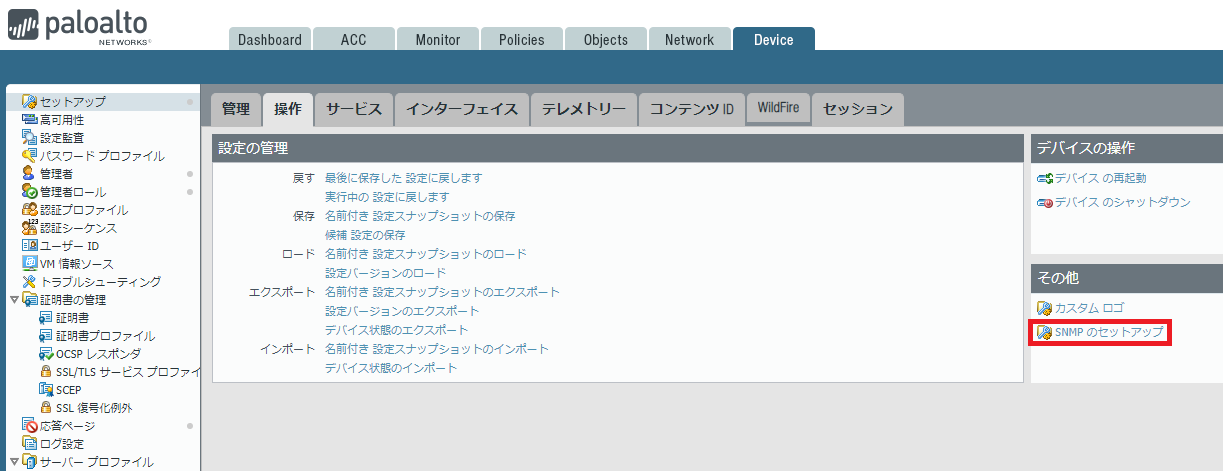

- Palo Alto のWeb UI 内上部タグ[Device] → [セットアップ] → [操作] と移動します。

- [その他] 欄にある、[SNMP のセットアップ]をクリックします。

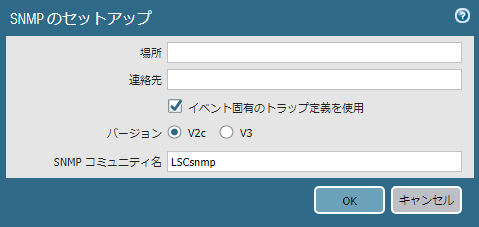

- [SNMP コミュニティ名] 欄を入力し、OK をクリックします。

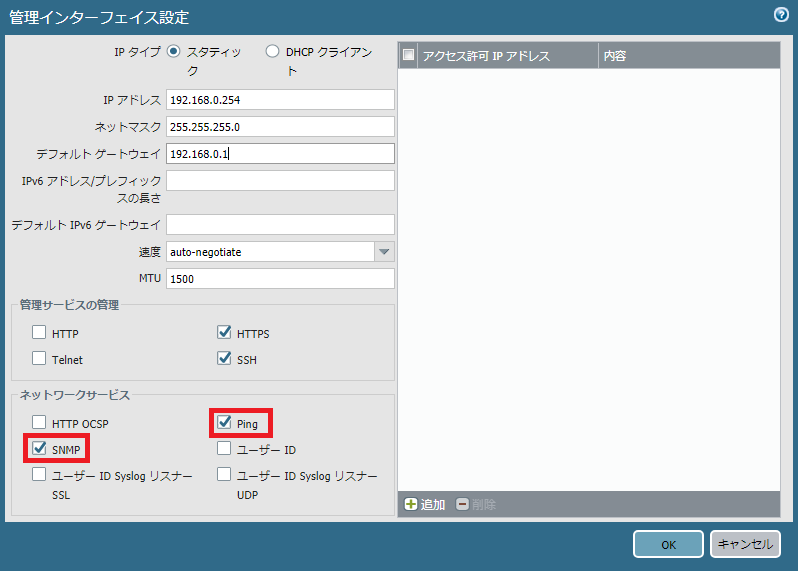

- Palo Alto のWeb UI 内上部タグ[Device] → [セットアップ] → [インターフェイス] 内の[Management] をクリックします。

- [ネットワークサービス]内の、[Ping] [SNMP] にチェックを入れ、[OK] をクリックします。

-

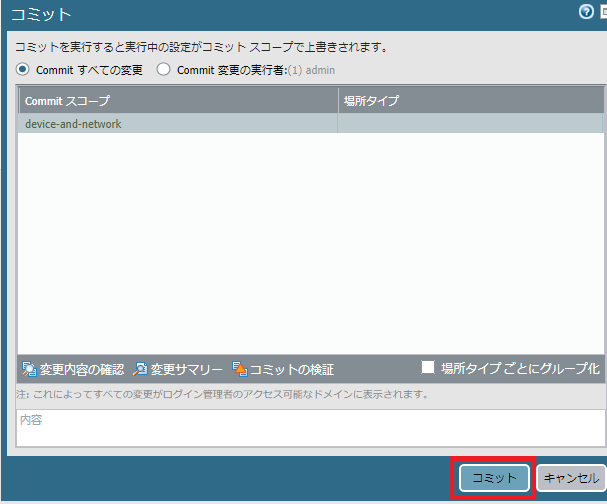

Palo AltoのWebUI内、右上の[コミット]をクリックします。

- ポップアップ内の[コミット] をクリックします。

以上で、Palo Alto にてSNMP を利用する準備が整いました。

設定内容 (Syslog)

Syslog サーバの設定

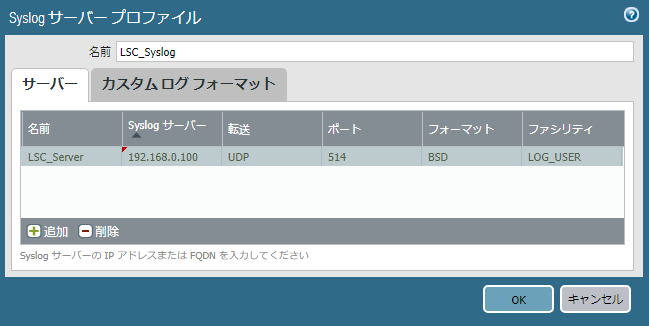

- Palo Alto のWeb UI 内上部タグ[Device] → [サーバー プロファイル] → [Syslog] と移動します。

- 左下の[追加] をクリックします。

- 上部の名前を入力後、[追加] をクリックし、LSC サーバの名前・IP アドレスを追加します。その後、[OK] をクリックします。

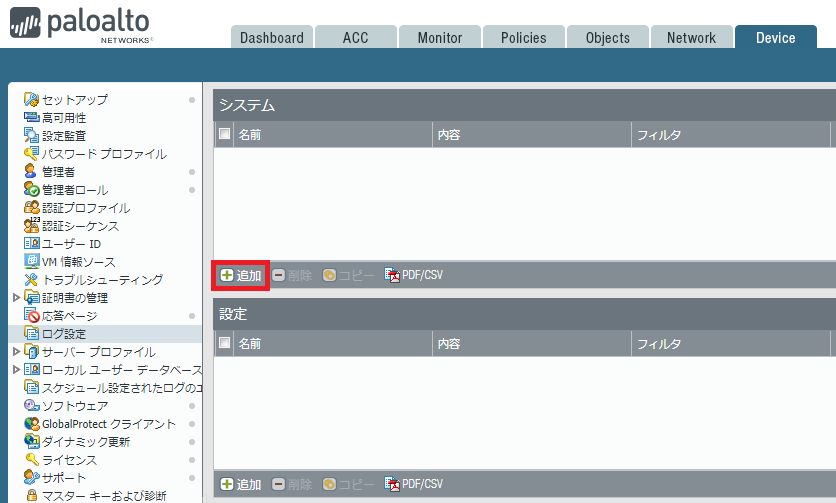

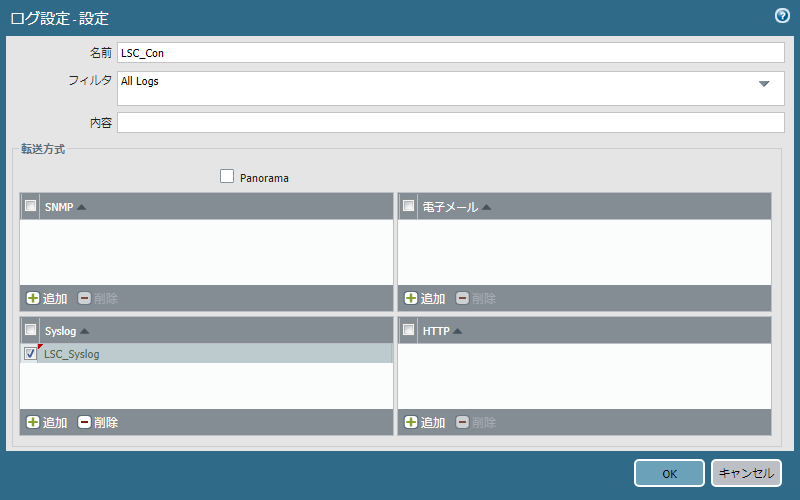

- Palo Alto のWeb UI 内上部タグ[Device] → [ログ設定] と移動します。

- [システム] 欄の[追加] をクリックします。

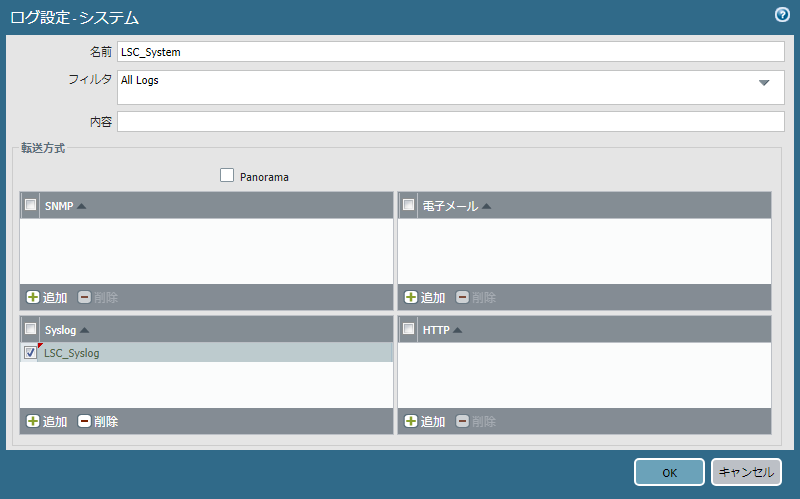

- [転送方式] 内[Syslog] に、先程設定したSyslog サーバを割り当てます。

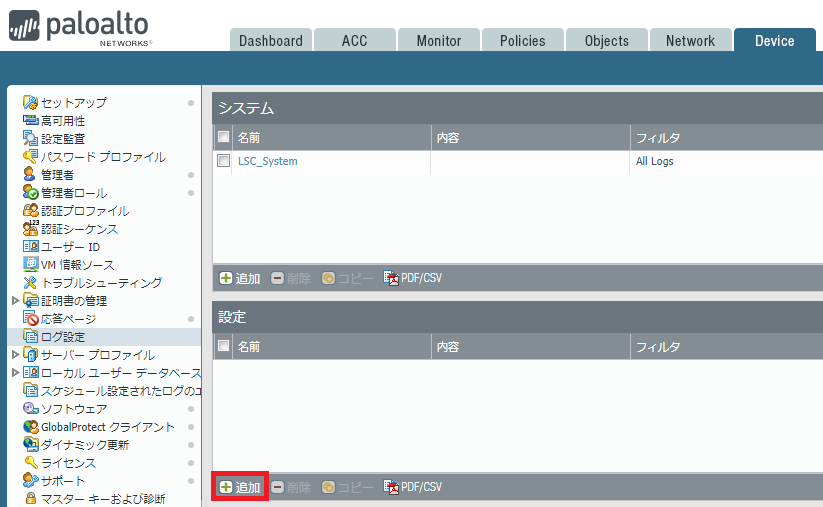

- [設定]にも、5, 6 と同様の設定を行います。

ログ転送設定

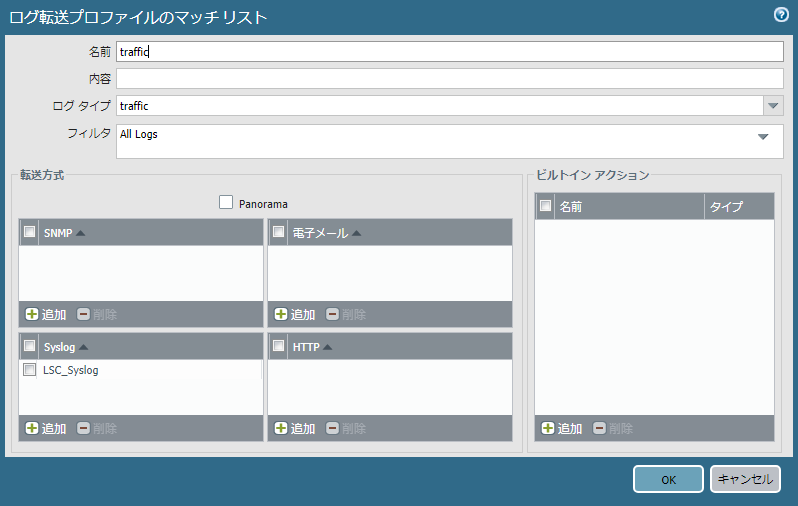

- Palo Alto のWeb UI 内上部タブ[Device] → [objects] → [ログ転送] と移動します。

※お使いのバージョンによっては、Web UI 内上部タブ[Object]→[ログ転送]と移動します。 - 左下の[追加] をクリックします。

- 上部の名前を追加後、[追加] をクリックし、マッチリストを作成します。

- [ログ タイプ] 欄にて、取得するログを選択し、[転送方式] 内[Syslog] に、先程設定したSyslog サーバを割り当てます。

- 上記設定を取得対象とするログタイプの数繰り返します。設定後は下記図のようになっている想定です。

ログ転送設定の適用

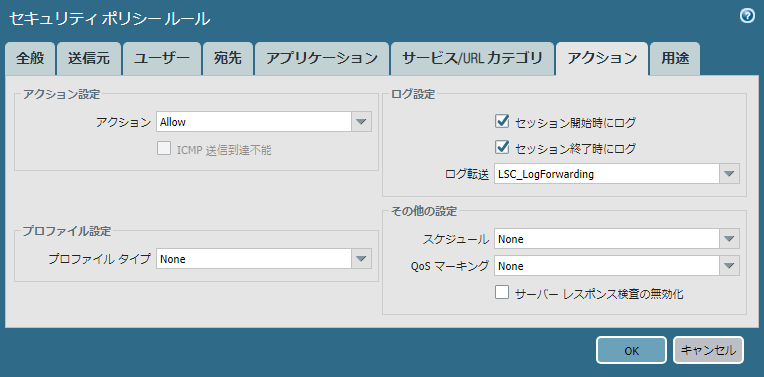

- Palo Alto のWeb UI 内上部タブ[Policies] → [セキュリティ]と移動します。

- ログを収集したい通信を制御しているセキュリティポリシーの名前をクリックします。

- [アクション] タブに移動し、[ログ設定] 内[ログ転送] に、先程作成したログ転送プロファイルを割り当て[OK] をクリックします。

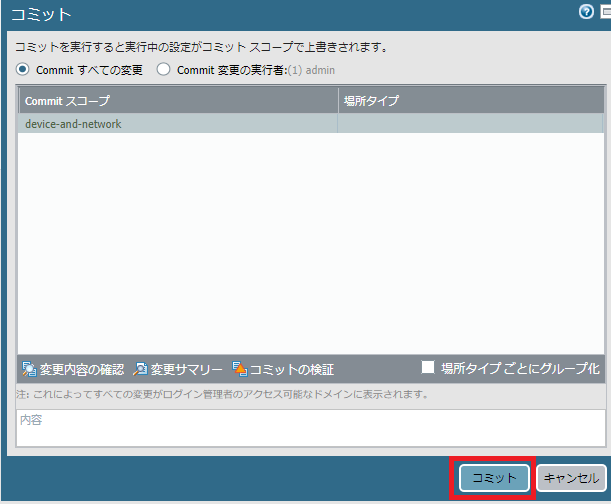

- Palo Alto のWebUI内、右上の[コミット]をクリックします。

- ポップアップ内の[コミット] をクリックします。

以上で、Palo Alto にてSyslog を利用する準備が整いました。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。