当記事では、LogStare Reporter(以下、LSRと記載)にてBIG-IP ASM/AWAFログレポートを利用するための「ロギングプロファイル(Logging Profile)」設定について記載します。

目次

対象バージョン

F5Networks「BIG-IP 16.1.0」

事前準備

Virtual Serverや Security Policies等はあらかじめ作成してください。

LSRと連携させるためのSyslogサーバ(LogStare Collector)を準備してください。

ロギングプロファイル(LOGGING PROFILE)の設定方法

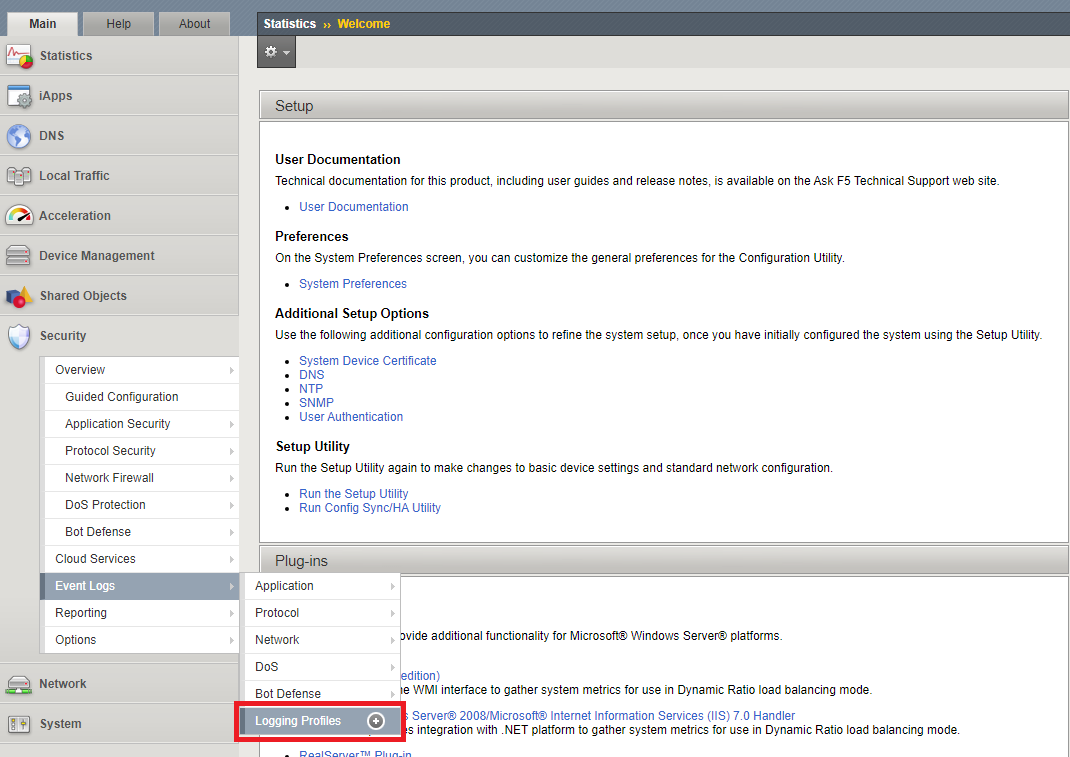

[Security] > [Event Logs] > [Logging Profiles]へ移動します。

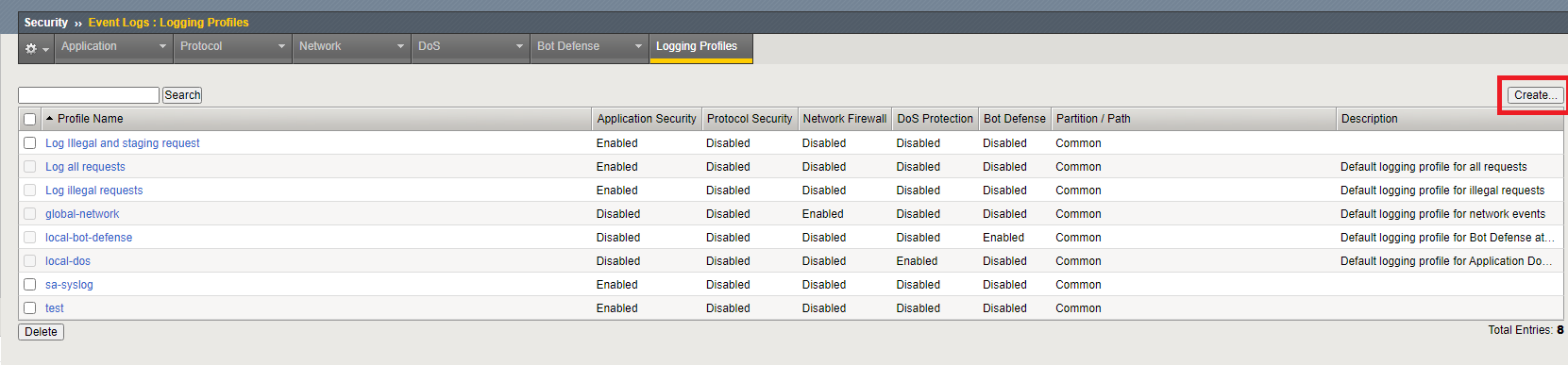

画面右上の「create」を押下します。

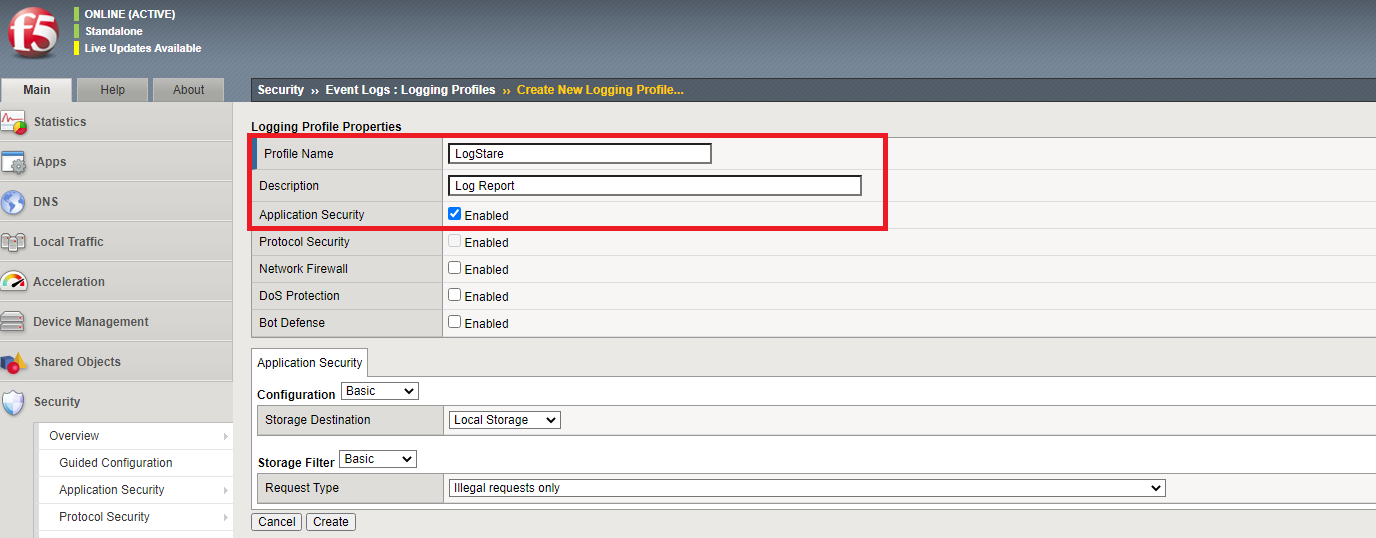

「Profile Name」と「Description」に任意の内容を入力し「Application Security」にチェックを入れます。ここでは「Profile Name」に「LogStare」、「Description」に「Log Report」を入力しています。

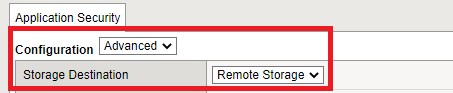

「Configuration」「Storage Destination」を以下のように設定します。

・「Configuration」:「Advanced」

・「Storage Destination」:「Remote Storage」

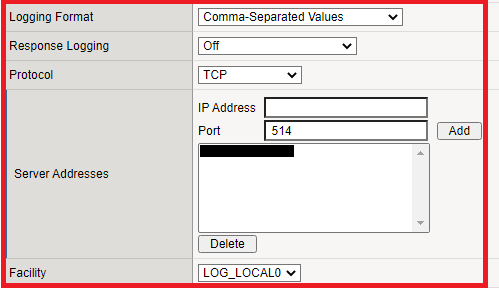

「Logging Format」「Response Logging」「Protocol」「Server Addresses」「Facility」を以下のように設定します。

・「Logging Format」:「Comma-Separated Values」

・「Response Logging」:「Off」

・「Protocol」:「TCP」

・「Server Addresses」:SyslogサーバのIPアドレスとSyslog/TCPに設定されているポート番号に設定した上で登録してください。

・「Facility」:任意の項目。例では「LOG_LOCAL0」を選択しています。

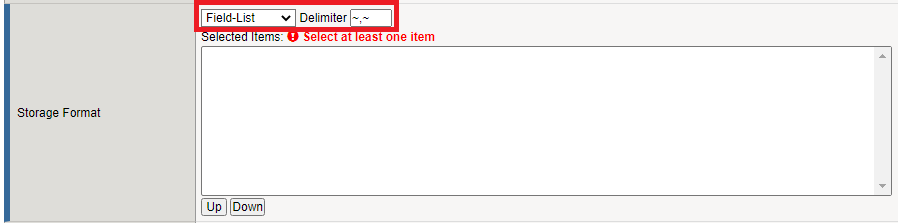

「Storage Format」を以下のように設定します。

・「Storage Format」:「Field-List」

・「Delimiter」:「~,~」

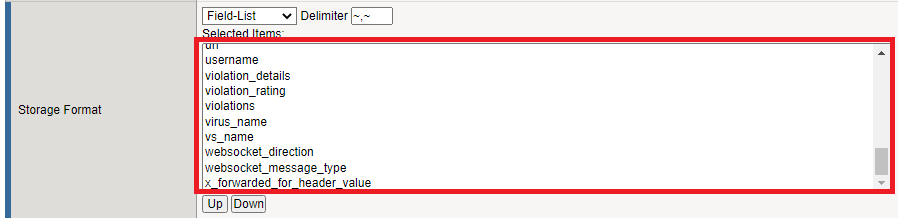

「Selected Items」を以下の順番で設定します。

・attack_type

・date_time

・dest_ip

・dest_port

・device_id

・geo_location

・http_class_name

・ip_address_intelligence

・ip_client

・ip_with_route_domain

・is_truncated

・management_ip_address

・method

・policy_apply_date

・policy_name

・protocol

・query_string

・request

・request_status

・response

・response_code

・route_domain

・session_id

・severity

・sig_ids

・sig_names

・sig_set_names

・src_port

・sub_violations

・support_id

・unit_hostname

・uri

・username

・violation_details

・violation_rating

・violations

・virus_name

・vs_name

・websocket_direction

・websocket_message_type

・x_forwarded_for_header_value

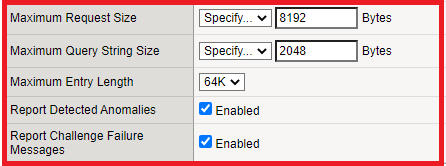

「Maximum Request Size」「Maximum Query String Size」「Maximum Entry Length」「Report Detected Anomalies」「Request Type」を以下のように設定します。

・「Maximum Request Size」:「8192」※先に「Maximum Entry Length」の値を「64K」に変更する必要があります。

・「Maximum Query String Size」:「2048」※先に「Maximum Entry Length」の値を「64K」に変更する必要があります。

・「Maximum Entry Length」:「64K」

・「Report Detected Anomalies」:「Enabled」

・「ReportReport Challenge Failure Messages 」:「Enabled」

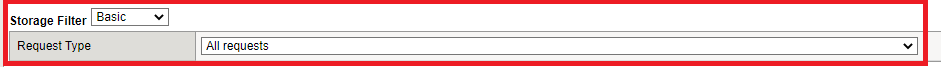

「Storage Filter」「Request Type」を以下のように設定します。

・「Storage Filter」:「Basic」

・「Request Type」:「All requests」

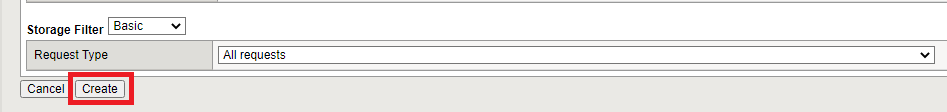

画面左下の「Create」を押下します。

作成した「LOGGING PROFILE」の「POLICIES」への適用方法

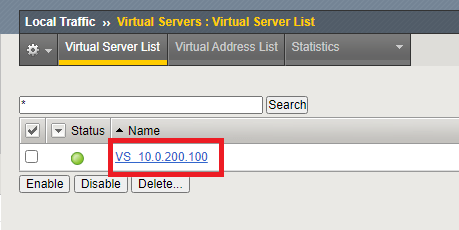

[Local Traffic] > [Virtual Servers] > [Virtual Server List]へ移動します。

対象のVirtual Serverを押下します。

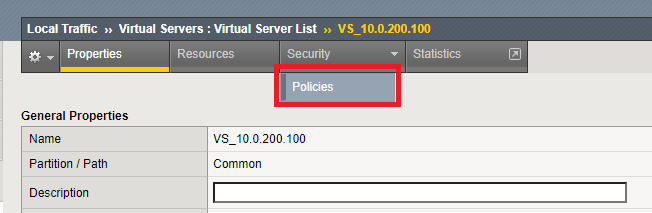

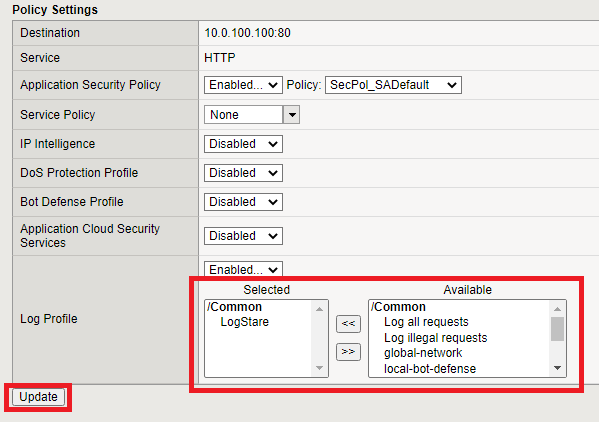

[Security]タブ > [Policy]タブへ移動します。

「Log Profile」にて、先程作成した「Logging Profile」を「Available」から「Selected」に移動し「Update」を押下します。

BIG-IP ASM/AWAFログレポートを利用するための「Logging Profile」設定についての説明は以上で終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。