当記事ではPaloAltoにおける送信元NAT・宛先NATの設定方法について記載します

目次

設定・使用環境について

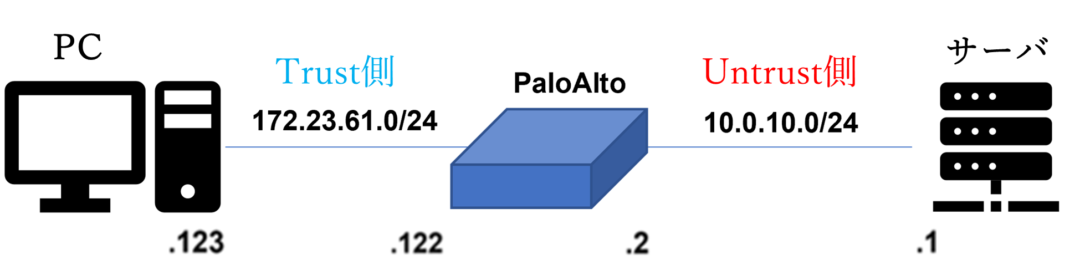

設定環境

※ゾーン設定は以下の通りです。

ethernet1/5 : Nat_Trust(Trust側)

ethernet1/6 : Nat_Untrust(Untrust側)

使用環境

PaloAlto:PA-440 PAN-OS10.2

サーバ:AlmaLinux8.6

送信元NATの設定方法

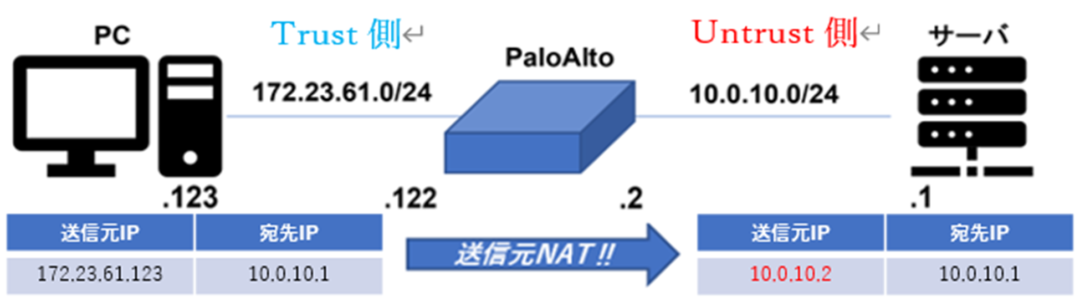

送信元NATは、送信元IPアドレスを他のIPアドレスに変換します。

今回の環境ではTrust側にある端末からの通信における送信元IPアドレスを他のIPアドレスに変換してアクセスすることを想定します。

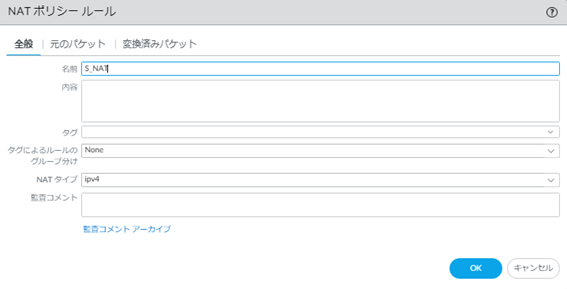

NATポリシーの設定

POLICIES → NAT → 左下の⊕追加を選択

全般

- 名前:任意で入力

- 内容:説明文を任意で入力

- タグ&ルールのグループ分け:任意で指定

- NATタイプ:ipv4

- 監査コメント:設定変更の履歴を記録する(任意)

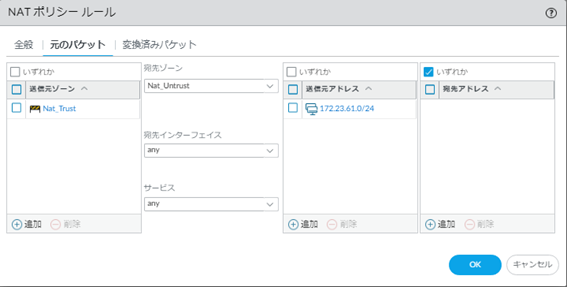

元のパケット

- 送信元ゾーン:Nat_Trust (通信の送り元はPC)

- 宛先ゾーン:Nat_Untrust (通信の宛先はサーバ)

- 宛先インターフェース:any

- サービス:any

- 送信元アドレス:172.23.61.0/24

- 宛先アドレス:なし

変換済みパケット

- 送信元NATは「送信元アドレスの変換」の中身を設定する

- 変換タイプ:ダイナミックIPおよびポート(今回はethernet1/6ポートのIPアドレスに変換)

- アドレスタイプ:インターフェースアドレス

- インターフェース:ethernet1/6

- IPアドレス:10.0.10.2/24

セキュリティポリシーの設定

POLICIES → セキュリティ → 左下の⊕追加を選択

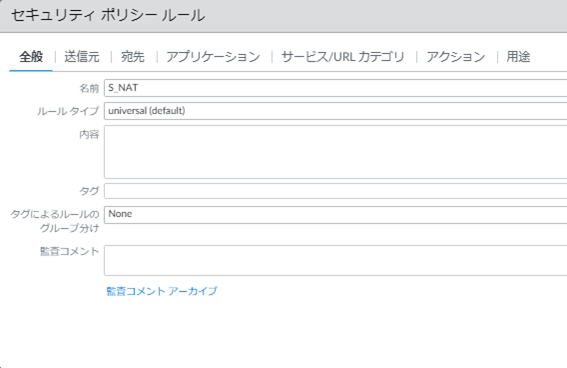

全般

- 名前:任意

- ルールタイプ:default

- 内容:任意の説明文を入力

- タグ&ルールのグループ分け:任意で指定

- 監査コメント:設定変更の履歴を記録する(任意)

送信元

- 送信元ゾーン:Nat_Trust (通信の送り元はPC)

- 送信元アドレス:172.23.61.0/24

- 送信元ユーザー:なし

- 送信元デバイス:なし

宛先

- 宛先ゾーン:Nat_Untrust (通信の宛先はサーバ)

- 宛先アドレス:なし

- 宛先デバイス:なし

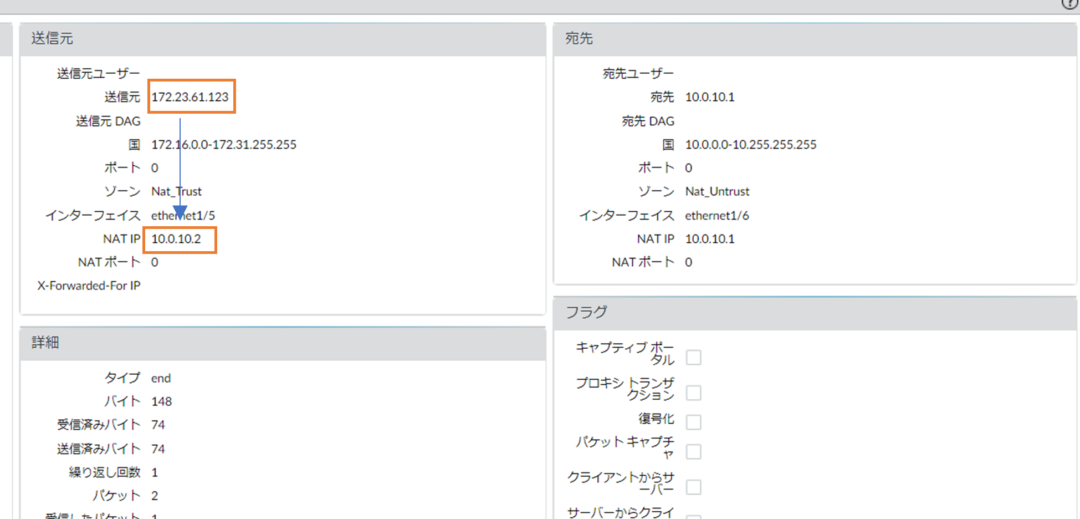

疎通確認

PCからサーバへpingを送り、送信元NATがされているかトラフィックログを確認します

# ping 10.0.10.1

MONITOR → トラフィック → 該当ログの虫眼鏡のマークをクリック

詳細ログビューを表示

送信元IPアドレスが変換されている事が確認できます。

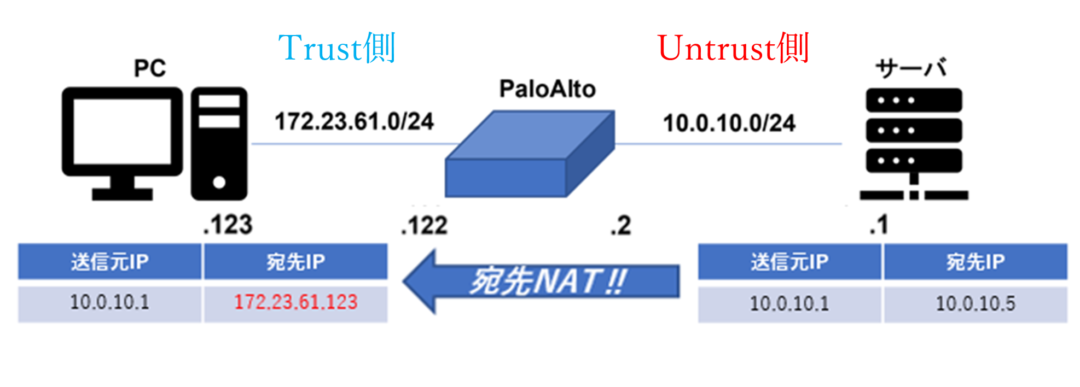

宛先NATの設定方法

宛先NATは、宛先NAT用IPアドレスへアクセスした際に実際の宛先IPアドレスに変換します。

今回の環境ではサーバから宛先NAT用IPアドレス10.0.10.5へアクセスし、それを実際の宛先(PC)のIPアドレス172.23.61.123に宛先NATします。

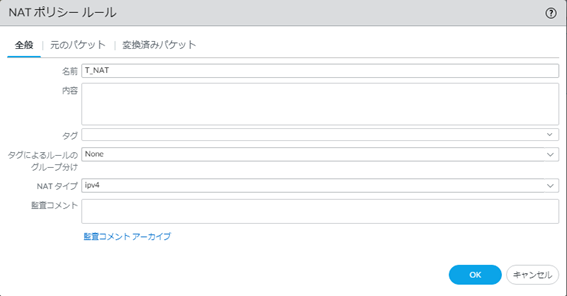

NATポリシーの設定

POLICIES → NAT → 左下の⊕追加を選択

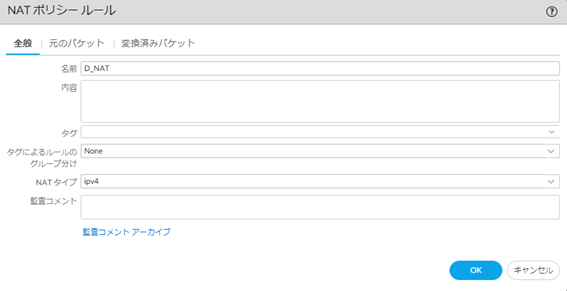

全般

- 名前:任意

- 内容:説明文を任意で入力

- タグ&ルールのグループ分け:任意で指定

- NATタイプ:ipv4

- 監査コメント:設定変更の履歴を記録する(任意)

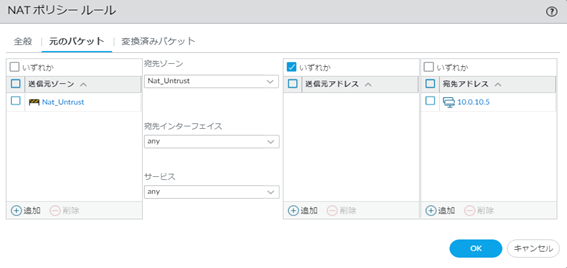

元のパケット

- 送信元ゾーン:Nat_Untrust (通信の送り元はサーバ)

- 宛先ゾーン:Nat_Untrust (サーバがアクセスするNAT用IPアドレスはUntrust側に位置するため、ゾーンはNat_Untrust側を指定)

- 宛先インターフェース:any

- サービス:any

- 送信元アドレス:なし

- 宛先アドレス:10.0.10.5

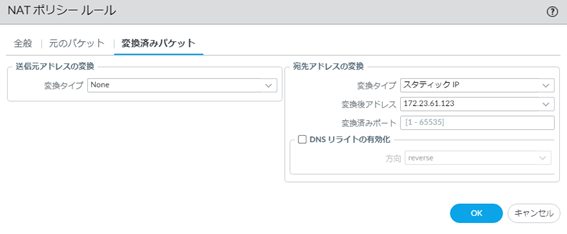

変換済みパケット

- 宛先NATは「宛先アドレスの変換」の中身を設定する

- 変換タイプ:スタティックIP

- 変換後アドレス:172.23.61.123

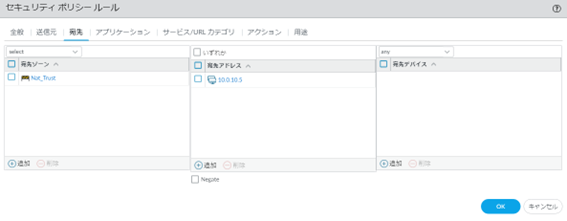

セキュリティポリシー設定

POLICIES → セキュリティ → 左下の⊕追加を選択

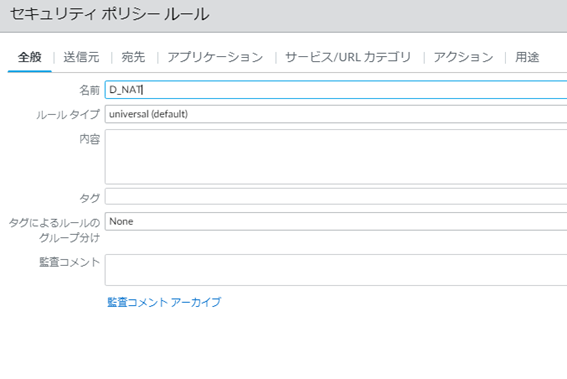

全般

- 名前:任意

- ルールタイプ:default

- 内容:任意の説明文を入力

- タグ&ルールのグループ分け:任意で指定

- 監査コメント:設定変更の履歴を記録する(任意)

送信元

- 送信元ゾーン:Nat_Untrust (通信の送り元はサーバ)

- 送信元アドレス:なし

- 送信元ユーザー:なし

- 送信元デバイス:なし

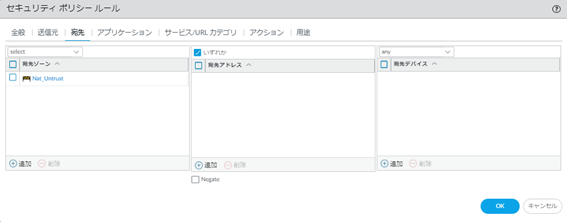

宛先

- 宛先ゾーン:Nat_Trust (PaloAltoでは宛先ゾーンにTrust側のゾーンを設定する)

- 宛先アドレス:10.0.10.5(PaloAltoでは宛先アドレスにNAT用IPアドレスを設定する)

- 宛先デバイス:なし

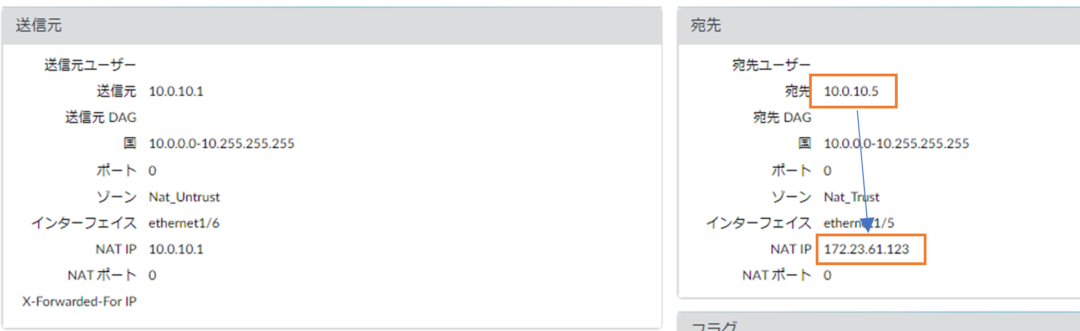

疎通確認

サーバからPCへpingを送り、宛先NATがされているかトラフィックログを確認します

pingを送る先は宛先NAT用IPアドレスです

# ping 10.0.10.5

MONITOR → トラフィック → 該当ログの虫眼鏡のマークをクリック

宛先IPアドレスが実際の宛先IPアドレスに変換されている事が確認できます。

Tips

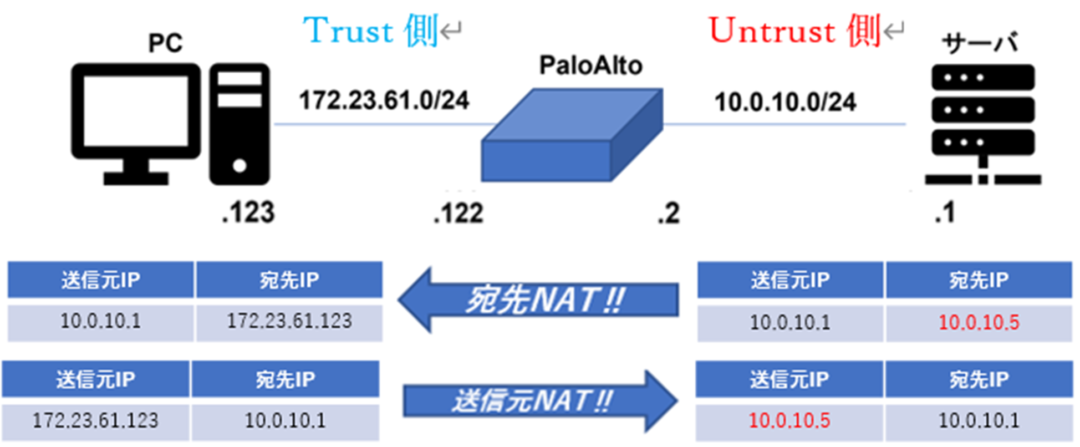

PCからサーバ宛てに通信を送る際の送信元IPと、サーバからPCに通信を送る際の宛先IPを同一のIP(10.0.10.5)で双方向的にNATする方法について。

NATポリシーの設定

POLICIES → NAT → 左下の⊕追加を選択

全般

- 名前:任意

- 内容:説明文を任意で入力

- タグ&ルールのグループ分け:任意で指定

- NATタイプ:ipv4

- 監査コメント:設定変更の履歴を記録する(任意)

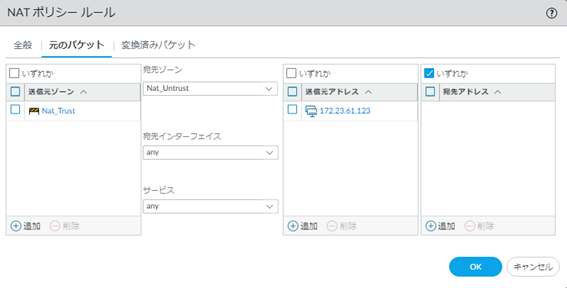

元のパケット

- 送信元ゾーン:Nat_Trust (PCが属しているゾーン)

- 宛先ゾーン:Nat_Untrust (サーバが属しているゾーン)

- 宛先インターフェース:any

- サービス:any

- 送信元アドレス:172.23.61.123

- 宛先アドレス:なし

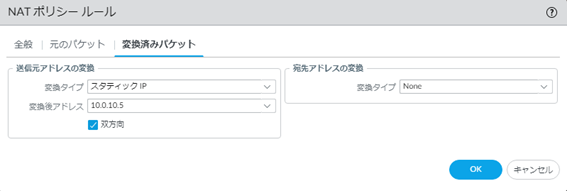

変換済みパケット

- 「送信元アドレスの変換」の中身を設定する

- 変換タイプ:スタティックIP

- 変換後アドレス:10.0.10.5

- 双方向:チェックを入れる

セキュリティポリシーの設定

セキュリティポリシーの設定に関しては、上記項目で設定した送信元NATと宛先NATのポリシーをそれぞれ使用します。

疎通確認

※①と②の順番は逆でも問題ありません。

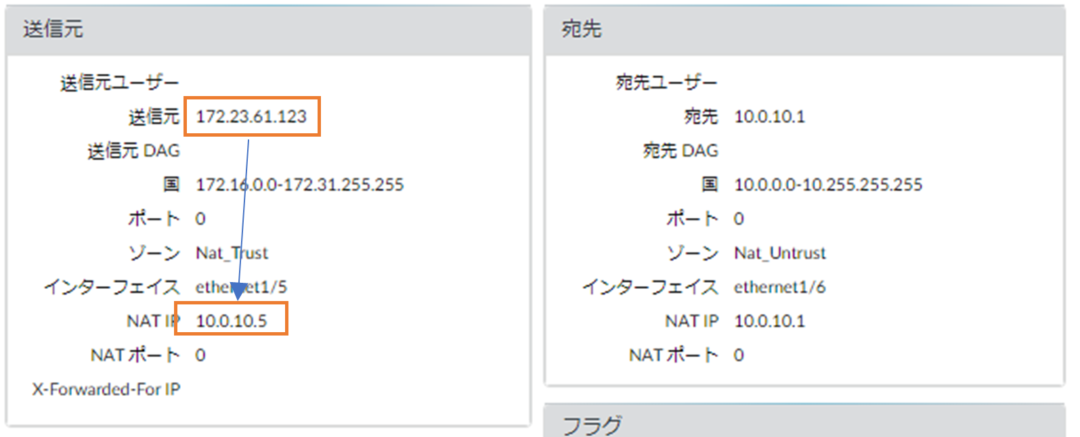

① PCからサーバへpingを送り、送信元NATがされているかトラフィックログを確認します。

pingを送る先は宛先NAT用IPアドレスです

# ping 10.0.10.1

MONITOR → トラフィック → 該当ログの虫眼鏡のマークをクリック

送信元IPアドレスが10.0.10.5に変換されている事が確認できます。

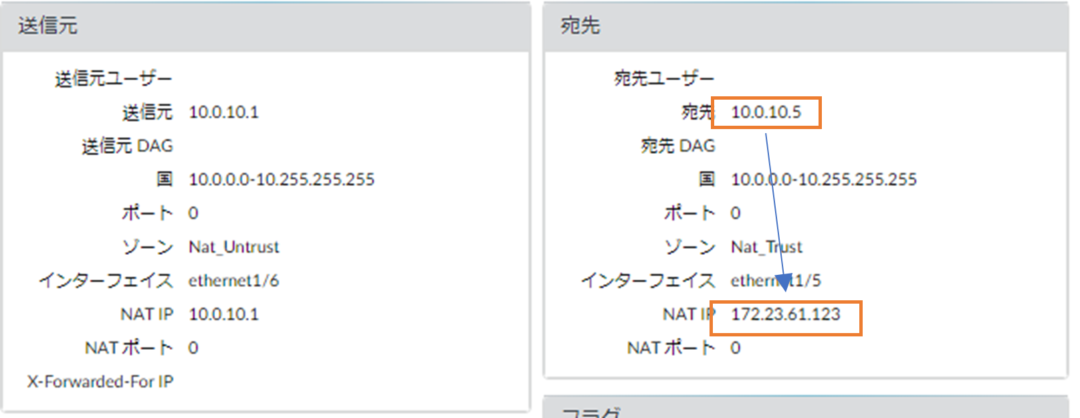

② サーバからPCへpingを送り、宛先NATがされているかトラフィックログを確認します。

# ping 10.0.10.5

MONITOR → トラフィック → 該当ログの虫眼鏡のマークをクリック

宛先IPアドレス10.0.10.5が変換されている事が確認できます。

端末1からPingの応答がない時の対処法

端末1のWindows上にて、コントロールパネル→システムとセキュリティ→Windowsファイアウォール→Windowsファイアウォールの有効化または無効化から全てのファイアウォールをオフにしてpingを試してください。

まとめ

今回は初心者向けにPaloAltoの送信元NATと宛先NATの設定方法を簡単に紹介いたしました。

今回の環境はかなり単純な構成となっておりますが、基本的な設定方法は複雑になっても変わりませんので、この記事を読んでNATの理解を深める第一歩になっていただけたら幸いです。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。