当記事では、古河ネットワークソリューションFITELnet-FシリーズをSNMPを用いて監視する方法について記載します。

対象バージョン

01.06(00)

※当記事では、FITELnet-FシリーズのF220の検証結果をもとに執筆しております。

前提条件

SNMPで通信を行うインターフェースにIPアドレスが設定されており、CLIによる操作ができることとします。

設定するSNMPのバージョンはv2cのみとします。

設定を保存及び有効化するためのコマンド「save」「refresh」については記載を割愛しております。

各設定では、事前に以下のコマンドを入力してあり、特権ユーザモードにて基本設定モードになっていることとします。

#enable #configure terminal

目次

SNMPの設定

SNMPの設定では、コミュニティ名の設定を行います。

そのために、以下のコマンドを入力します。

# snmp-server community (コミュニティ名)

SNMPトラップの設定

SNMPトラップの設定では、以下の手順に従ってコマンドを入力します。

1.SNMPトラップ送信機能を有効にします。

# snmp-server enable traps

2.SNMPトラップの送信先を設定します。

# snmp-server host (送信先のIPアドレス) (コミュニティ名) v2c

3.SNMPトラップの送信元IPアドレスとして使用するインターフェースを設定します。

# snmp-server source-interface (インターフェース名) (インターフェース番号)

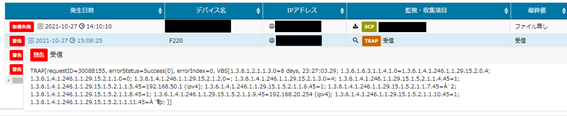

LogStare CollectorでのSNMPトラップの設定例

SNMPトラップの設定例として、IPsecセッションがダウンした場合について以下に記載します。

LogStare Collectorの監視・ログ収集設定>監視・収集にて、以下のようにSNMPトラップの設定を追加します。

OID(インスタンス)にはsnmpTrapOIDである「1.3.6.1.6.3.1.1.4.1.0」を、インスタンス値にはIPsecセッションダウンのOIDである「1.3.6.1.4.1.246.1.1.29.15.2.0.4」を設定しております。

MIBファイルについては、以下のリンクをご参照ください。

FITELnet F220/221 マニュアル&カタログ

監視・モニタリング>注意・警告にて該当する行にカーソルを合わせると、IPsecセッションがダウンした場合のSNMPトラップが表示されます。

「警告」を解消するためには、以下の記事をご参照ください。

LogStare Collectorでの監視設定

LogStare Collectorでの監視方法については以下の記事をご参照ください。

・監視対象デバイスの設定

・監視項目スキャンについて

・SNMP監視の設定

・SNMP-Trap監視設定と具体的な設定方法について

LogStare Collectorでは古河ネットワークソリューション FITELnet-Fシリーズの監視項目の自動スキャンに対応しており、CPU使用率、メモリ使用率、ポートステータス、トラフィック数等、必要な項目を自動で監視項目として追加できます。

監視可能な内容(監視項目)は以下の記事をご参照ください。

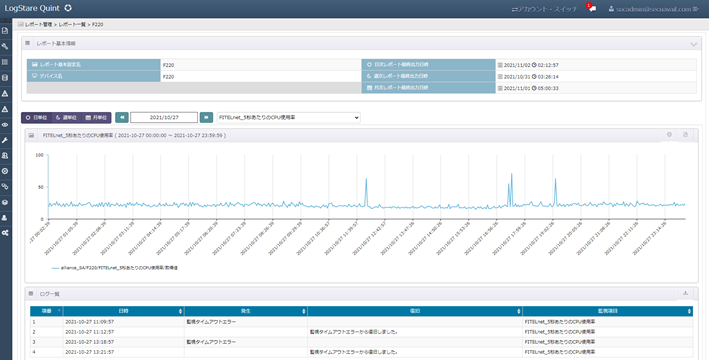

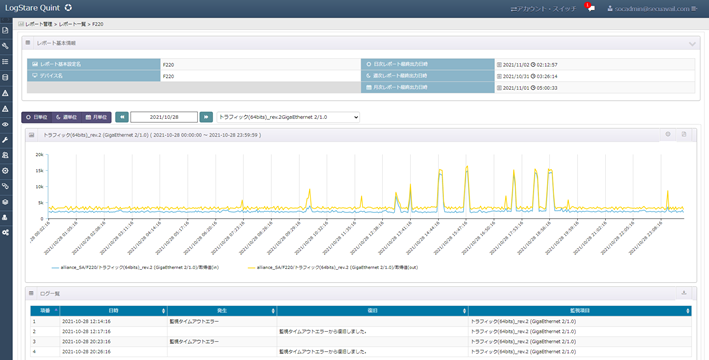

LogStare Reporter / LogStare Quintでのレポート例

当社のLogStare Reporter及びLogStare QuintはFITELnet-FシリーズのSNMPログの可視化に対応しています。

※LogStare Reporter及びLogStare Quintについて詳しくは以下をご覧ください

LogStare製品ラインアップ

以下はレポートの一例です。

5秒あたりのCPU使用率

インターフェース(GigaEthernet 2/1.0)を経由したトラフィック数

以上で、古河ネットワークソリューションFITELnet-FシリーズをSNMPを用いて監視する方法についての説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。