当記事では、Windows Server DNSのデバッグログ活用事例としてログフォワーダー「okurun.jar」を利用してSyslogとして収集したログのレポートを紹介します。ログフォワーダー「okurun.jar」については以下の記事を参照してください。

ログフォワーダー「okurun.jar」について

目次

ログ収集方法について

収集方法につきましては、まず以下の記事を参照してください。

Windows Server DNSのデバッグログをLogStare Collectorにて収集する方法

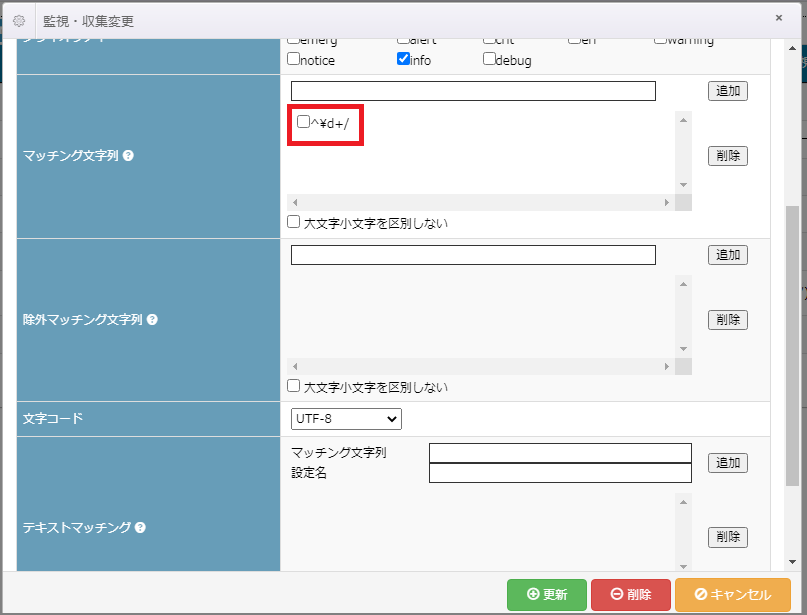

LogStare Collectorにて収集する際、Syslog収集設定における「マッチング文字列」にて次の文字列を設定してください。

「^\d+/」※\は円マークです。

この設定はSyslogとして転送されるメッセージの内、実際のDNSのデバッグログメッセージのみ収集するための設定になります。以下はWindows上にて出力されたDNSのデバッグログファイルより抜粋したものです。

DNS Server log file creation at YYYY/MM/dd HH:mm:ss Message logging key (for packets - other items use a subset of these fields): Field # Information Values ------- ----------- ------ 1 Date 2 Time 3 Thread ID 4 Context 5 Internal packet identifier 6 UDP/TCP indicator 7 Send/Receive indicator 8 Remote IP 9 Xid (hex) 10 Query/Response R = Response blank = Query 11 Opcode Q = Standard Query N = Notify U = Update ? = Unknown 12 [ Flags (hex) 13 Flags (char codes) A = Authoritative Answer T = Truncated Response D = Recursion Desired R = Recursion Available 14 ResponseCode ] 15 Question Type 16 Question Name ~以下、実際のログメッセージが続く~

ログファイル内に含まれるデバッグログについての基本情報もログフォワーダー「okurun.jar」の転送対象となります。実際のデバッグログのフォーマットとして、メッセージの先頭に日付情報が含まれるので、LogStare Collector側でマッチング文字列「^\d+/」を設定することでデバッグログについての基本情報は除外し実際のデバッグログのみ収集させることが出来ます。

ログレポートの紹介

当記事で紹介するレポートは当社のLogStare Reporter若しくはLogStare Quintにて生成されたものとなります。なお、ログの仕様上、IPアドレスに出力される内容はDNSクライアントの送信元IPアドレス若しくは権威サーバのIPアドレスとなり、名前解決の結果ではありません。

以下はレポートの一例です。

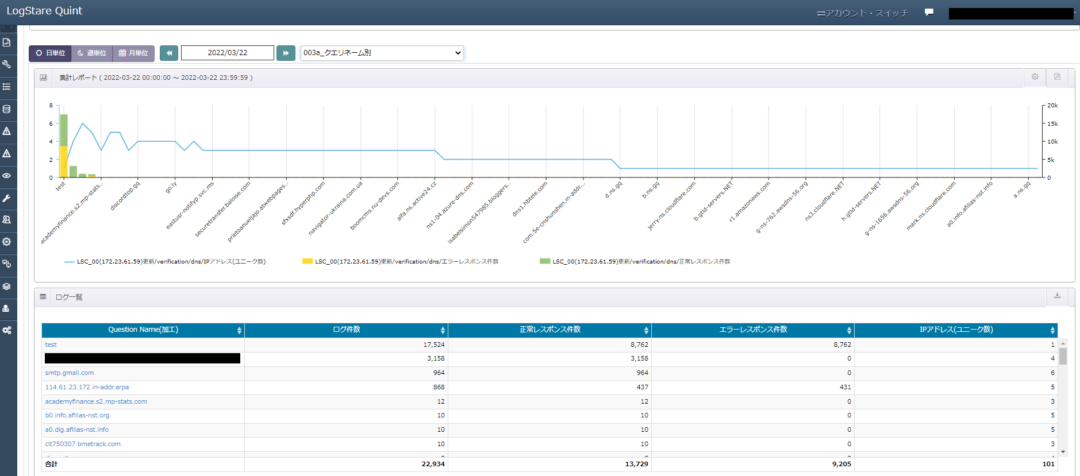

クエリネーム別レポート

デバッグログをクエリネーム別に集計したレポートです。デバッグログの仕様上、ログに記録されるクエリネームは「.」の代わりに「(ドメインの文字数)」で区切られますが、このレポートでは「(ドメインの文字数)」を「.」へ変換します。

※変換前のデータも保持しています。

パケットの通信方向とクエリ・レスポンス別のレポート

デバッグログでは、DNSサーバに対する通信若しくはDNSサーバから発生する通信を項目「通信方向」に出力される「Rcv」「Snd」によって区別します。また、通信種別としてクエリ自体若しくはクエリに対する応答かどうかを項目「Query/Response」に出力される「Query」「Response」によって区別します。そこで、項目「通信方向」と項目「Query/Response」の組み合わせに対応したレポートを用意しています。

DNSクライアントによる名前解決要求に関するレポート

DNSクライアント(ノートPC等)による名前解決要求は以下のレポートにて確認出来ます。

- DNSサーバに対するクエリ集計(名前解決要求)

- DNSサーバから発信されるレスポンス集計(名前解決要求に対する応答)

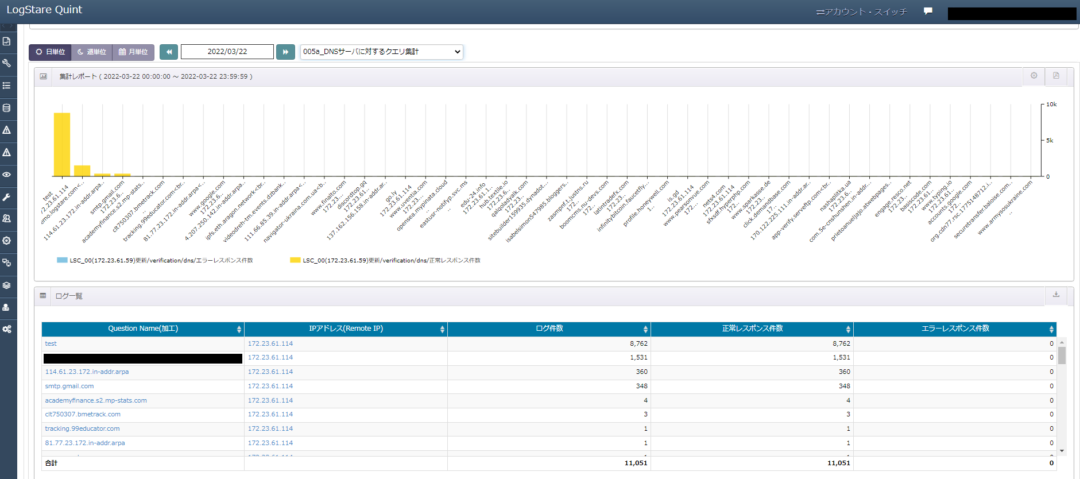

DNSサーバに対するクエリ集計

IPアドレスはWindows Server DNSに対するクエリの送信元を示します。このレポートにて表示されるIPアドレスはDNSクライアントのIPアドレスになります。

※「通信方向」:「Rcv」,「Query/Response」:「Query」

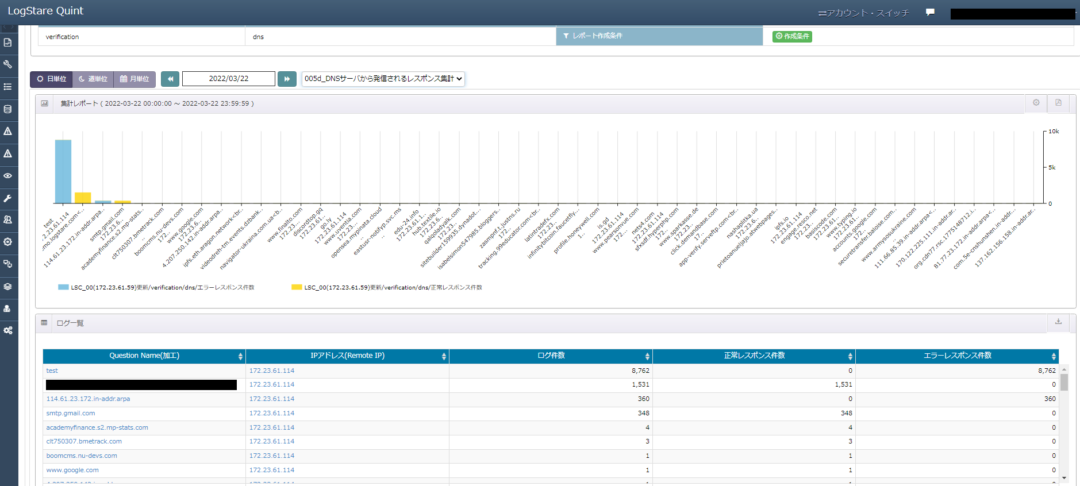

DNSサーバから発信されるレスポンス集計

IPアドレスはWindows Server DNSへのクエリに対するレスポンスの宛先を示します。このレポートにて表示されるIPアドレスはDNSクライアントのIPアドレスになります。

※「通信方向」:「Snd」,「Query/Response」:「Response」

権威サーバに対する名前解決要求に関するレポート

キャッシュDNSサーバーとしてのWindows Serverによる権威サーバへの名前解決要求は以下のレポートにて確認出来ます。クエリ集計、レスポンス集計のログ件数の総数は通常一致しますが、クエリ集計に対してレスポンス集計が多い場合、DNSキャッシュポイズニング攻撃が疑われます。

- DNSサーバから発信されるクエリ集計(名前解決要求)

- DNSサーバに対するレスポンス集計(名前解決要求に対する応答)

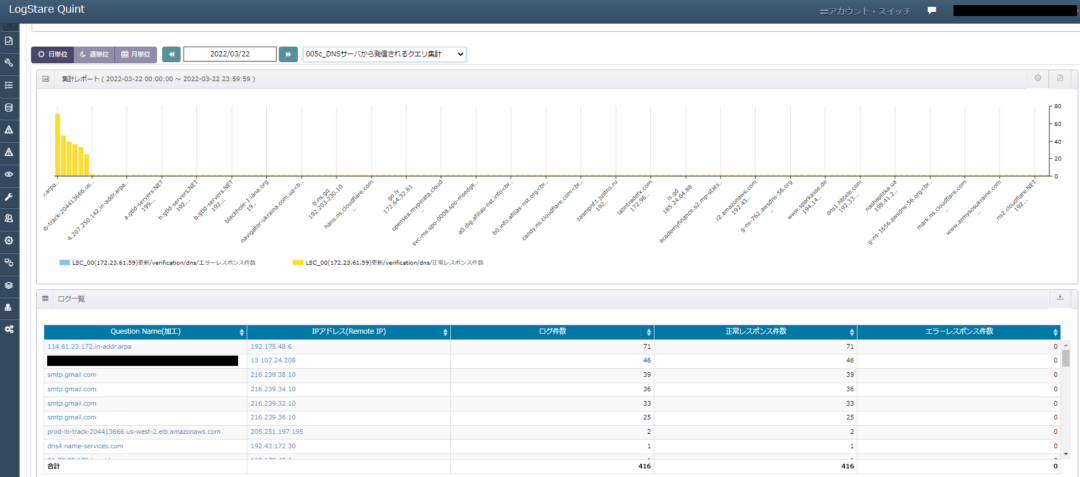

DNSサーバから発信されるクエリ集計

IPアドレスはWindows Server DNSが実施したクエリの宛先を示します。このレポートにて表示されるIPアドレスは権威サーバのIPアドレスになります。

※「通信方向」:「Snd」,「Query/Response」:「Query」

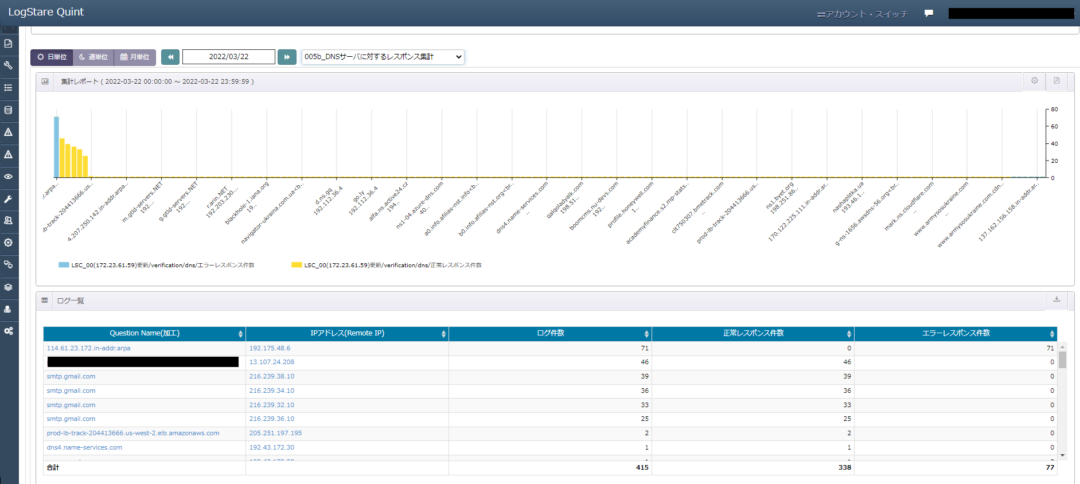

DNSサーバに対するレスポンス集計

IPアドレスはWindows Server DNSが実施したクエリに対するレスポンスの送信元を示します。このレポートにて表示されるIPアドレスは権威サーバのIPアドレスになります。

※「通信方向」:「Rcv」,「Query/Response」:「Response」

ログレポートに関するお問い合わせについて

下記のフォームよりお問い合わせください。

お問い合わせ | AI予測・システム監視・ログ管理を統合したセキュリティ・プラットフォーム LogStare(ログステア)

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。