WindowsのIIS にはアクセスログの記録を行う機能があります。IIS(Internet Information Services)のログは、インストールされたサーバーに記録されています。当記事ではIISのアクセスログをsyslogとして発信し、受信・収集する方法をご紹介します。

目次

更新履歴

2021/02/17 新規公開しました。

2022/03/17 「IISアクセスログの送信方法」におけるokurun.jarのコマンド内容を変更しました。

概要

IISアクセスログの受信に使用するのは、弊社のLogStare Collector(以下、LSCと記載)です。

※LogStare Collectorについて詳しくは以下をご覧ください

LogStare Collectorのご案内

ログフォワーダー「okurun.jar」を利用してIISアクセスログをsyslogとして発信し、LSCにて受信します。「okurun.jar」の入手先及び概要については、以下の記事をご参照ください。

ログフォワーダー「okurun.jar」について

前提条件

- 「okurun.jar」はjavaにて動作します。OpenJDK等事前にWindowsへインストールし環境変数の設定等を実施してください。

- Windows環境におけるjavaの環境変数設定については説明しません。

- 当記事の記載内容は下記環境にて実施したものです。

- 当記事の手順はすべて管理者権限にて実施しています。

Windows

| OS | WindowsServer 2019 |

| JAVA | OpenJDK14 |

LSCサーバ

| LSCバージョン | 2.0.1 |

| OS | CentOS7 |

| メモリ | 4GB |

| CPU | 2コア |

| JAVA | OpenJDK14 |

設定(Windows側)

まずはWindowsにてIISアクセスログの設定を行います。設定方法は以下の通りです。

IISアクセスログの設定

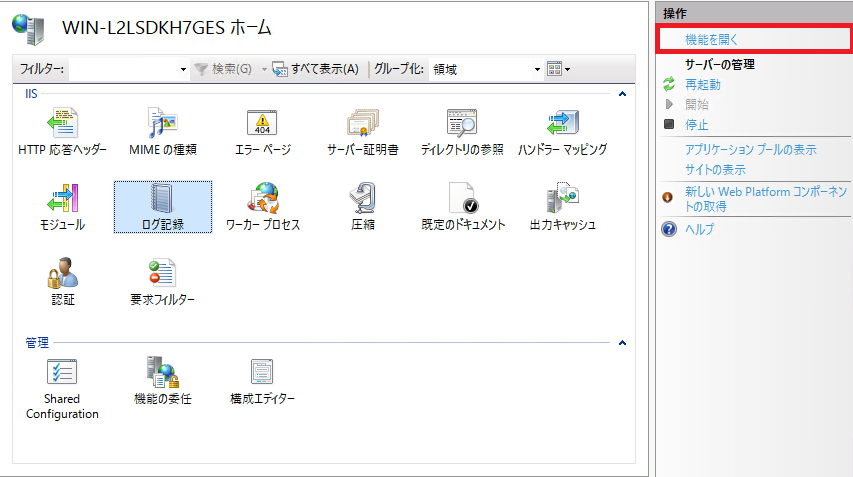

- IISマネージャを開き、「ログ記録」を選択し画面右上の「機能を開く」を押下します。

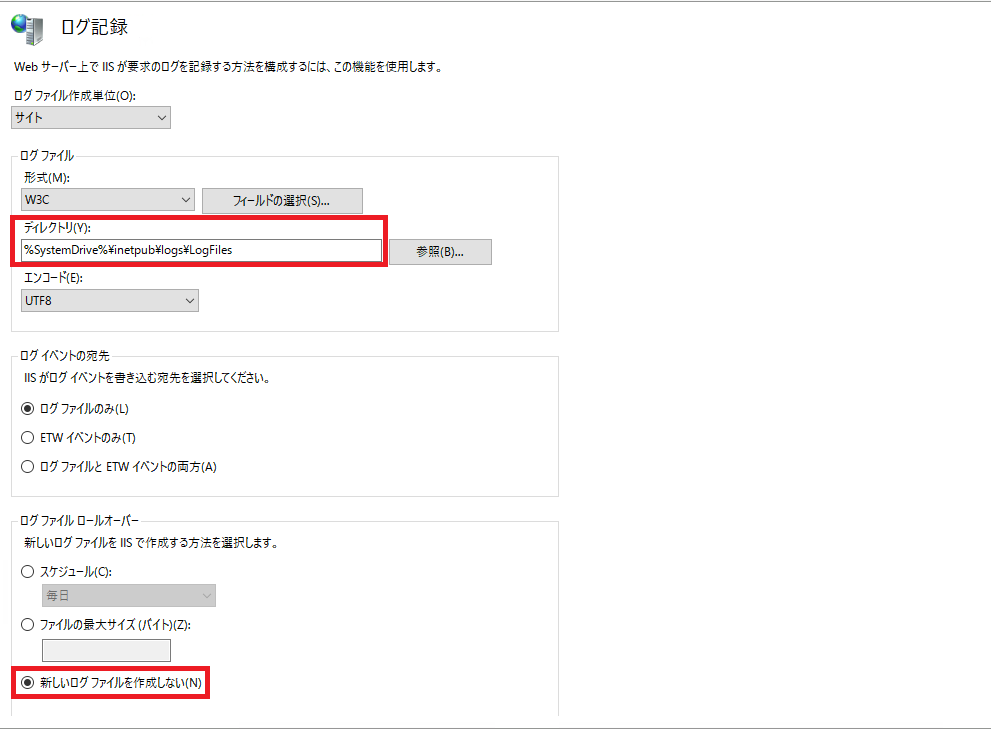

- ログの出力先を確認し、「ログファイルロールオーバ」にて「新しいログファイルを作成しない」を選択します。

- 設定画面左側の「適用」を押下し設定内容が正常に保存されたことを確認します。

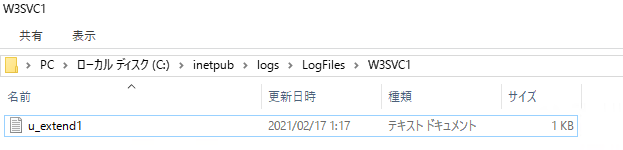

- ログファイル名およびログファイルの出力を確認します。

「okurun.jar」の準備

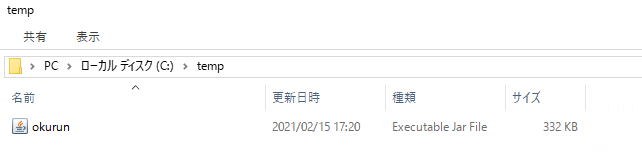

- Windowsの任意のディレクトリに「okurun.jar」を配置します。当記事では、C:temp配下に配置します。

IISアクセスログの送信方法

- コマンドプロンプトを開き、「okurun.jar」を配置したディレクトリに移動します。

C:UsersAdministrator>cd /temp C:temp>

- 「okurun.jar」を実行します。当記事では、C:inetpublogsLogFilesW3SVC1配下のu_extend1.logが「okurun.jar」の対象となるログファイルです。当記事では、LSC(172.23.61.59)にtcp/514でファシリティ「USER」プライオリティ「INFO」にて転送する場合のコマンドを記載します。※LSCへ転送する場合は、ヘッダオプションはYにしてください。

C:temp>javaw -jar okurun.jar C:inetpublogsLogFilesW3SVC1u_extend1.log UTF-8 tcp 172.23.61.59 514 INFO USER Y Y

- 上記コマンド実行後、バックグラウンド上で「okurun.jar」が起動します。

「okurun.jar」の停止方法

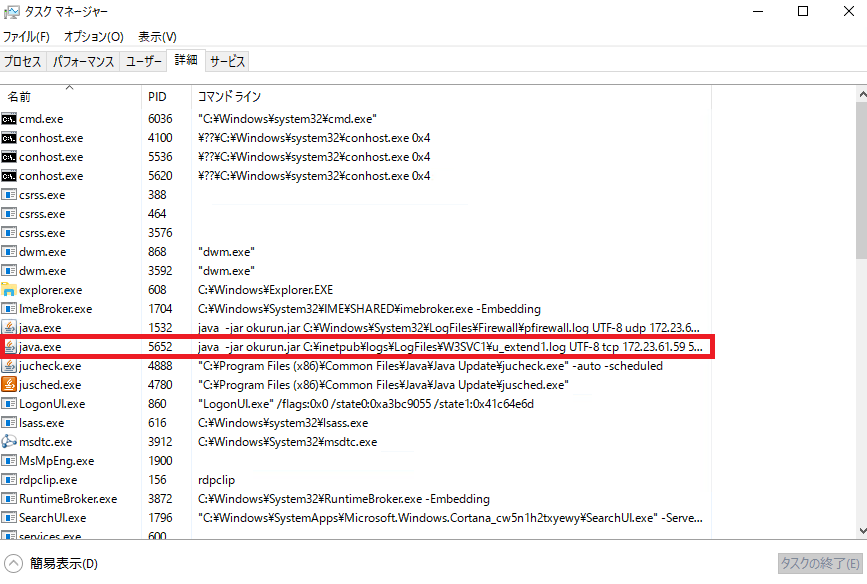

- フォワーダーはtaskkillコマンドにて停止します。まず、タスクマネージャにて「okurun.jar」のプロセスIDを確認します。※列「コマンドライン」を表示させると探しやすいです。

- 停止したい「okurun.jar」のプロセスIDを確認し、コマンドプロンプトよりtaskkillコマンドにて停止します。

# taskkill /pid 5652

- タスクマネージャにて停止した「okurun.jar」のプロセスIDが存在しないことを確認します。

設定(LSC側)

Windows側でIISアクセスログの設定が完了したら、次はLSC側の設定を行います。

基本設定

- 「okurun.jar」にて転送されたメッセージを「SYSLOG収集」にてLSCで受信します。「SYSLOG収集」につきましては、以下の記事をご参照ください。

SYSLOG収集 - 「SYSLOG収集」にて利用されるポート番号はデフォルトでtcp/udp共に514となっています。「okurun.jar」にてポート番号を514以外に設定した場合、環境設定より「SYSLOG収集」にて利用されるポート番号を変更することで514以外のポートで「SYSLOG収集」が可能となります。環境設定につきましては、以下の記事をご参照ください。

LogStare Collector における環境設定について

以上でWindowsのIISアクセスログをLSCにて収集する方法についての説明は終了となります。

※公開日:2021/01/29

更新日:2022/01/28

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。