当記事では、

対象バージョン

iNetSec SF Sensorバージョン:V70L60NF0001S25

iNetSec SF Managerバージョン:V1.6.0000

※当記事は、VMware ESXi上に構築したWindows Server 2019へiNetSec SF Managerをインストールし、行った検証結果をもとに執筆しております。

※当記事は、VMware ESXi上に構築したCentOS7へLogStare Collectorをインストールし、行った検証結果をもとに執筆しております。

前提条件

GUIの基本的な操作(設定の保存、再起動等)については記載を割愛しております。

目次

iNetSec SFのSyslogの収集方法

iNetSec SFのSyslogをLogStare Collectorで収集するための設定方法をご説明します。

LogStare Collector(GUI)にて設定すること

- [監視・ログ収集設定] > [デバイス・グループ]に移動します。

- グループを選択し、右上の「+」ボタンを押下します。

- 任意のデバイス名、「iNetSec SF Manager」および「iNetSec SF Sensor」のIPアドレスを入力し、「追加」ボタンを押下します。

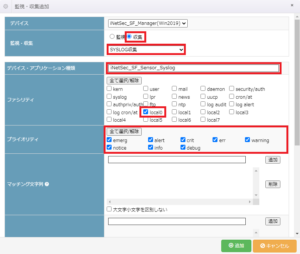

- [監視・ログ収集設定] > [監視・収集]に移動します。

- 先ほど追加したデバイスを選択し、右上の「+」ボタンを押下します。

- 下記を参考に設定を入力し、「追加」ボタンを押下します。

※デフォルトで問題ない設定項目の説明は割愛します。監視・収集 ☑収集

「Syslog収集」を選択します。収集名 任意の収集名を入力します。 ファシリティ 「local0」を選択します。 プライオリティ 全てを選択します。

iNetSec SF Managerにて設定すること

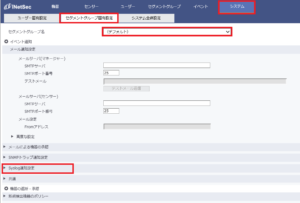

- iNetSec SF Managerの管理画面にログインします。

- [システム] > [セグメントグループ固有設定]に移動します。

- 設定を行うセグメントグループを選択し、Syslog通知設定を選択します。

- Syslog通知先にて、LogStareCollectorをインストールしている機器のIPアドレスを入力し、適用を押下します。

接続履歴ログの収集方法

iNetSec SFの接続履歴ログをLogStare Collectorで収集するための設定方法をご説明します。

接続履歴ログ機能の有効化

- iNetSec SF ManagerをインストールしたWindowsサーバにログインします。

- コマンドプロンプトを管理者権限で起動します。

- コマンドが配置されているフォルダに移動します。

cd [マネージャーのインストールフォルダ(*)]¥Bin

*:インストールフォルダの初期値は、「C:¥Program Files¥PFU¥iNetSec SF」です。

- システム設定更新コマンド(pq_customize_config.exe)を実行し、接続履歴ログ機能を有効にします。

pq_customize_config.exe -s ConnectionHistoryLog True

- 接続履歴ログ機能が有効になっていることを確認します。

pq_customize_config.exe -p ConnectionHistoryLog

コマンドプロンプトに「ConnectionHistoryLog True」と表示されます。

接続履歴ログのエクスポート

- iNetSec SF ManagerをインストールしたWindowsサーバにログインします。

- コマンドプロンプトを管理者権限で起動します。

- コマンドが配置されているフォルダに移動します。

cd [マネージャーのインストールフォルダ(*)]¥Bin

- 接続履歴ログエクスポートコマンド(pq_export_connect_history_log.exe)を実行します。

pq_export_connect_history_log.exe [エクスポートファイル名]

- 接続履歴ログ機能が有効になっていることを確認します。

pq_customize_config.exe -p ConnectionHistoryLog

実行例:"C:¥history_log.csv"ファイルに接続履歴ログ情報をエクスポートする場合

pq_export_connect_history_log.exe "C:¥history_log.csv"

LogStare Collector(GUI)にて設定すること

下記記事を参考に、上記でエクスポートしたcsvファイルを対象に、ファイル収集設定を行います。

LogStare Collectorにおけるファイル収集方法(Knowledge Stare)

LogStare Reporter / LogStare Quintでのレポート例

当社のLogStare ReporterおよびLogStare QuintはiNetSec SFのSyslogの可視化に対応しています。

※LogStare Reporter、LogStare Quintについて詳しくは製品ラインアップをご覧ください

以下はレポートの一例です。

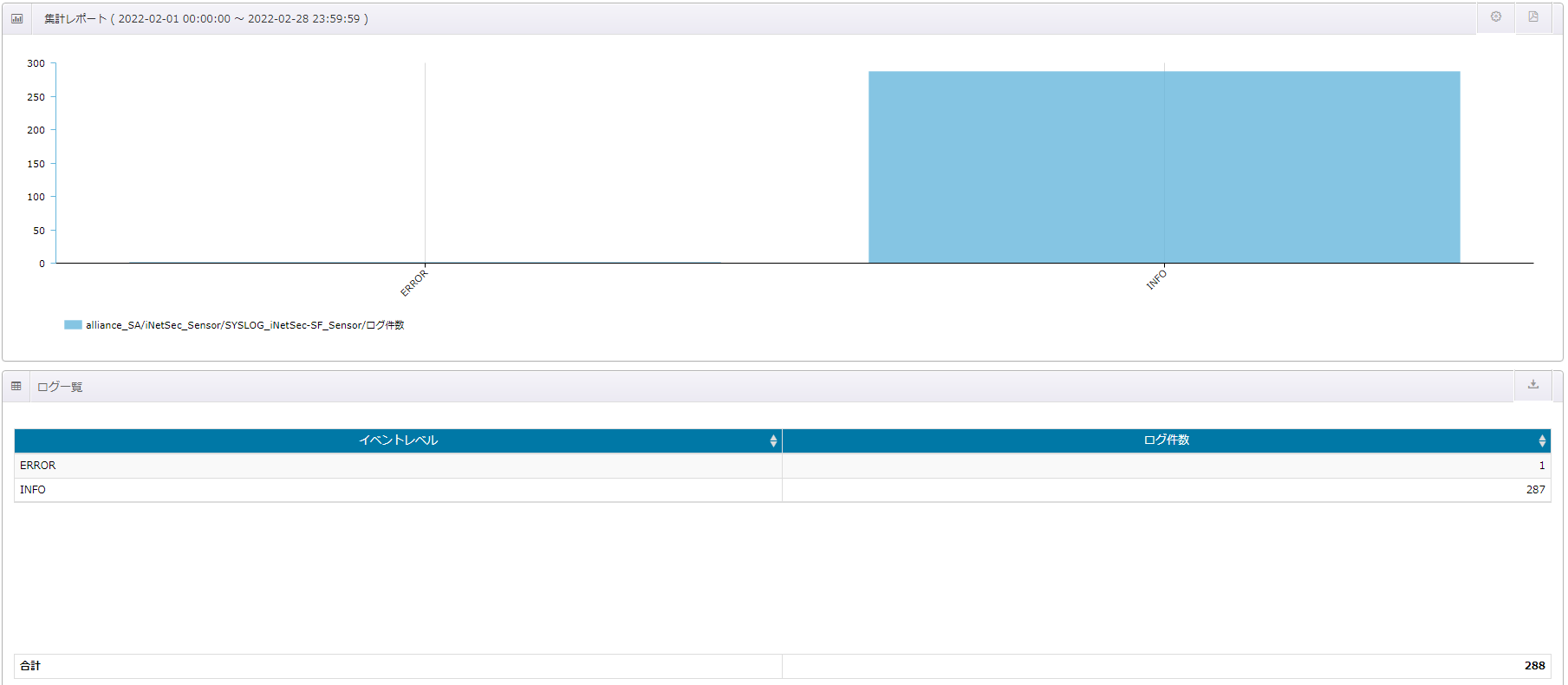

イベントレベル別の集計レポート

イベントレベル別のログ件数を表示したレポートです。

各イベントレベルがどの程度発生しているのか、確認できるため、緊急度の高いイベントを確認したい場合等に役立ちます。

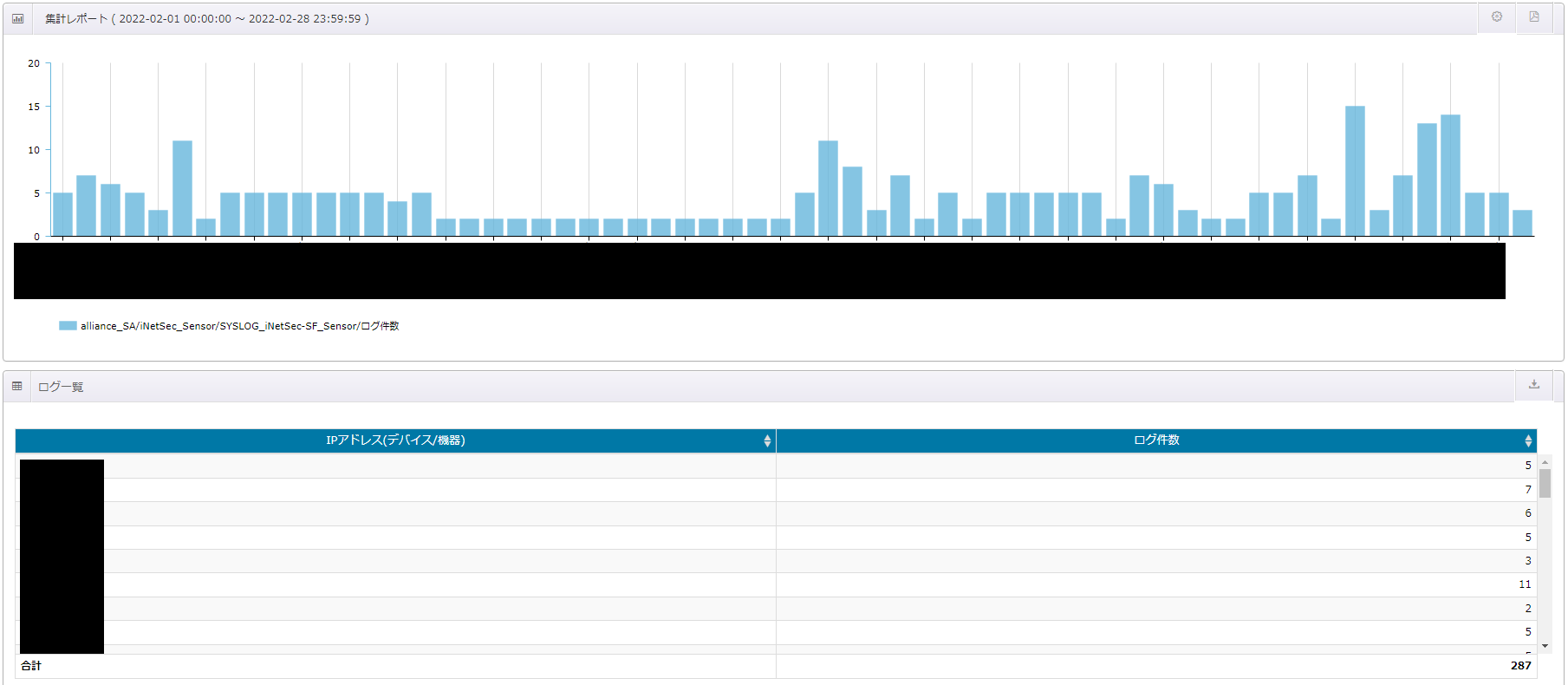

IPアドレス(デバイス/機器)別の集計レポート

IPアドレス(デバイス/機器)別のログ件数を表示したレポートです。

ログ件数の多い順に表示することもできるため、イベントが多く発生しているIPアドレスの発見等に役立ちます。

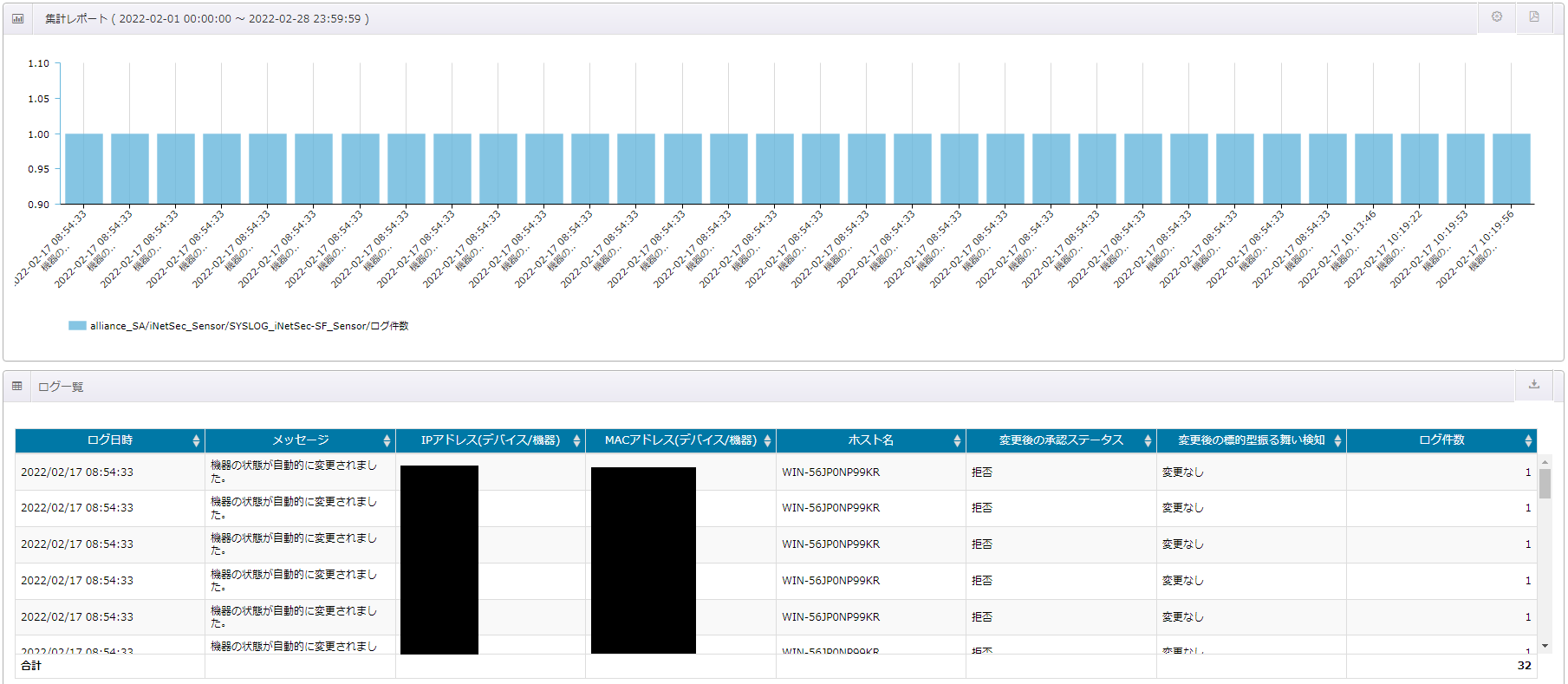

承認ステータス(拒否)の集計レポート

承認ステータスが"拒否"となったIPアドレスを日時順に表示したレポートです。

接続が拒否されたIPアドレスを確認することができます。

LogStare Reporterは、Collectorが収集したログデータのレポート作成や、監視データとの相関分析、高度な複合条件によるアラート通知などを行なうSaaS型のログ分析システムです。LogStare Reporter、LogStare Quintについて詳しくは、こちらのLogStare製品ラインアップをご覧ください。

| 本ページで使用している一部の画像データの著作権は株式会社PFUに帰属します。これらの画像データの複製・転用を禁止します。 |

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。