当記事では、Cubro社のPacketmasterを使用して、既存環境下で複数のSyslogサーバへログを転送する設定を記載します。

Syslog/SNMP-Trapの転送先が複数台設定できない機器や監視対象機器が大量にある環境に適したソリューションです。

Cubro社のPacketmasterは、InteropTokyo2022のShowNetでLogStareはじめモニタリング製品にSyslog、SNMP-Trapを渡す役割で採用されていました。

【執筆者様情報】

Cubro Japan合同会社様

カントリーマネージャー

増田 孝一様

目次

前提条件

本記事内の機能に対応しているPacketmaster機種は以下の通りです。

Packetmaster EX5-3 / EX6-3 / EX484-3 / AGG-C32

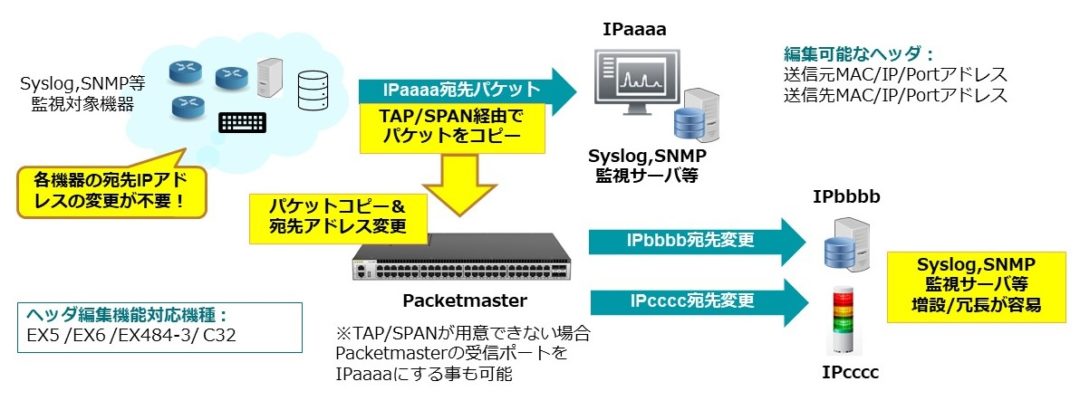

概念図

既存環境で既にログ監視をしている場合は、ログサーバへ流入するパケットを①スイッチのSPANポートまたは②TAPを使用して、Packetmasterへパケットをコピーします。(①②が利用できない場合は、PacketmasterのIPアドレス宛へログを送信しても可能)

事前準備

ログ転送パケットをコピーする為にSyslogサーバのIPアドレスを確認し、下記の1)~3)のネットワーク環境に応じて、ネットワーク配線をします。

1) スイッチまたはルータのSPANポート設定する場合は、Syslogサーバ宛IPアドレスのパケットをSPAN出力する設定を行います。SPANポート出力は、Packetmasterへ接続します。

2) ネットワークTAPを準備できる場合は、Syslogサーバポートの前段にTAPを挿入し、モニター出力をPacketmasterへ接続します。

3) SPAN/TAPが用意できない場合は、SyslogサーバのIPアドレスをPacketmasterの受信ポートに設定(※ARP応答機能を使用)します。

Packetmasterの設定方法

Packetmasterにログインし、ルール設定と転送処理設定を行います。この設定により、1台のSyslogサーバ宛のSyslog/SNMP-Trapパケットを数十台のSyslogサーバへ転送することが可能になります。

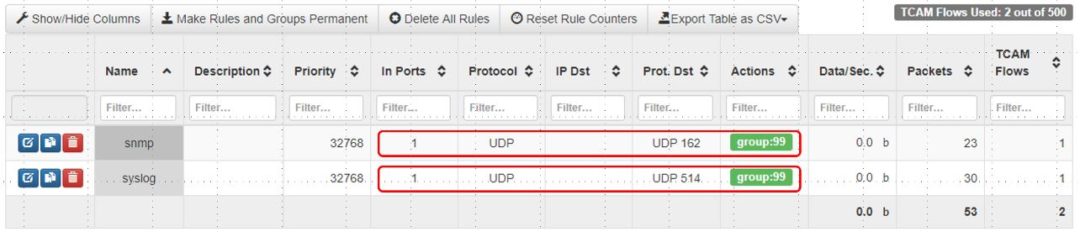

1) ルール設定

Packetmasterの入力ポート(ここではPort1)にSyslogサーバへ流入するトラフィックを全てコピーし、Syslogパケット(UDP162)とSNMP-Trapパケット(UDP514)のみを抽出するフィルタルールを設定します。そして、転送設定を実行するAction(ここではgroup99)へ転送します。

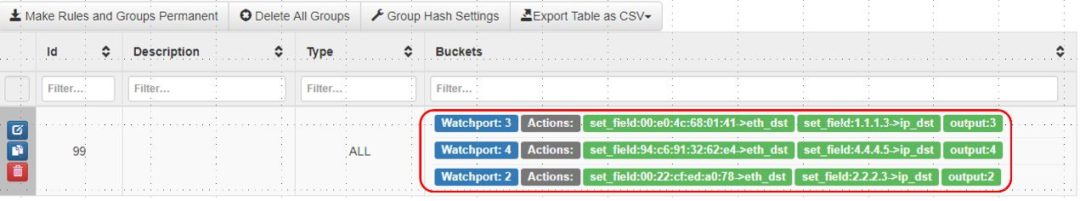

2) 転送処理設定

コピーしたSyslogパケットとSNMP-Trapパケットを複数台のSyslogサーバへの転送処理の設定を行います。この例では、3台のSyslogサーバへ転送する設定です。各SyslogサーバのMACアドレス・IPアドレス宛にアドレス情報を書き換える設定を実行し、Packetmasterの出力ポート(ここではPort2-4)から送信されます。

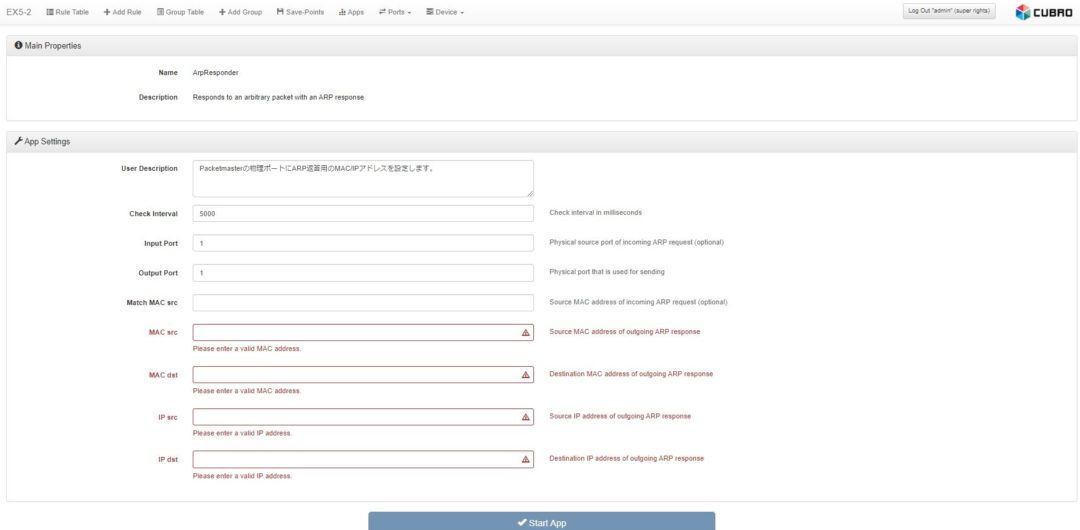

3) ARP応答設定

Packetmasterの物理ポートは、デフォルトではMAC/IPアドレスを持っていません。接続先の機器に対して、ARP応答(MAC/IP識別)が必要な場合は、ARP応答の設定が必要になります。

メニューのApps>ArpResponderを選択し、設定画面にARP応答するMACアドレスとIPアドレスを設定します。

以上でPacketmasterによる複数のSyslogサーバへログ転送を行う設定についての説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。