当記事では、MOTEX社LANSCOPE オンプレミス版のログを、Syslogを用いて転送し、収集する方法について記載します。

対象バージョン

LANSCOPE version 9.4.0.0

前提条件

LANSCOPEの管理コンソールにログインできることを確認します。

LANSCOPEのサブマネージャとLogStare Collector間において、Syslog通信が行えることとします。

目次

LogStare Collectorにて設定すること

1.LANSCOPEより転送されたログは「SYSLOG収集」にてLogStare Collectorで受信します。

LANSCOPEはSyslog設定時に送信テストを行う必要があるため、

事前にLogStare Collectorにて「監視対象デバイスの追加」と「SYSLOG収集」設定を行います。

※「監視対象デバイスの追加」につきましては、以下の記事をご参照ください。

また、収集対象サーバが複数ある場合は、

各サーバのIPアドレスごとに収集対象サーバを登録する必要がございます。

監視対象デバイスの設定 > 監視対象デバイスの追加

※「SYSLOG収集」につきましては、以下の記事をご参照ください。

SYSLOG収集

2.「SYSLOG収集」にて利用されるポート番号はデフォルトでtcp/udp共に514となっています。

環境設定より「SYSLOG収集」にて利用されるポート番号を変更することで514以外のポートで「SYSLOG収集」が可能となります。

※環境設定につきましては、以下の記事をご参照ください。

LogStare Collectorにおける環境設定について

Syslog転送の設定

1.管理コンソールにログインいたします。

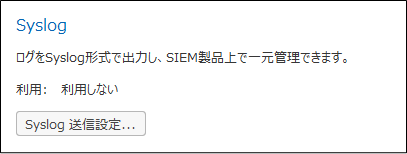

2.上部タブ[環境設定]>[連携設定]からSyslog項目より、[Syslog送信設定]をクリックします。

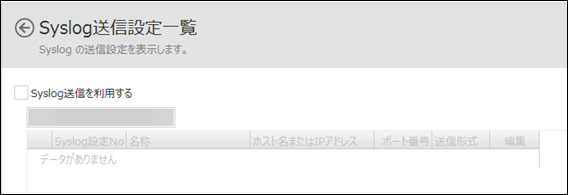

3.Syslog送信設定一覧より、[Syslog送信を利用する]を有効化します。

有効化後に、右下の[追加…]をクリックします。

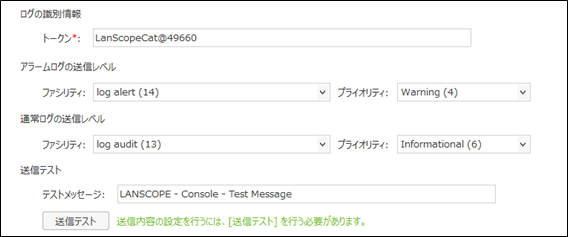

4.Syslog送信設定一覧において、[名称][送信先:ホスト名またはIPアドレス]を入力します。

5.設定が妥当であるか確認するために、[送信テスト]を行います。

LogStare Collector側の設定に問題が無ければ、送信テストは成功します。

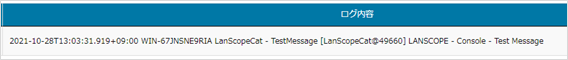

以下はLogStare Collectorのログ表示画面です。

6.最後に送信するログ種と、ログ送信を行う対象の送信元のサブマネージャを指定し、[設定]をクリックすると設定は完了です。

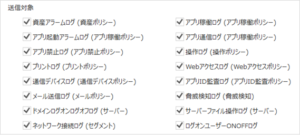

※LogStare Collectorにおいては全ログ種の収集が可能ですが、LogStare Quintでは、アプリ稼働/操作/脅威検知ログに対応しております。

※サブマネージャごとのログ送信のテストについては本記事では割愛いたします。

LogStare Reporter / LogStare Quintでのレポート例

当社のLogStare Reporter及びLogStare QuintはLANSCOPEの操作ログ、アプリ稼働ログ、脅威検知ログの可視化に対応しております。

以下はレポートの一例です。

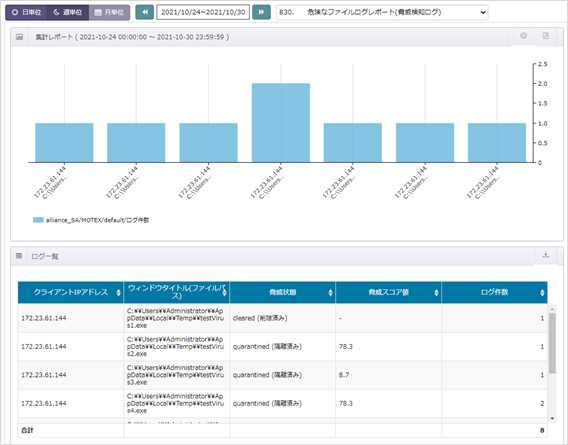

危険なファイルログレポート

脅威検知ログにおいて、脅威と判定されたファイルがマルウェアの配置されやすいフォルダに存在していたのかを確認することができます。

危険なファイル検知(セキュリティログアラート)

上記のレポートの作成条件に合致するログが発生した際に、リアルタイムで担当者にメールを送ることも可能です。

以下はメール内に含まれるログデータです。カスタマイズによってはさらに詳しいデータを含めることも可能です。

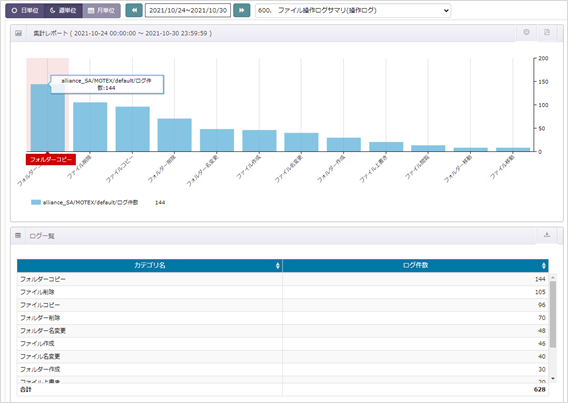

ファイル操作ログサマリ

操作ログにおいて、各ファイル操作がどれだけ行われているのかを確認することができます。

機密ファイルに対するファイル操作ログ(クローズアップ分析)

当社のLogStare Reporter及びLogStare Quintはログをより詳しく検索をする「クローズアップ分析」が可能です。

以下は機密ファイルに対するファイル操作ログを対象にクローズアップ分析を行っています。

以上でMOTEX社LANSCOPE オンプレミス版のログを、Syslogを用いて転送し収集する方法についての説明は終了となります。

※当社のLogStare Reporter/LogStare Quintについて知りたい方は以下をご覧ください

・LogStare Reporter

・LogStare Quint

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。