インターネット上の通信の多くがSSL/TLSで暗号化される中、従来のセキュリティ製品では暗号化されたトラフィックを監視することは困難です。

FortiGateでは、これを可能にするSSL deep inspectionという機能があります。

本記事では、FortiGateにおけるSSL deep inspectionの基本的な仕組みと設定方法について詳しく解説します。

目次

SSL通信の現状

サイバー攻撃を受けるリスクが広く知られ、インターネット通信の安全性が重要視されるようになってから20年。

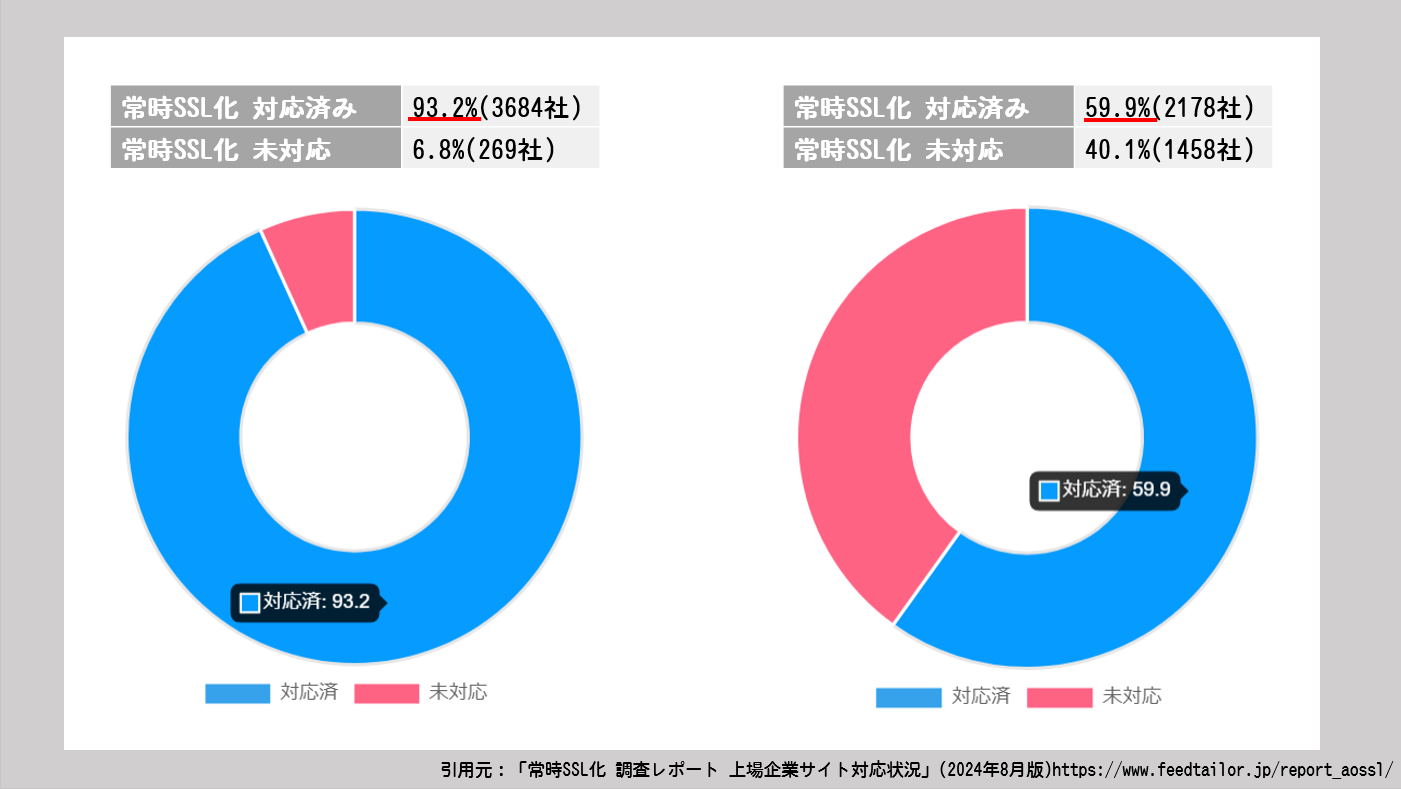

現在、国内上場企業における常時SSL化対応サイトは93.2%と、6年前から大幅に増加しています。

常時SSL化とは?

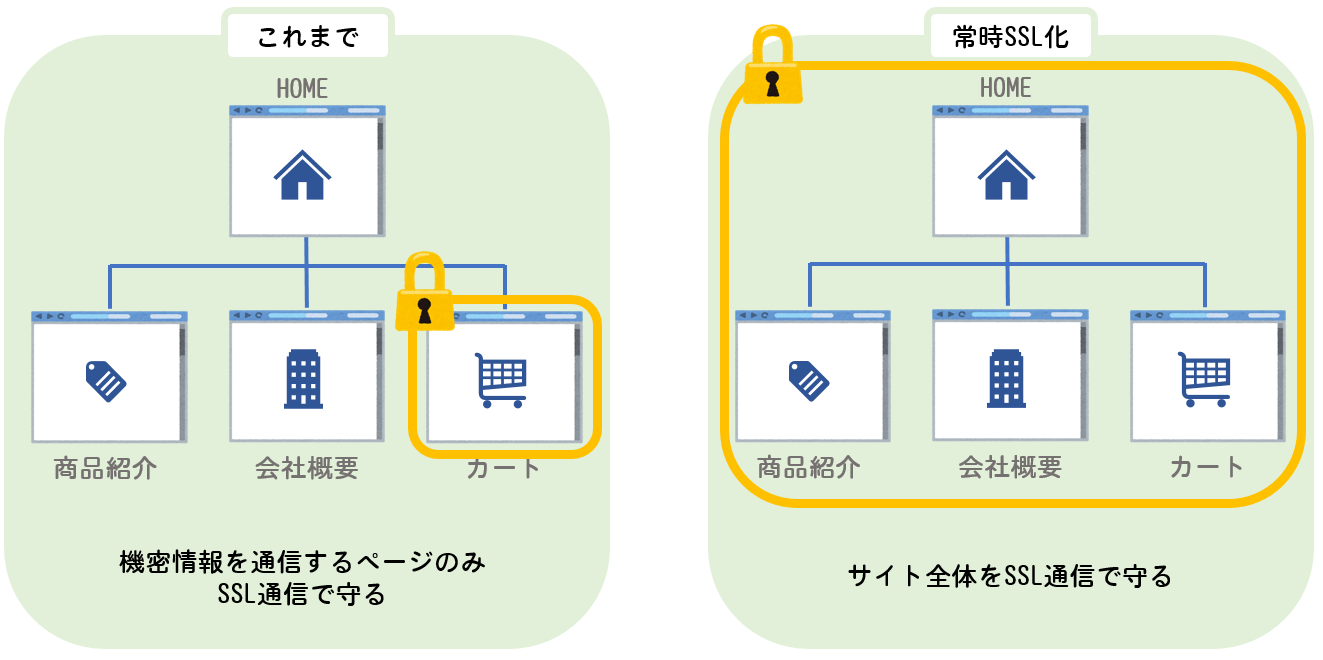

「常時SSL化」とは、Webサイト内の全ページをHTTPS通信の対象とし、安全性を高めることです。

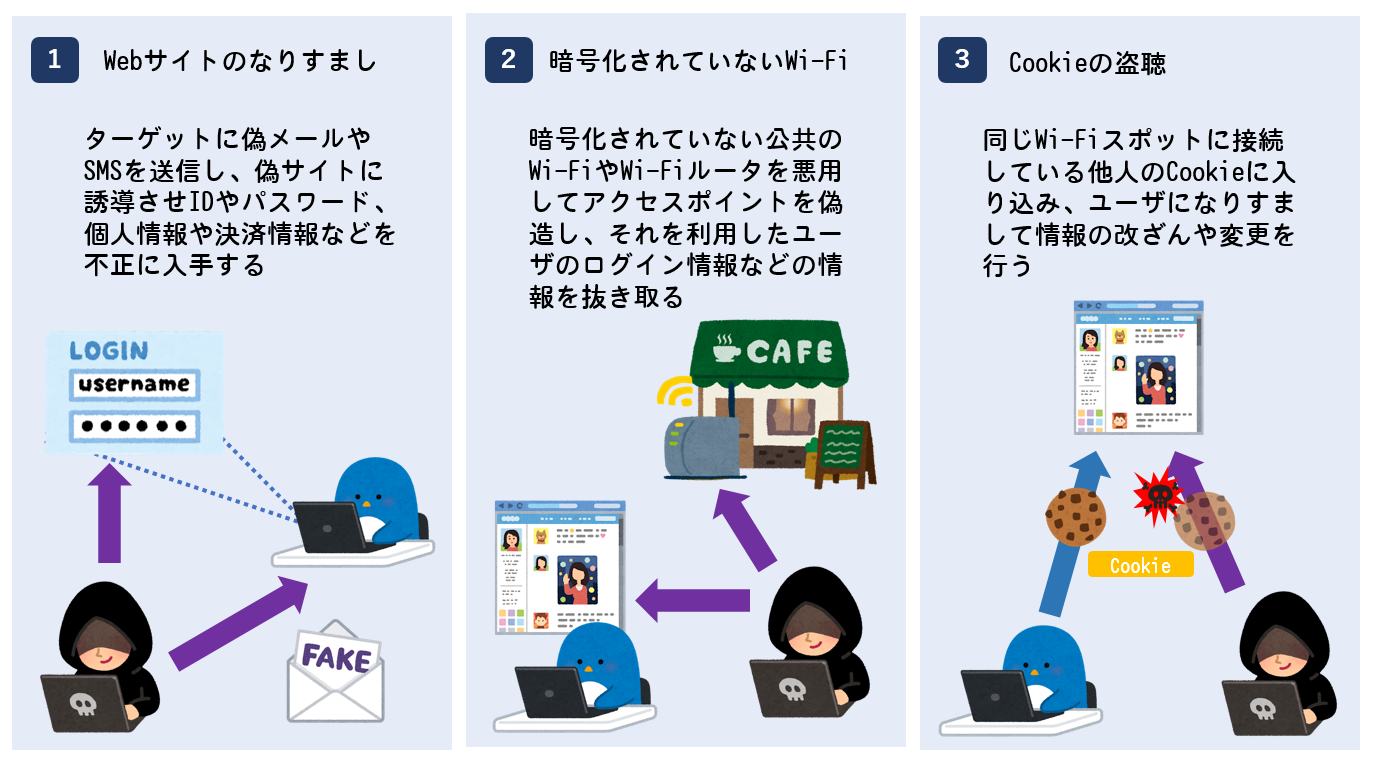

常時SSL化を推奨する動きは2011年ごろから始まり、公衆無線LANなどのWi-Fi環境が普及することで、HTTPでは保護されない以下の3つのセキュリティリスクを防ぐ方法として提唱され始めました。

SSLについておさらい

SSL/TLS証明書には2つの機能があります。

- サイトの実在証明

SSL/TLS証明書には、サイトの運営者(組織)が正当に実在することを証明します。

信頼度の高い認証局が審査を行い、実在性が認められた場合にのみ発行され、運営者(組織)の身元が保証されます。こうすることで、安心してサービスの利用をすることができます。 - 暗号化通信

インターネット通信時に、データを暗号化します。

暗号化は通信中の情報が悪意ある他社から盗聴されるリスクに備えるセキュリティ対策です。

SSL/TLS証明書を導入することでデータが暗号化され、中身の閲覧や改ざんを防ぐことができます。

SSL/TLS証明書は以下の手順で確認できます。

では、HTTPSであればこのサイトは本当に安全であると言えるのでしょうか?

SSL通信はデータの中身が暗号化されていて外部からはデータの盗聴ができません。

つまり、その暗号化されたデータはIDS/IPSのようなネットワークセキュリティ製品が手出しできないのです。

実在証明ではコンテンツの安全性を担保できないし、暗号化通信においてはネットワークセキュリティ製品を無力化してしまいます。

FortiGateにおける対策:SSLインスペクション

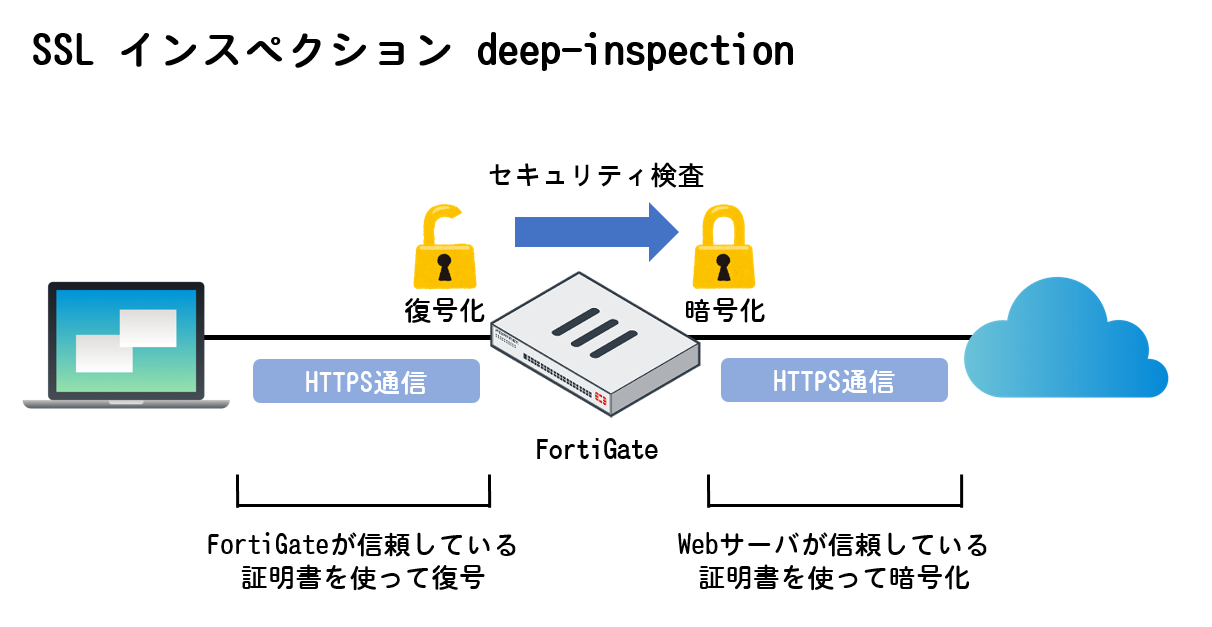

そこで、FortiGateではSSLインスペクションという機能でSSL/TLS通信を可視化します。

FortiGateのSSLインスペクションには2つのモードがあります。「deep-inspection」と「certificate-inspection」です。

「deep-inspection」では、通信を復号し、セキュリティ検査を行ったうえで、再び暗号化します。

一方、「certificate-inspection」は、Webフィルタで簡易的なインスペクションを実施する場合に使用します。

今回はSSLインスペクションの「deep-inspection」という機能を検証します。

設定方法

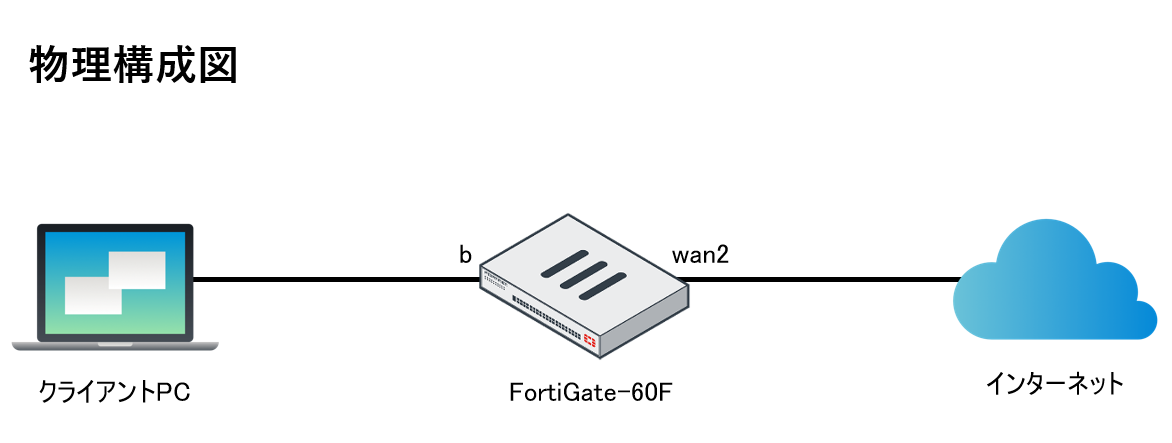

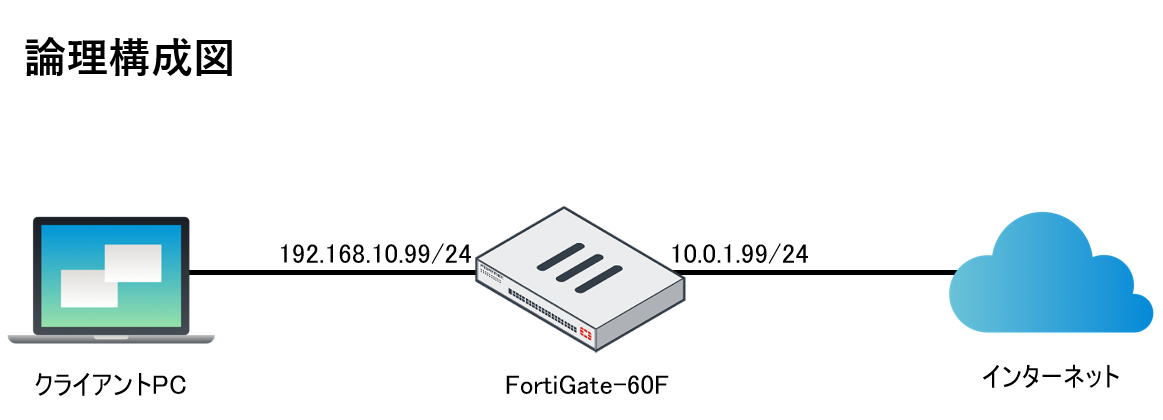

検証環境はこちらです。

【FortiGateの設定】

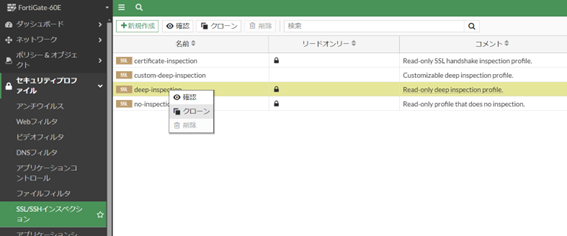

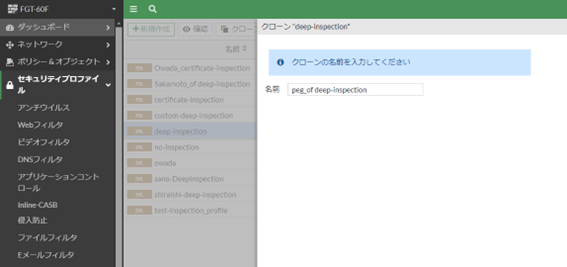

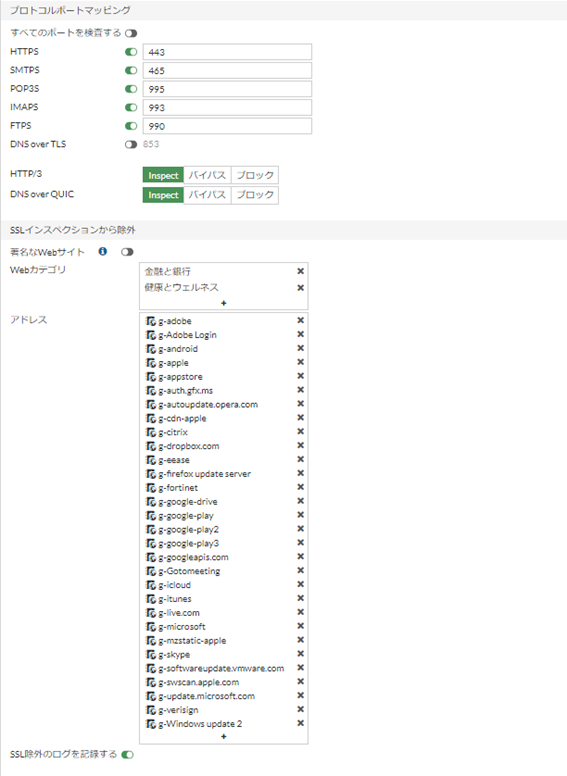

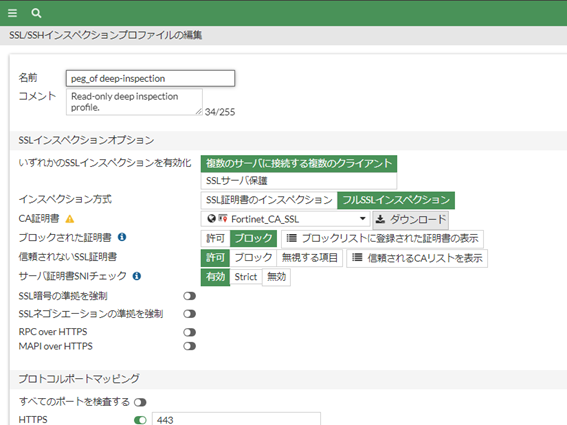

- セキュリティプロファイル>SSL/SSHインスペクションにて、プロファイル「deep-inspection」のクローンを作成(名前を任意に設定)

- 作成したプロファイルをダブルクリック

以下のように設定してください。

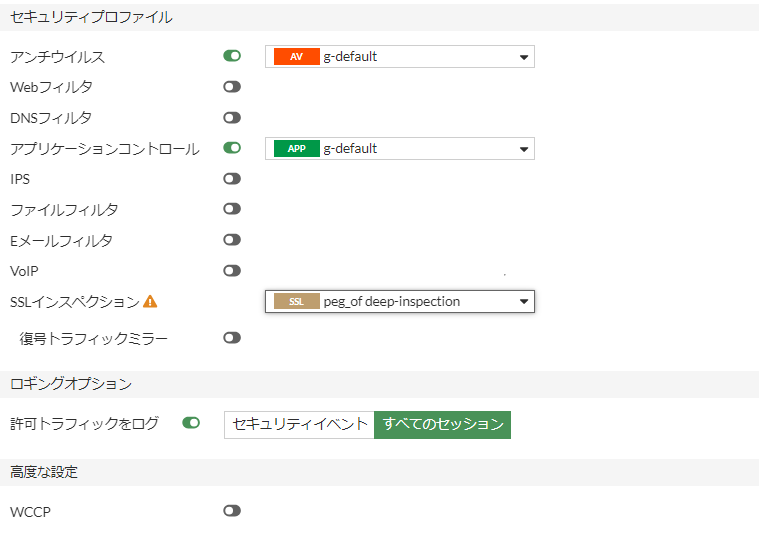

- Trust→Untrustのポリシーに作成したプロファイルを設定します。

FortiGateの設定は以上です。

【クライアントPCの設定】

- クライアントにて、CA証明書(FortiNet_CA_SSL)をインポートします。

CA証明書の横にある「ダウンロード」をクリック

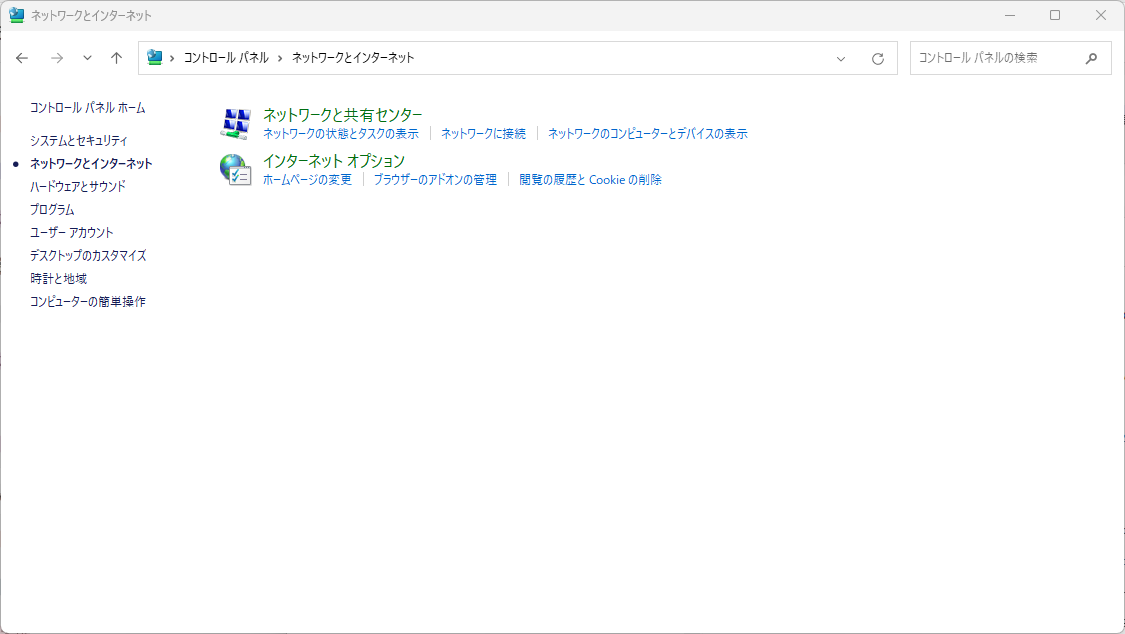

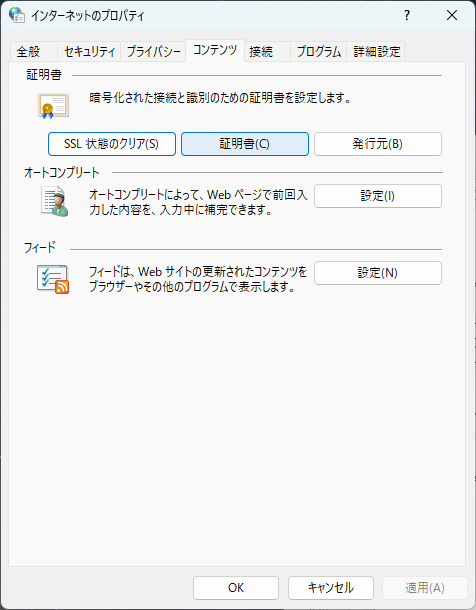

- コントロールパネルを開き、ネットワークとインターネット>インターネットオプションをクリック

- コンテンツタブの証明書をクリック

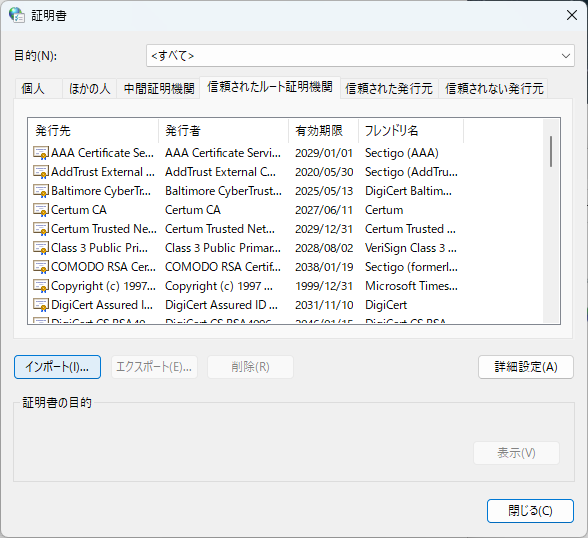

- 信頼されたルート証明書タブを選択し、「インポート」ボタンをクリック

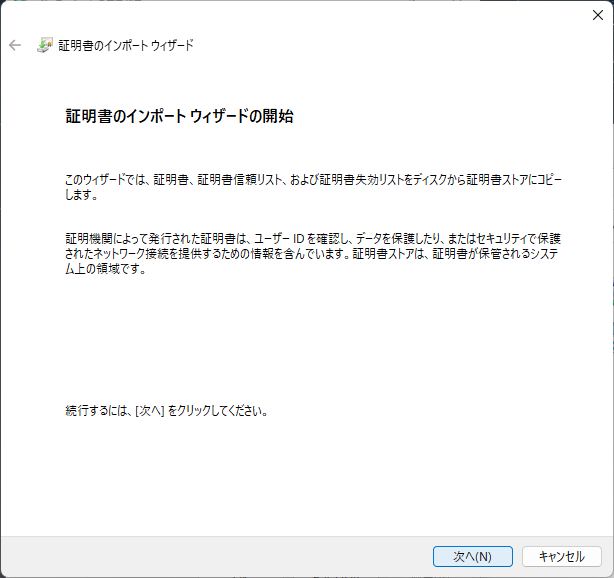

- 「次へ」をクリック

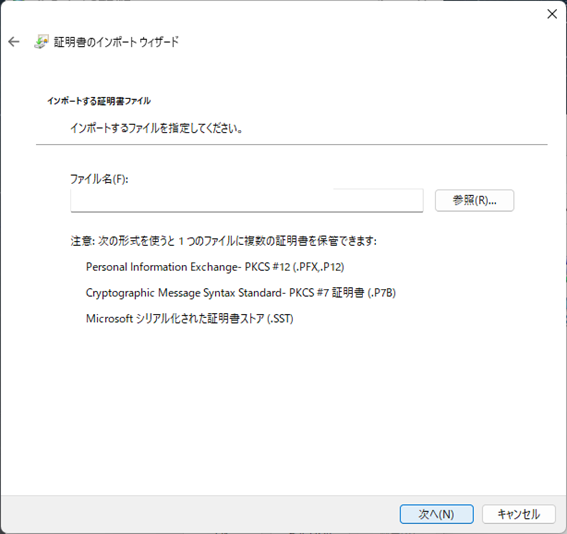

- インポートするファイルを指定します。

先ほどインポートしたFGのCA証明書を選択し、「次へ」をクリック

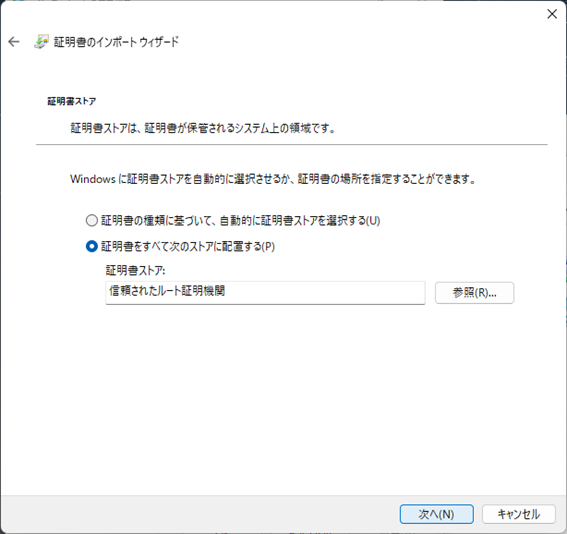

- 「証明書をすべての次のストアに配置する」を選択し、「次へ」をクリック

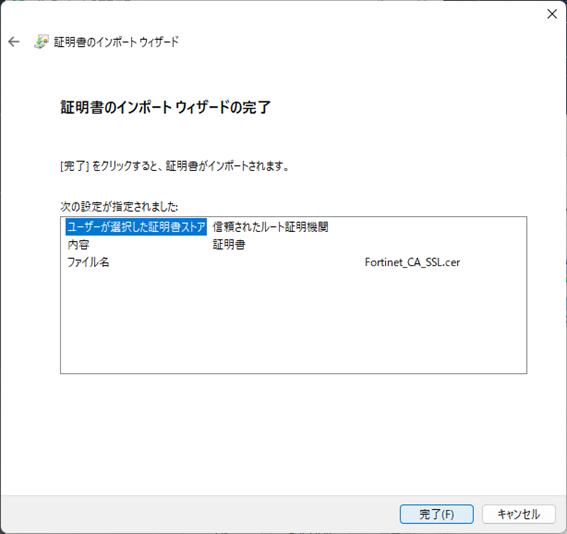

- 「完了」をクリック

証明書が信頼されたルート証明書期間タブにて追加されていることが確認できればOKです。

動作確認

SSLインスペクションを実施するときとしない時で[www.eicar.org]のサイトにあるSSL enabled protocol HTTPSをダウンロードした際の動作の違いを検証します。

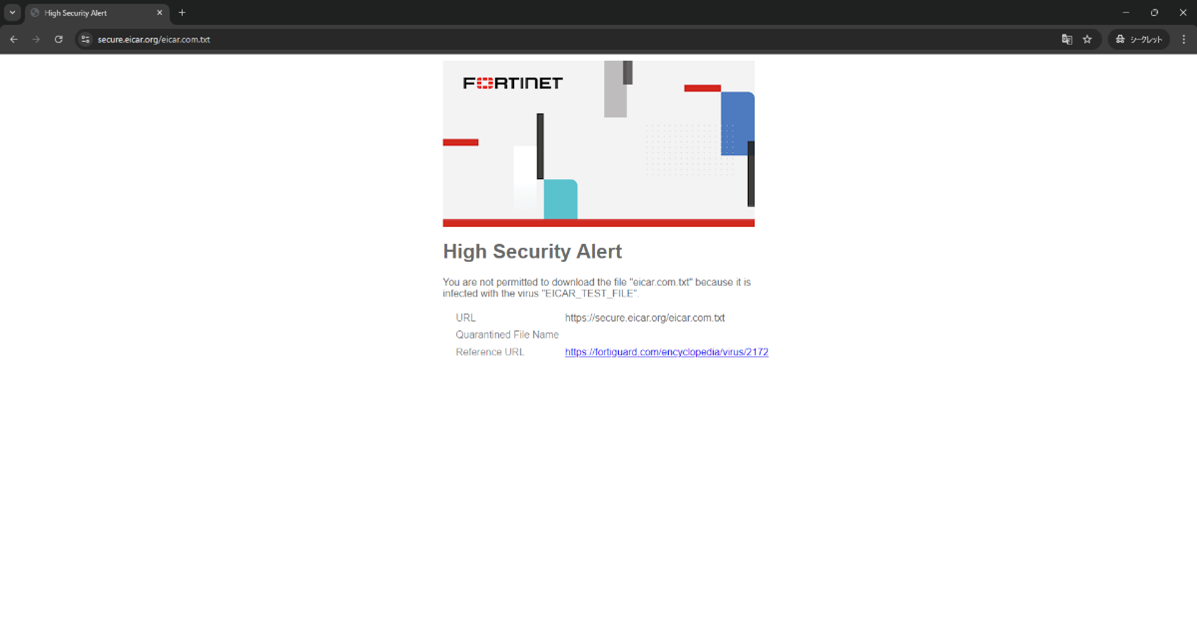

クライアントから「www.eicar.org」にアクセスし、eicar.com.txtファイルのダウンロードボタンをクリックします。

ダウンロードをしようとすると、以下のようにブラウザに警告メッセージが表示されていれば、SSL deep-inspectionが適用されています。

証明書を確認すると、ちゃんとFGのCA証明書が参照されていることがわかります。

まとめ

今回、SSL復号化の理解を深めるために、FortiGateのSSL deep inspectionの設定方法に関する記事を作成しました。

しかし、FortiGateのライセンスが失効していたため、AV機能が適用されず設定以前の段階で行き詰まってしまいました。

FortiGate初心者の方は、こうした点にも注意してください。皆さんなら、このようなミスはしないとは思いますが…!

参考文献

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。