近年では、動画閲覧をするためにYouTubeがよく利用されています。

中には、社内研修資料を限定公開(URLを知っている者のみ動画を見れる制限)で

YouTubeへアップロードして、社内研修を行っている企業もあるようです。

YouTubeが業務の利用で一般的になってきている中で、情報漏洩というセキュリティリスクが潜んでいます。

例えば、「社内のインターネット利用に関する整備が万全ではなく、社内の機密情報を含む動画をYouTubeへアップロードできてしまう」等があります。

動画の内容によっては、企業が蓄積したノウハウが外部に流出してしまうこともあるため、

大損害につながる恐れがあります。

社内ルールを逸脱するようなYouTubeへの動画アップロードを防ぐために、

本記事ではFortiGateでYouTubeへの動画アップロードを検知/ブロックする方法について記載します。

目次

前提条件

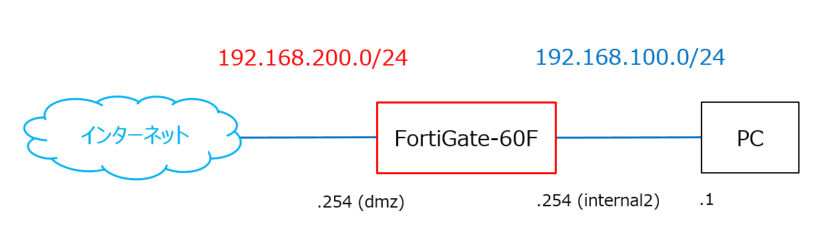

本記事の環境は、FortiGateのインターフェース「dmz」をインターネット側(192.168.200.254)、

internal2を社内側(192.168.100.254)と設定します。

記事内で利用しているFortiGateのバージョン及び動作モードは以下の通りです。

- FortiOS

- v7.2.7 build 1577

- 動作モード

- NATモード

※インターフェース、ルーティングに関しては既に設定されているものとします。

設定手順

SSL/SSHインスペクションの設定

YouTubeへの動画アップロードを検知/ブロックするためには、SSL/TLS通信を復号しないといけません。

そこで、FortiGateのSSLインスペクション機能における、「deep-inspection」モードを使用します。

なお、「deep-inspection」は機器に対する負荷が大きく、

通信処理速度の低下といったパフォーマンスに影響が出る場合があるため、

特定のネットワークセグメントやデバイス等に対象を絞って利用されることを推奨します。

※ファイアウォールポリシーにて対象を絞ることができます。

SSLインスペクション機能に関する詳細は、以下記事をご参照下さい。

https://www.secuavail.com/kb/nw-device/fortigate/fortigate-ssl-deep-inspection/

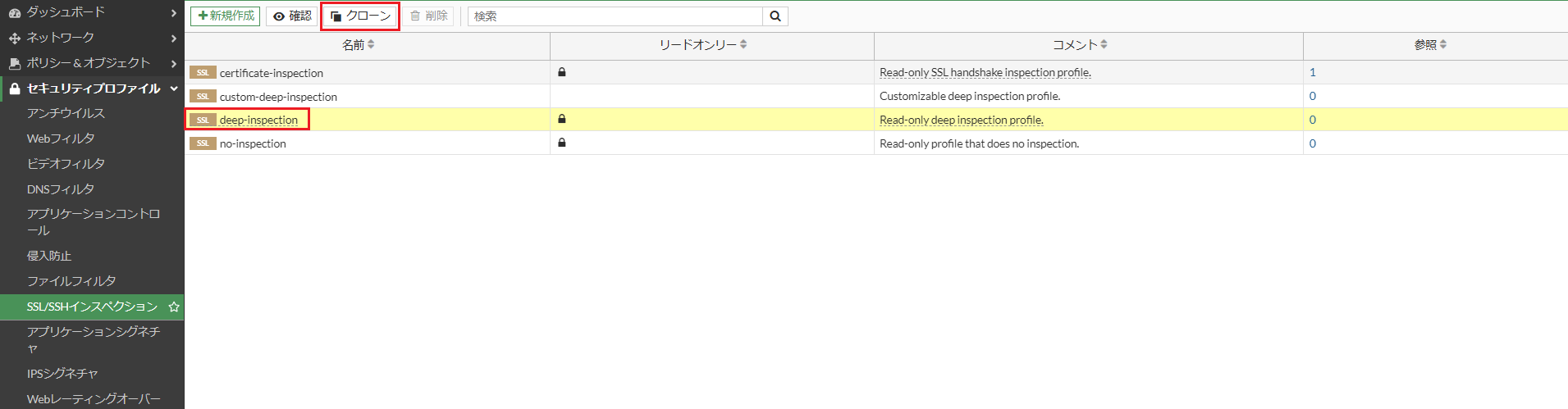

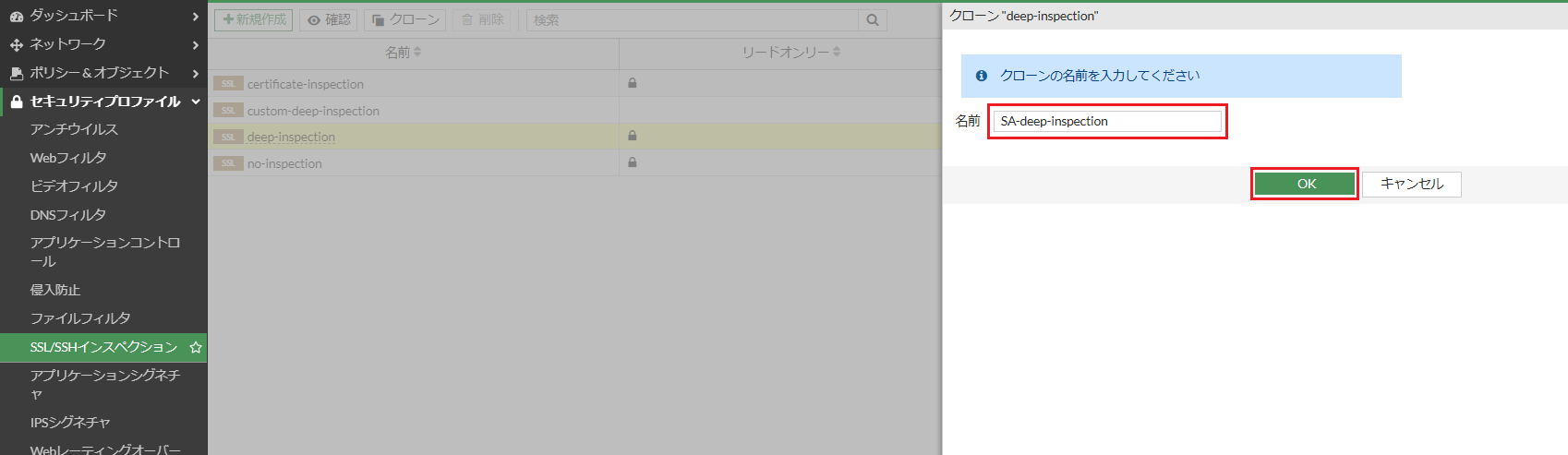

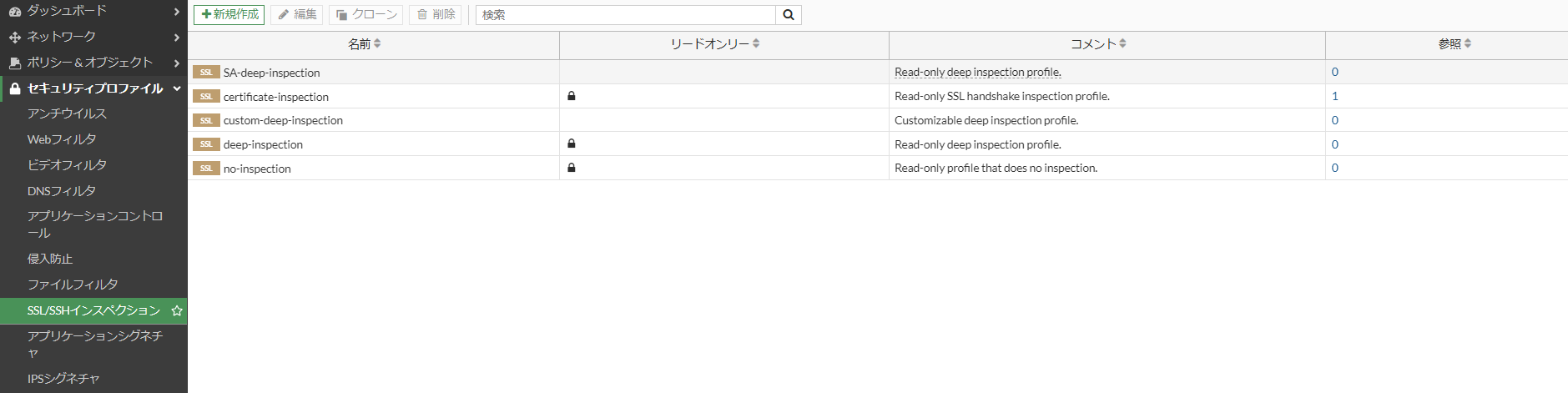

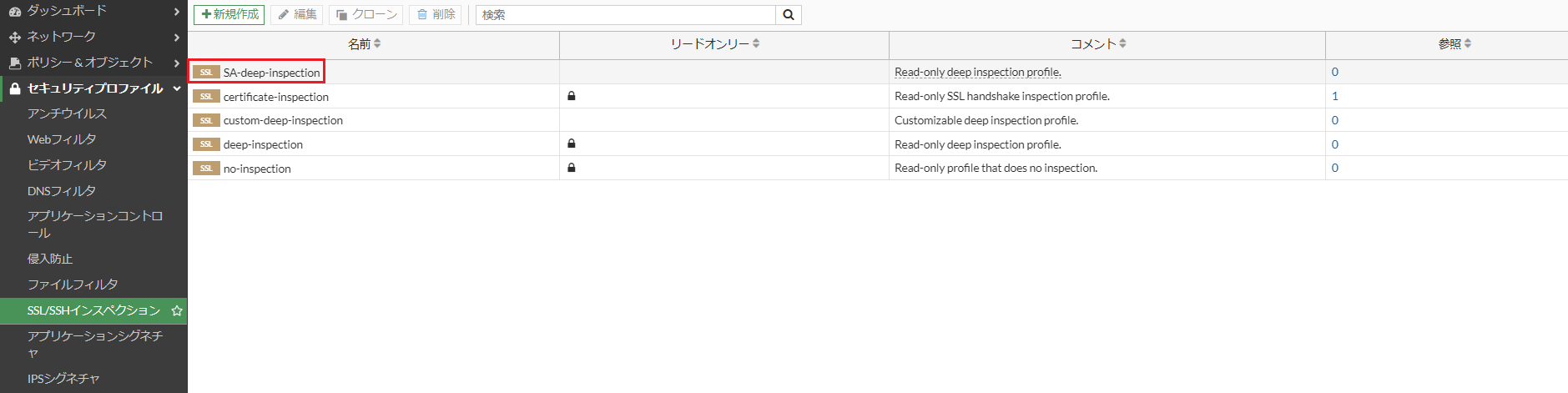

- 「セキュリティプロファイル > SSL/SSHインスペクション」にて、

プロファイル「deep-inspection」のクローンを作成します。(プロファイル名は任意のものにします)

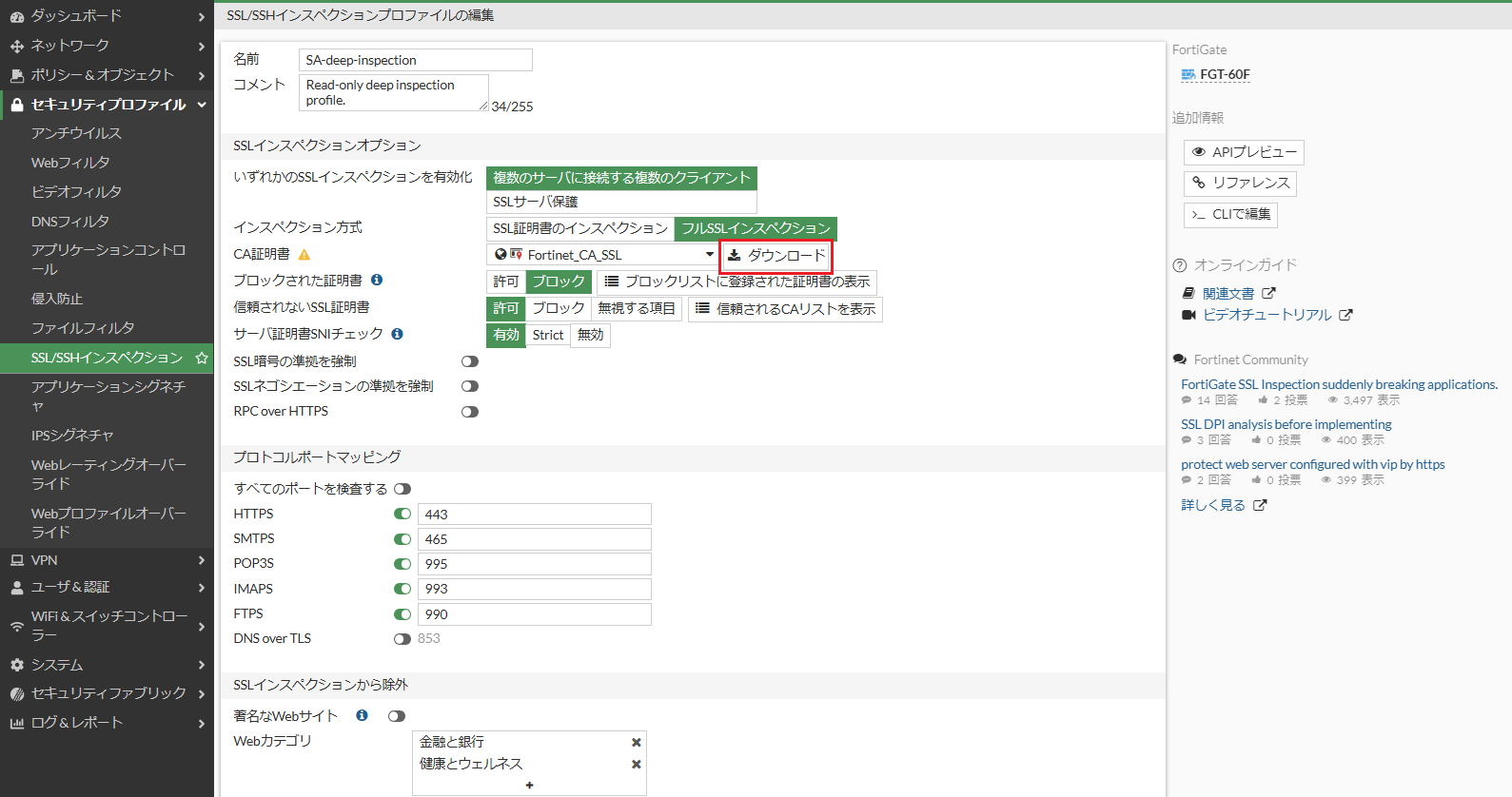

- 作成したプロファイルを選択し、CA証明書の「ダウンロード」を押下し、

ダウンロードした証明書をinternal2配下のPCにインポートします。

Windows11であれば、

Windows11であれば、

「コントロールパネル > インターネットオプション > コンテンツ > 証明書」を押下し、

「信頼されたルート証明機関」にインポートします。

※証明書をインポートしない場合は、ブラウザにて証明書エラーの画面が出力されます。

アプリケーションコントロールの設定

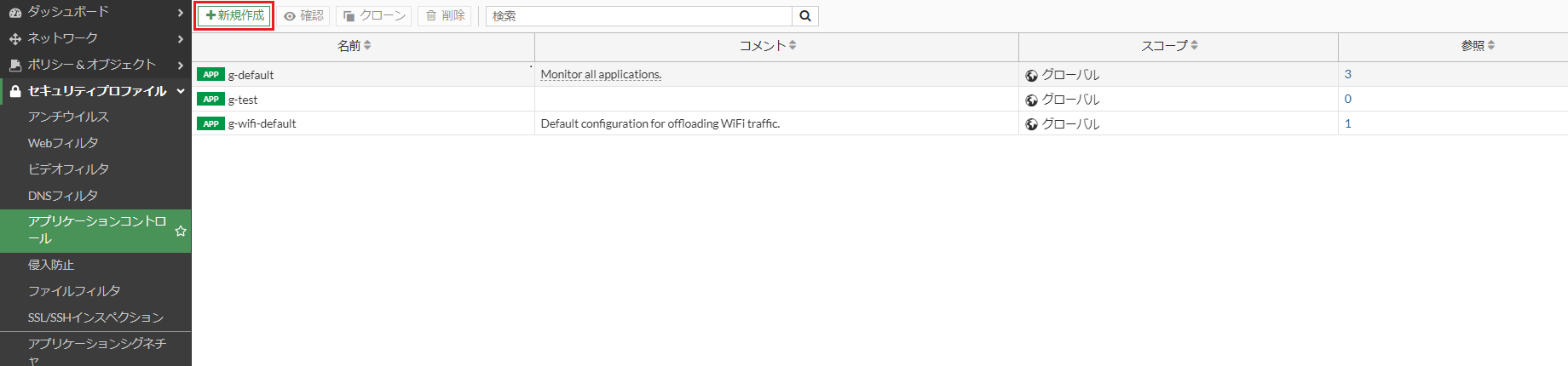

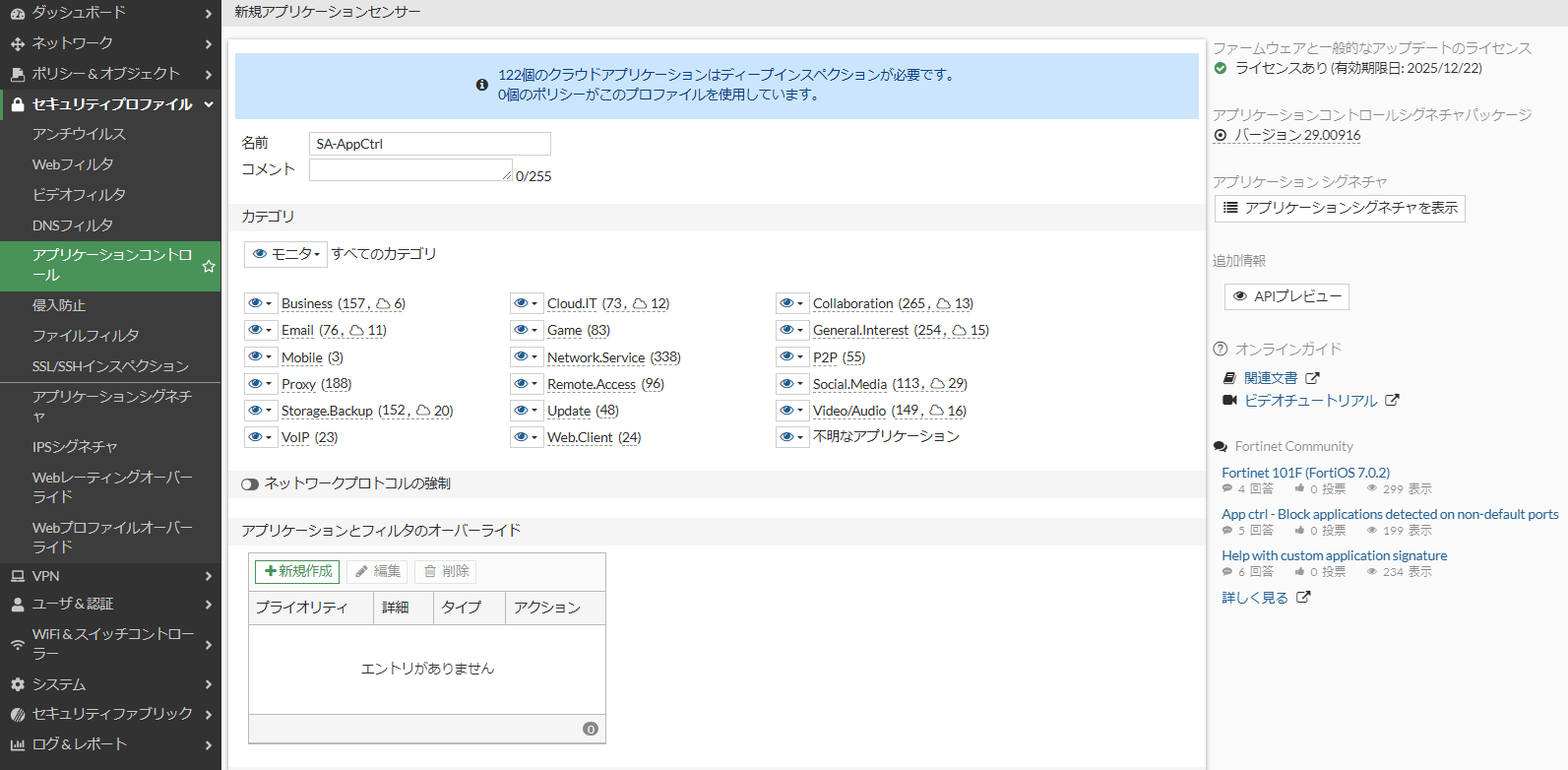

- 「セキュリティプロファイル > アプリケーションコントロール」にて、「新規作成」を押下します。

- 任意の名前を設定し、「カテゴリ」内の全てのアクションをモニタにします。

YouTubeへの動画アップロード通信以外のものには影響を与えないようにするために、

アクションをモニタか許可にします。

※モニタにしておくことで、その他の通信における傾向が可視化できるため、

運用的な観点から今回はモニタにしております。

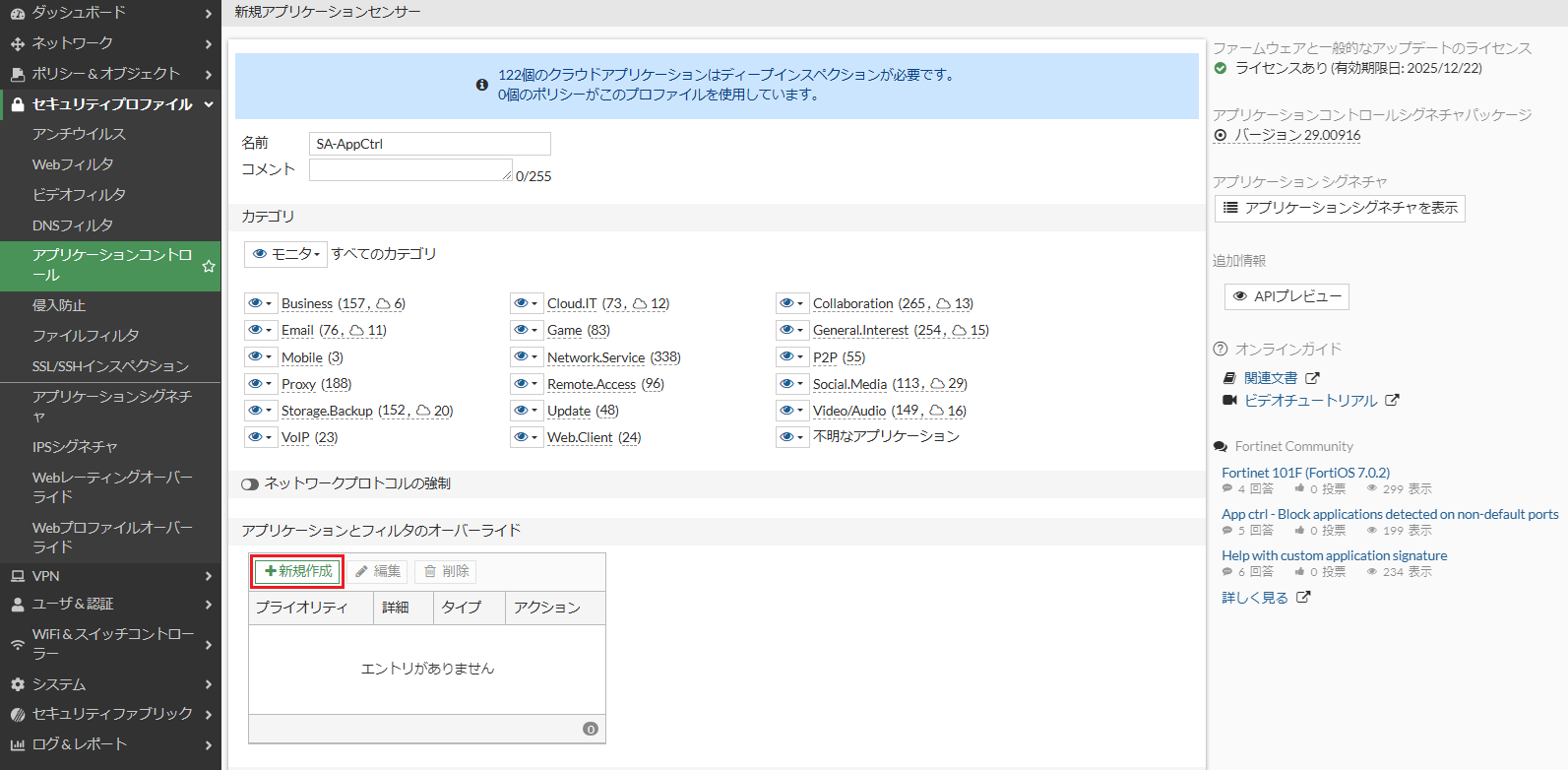

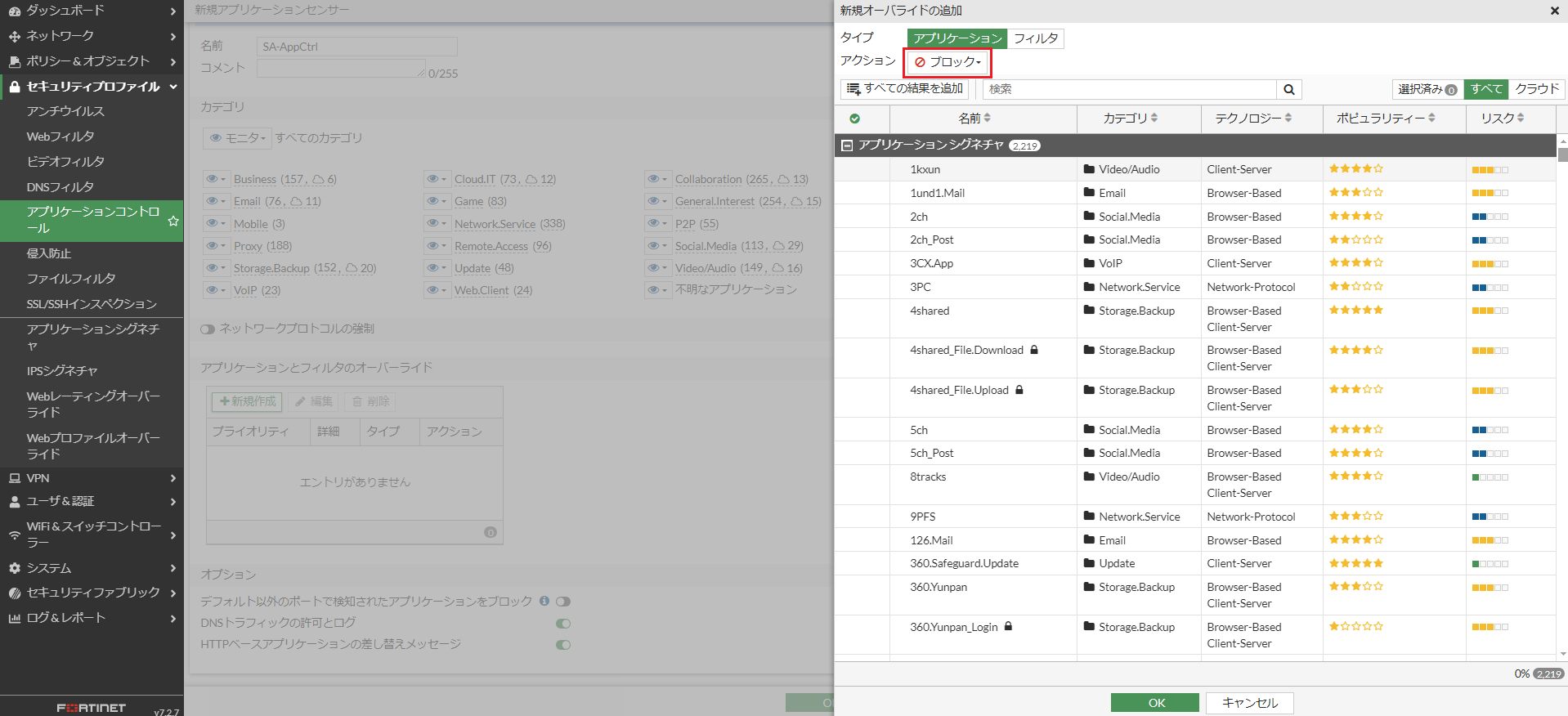

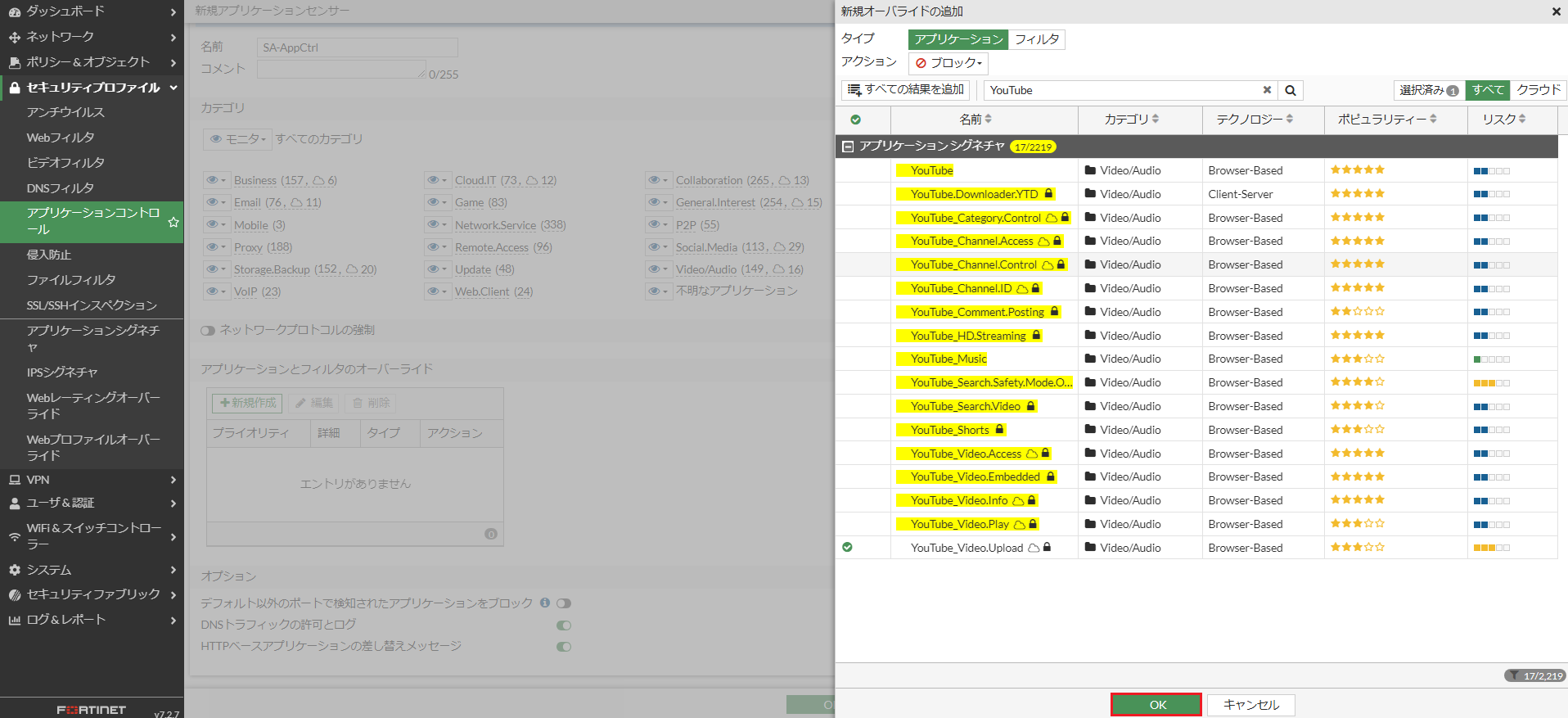

- 「アプリケーションとフィルタのオーバーライド」にて、新規作成を押下します。

通信をブロックさせる場合は、アクションをブロックにします。

通信をブロックさせずに検知させるのみである場合は、アクションをモニタにします。

今回は、通信をブロックするためにアクションをブロックにしております。

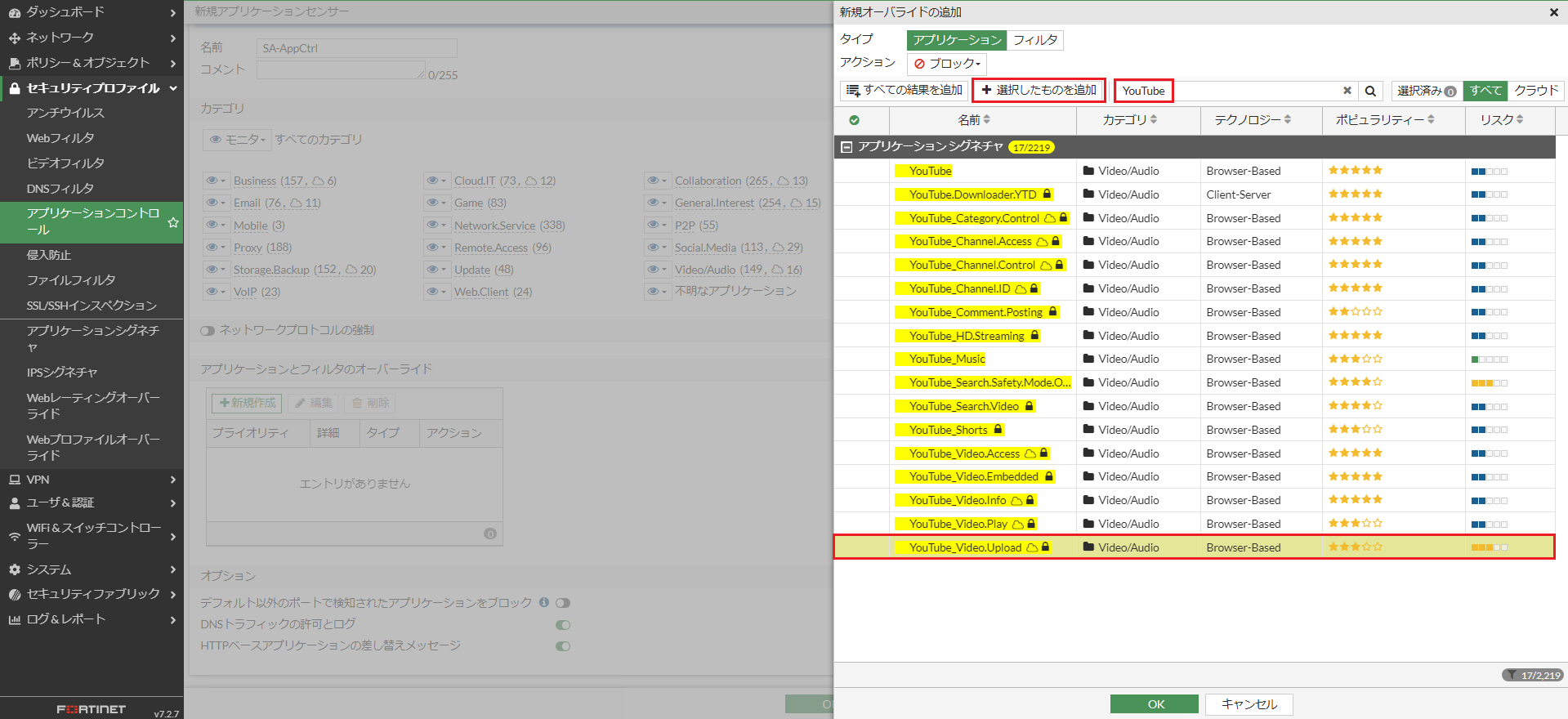

その後、検索欄にて、「YouTube」と入力した上でEnterキーを押下し、

シグネチャ「YouTube_Video.Upload」を選択し、「選択したものを追加」を押下します。

その後、OKボタンを押下します。

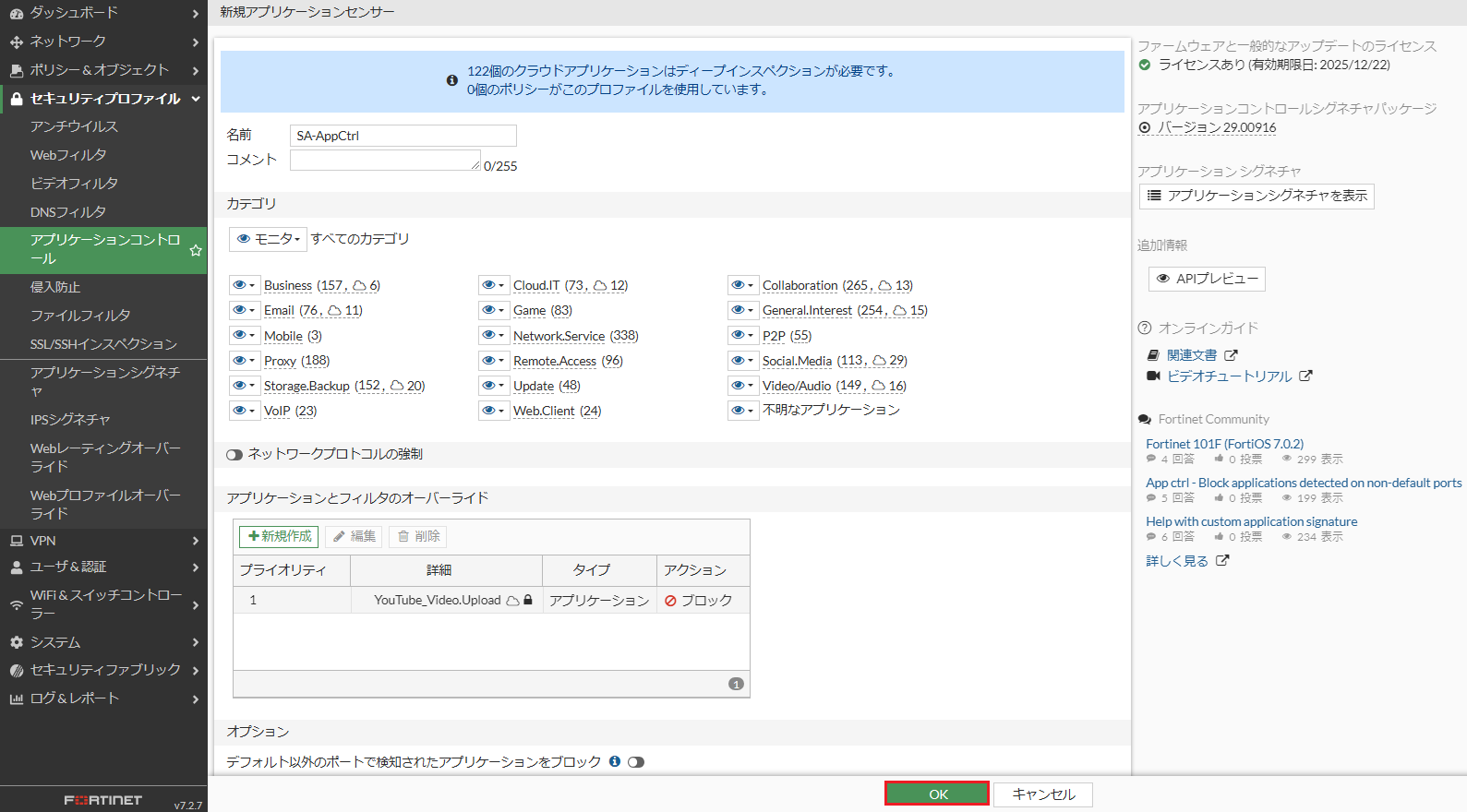

セキュリティプロファイル側にて「OK」を押下します。

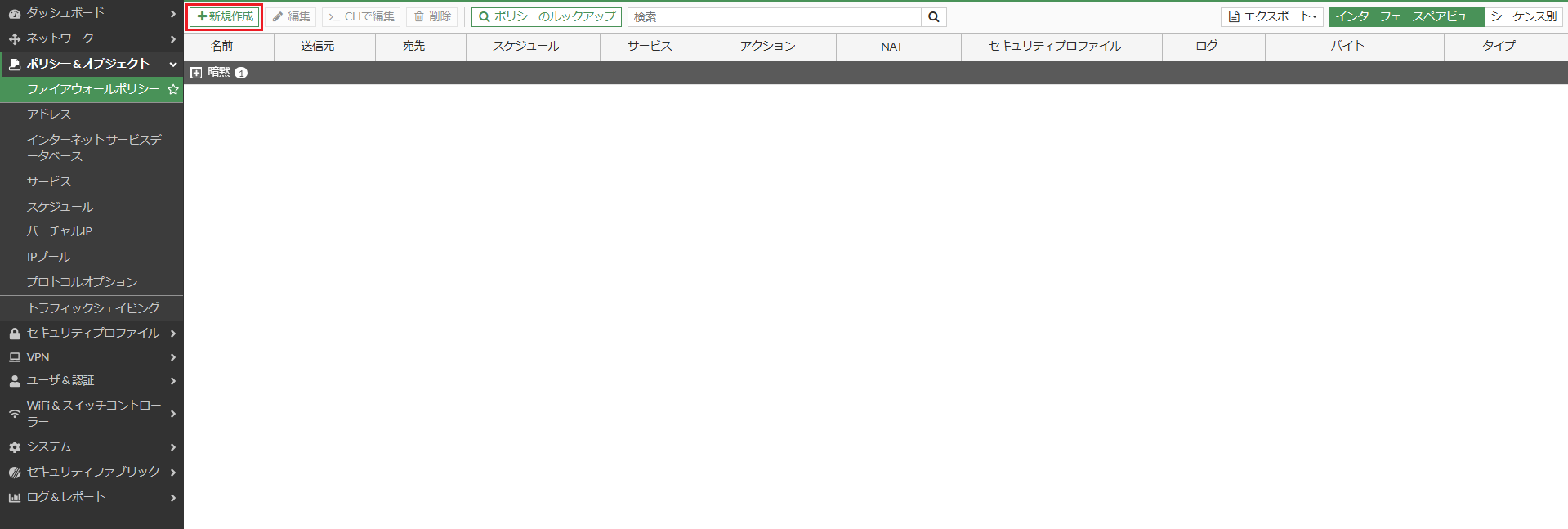

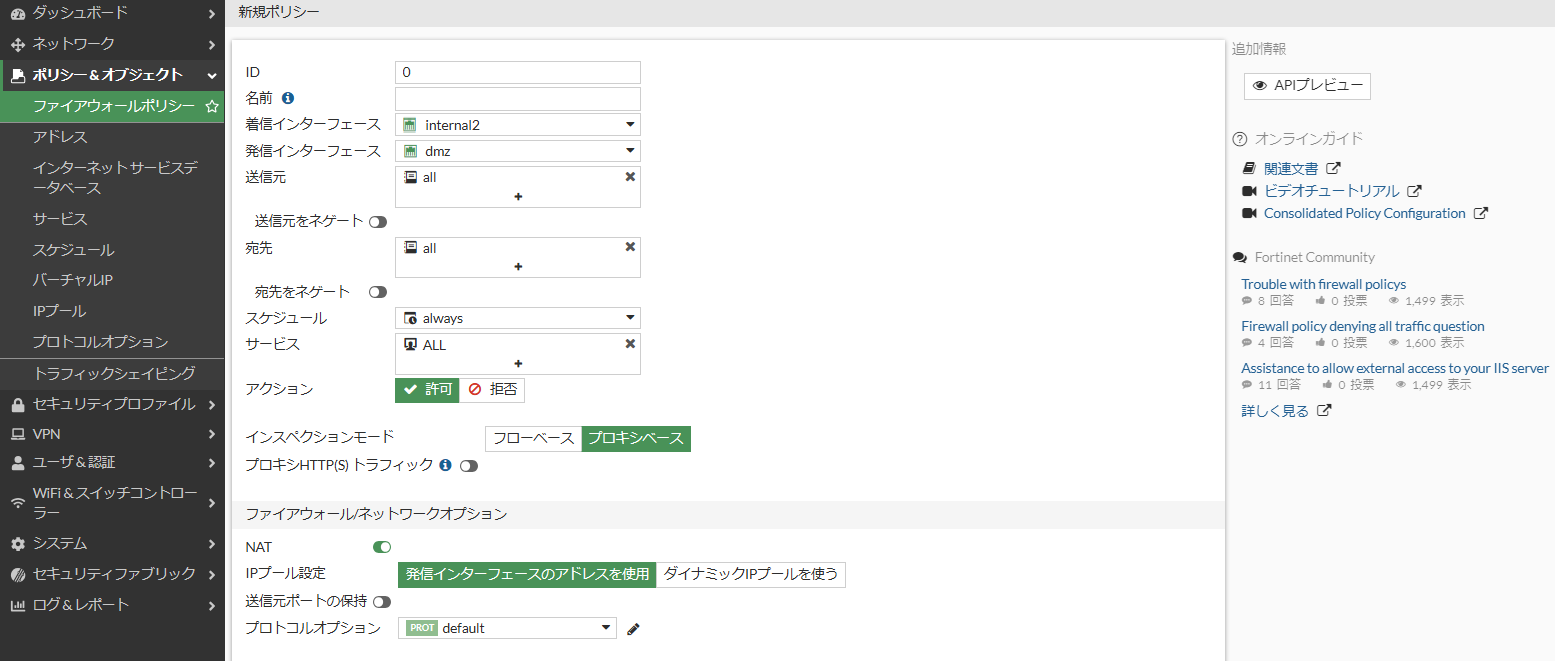

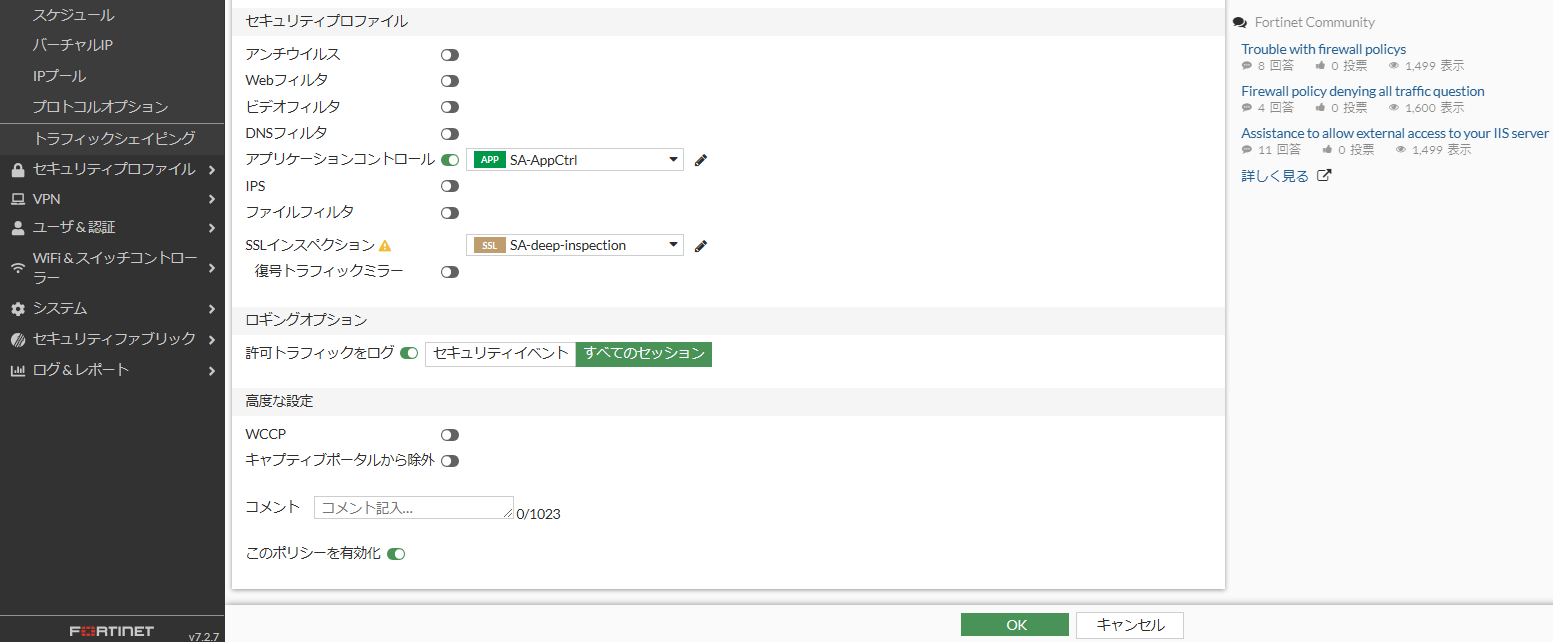

ファイアウォールポリシーの設定

疎通確認

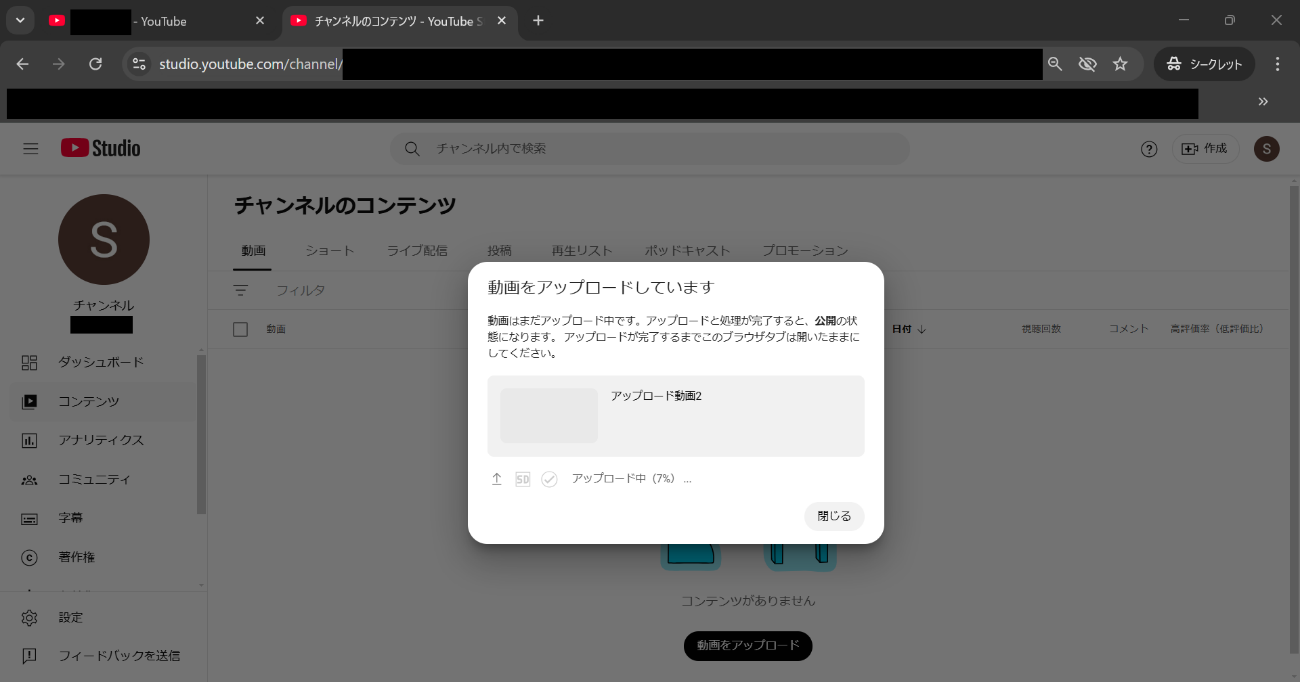

PCのブラウザよりYouTubeへアクセスし、動画のアップロードを試みますが、

通信がブロックされるため、以下の画面から進まなくなります。

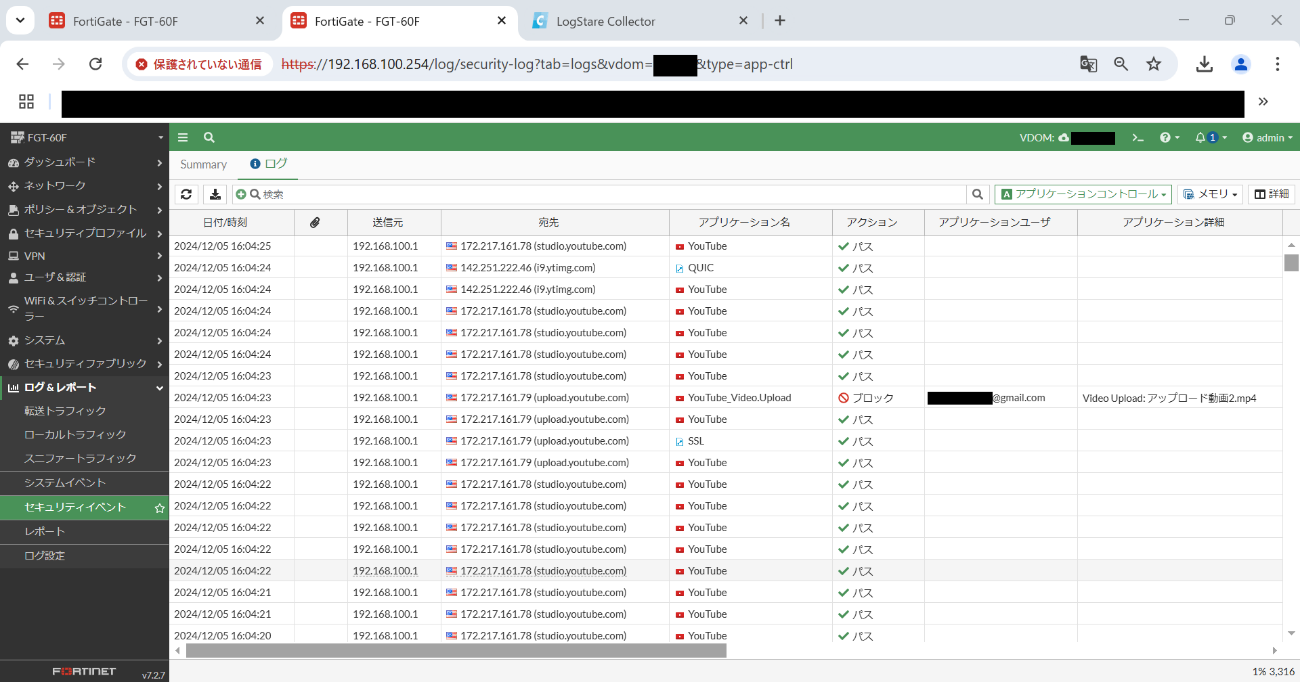

この時のFortiGateのログは以下の通りです。

ログはアプリケーションコントロールのものとして出力されます。

- FortiGate上の管理画面

- 生ログ

| date=2024-12-05 time=16:04:22 devname="FGT-60F" devid="XXX" eventtime=1733382262559367600 tz="+0900" logid="1059028705" type="utm" subtype="app-ctrl" eventtype="signature" level="warning" vd="XXX" appid=25564 srcip=192.168.100.1 srccountry="Reserved" dstip=172.217.161.79 dstcountry="United States" srcport=55945 dstport=443 srcintf="internal2" srcintfrole="undefined" dstintf="dmz" dstintfrole="undefined" proto=6 service="HTTPS" direction="outgoing" policyid=1 poluuid="b31c42c8-b06f-51ef-7ca3-258abbece9a5" policytype="policy" sessionid=101202 applist="SA-AppCtrl" action="block" appcat="Video/Audio" app="YouTube_Video.Upload" hostname="upload.youtube.com" incidentserialno=1065043 url="/?authuser=0&upload_id=XXX&upload_protocol=resumable&origin=XXX" agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36" httpmethod="POST" referralurl="https://studio.youtube.com/" msg="Video/Audio: YouTube_Video.Upload" clouduser="XXX@gmail.com" filename="アップロード動画2.mp4" apprisk="medium" filesize=26515496 cloudaction="upload" |

※一部ログをマスクしております。

YouTubeへの動画のアップロード通信をブロックできていることが分かります。

なお、本検証では、普通の動画とShortsの動画のアップロードを検知/ブロックできることを

確認しております。

各環境によって、動画アップロードの試行があったことを通知したいといった場合があるかもしれません。

その際は、上記生ログの「app="YouTube_Video.Upload"」を条件値として、

その条件に合致する場合に通知を飛ばすような設計にされるとよいかと思います。

※”app=”というのは、アプリケーションコントロールのシグネチャを示す部分となり、

シグネチャ名にアップロードを意味する文字列が含まれるため、上記の条件値を推奨いたします。

ちなみに、弊社グループでは、ログ(SYSLOG等)を収集し、

簡易的なログの検索機能や任意の条件に合致するログを検知した場合はEメールで通知を飛ばすことができる

LogStare Collectorというソフトウェアを開発・販売しております。

そのため、YouTubeへの動画アップロード検知のように、ログを収集し、

任意のログを検索/条件に合致するログを検知したらEメールとして通知できるようなソフトウェアを

導入されたい場合は、LogStare Collectorをご検討いただけますと幸いです。

以上で、FortiGateでYouTubeへの動画アップロードを検知/ブロックする方法についての説明を

終了します。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。