ネットワークの世界は、書籍や講義だけでは完全に理解できないものです。

「デフォルトルート」や「スタティックルート」という単語を知っていても、

それらがどこでどのように設定されているのか理解できていますか?

当記事では、ネットワークを知る上で欠かせないルーティングテーブルの見方について解説します。

あなたも自信をもってネットワークを構築してみましょう!

目次

ルーティングとは

OSIレイヤー3以上の転送機能を持つ機器はルーティングテーブルを持っています。

機器のメーカーやモデル、OSの種類によりルーティングテーブルの表示方法は異なりますが、

基本的に機器はパケットの宛先IPアドレス、ネクストホップのアドレス、および出力インターフェースを参照してパケットを正しいネットワークに転送します。

ルーティングにおいて、機器は受信したパケットの情報をもとに、適切な経路選択をします。

では実際にどのような経路情報を利用してルーティングするのでしょうか?

ルートの選定

経路情報には、主に3つの種類があります。

・直接接続・・・機器自身のインターフェース情報をもとに作成されたルート(directly connected)

・スタティックルーティング・・・管理者による手入力で作成されたルート

・ダイナミックルーティング・・・機器間で自動的なやりとりをもとに作成されたルート

ルーティングテーブル

本記事では、FortiGateのCLIで取得したルーティングテーブルを見ていきます。

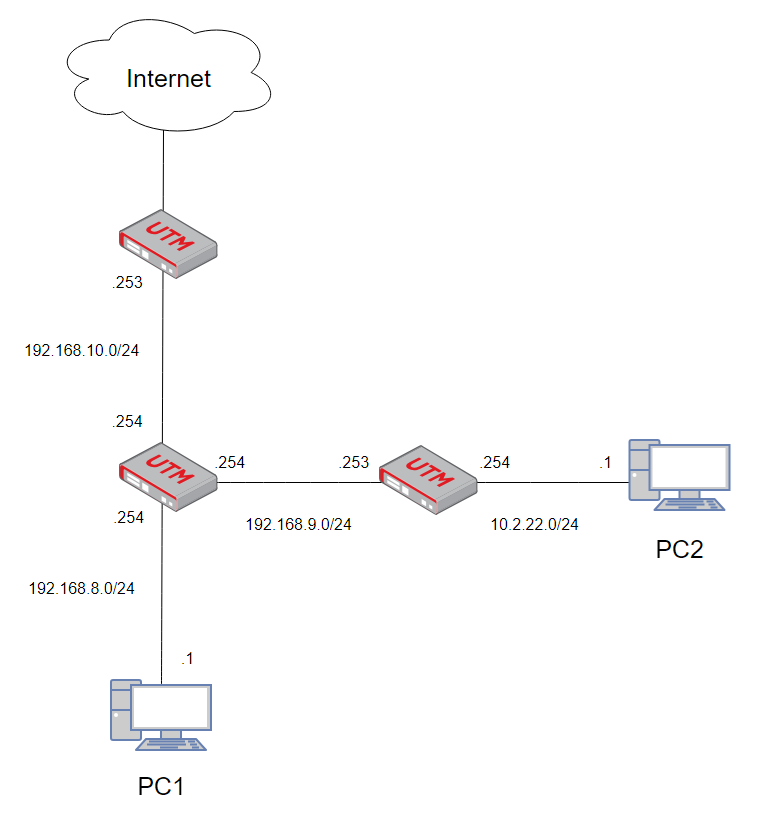

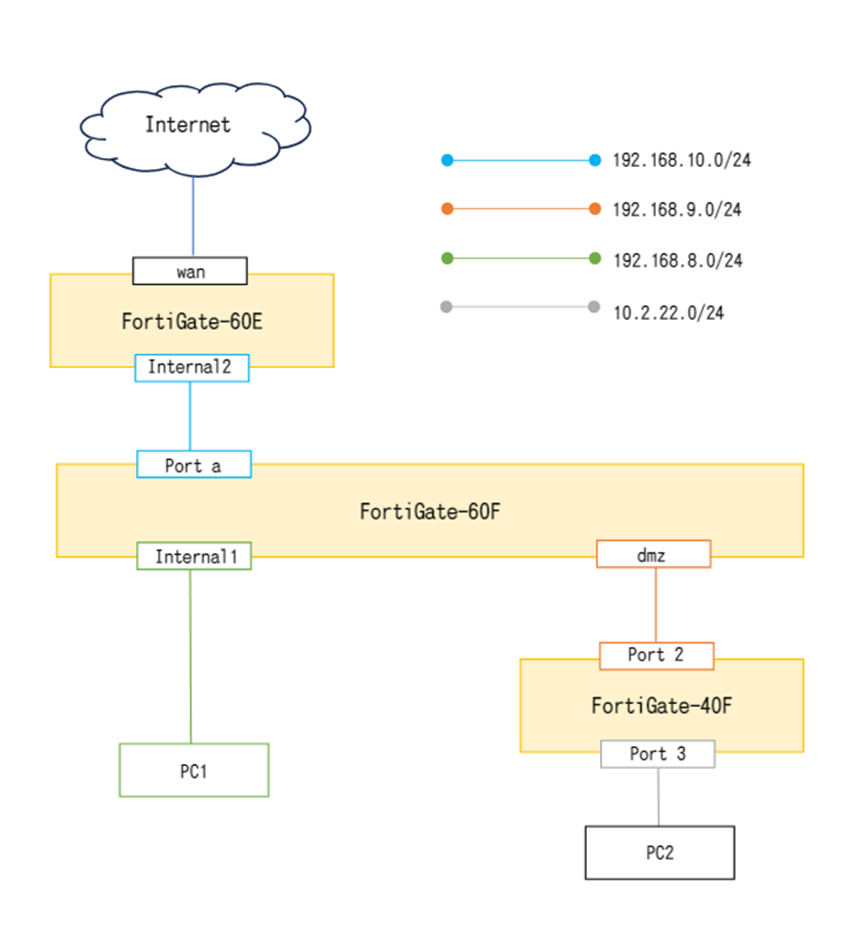

ネットワーク環境構成図はこちらです。

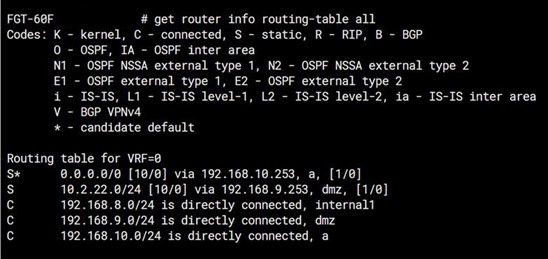

ルーティングテーブルの表示

[CLIの場合]

以下のコマンドを入力します。

出力結果

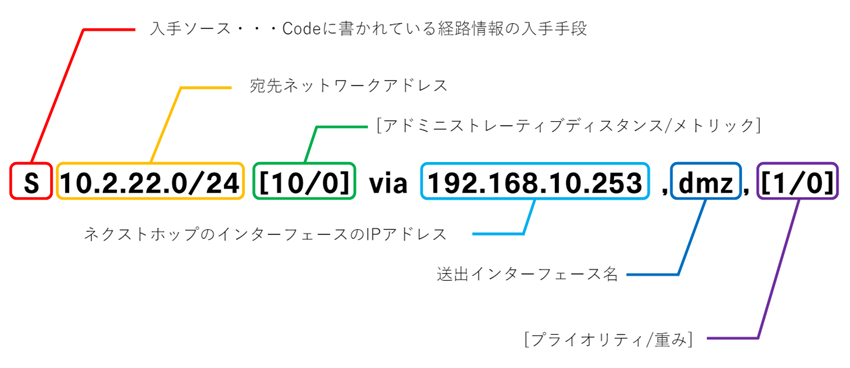

ルーティングテーブルの項目は以下の通りです。

・入手ソース・・・経路情報の入手手段(ルーティングテーブルのCodes参照)

C ・・・ 直接接続

S ・・・ スタティックルート

R ・・・ RIPが有効になっているルート

O ・・・ OSPFルート(ダイナミックルーティング)

* ・・・ デフォルトルート

[GUIの場合]

routing monitorでルート情報を確認することができます。

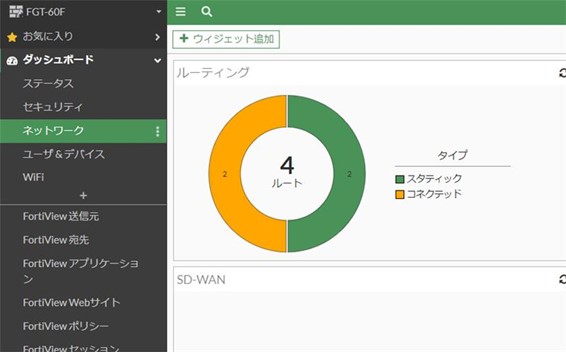

メニューバー「ダッシュボード」のドロップダウンメニューから「ネットワーク」をクリックし、

ルーティングウィジェットをクリック

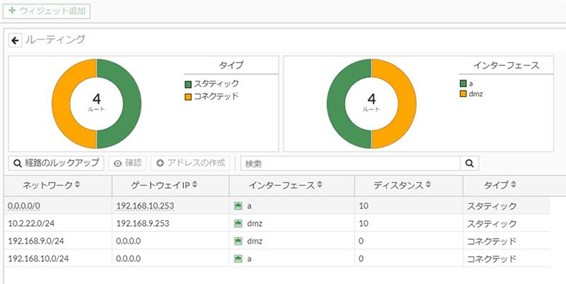

以下のように、FortiGate上のルーティング情報を表示することができます。

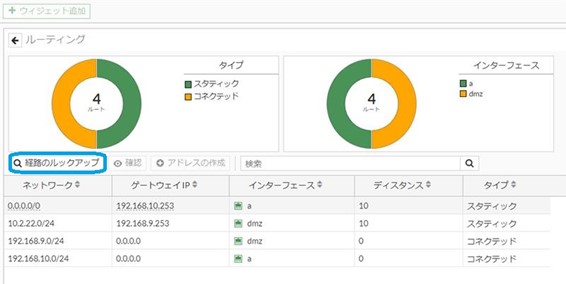

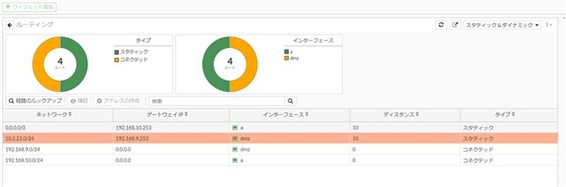

また、「経路のルックアップ」をクリックし、宛先フィールドに通信したいIPアドレスを入力すると、

合致したルートがルーティングモニター上で赤く強調されます。

・宛先ネットワークアドレス

<192.168.8.0/24の場合>

パケットの宛先IPアドレスが192.168.8.0~192.168.8.255のいずれかに該当した際にルーティングテーブルが参照されて、接続インターフェースから送出される

<0.0.0.0/0の場合>

パケットの宛先IPアドレスが0.0.0.0~255.255.255.255のいずれかに該当した際にルーティングテーブルが参照されて、接続インターフェースから送出される

→ルーティングテーブルにない宛先IPを持っているパケットは破棄されますが、実際はこのようにロンゲストマッチを応用したデフォルトルートを設定する。

→インターネットの出口へのルートをデフォルトルートで書くことが多い。

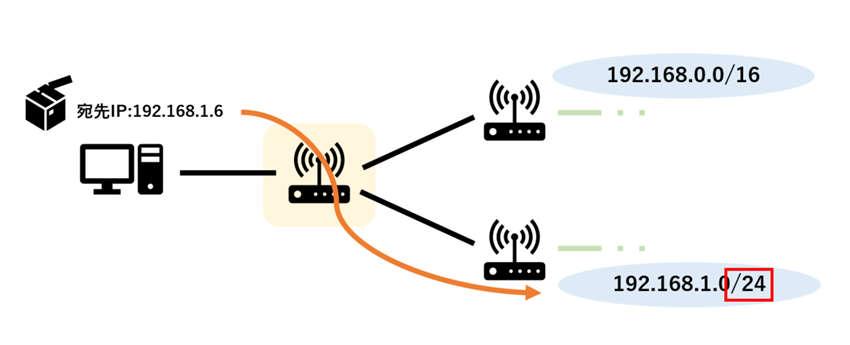

・ロンゲストマッチ

ルーティングには優先順位があり、その中で最も優先されるものがロンゲストマッチです。

該当する宛先ネットワークが複数あった場合、プレフィックスが最も大きいものを優先して選択します。

正しくルーティングされているか確かめてみる

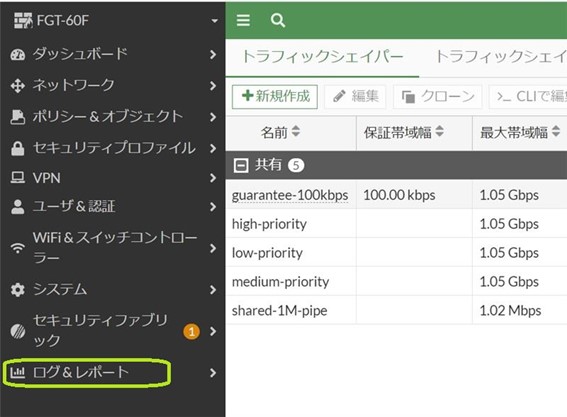

FortiGateはネットワーク管理者がルーティング設定を確認するための機能として、

「ログ&レポート」というものがあります。

では、ログを実際に見てみましょう。

以下のように該当するログの詳細を確認することで、パケットが正しいルートで転送されているのかを判断することができます。

トラフィックログの表示設定の仕方については以下の記事をご参照ください。

https://www.secuavail.com/kb/tech-blog/tb-210428_03/

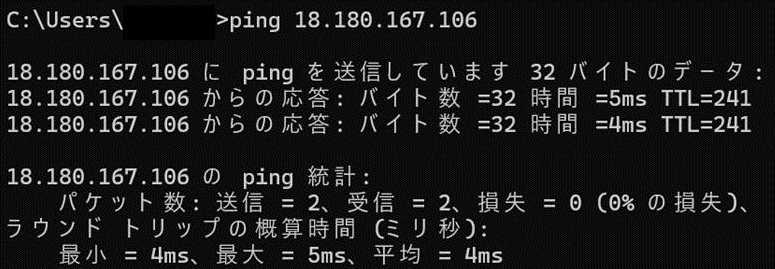

インターネットへの疎通確認

株式会社セキュアヴェイルのHPのIPアドレスに対してpingを飛ばします。

このように応答が返ってきている=ルーティングテーブルを参照して疎通を行っていることがわかります。

ではFortiGateでログを確認します。

FortiGateのメニューバーの「ログ&レポート」をクリックし、ドロップダウンメニューから「転送トラフィック」をクリックして下さい。

該当するログをダブルクリックするとログの詳細を確認することができます。

送信元、宛先、アプリケーション名を見ると正しくルーティングされ疎通できています。

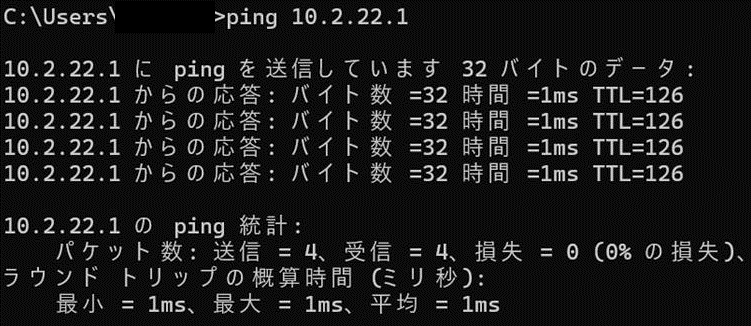

10.2.22.1への疎通確認

PC1からPC2に対してpingを飛ばします。

ログ&レポートでの出力を見てみましょう。

こちらも同様に疎通を行えていることが確認できます。

まとめ

通信の状況を把握したいとき、通信が取れない時、ルーティングについての理解は必要不可欠です。

今回、新入社員研修でルーティングに関する理解が浅く、ルーティングで躓くことが多々あったので、

理解を深めるべく記事に書いてみました。

また、機器によっても表示形式や表示項目が異なるため、

公式のドキュメントなどを参照してエントリの意味を理解するといいと思います。

ここまで読んでくださりありがとうございました。

参考文献

等コストマルチパス |FortiGate / FortiOS 7.0.8 |フォーティネットドキュメントライブラリ (fortinet.com)

ルーティングの概念 |FortiGate / FortiOS 7.4.3 |フォーティネットドキュメントライブラリ (fortinet.com)

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。