本記事では、以下の内容を取り上げています。

- FortiGateにおいてメーカが推奨しているSNMPトラップの種類の紹介

- SNMPトラップ(v2)の通知概要

- 各トラップの通知内容紹介

- LogStare Collectorで監視する方法

SNMPやSNMPトラップについて確認したい場合には以下の記事をご参照ください。

SNMPとは?新入社員が生まれてはじめて触ってみた!

目次

FortinetがFortiGateにおいて取得を推奨しているトラップ

- LinkUp

1.3.6.1.6.3.1.1.5.4 - LinkDown

1.3.6.1.6.3.1.1.5.3 - fgFmTrapIfChange

1.3.6.1.4.1.12356.101.6.0.1004 - fgTrapDeviceNew

1.3.6.1.4.1.12356.101.2.0.1201 - fgTrapAvOversize

1.3.6.1.4.1.12356.101.2.0.602

上記のイベントの取得が以下のメーカドキュメントにおいて推奨されています。

FortiGate 重要なSNMPトラップ

(FortiGate v7.0 / v7.2)

SNMPトラップの通知概要

FortiGateからのいずれのトラップにも以下の構成要素が含まれています。(SNMPv2 Trapを利用しています。)

- requestID : エージェントがトラップを送る際に、メッセージへ含める一意な番号です。

- errorStatus : トラップのエラーを含めています。0であれば正常です。

- errorIndex : トラップメッセージ生成時にOIDが存在しないために取得できなかった要素が入ります。0であれば正常です。

- VBS : Variable Binding Listといい、通知内容が記載されている場所となります。

Variable Bindingとは変数の名前とその値の組を表すものです。

ここでいう変数の名前とは、「=」の左辺です。通知をした端末の状態などが含まれます。

たとえば、VBSに以下のVariable Bindingが存在するとします。

① 1.3.6.1.2.1.1.3.0 = 4:22:31:52;

② 1.3.6.1.6.3.1.1.4.1.0=1.3.6.1.6.3.1.1.5.4;

① 1.3.6.1.2.1.1.3.0はsysUpTimeを表すOIDです。右辺は筐体のUpTimeとなります。

➁ 1.3.6.1.6.3.1.1.4.1.0はトラップOIDを表すOIDです。1.3.6.1.6.3.1.1.5.4;は、リンクアップをしたことを通知するSNMPトラップであることが分かります。

各SNMPトラップの通知内容

※LogStare Collectorで収集したログを基にしています。

※fgTrapDeviceについてはTrapを生成できなかったため省略しております。

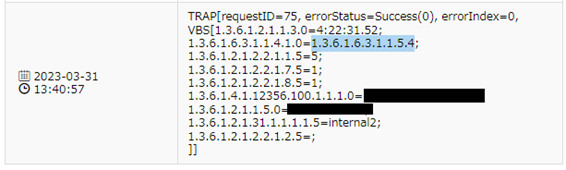

LinkUp

VB内の情報(上から)

- Uptime

- LinkUpのSNMPトラップ

- インターフェースの識別子

- インターフェースのパケット転送可否(1ならば正常)

- 現在のLink状態

- FortiGateのホスト名

- FortiGateのシリアルナンバー

- インターフェース名

- インターフェースに設定したDescription

生成方法:インターフェースに対してケーブルを結線すると生成されます。

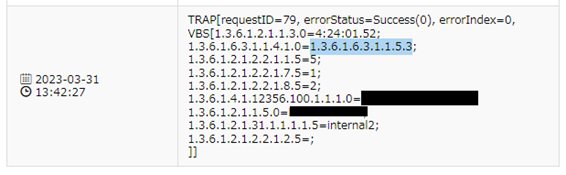

LinkDown

VB内の情報(上から)

- Uptime

- LinkDownのSNMPトラップ

- インターフェースの識別子

- インターフェースのパケット転送可否

- 現在のLink状態

- FortiGateのホスト名

- FortiGateのシリアルナンバー

- インターフェース名

- インターフェースに設定したDescription

生成方法:インターフェースからケーブルを抜線すると生成されます。

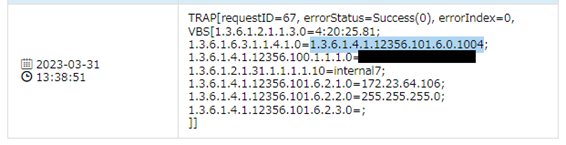

fgFmTrapIfChange

- Uptime

- インターフェースのIPアドレスが変更されたSNMPトラップ

- FortiGateのシリアルナンバー

- インターフェース名

- 変更後のIPアドレス

- 変更後のサブネットマスク

- 変更後のIPv6のIPアドレス

生成方法:インターフェースのIPアドレスの設定を変更すると生成されます。

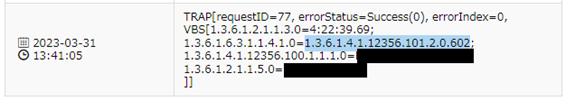

fgTrapAvOversize

- Uptime

- FortiGateにおいてアンチウィルスの精査上限サイズに到達したファイルがあったというSNMPトラップ

- FortiGateのホスト名

- FortiGateのシリアルナンバー

生成方法:アンチウィルスの許容量を超えるファイルをダウンロードすると生成されます。

オーバーサイズの最大閾値

私はoversize-limitの値を小さくすることで、確認しやすくしました。

FortiGateのSNMPトラップを監視し、収集する方法

ここではLogStare Collectorを用いて、上記トラップを監視する方法を記載します。

なお、本項の手順を踏襲すると、FortiGateにおける重要なSNMPトラップが発生した際に、LogStare Collectorに設定されたメール通知設定に従って、通知が行われます。

設定手順

- FortiGateのSNMP設定はこちらをご参照ください。

- LogStare Collectorを用いてSNMPの監視設定をするには、以下のフローで対応します。

(※Logstare Colloectorをインストールしている前提となります。)- FortiGateのデバイス登録を行います。

監視対象デバイスの設定 - LogStare Collectorにアラートメール設定をします。

アラートメールの仕様(環境設定/個別設定) - FortiGateのSNMPトラップ設定を行います。

以下の設定を行うと、上記重要なSNMPトラップが発生した場合に、メ―ルで通知されます。

- FortiGateのデバイス登録を行います。

| OID(インスタンス) | インスタンス値 | 通知文言 | |

| 設定1 | 1.3.6.1.6.3.1.1.4.1.0 | 1.3.6.1.6.3.1.1.5.4 | Interface LinkUp |

| 設定2 | 1.3.6.1.6.3.1.1.4.1.0 | 1.3.6.1.6.3.1.1.5.3 | Interface LinkDown |

| 設定3 | 1.3.6.1.6.3.1.1.4.1.0 | 1.3.6.1.4.1.12356.101.6.0.1004 | IP has Change<fgFmTrapIfChange> |

| 設定4 | 1.3.6.1.6.3.1.1.4.1.0 | 1.3.6.1.4.1.12356.101.2.0.1201 | A New Device is found<fgTrapDeviceNew> |

| 設定5 | 1.3.6.1.6.3.1.1.4.1.0 | 1.3.6.1.4.1.12356.101.2.0.607 | oversized file has been detect<fgTrapAvOversize> |

テスト方法

最後に各トラップを生成して、想定通り稼働するか確認をしてください。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。