当記事では、AWS EC2のCPUクレジットとは何か、LogStare CollectorにおけるCPUクレジット監視方法について記載します。

目次

CPUクレジットとは

Amazon EC2のT系インスタンスでは、ベースラインという一定のCPU使用率が決められています。

CPU使用率がベースラインを超えている際、CPUクレジットを消費して、ベースライン以上のCPUを使用することができます(これをバーストと言います)。

反対に、CPU使用率がベースラインを下回っているとCPUクレジットは蓄積されていきます。

クレジット仕様がStandardに設定されている場合、CPUクレジットが無くなると、CPU使用率がベースライン以下まで制限されます。

クレジット仕様がUnlimitedの場合は、追加料金が発生する場合があります。

このようなことが発生する前に、LogStare CollectorでCPUクレジットを監視してみましょう。

AWS側の設定

初めにポリシーを作成します。

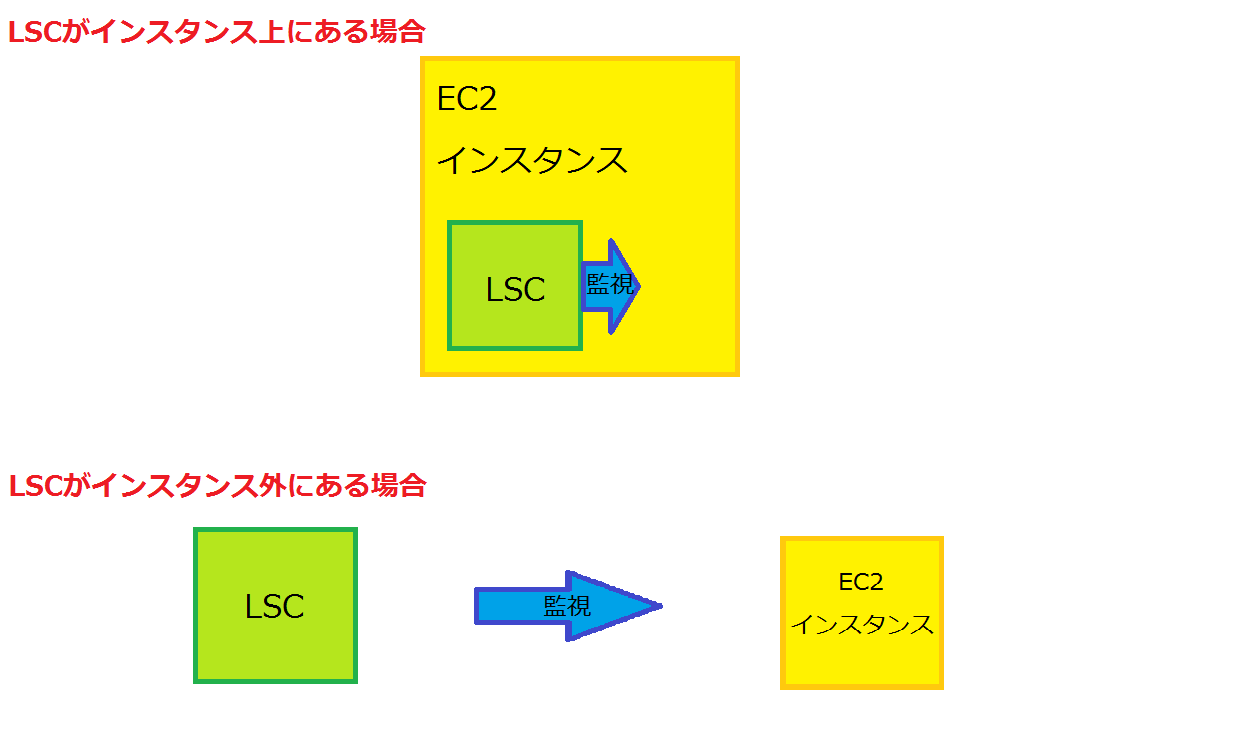

その後の手順は、LogStare CollectorがEC2インスタンス上にある場合と、EC2インスタンス外にある場合で異なります。

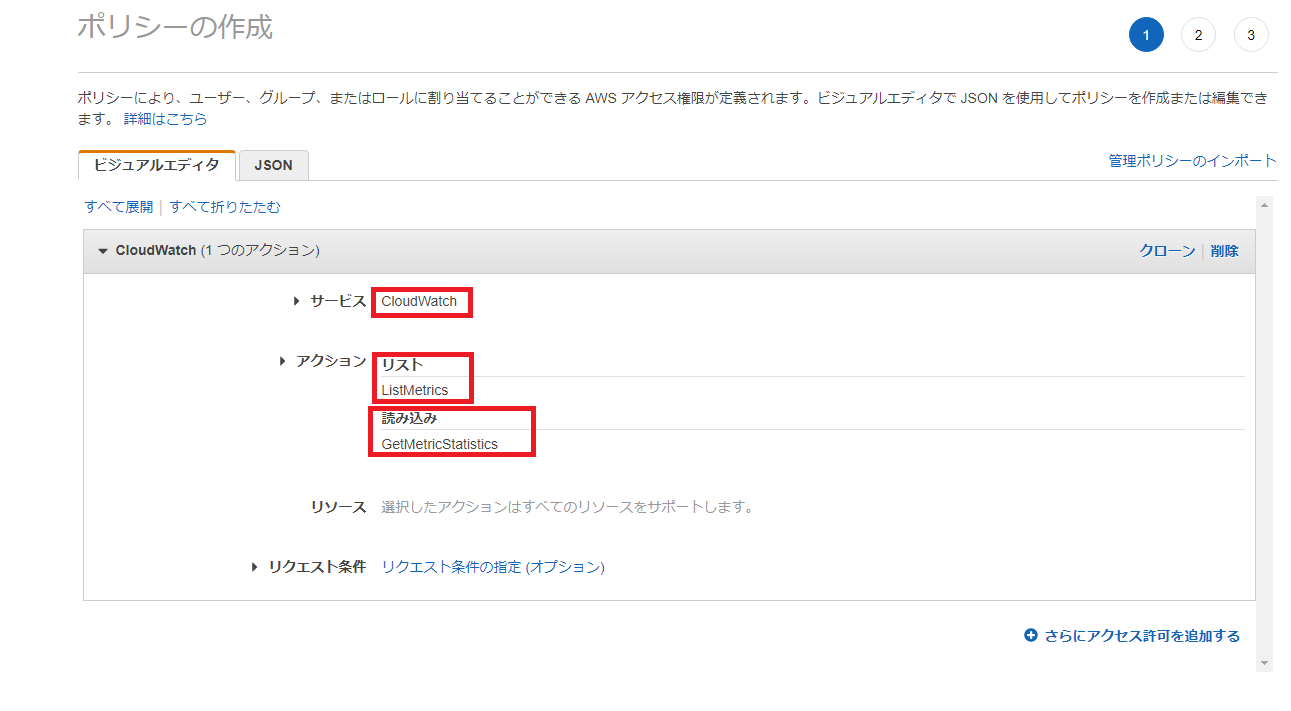

ポリシーの作成

- IAMにてCloudWatch監視用のポリシーを作成します。

CloudWatch監視に必要な権限につきまして、詳しくは以下の記事を参照してください。

CloudWatch監視に必要な権限について

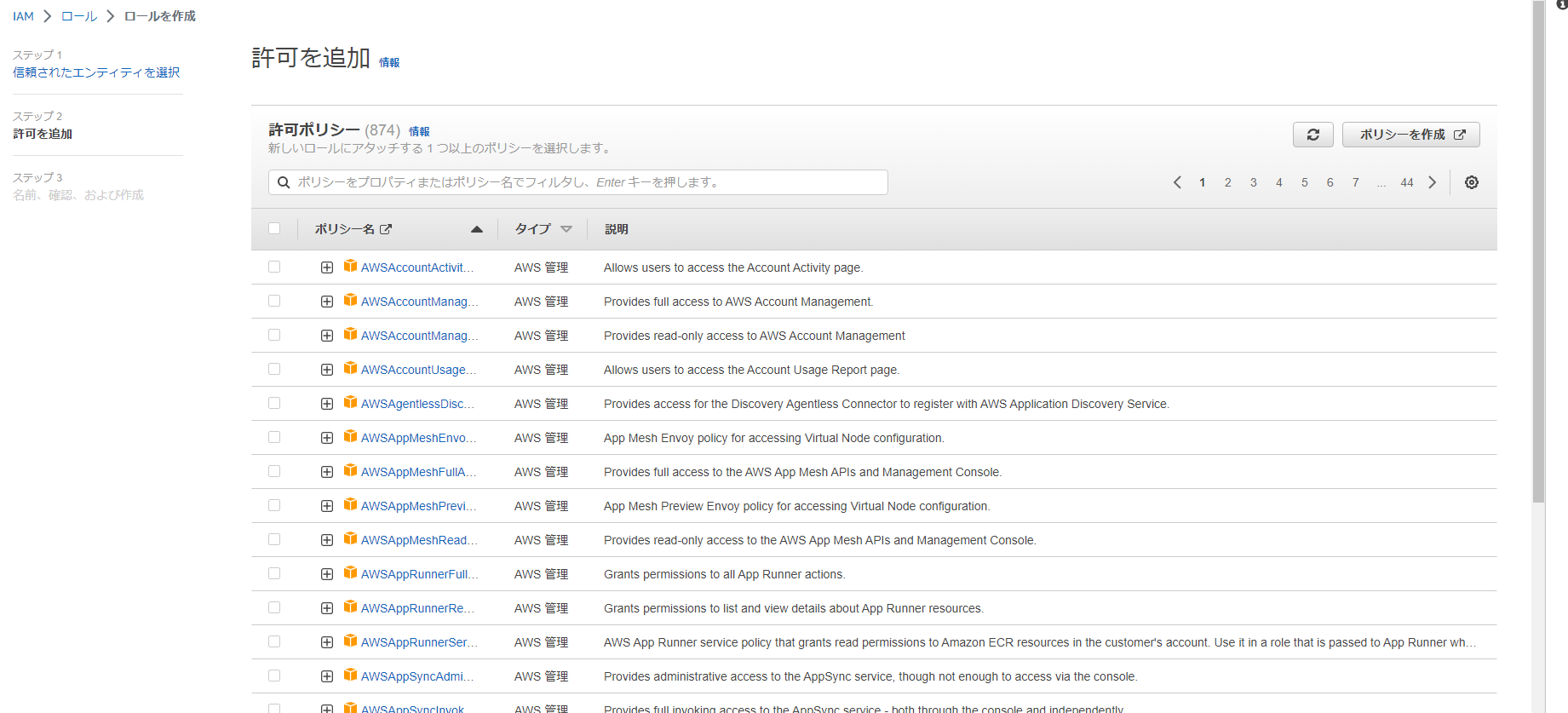

LSCがEC2インスタンス上にある場合

インスタンスに必要な権限を付与したIAMロールを設定していきます。

- IAMにてロールを作成します。

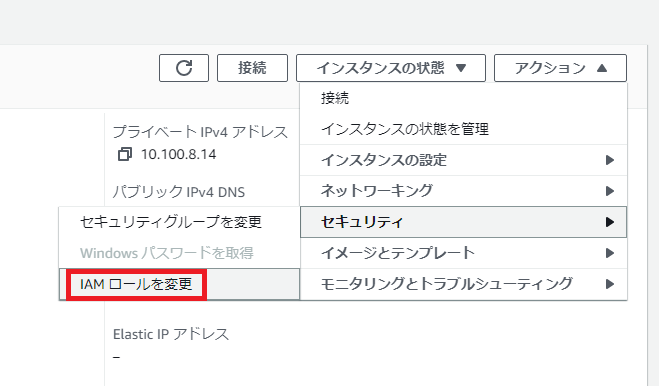

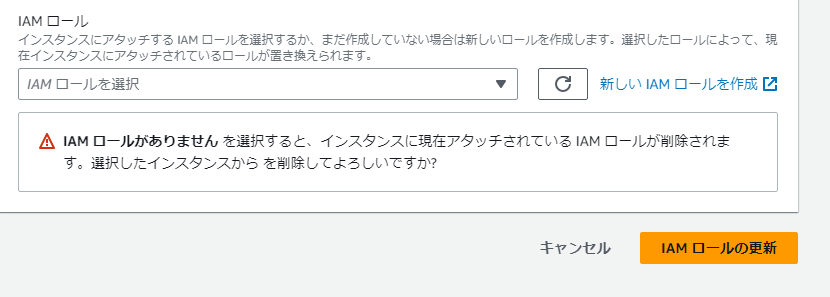

- ロール作成が終了したら、インスタンスにIAMロールを設定します。

LSCがEC2インスタンス外にある場合

- IAMにてCloudWatch監視に必要な権限を持ったユーザを作成します。

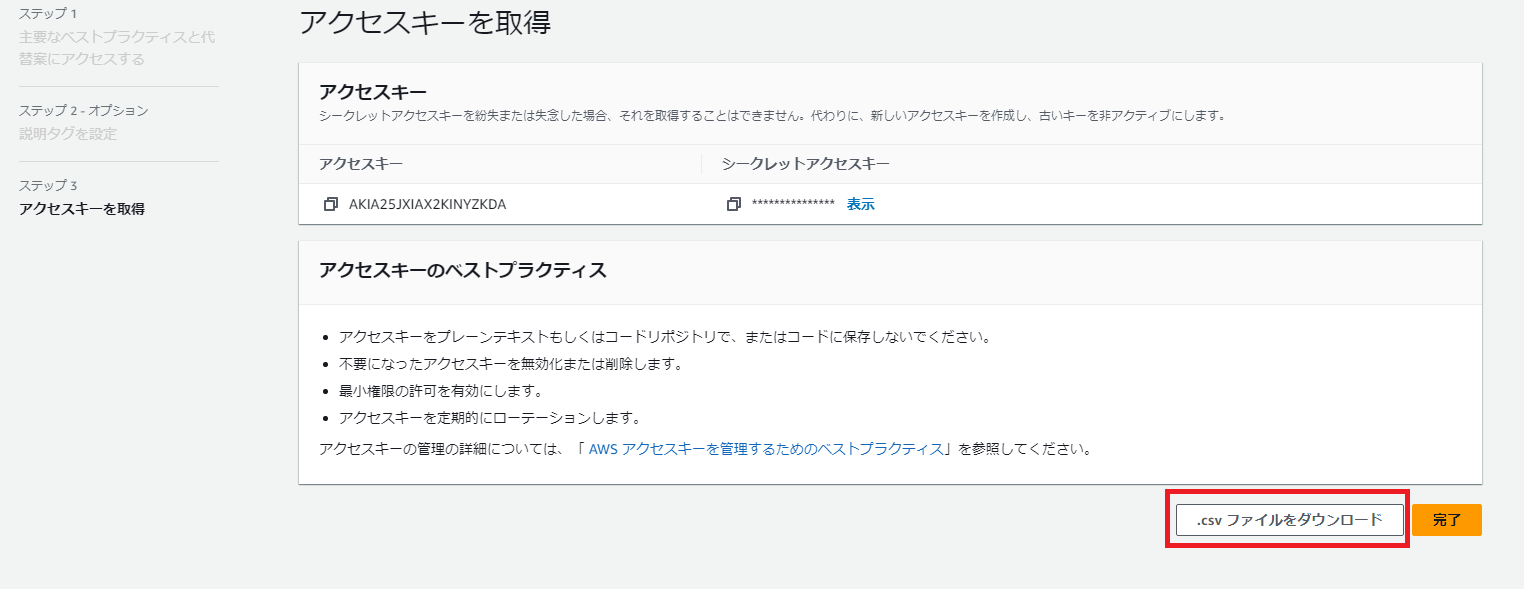

- IAMにてアクセスキーを作成します。

LogStare Collector側の設定

当記事では、LogStare Collector 2.3.4 BuildNumber:230220を使用しています。

AWS CLIのインストール

- AWS CLIをインストールします。

インストール方法につきましては以下の記事を参照してください。

Linux系OSにaws cliバージョン2をインストールする方法について

AmazonLinux2において、aws cliのバージョンを1から2へ変更する方法について

WindowsServerにaws cliバージョン2をインストールする方法について

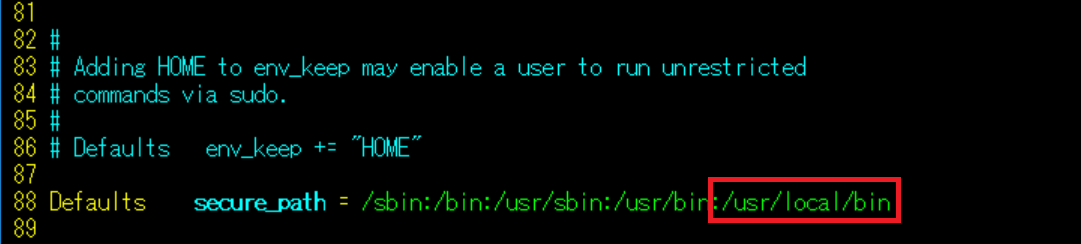

visudoの設定変更

- visudoにてsecure_pathに/usr/local/binを追記します。

# visudo

変更前:secure_path = /sbin:/bin:/usr/sbin:/usr/bin

変更後:secure_path = /sbin:/bin:/usr/sbin:/usr/bin:/usr/local/bin

アクセスキー、シークレットキーの登録 ※LSCがEC2インスタンス外にある場合のみ

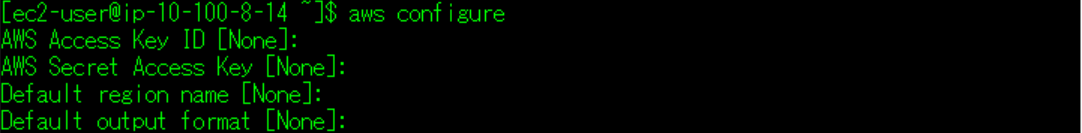

- aws configureを実行し、アクセスキーやシークレットキーの設定を行います。

# aws configure

- 「AWS Access Key ID」:取得したアクセスキーを入力します。

- 「AWS Secret Access Key」:取得したシークレットキーを入力します。

- 「Default region name」:利用しているリージョンを入力します。

- 「Default output format」:jsonを入力します。

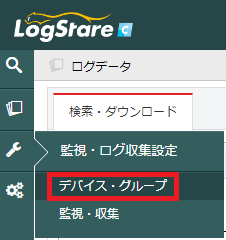

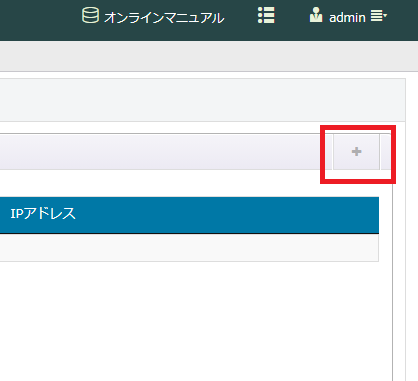

デバイスの追加

- LogStare Collectorを起動し、デバイスの追加を行います。

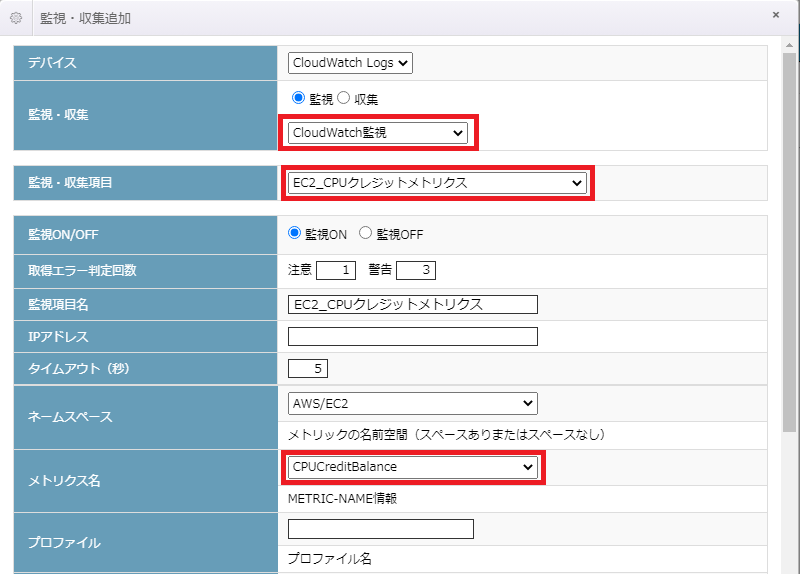

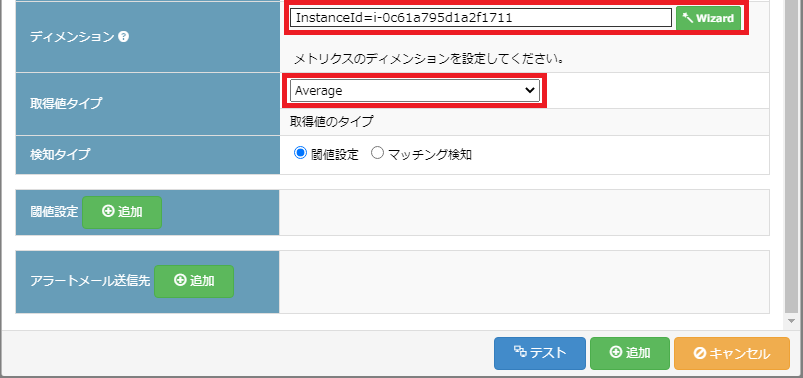

CloudWatch監視設定

- CloudWatch監視の設定を行います。

CloudWatch監視設定の詳細につきましては以下の記事を参照してください。

CloudWatch監視の設定

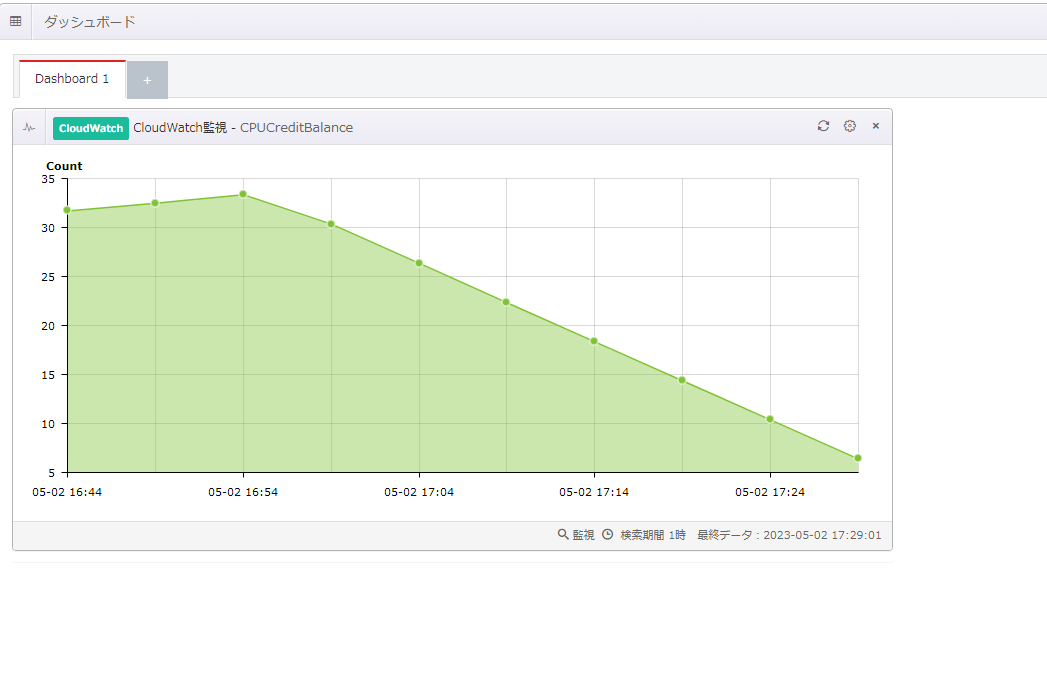

取得したログ

- 取得したログは「検索・ダウンロード」にて確認することができます。

Valueの値が現在蓄積されているCPUクレジットになります。

- 「監視・モニタリング」→「ダッシュボード」で、ウィジェット設定をすると、視覚的にわかりやすく確認できます。

- 監視設定の「閾値設定」を変更すると、指定した値を下回ったときにアラートを出すこともできます。

閾値設定の詳細につきましては以下の記事を参照してください。

取得エラー判定回数と閾値の監視設定について

以上でLogStare CollectorにおけるCPUクレジット監視方法についての説明を終了します。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。