工場システム・OTセキュリティ対策に

資料請求、各種ご相談はこちら

工場システム・OTセキュリティ対策に

資料請求、各種ご相談はこちら

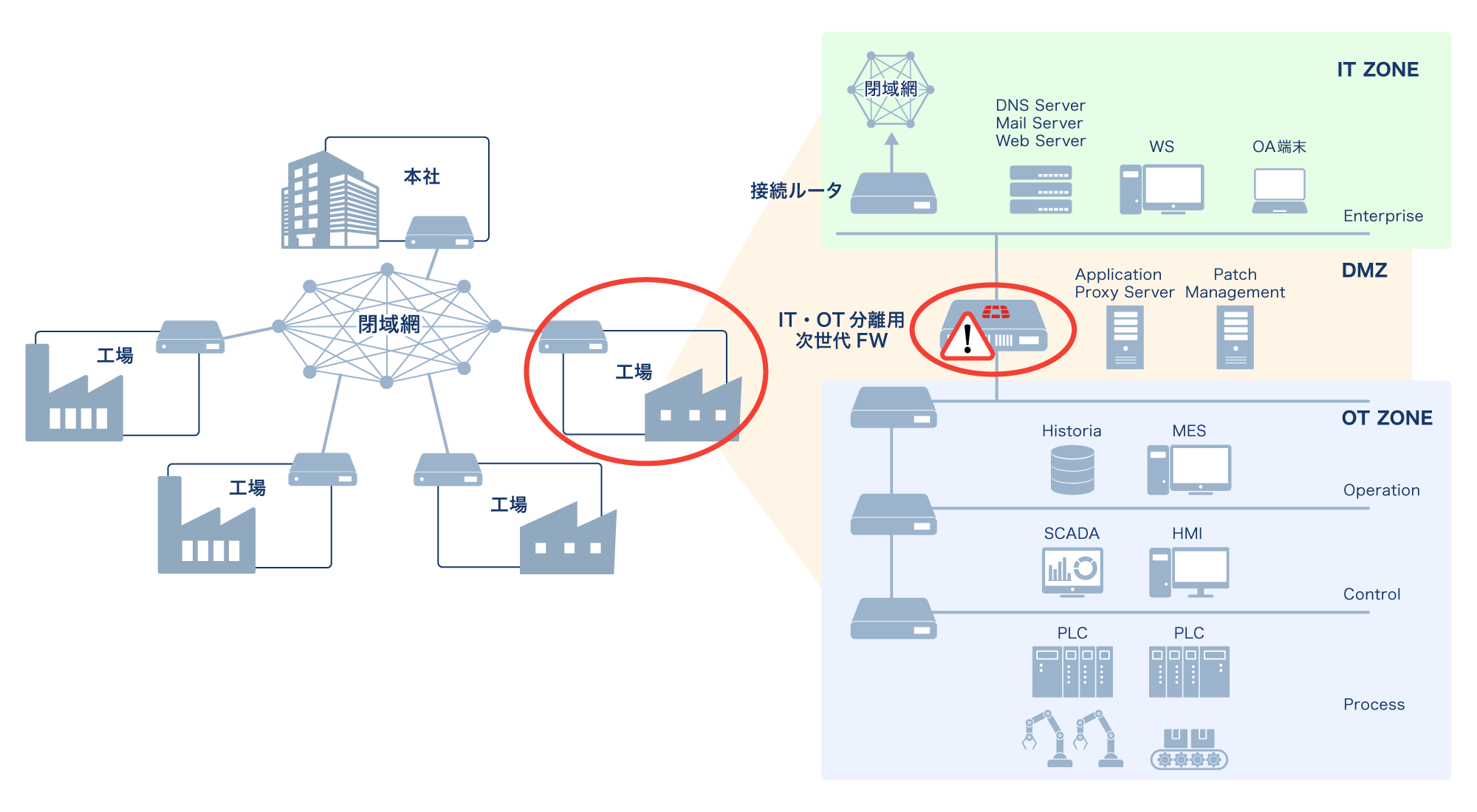

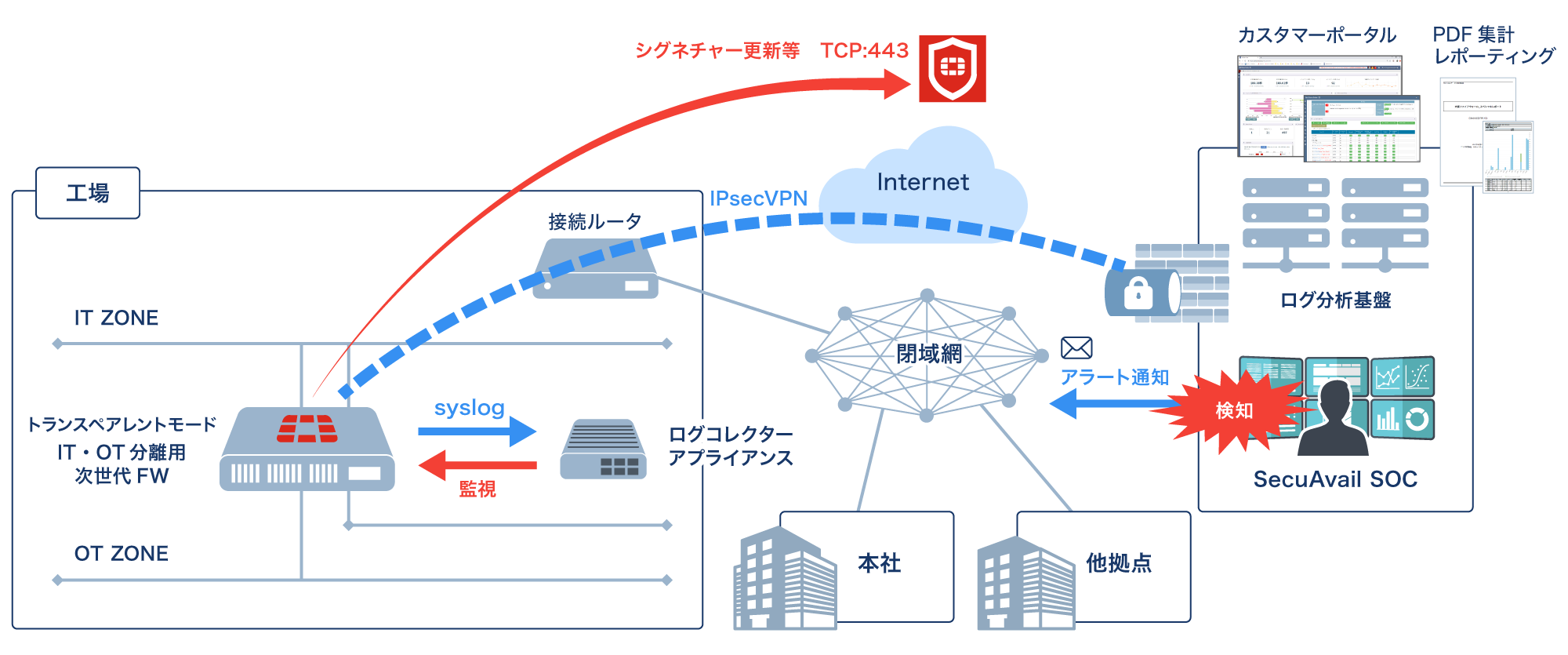

工場ネットワークとOAネットワークの間に次世代ファイアウォールを設置し、制御システムに対するサイバー攻撃や、重要情報の漏洩を対策します。

また、設定する次世代ファイアウォールの運用支援および通信ログを監視するSOCサービスを提供します。

FortiGuard OTセキュリティライセンスは、OTに特化した侵入防止システム(IPS)シグネチャーを使用し、OT環境におけるアプリケーション /

デバイスを標的とした悪意のあるトラフィックを検知・排除します。

また、仮想パッチとして機能し、ベンダーのパッチが開発・適用されるまでの間、迅速にセキュリティを保護します。

FortiGate は、ICS(産業用制御システム)および SCADA(監視制御 / データ収集)システムのセキュリティに対応しています。

定義済みで継続的に更新されるシグネチャを使用することで、ICS / SCADA のほとんどのプロトコルを識別し管理します。

個別のプロトコルのサポートに加えて、それを補完するシグネチャを使用することで、主要 ICS メーカーのアプリケーションやデバイスに脆弱性保護の機能が追加されます。

サポートプロトコル

対応ICSメーカー

※OTプロトコルに準拠したシグネチャに検知するインシデントが発生した場合、SOCからお客様へ通知連絡はしますが影響度や対処におけるアドバイスは出来かねます

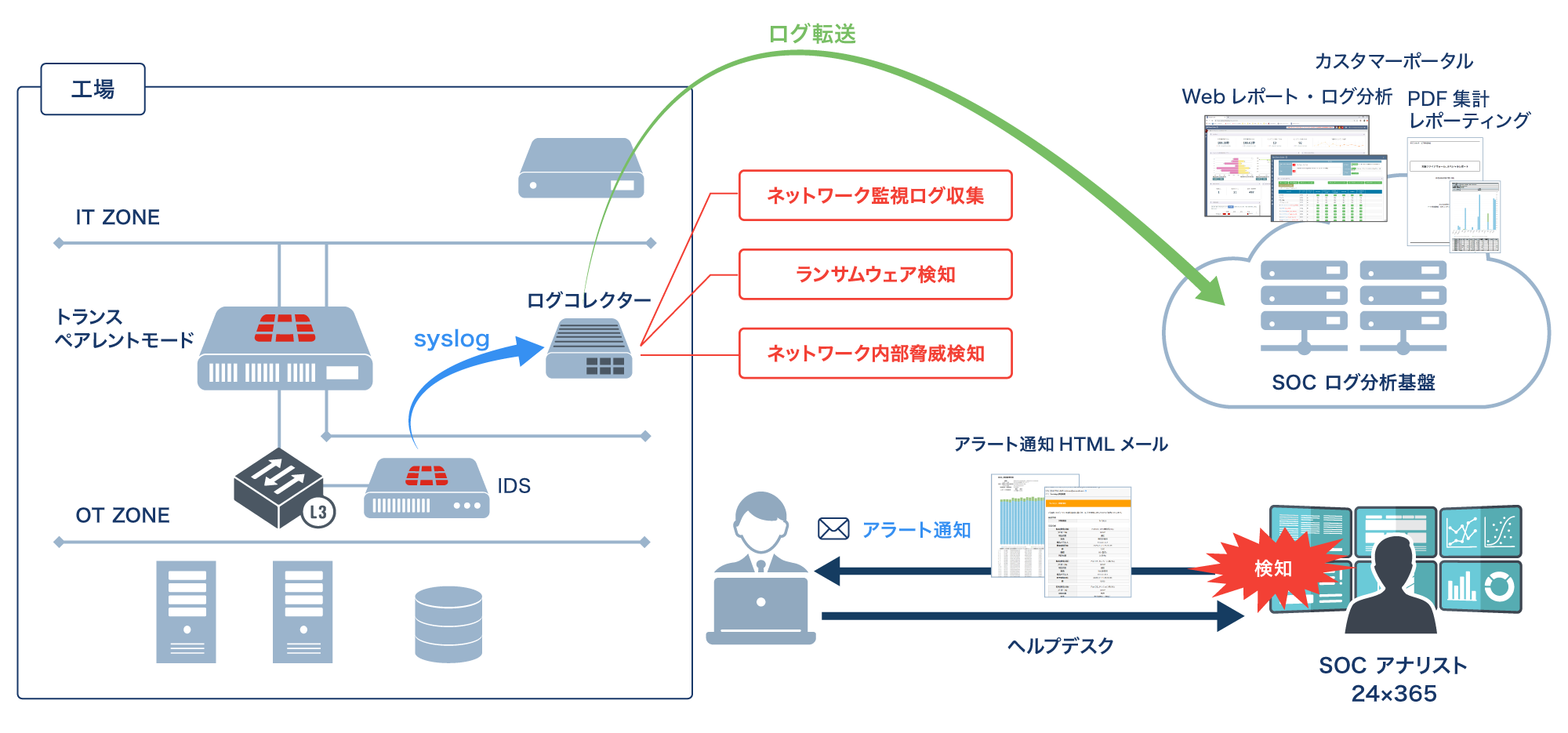

IT・OT分離用次世代ファイアウォール(FortiGate)をトランスペアレントモードで導入。また、次世代ファイアウォール(FortiGate)のログ収集と監視のためにログコレクターアプライアンスを設置します。

IT・OT分離用次世代ファイアウォール(FortiGate) はトランスペアレント用と管理用でVDOMを分け、それぞれのVDOMに物理インターフェースを割り当てる構成とします。

| サービスメニュー(24時間サポート) | NSS プラン |

Lite プラン |

|

|---|---|---|---|

| セキュリティ マネジメント |

セキュリティアラート監視 (アナリストイベントアドバイス等) |

✓ | |

| セキュリティログアラート | ✓ | ||

| セキュリティオペレーション ・ポリシー設定変更 |

✓ | ||

| セキュリティオペレーション ・シグネチャーチューニング |

✓ | ||

| カスタマーポータル ・ログ分析レポート /ログレポート配信 |

✓ | ||

| システム マネジメント |

システムネットワーク監視 | ✓ | ✓ |

| 障害復旧支援 / 設定情報バックアップ保管 | ✓ | ✓ | |

| システムオペレーション ・システムバージョンアップ ・脆弱性情報管理 |

✓ | ✓ | |

| カスタマーポータル ・トラフィックレポート等 /監視レポート配信 |

✓ | ✓ | |

| ヘルプデスク | ✓ | ✓ | |

※OTプロトコルに準拠したシグネチャに検知するインシデントが発生した場合、SOCからお客様へ通知連絡はしますが影響度や対処におけるアドバイスは出来かねます。

※ヘルプデスクにおいても、OTプロトコルや、 ICSメーカーのアプリケーションやデバイスに関する対応はベストエフォートとなります。

ファイアウォールログや各種サーバログ、クラウドAPIログ、ネットワーク監視記録など、さまざまな型式のログを一元的に取得し証跡管理が可能です。また、SOCのログ分析基盤と連携することで出力される視覚的なWebレポートによってログ分析・レビューが可能です。

Active Directoryをはじめファイルサーバやリモート接続先のサーバなど、各種Windowsサーバの監査ログを取得し、独自の検知ロジックによってランサムウェア攻撃の予兆や痕跡を早期に検知し被害の最小化を図ります。

工場内の制御システムのネットワークパケットを監視します。OTネットワークのスイッチにIDS装置を接続しパッシブスキャンによる情報収集による可視化とマルウェア感染等の不審なパケットのセキュリティログ監視をご支援します。

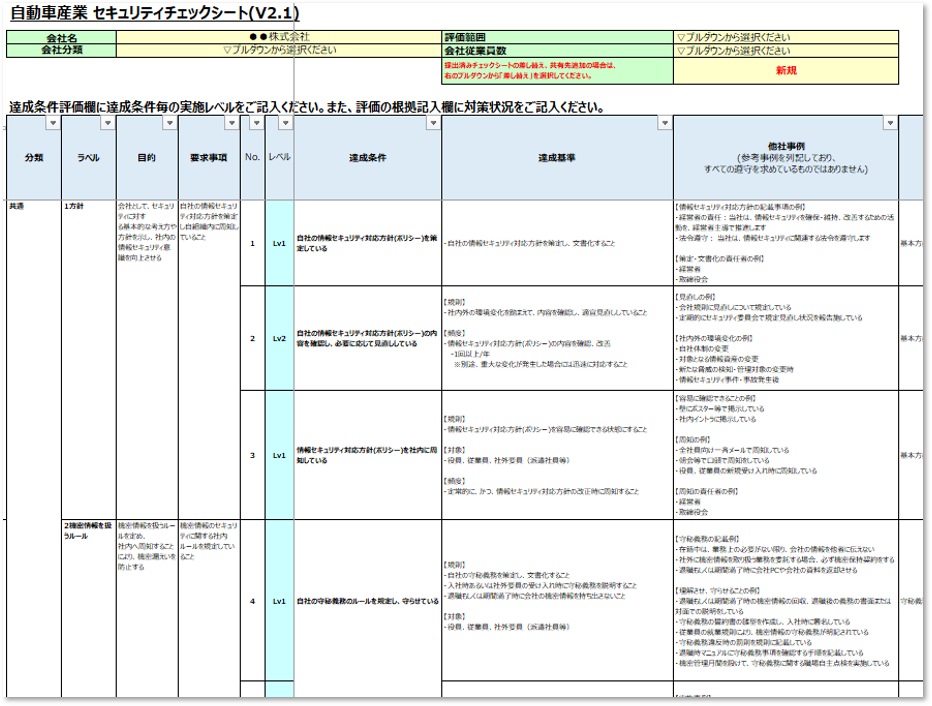

No.106 業務およびデータの重要性に応じてネットワークを分離している。

No.142 通信内容を常時監視し、不正アクセスや不正侵入をリアルタイムで検知/遮断および通知する仕組みを導入している

などの達成条件に対応できます。

ステップ2-1 セキュリティ対策方針の策定【3.2.1】

ステップ1で整理したゾーンとこれに紐づく業務、保護対象、想定教委に対して、業界や個社の置かれた環境に応じ、重要度・優先度を設定する

ステップ2-2 想定教委に対するセキュリティ対策の対応づけ【3.2.2】

どのようなセキュリティ対策が対応付けられるのか整理する。脅威に対応するためには物理面、システム構成面どちらか一方ではなく双方の対策が重要となるため、参照されたい、

などに対応できます。

| 対策項目 | セキュリティ強度ごとの対策 | ||

|---|---|---|---|

| 最低限 | 中 | 高 | |

| 構成分割 | - | VLAN等による論理ドメイン細分 | 物理ドメイン分割 |

| 接続機器制限 | - | IP、MAC制限 | +接続機器の論理証明 +接続機器の信頼性確保 |

| 内部秘匿 | - | NAT、ステルス | 不正通信防止(ゲートウェイ) |

| 通信データ制限 | 送信元/宛先制限(FW) | +通信電文種別制限 +電⽂内容解析・異常検知(IDS) |

+電文内容解析・異常通信遮断(IPS) |

| 利用者制限 | 不要ユーザ削除、パスワードポリシー策定 | +個人ID認証(1要素認証) | +多要素認証 |

| 通信監視・制御 | - | 通信状況可視化・監視(NDR) 異常検知(IDS) |

+異常通信遮断(IPS、フィルタリング) |

| 構成管理 | - | 接続機器管理・可視化 | +機器内の構成管理・可視化 |

| 脆弱性管理 | 脆弱性情報収集 | +脆弱性診断、侵入可否検証 +回避策 |

+ソフトウェア更新(セキュリティパッチ適用) [or 仮想的な対策(IPS、仮想パッチ等)] |

| ログ取得 | 機器内ログ取得(処理負荷への影響を考慮) | +IDSログ連携 | +ログ分析の仕組み整備 |

※表は例示であり、内容について個社や業界に応じて精査が必要な場合もある

「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」概要資料 より抜粋