すぐ始められるエージェントレスのランサムウェア対策

NetStare RW

すぐ始められるエージェントレスのランサムウェア対策

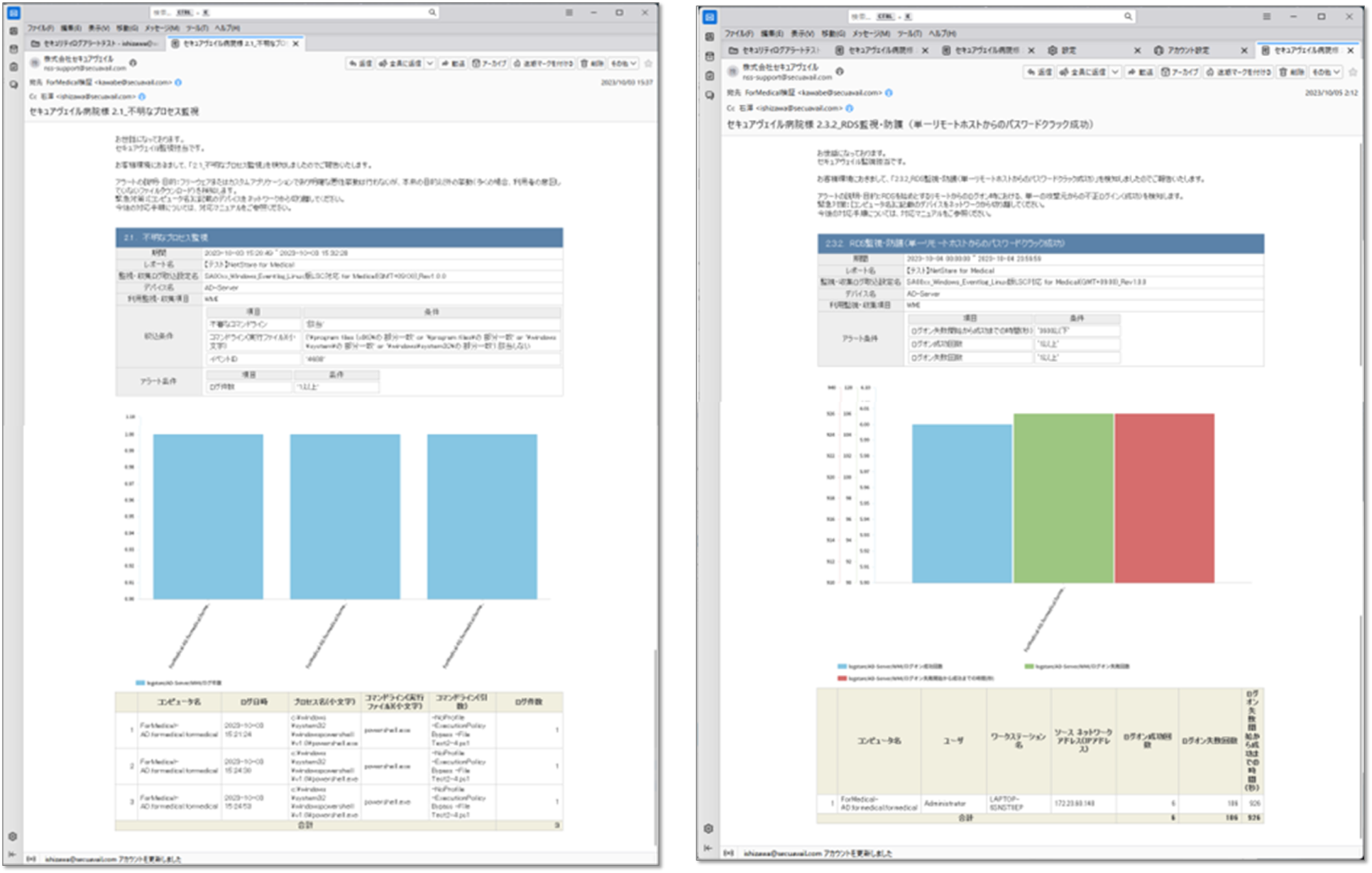

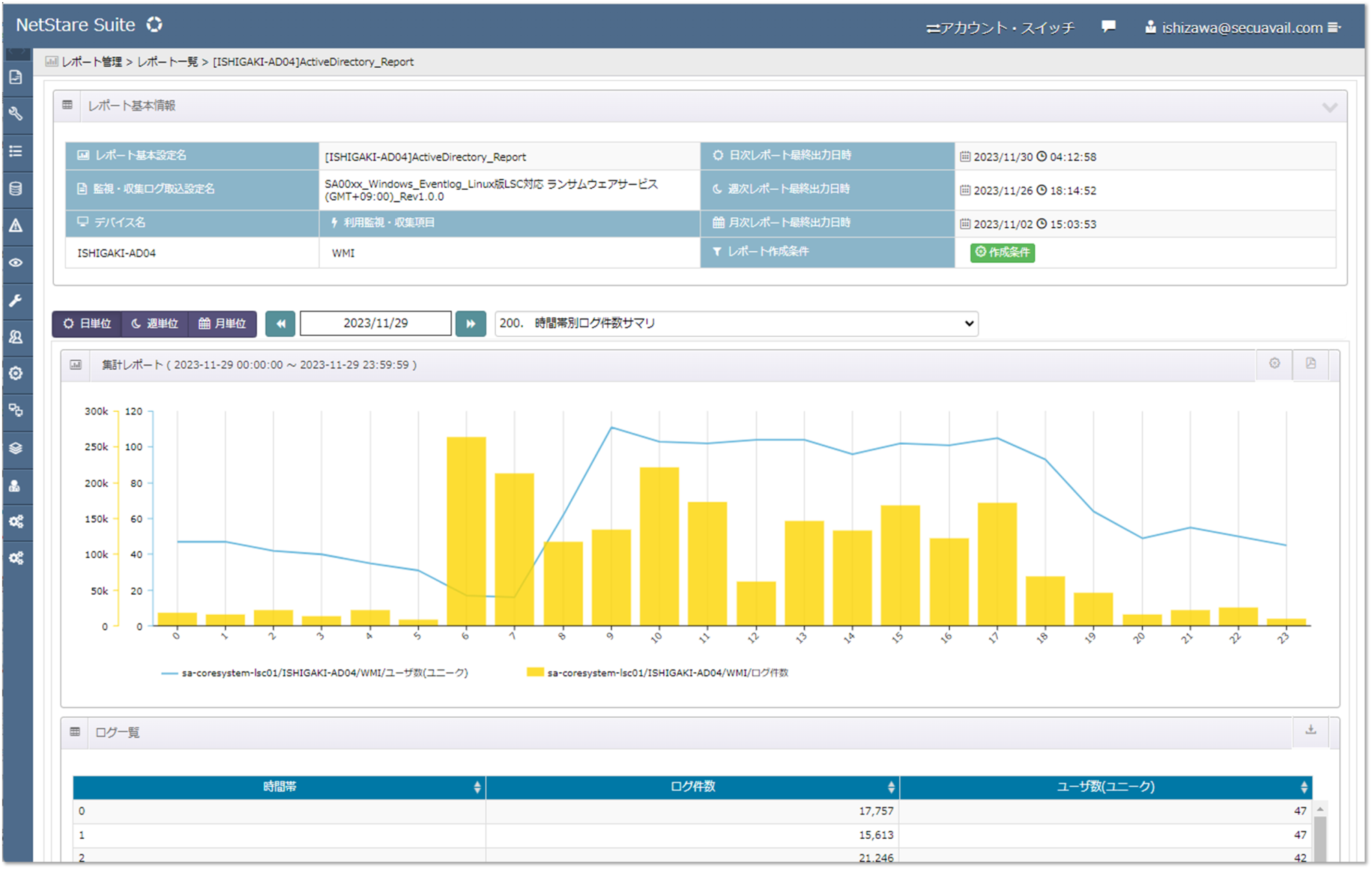

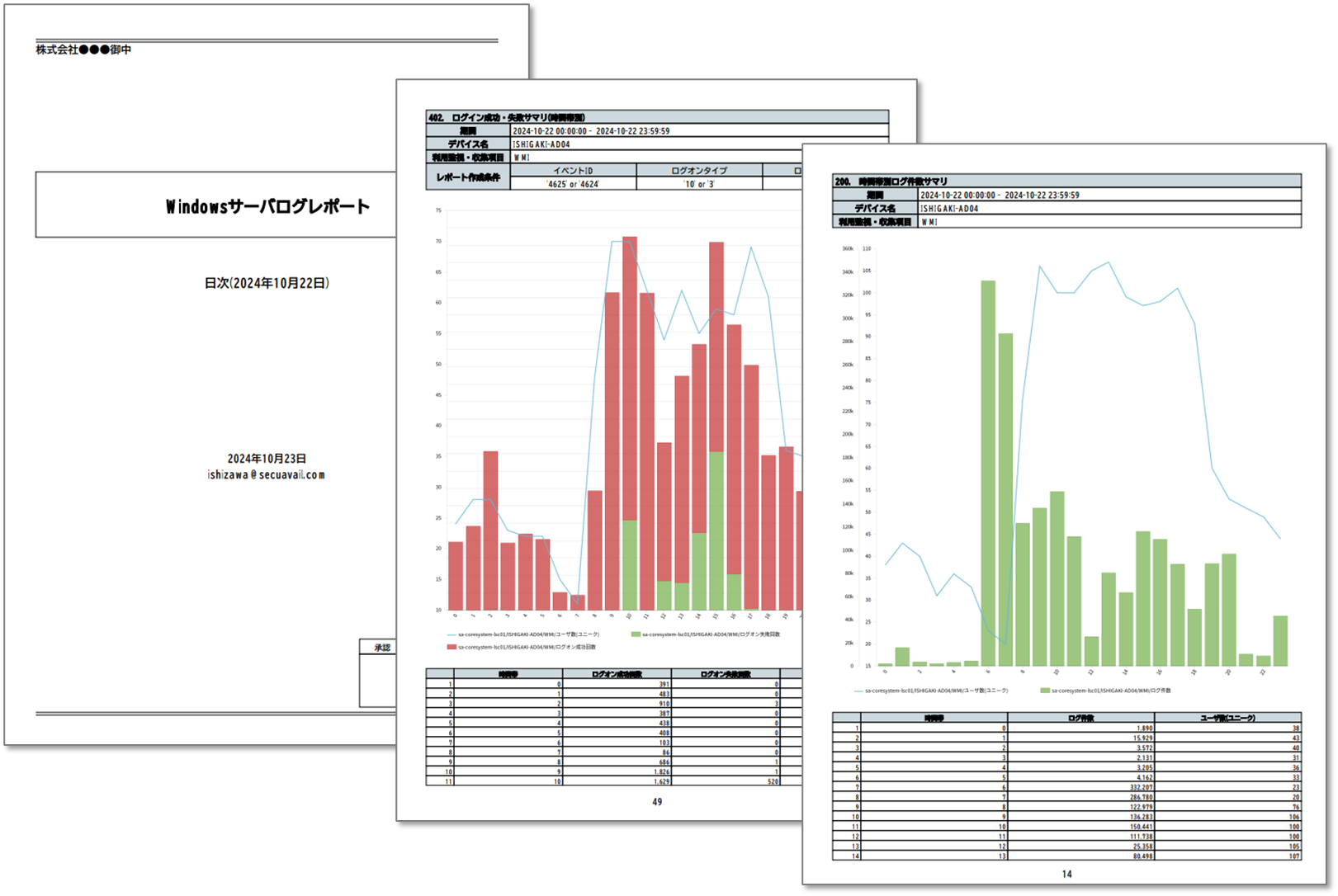

Active DirectoryやファイルサーバーなどWindowsサーバーの監査ログを監視し、独自の検知ロジックでランサムウェアの侵入・潜伏を検知、被害の拡大を防ぎます。

エージェントレスで既存環境に影響を与えず、ランサムウェア対策としてすぐに始められます。

ランサムウェア対策は気になるか、難解で、費用も高く、躊躇している。

専用製品よりも低コストで無理なく導入できる

サイバーセキュリティ対策、何から対策したらよいかわからない。

既存環境に影響を与えず、すぐに導入できる

セキュリティの知識を持った人材が居ない。

セキュリティ専門事業者のノウハウをフル活用できる

ランサムウェアだけでなく内部不正による情報漏洩も気になる。

ログの可視化でユーザーの不審な行動を抑止できる

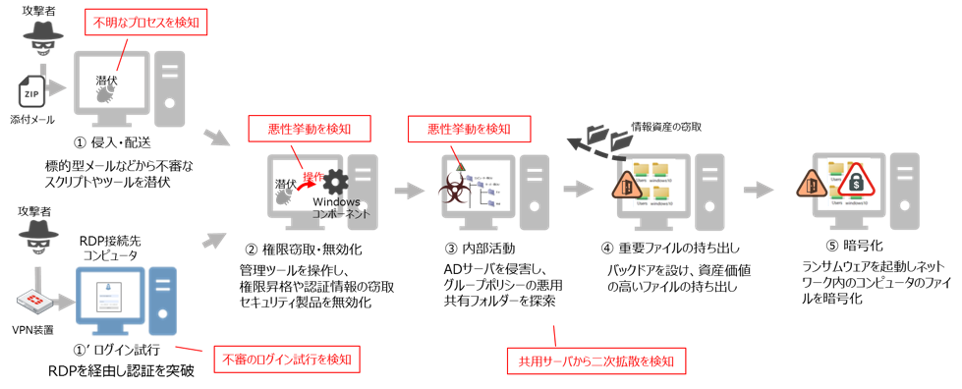

ランサムウェアは標的型メールや脆弱なリモートアクセス環境などから組織内に侵入し、徐々に被害を広げます。これは低騒音に似て一般的なセキュリティ装置では検知が難しく、装置の精度を上げると日常的なオペレーションまで攻撃と認識しアラートとしてしまいます。

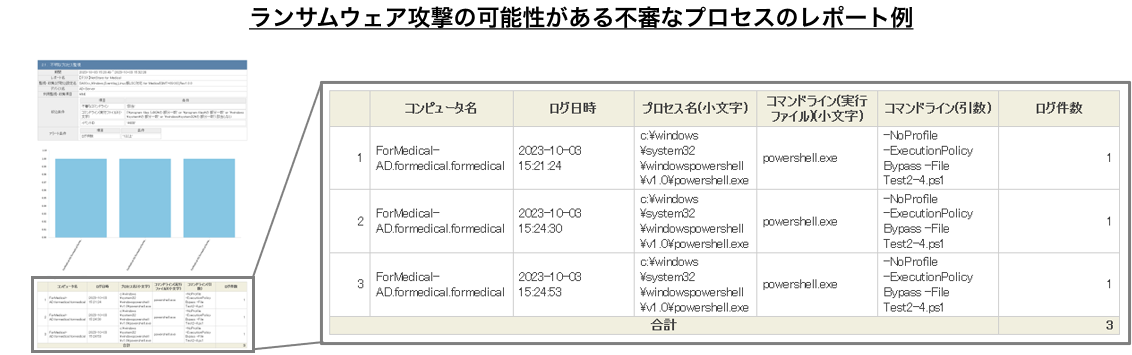

ランサムウェア攻撃検知サービスはこの特性を逆手に、静かに侵入し潜伏するランサムウェアの行動を独自のロジックでログから探し出しアラートとすることで被害の拡大を防ぎます。

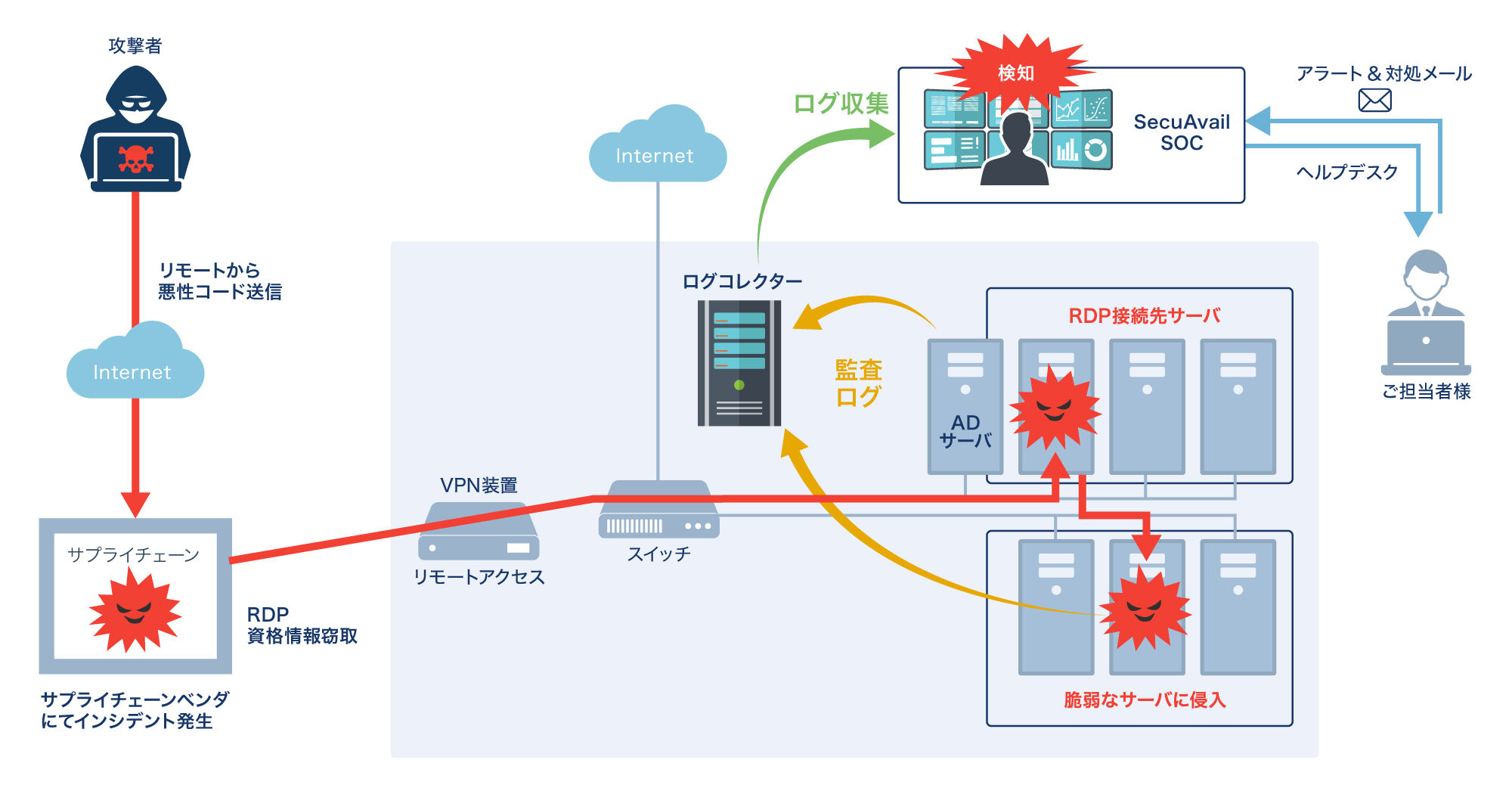

お客様環境にはログコレクターを設置するだけ、エージェントレスでログ収集できるので既存環境に影響を与えません。

①ネットワーク内への侵入

標的型メールや、VPNの脆弱性、リモートデスクトップのログイン認証を突破し、直接侵入

②侵入後の活動

・コントロールパネルなどWindows管理機能を操作し、管理者権限や認証情報を窃取、セキュリティ製品を無効化

・ADサーバの侵害や、共有フォルダーを利用し横展開、バックドアを設置する場合もある

・資産価値の高いファイルを持ち出し、ランサムウェアを起動し、ネットワーク内のコンピュータのファイルを順次暗号化

③脅迫

内部活動で収集した情報の窃取及び暴露による二重脅迫