企業ネットワークを狙うサイバー攻撃を自動で検知

24時間365日、SOCに監視&運用を任せられる

資料請求、各種ご相談はこちら

企業ネットワークを狙うサイバー攻撃を自動で検知

24時間365日、SOCに監視&運用を任せられる

資料請求、各種ご相談はこちら

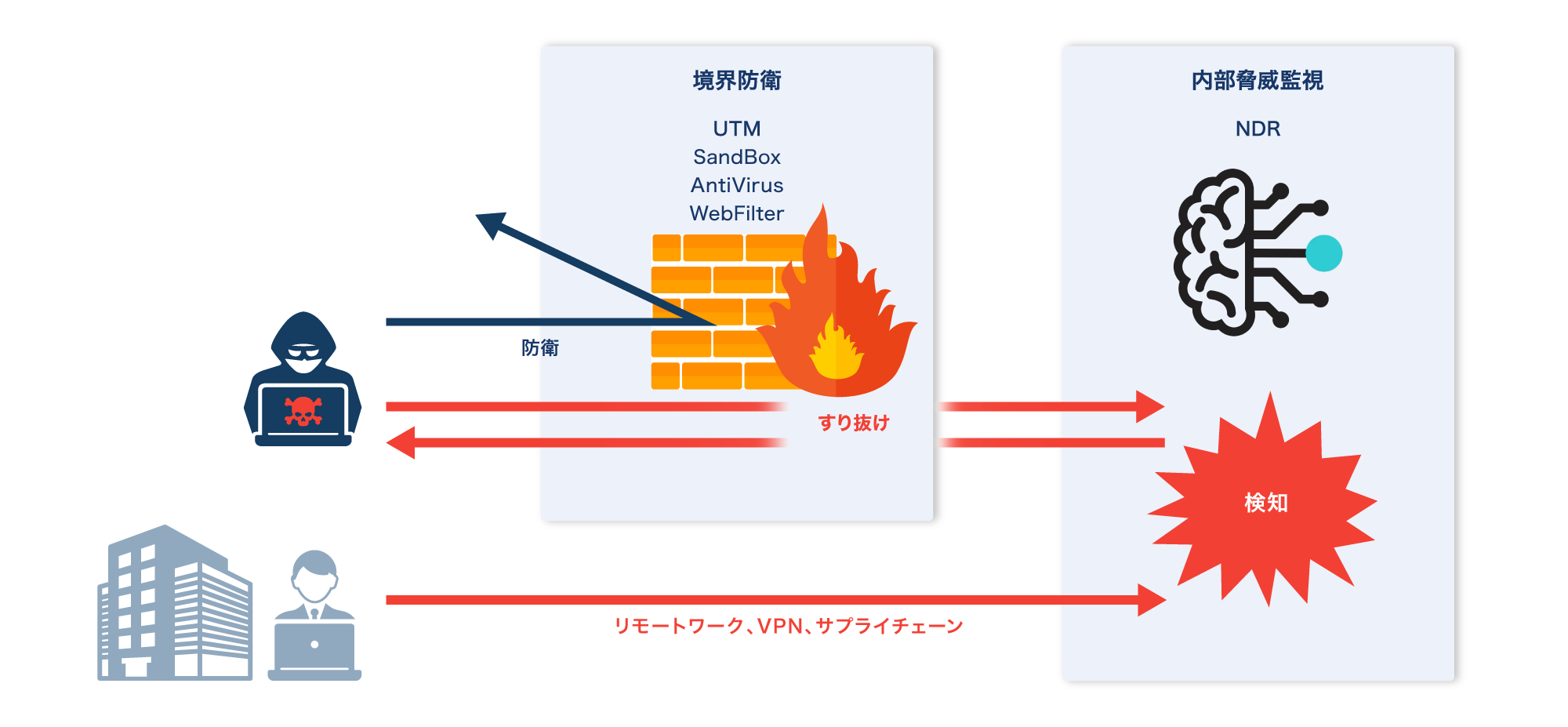

ネットワーク脅威検知(NDR / Network Detection Response)とは、ネットワークを流れるトラフィックを監視し、不審な通信や既知、未知の脅威をリアルタイムに検知するセキュリティソリューションです。

と言った機能を持ち、既知の脅威はもちろん、境界防衛やシグネチャーベースでは検知しきれない未知の脅威を検出し対処します。

NDRはネットワーク全体を監視し、EDRは個々のエンドポイントを監視します。

NDRはネットワークトラフィックの異常を検出し、EDRはエンドポイント上の脅威を検出します。

| NDR (Network Detection and Response) | EDR(Endpoint Detection and Response) | |

|---|---|---|

| 監視対象 |

✓ ネットワーク全体 |

✓ エンドポイント(PC、サーバー、モバイルデバイスなど) |

| 主な機能 |

✓ ネットワークトラフィックの監視と分析 ✓ 異常な活動や脅威の検出 ✓ ネットワーク全体の可視化 |

✓ エンドポイントの活動の監視と分析 ✓ マルウェアや不正アクセスの検出 ✓ エンドポイント上での脅威の隔離と修復 |

| 適用環境 |

✓ データセンターネットワーク ✓ クラウドネットワーク ✓ IoTネットワーク, etc |

✓ 個々のデバイス ✓ ユーザーのPC ✓ サーバー, etc |

| 利点 |

✓ ネットワーク全体の脅威を早期に検出 ✓ 複数のエンドポイントにまたがる攻撃を識別 ✓ ネットワークのトラフィックパターンを学習し異常を検出 |

✓ エンドポイントに特化した脅威の検出と対応 ✓ 詳細なログとフォレンジックデータの提供 ✓ リアルタイムでの脅威の隔離と修復 |

| 適用方法 |

✓ 監視対象ネットワークのPort MirroringもしくはTAPによるミラーポート接続 |

✓ 監視対象エンドポイントへのエージェントインストール |

既存システムに影響なくネットワークセキュリティを確保できるNDRは、業務への影響が懸念される医療機器や組込みシステムなどの環境に適しています。

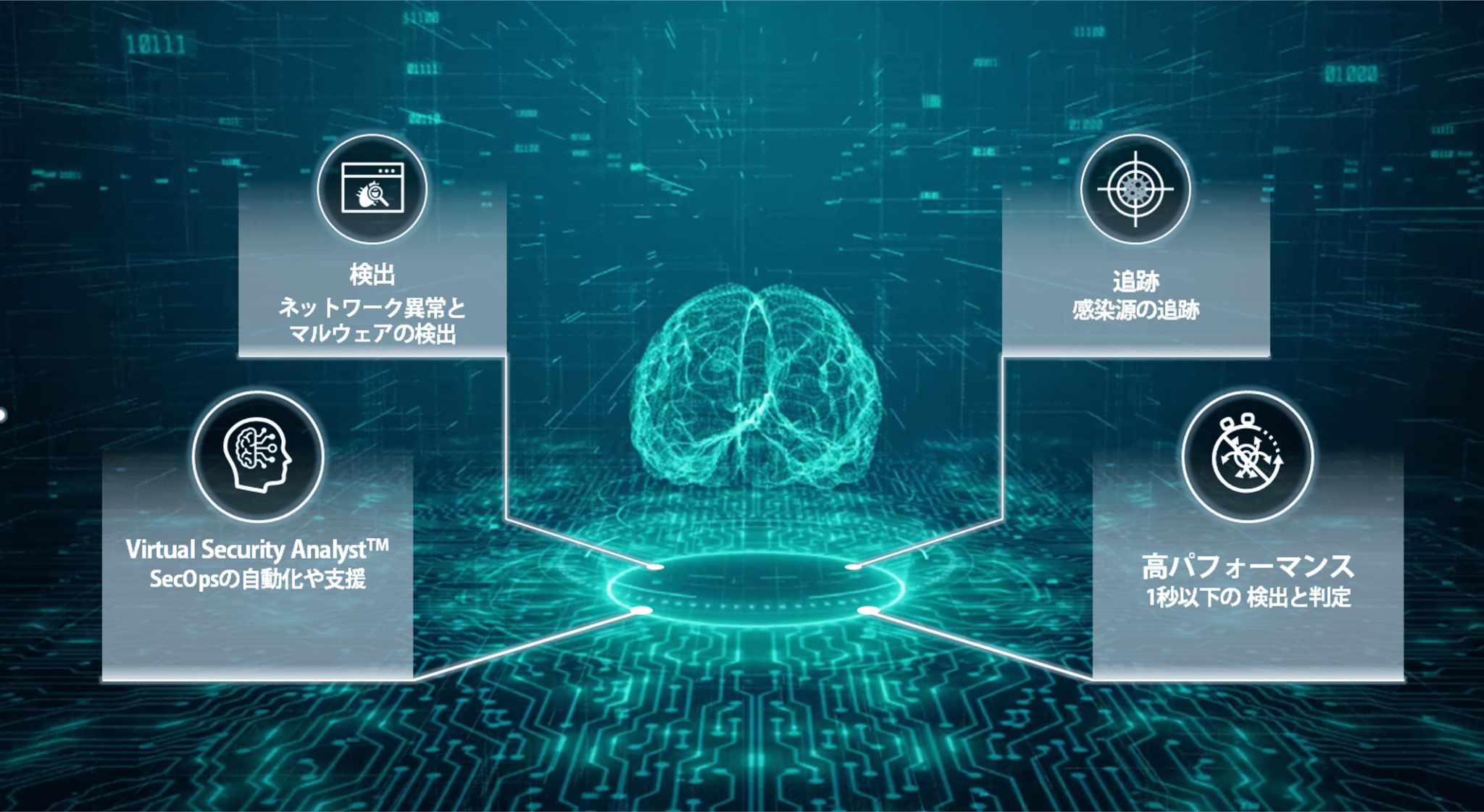

人口ニューラルネットワーク(ANN)によるマルウェア検出と、ネットワークメタデータ分析によるアノマリー検出によって、既知と未知の脅威を検出し、対処します。

エージェントレスのネットワークに対しても有効に活用できる特許取得済み(#Patent #US11574051B2)のMLとAIを使用し、ニューラルネットワークベースのマルウェア検出、トラフィックのプロファイリング化によるアノマリー検出、弱い暗号、悪意のあるWebセキュリティキャンペーン、暗号化された攻撃等の検出を行います。

アプライアンスの場合、ANN (Artificial Neural Network:人工ニューラル ネットワーク) により、1秒未満のマルウェア判定が可能です。

これは貴重な時間が節約される事で、重要な業務に時間を割り当てられる(より集中できる)ことを意味します。

感染源の追跡、アウトブレイクの検索、パーソナライズされたマルウェア分析等、セキュリティオペレーションの自動化や支援機能によって迅速なインシデント対応を可能とします。

お客様のトラフィックを機械学習し、お客様専用の学習DB を活用します。(学習期間1週間)

学習した新しいインテリジェンスを利用し、未知/既知の脅威を識別します。

FortiGate、FortiSandbox等の連携や検出時の他製品との柔軟なAPI連携を提供します。

| No. | subtype | 内容 | 重大度レベル定義 |

|---|---|---|---|

| 1 | Botnet | Botnetに該当した通信を検出 | Critical |

| 2 | Encrypted | 疑わしいJA3に該当する通信を検出 | Critical |

| 3 | IOC | FortiGuard によってフラグが付けられた疑わしいURL並びにIPアドレスへの通信を検出 | Critical |

| 4 | IPS attack | IPSにて検知した既知の攻撃通信を検出 | Low , Medium, High, Critical |

| 5 | Weak cipher | 暗号強度の弱いまたは脆弱な通信を検出 | Low , Medium, High, Critical |

| 6 | ML | 機械学習によって検出された異常な通信を検出 | Low , Medium, High, Critical |

| No. | subtype | 内容 | 重大度レベル定義 |

|---|---|---|---|

| 1 | Attack chain | AttackScenarioに該当した通信のサマリ ※セキュリティログアラートとしては利用しない |

Low , Medium, High, Critical |

| 2 | Malware | AttackScenarioに該当した通信の詳細 | Low , Medium, High, Critical |

NDRの導入により、ネットワーク全体のセキュリティを強化し、サイバー攻撃に対する迅速な対応が可能になりますが、その分運用負担が増大するため、外部のリソースを活用した運用態勢の整備が望まれます。

セキュアヴェイルではネットワーク脅威検知と分析、レスポンスを24時間365日、SOCがワンストップでご提供します。

人口ニューラルネットワーク(ANN)によるマルウェア検出と、ネットワークメタデータ分析によるアノマリー検出によって、既知と未知の脅威を検出

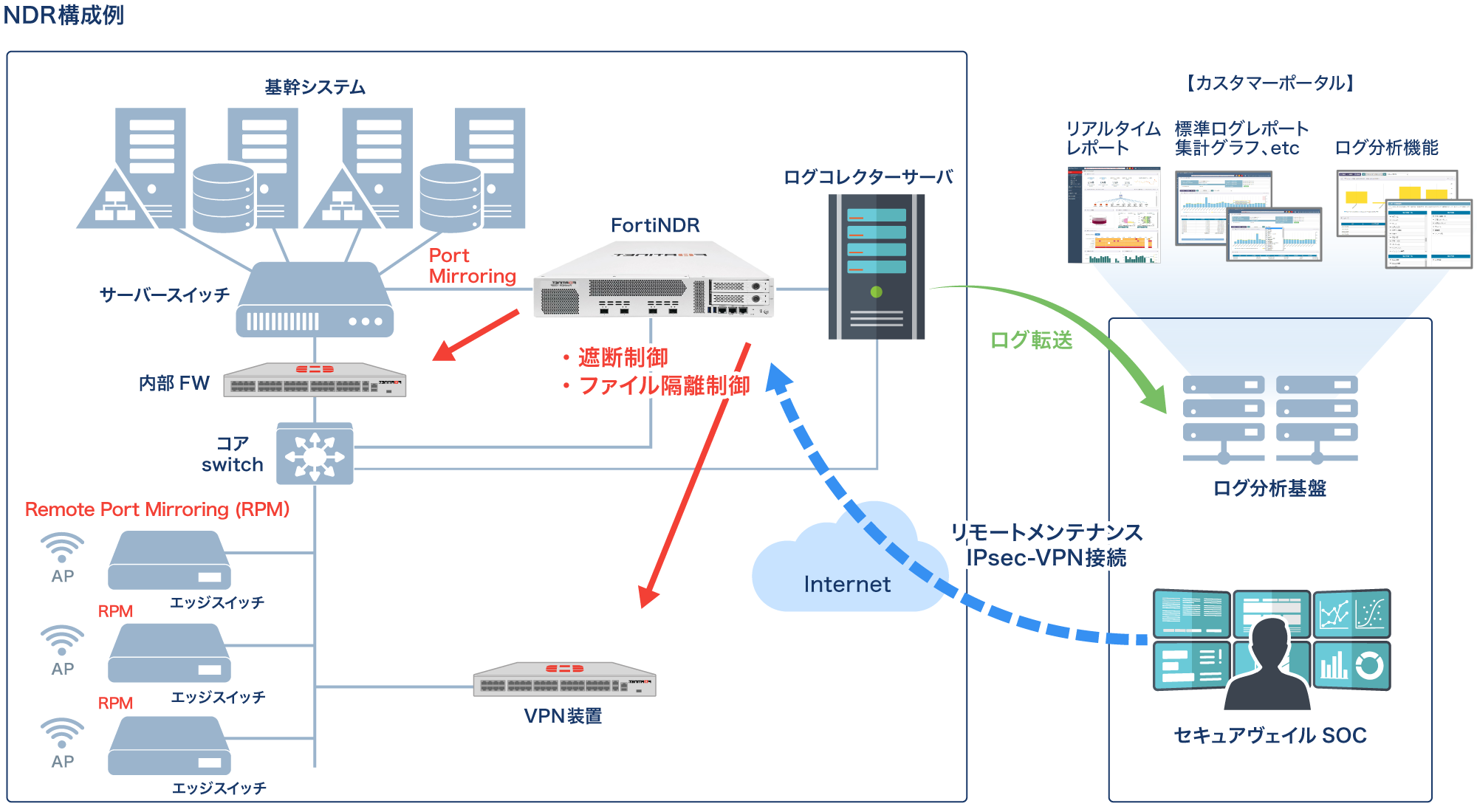

NDRが脅威検知を契機に、FortiGateと連携し、感染拡大の防止策やマルウェアの隔離等インシデント対応をSOCが実行します。(オプションサービス)

オンプレミス、クラウド、リモートワーク、IoT環境など、すべての重要なネットワークセグメントをカバーする監視態勢が必要です。また、ネットワークの成長やトラフィックの増加に対応できるスケーラビリティの考慮が必要です。

ネットワークトラフィックをリアルタイムで監視し、異常な活動を即座に検知する機能が求められます。また、AIや機械学習を活用して正常な通信パターンを学習し、未知の脅威やゼロデイ攻撃にも対応できるようにすることが重要です。

適切なアラート設定と管理が必要です。アラートの優先順位の決定や、誤検知のフィルタリングなどアラート管理は、過剰なアラートを避け、重要な脅威に迅速に対応できます。

緊急性を有する重大インシデント検知時には、感染拡大の防止策やマルウェアの隔離など迅速に対応できる態勢を整備することが重要です。また、NDRはUTMやEDRなど他のセキュリティソリューションと連携することで、より効果的なセキュリティ対策を実現し、緊急時態勢においてもこれらの連携が含まれます。

継続的な改善がNDRの導入効果を高めるます。例えば、蓄積されたログやデータを分析し、脅威のトレンドやパターンの把握、アラート精度の向上、インシデントレスポンスの改善、UTM等他のセキュリティソリューションとの連携など、NDRの効果を最大化しより強固なセキュリティ態勢の構築が必要です。

監視対象スイッチのPort MirroringやRemote Port Mirroring、TAP等のパケット取得範囲やその方法をご提案します。また複数拠点やリモート拠点を効率的に監視する構成や手段のご提案など、プロフェッショナルサービスによる導入支援を行います。

FortiNDRは、ネットワークメタデータに基づくアノマリ検出と、人口ニューラルネットワークによる1秒未満でのマルウェア検出、TLS暗号化通信の検査による攻撃やマルウェア検出を行います。

初期導入時のNDR学習期間後に、一定期間の検知ログの出力傾向を観て、FeatureDBへのフィードバックやアラート抑止を行います。運用後はSOCアナリストは検出ログの重大度に応じて発報されるアラートのトリアージを行い、優先順位や緊急性、過剰検知等を判断し、対応します。

SOCでは、24時間365日体制でリアルタイムに脅威を検出し対応します。検知したアラートは、MITRE ATT&CK等に基づくトリアージを行い、感染源の追跡や、感染拡大の可能性等を分析し、推奨対策と共にご報告します。緊急性を要するインシデントについては、UTMなど他のセキュリティソリューションとの連携によって、隔離や封じ込めを行います。また、必要に応じてフォレンジック分析の証跡取得もご支援します。

SOCカスタマーポータルでは、検知アラート履歴や、重要度別アラート件数レポート等により、脅威のトレンドやパターンの把握が可能です。また、運用報告会では、UTM等他のセキュリティソリューションとの連携の把握や、インシデント対応履歴からレスポンスの改善など、NDRの効果を最大化する継続的な改善をご提案致します。