当記事では、SonicWallの送信元NATと宛先NATの設定方法について記載します。

目次

本記事での想定環境

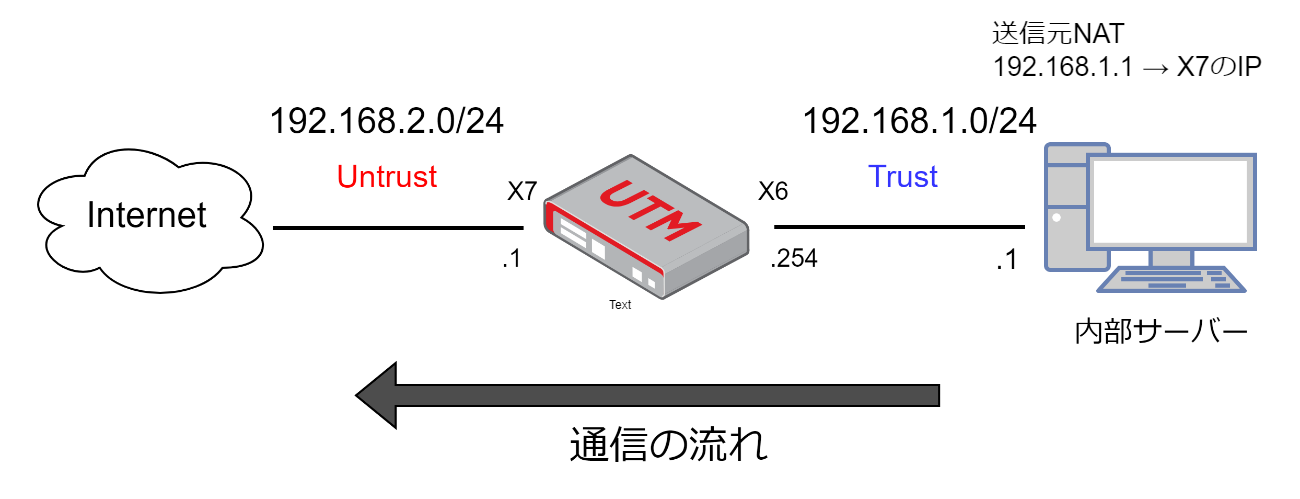

本記事内の環境は、SonicWallのX6を内部側(192.168.1.0/24)、

X7を外部側(192.168.2.0/24)として設定しております。

- 使用する機器

ハードウェア:SonicWall TZ270W

ソフトウェア:SonicOS v7.0.1-5095

NAT(Network Address Translation)とは

NATとは、送信元、もしくは宛先となるIPアドレスを別のIPアドレスへ変換する技術のことを指します。

NAT機能により送信元IPアドレスが変換されることを送信元NATといい、

宛先IPアドレスが変換されることを宛先NATといいます。

送信元NATの設定方法

- 記事内環境例)

[内部サーバー]から[Internet]に通信を行う際に、

SonicWallで送信元IPアドレスをインターフェース[X7]に変換する。

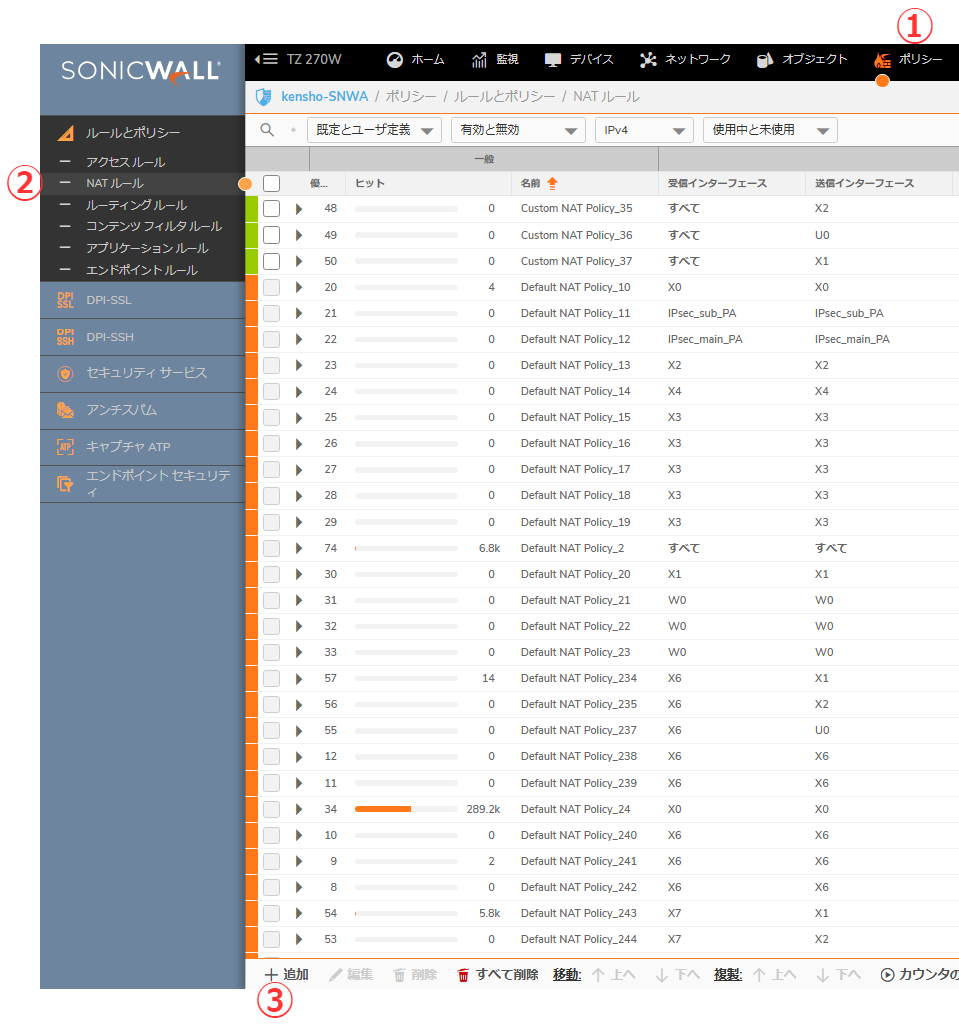

ステップ1:[ポリシー]>[NATルール]>追加を選択します。

ステップ2:NATルールを作成

-

- 名前:任意

- オリジナル

- 送信元:変換前の送信元IPアドレス(今回は[192.168.1.1]を設定)

- 送信先:すべて

- サービス:すべて

- 着信インターフェース:X6(Trust側)

- 発信インターフェース:X7(Untrust側)

- 変換後

- 送信元:変換後の送信元IPアドレス(今回は[X7 IP](192.168.2.1)を設定)

- 送信先:オリジナル(すべて)

- サービス:オリジナル(すべて)

ステップ3:アクセスルールを設定

※許可するサービスについて今回は「すべて」を指定しておりますが、

環境に合わせた適切なサービスを設定することを推奨します。

-

- 名前:任意

- 動作:許可

- 送信元

- ゾーン/インターフェース:trust

- アドレス:すべて

- ポート/サービス:任意のサービスを指定

- 送信先

- ゾーン/インターフェース:untrust

- アドレス:すべて

- ポート/サービス:任意のサービスを指定

以上で、送信元NATの設定は完了です。

宛先NATの設定方法

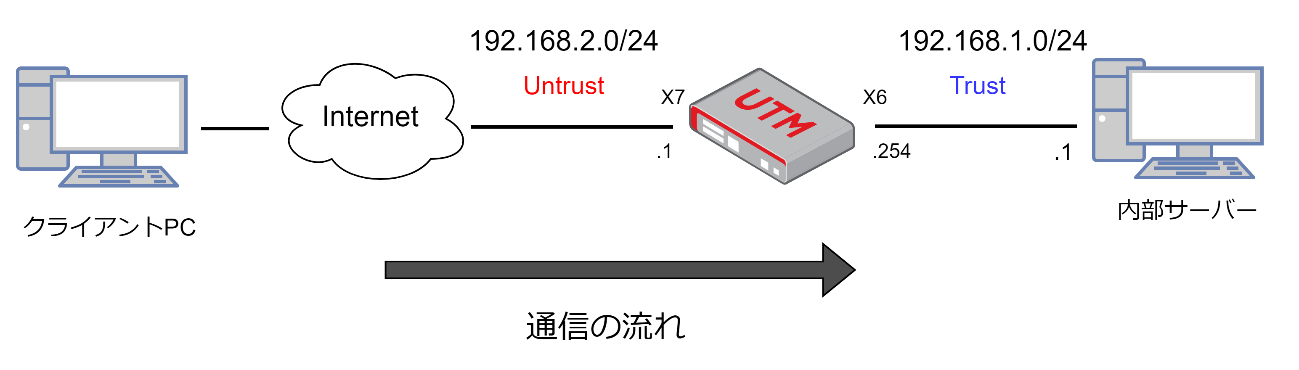

- 記事内環境例)

SonicWallのインターフェース[X7]にて、宛先IPアドレス「192.168.2.2」を受け取ると、

内部サーバーの宛先IPアドレスに変換する。

ステップ1:[ポリシー]>[NATルール]>追加を選択します。

ステップ2:NATルールの作成

-

- 名前:任意

- オリジナル

- 送信元:すべて

- 送信先:変換前の送信先IPアドレス(今回は[192.168.2.2]を設定)

- サービス:すべて

- 着信インターフェース:X7(Untrust側)

- 発信インターフェース:発信先変換時は指定できない

- 変換後

- 送信元:オリジナル(すべて)

- 送信先:変換後の送信先IPアドレス(今回は192.168.1.1を設定)

- サービス:オリジナル(すべて)

ステップ3:アクセスルールを設定

※許可するサービスについて今回は「すべて」を指定しておりますが、

環境に合わせた適切なサービスを設定することを推奨します。

-

- 名前:任意

- 動作:許可

- 送信元

- ゾーン/インターフェース:untrust

- アドレス:すべて

- ポート/サービス:任意のサービスを指定

- 送信先

- ゾーン/インターフェース:trust

- アドレス:すべて

- ポート/サービス:任意のサービスを指定

以上で、宛先NATの設定は完了です。

参考:再帰ポリシーを有効で送信元IPをバーチャルIPへ変換

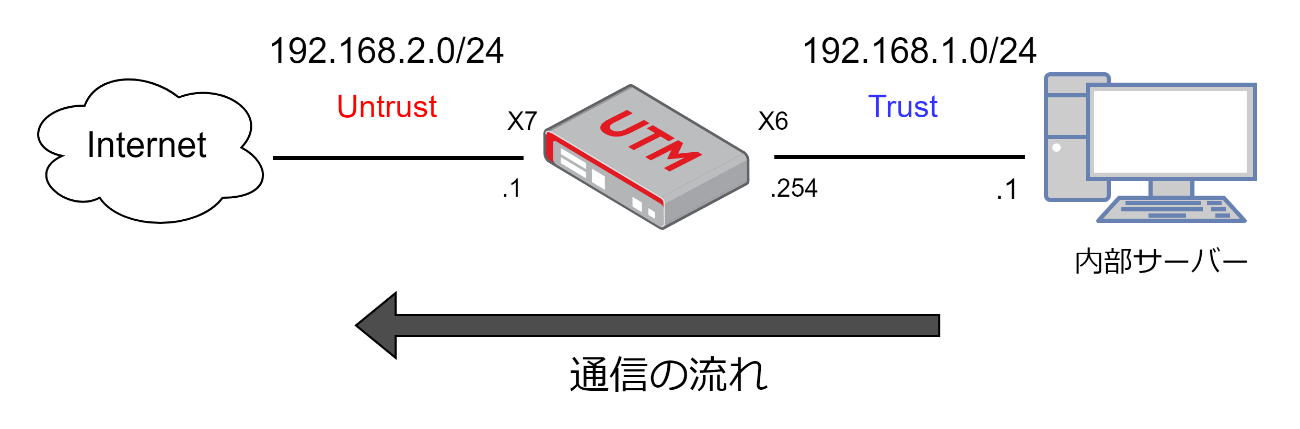

- 再喝)環境図

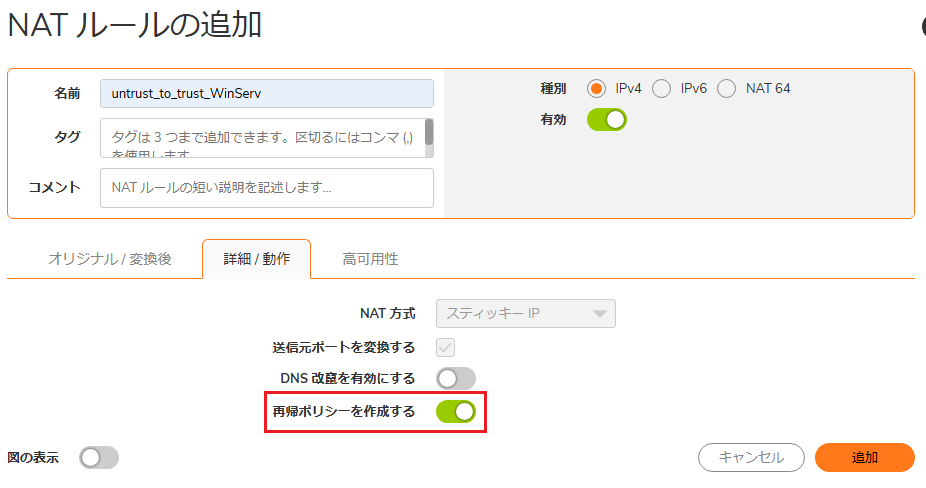

これまで、送信元NATと宛先NATのルールを作成してきましたが、

宛先NATの設定項目で「再帰ポリシーを作成する」を有効化することで、

反対向きのNAT設定(送信元NAT)が自動的に生成されます。

この設定により、内部サーバーからインターネットへ通信を行った際のNAT変換後の送信元IPアドレスは

バーチャルIP(今回は192.168.2.2)にNATされます。

ただし、再帰ポリシーを有効化しておらず、送信元NAT設定でIPプールを使用している場合、

IPプールが送信元IPアドレスとなります。

- 再帰ポリシーを有効した場合

- NAT変換後の送信元IPアドレス:192.168.2.2

- 再帰ポリシーを無効化の場合

- NAT変換後の送信元IPアドレス:192.168.2.1(X7のIP)

NATが行われているかログ確認

NATが正しく行われているかは、ログを見ることで確認することが可能です。

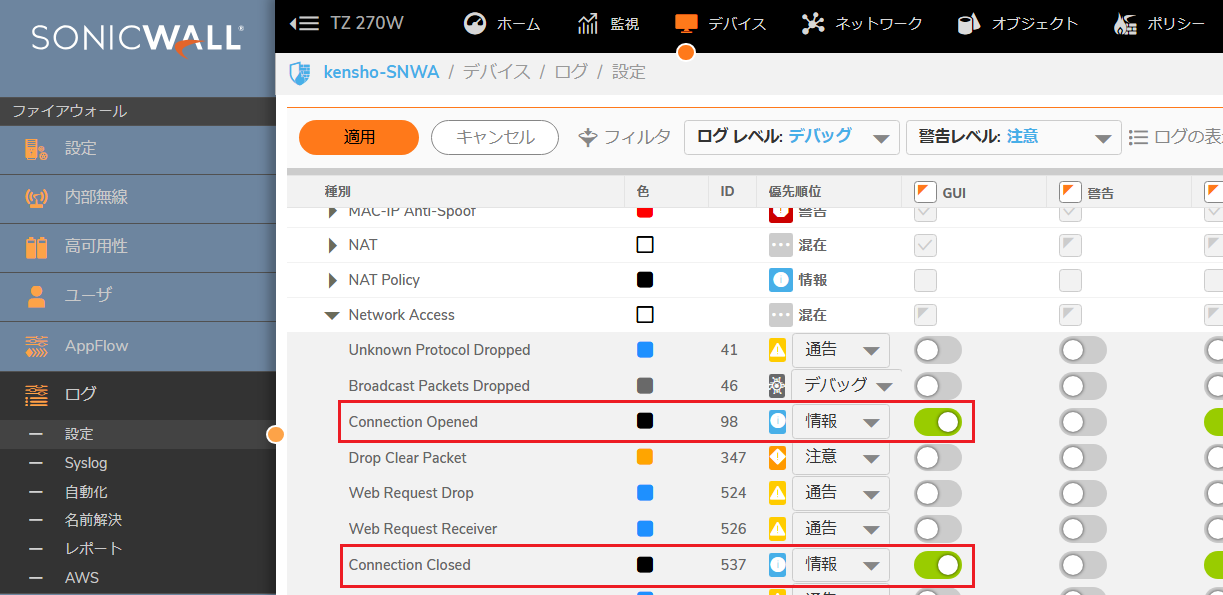

ステップ1:ログの出力設定

[デバイス]>[ログ]>[設定]>[Network]>[Network Access]に移動します。

GUI上にトラフィックログが出力されるように、

「Connection Opened(ID:98)」と「Connection Closed(ID:537)」のGUI項目を

有効に設定します。

Connection Opened :ネットワーク接続(セッション)が開始されたことを記録するログ

※例)TCP通信ではSYNパケットを受信したタイミングで記録します。

Connection Closed :ネットワーク接続(セッション)が終了したことを記録するログ

※例)FINパケットを送信し、接続が閉じられたタイミングで記録します。

ステップ2:[監視]>[ログ]>[システムログ]に移動し、フィルタから参照するログを絞ります。

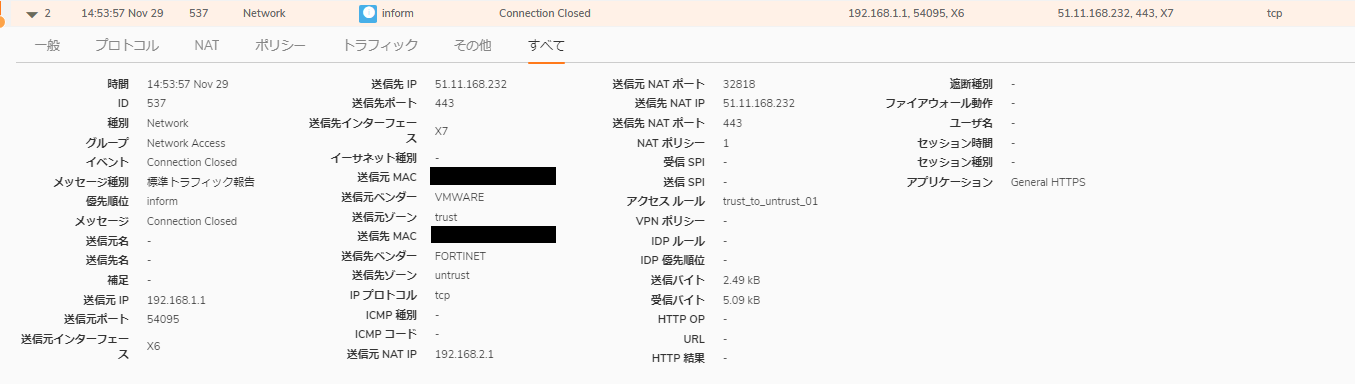

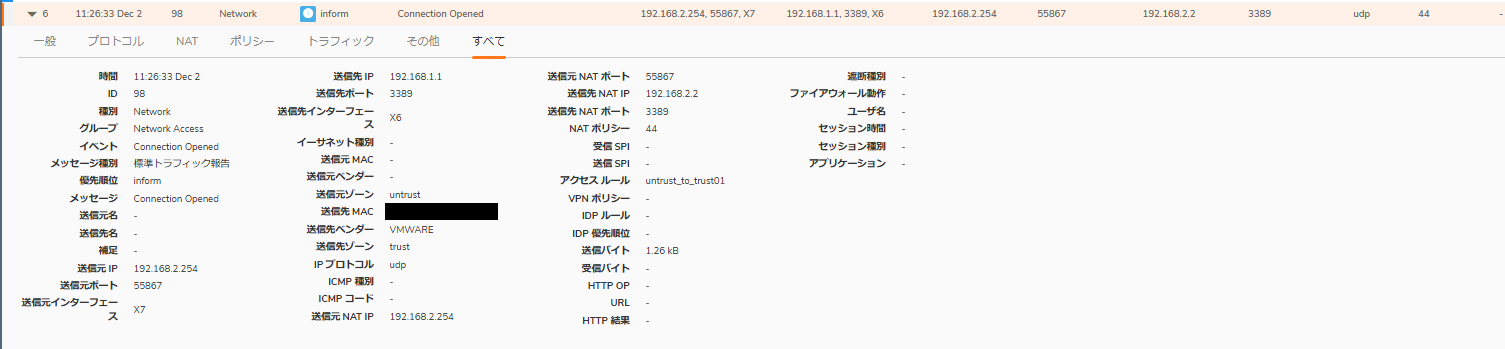

ステップ3:ログの左にある▶をクリックすると、下にログ詳細が表示されます。

- 送信元NATのログ詳細

- 宛先NATのログ詳細

以上でSonicWallにおける送信元NAT/宛先NATの設定方法についての説明を終了します。

参考文献

https://baremetal.jp/blog/2023/09/08/1298/

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。