当記事は、M365を管理者の立場で利用している方向けの記事です。管理者としては、社内で利用するファイルサーバーやメッセージ交換ツールのトラブル対応やセキュリティ対策など、システムがクラウドになってもその業務は変わりません。

そうした中で、M365 監査ログを集めておき、それを簡単に分析できるようにしておくと管理者にとって役に立つことが分かっています。

ここでは、M365サービスでも社内業務において最も良く利用されるサービス、SharePoint/OneDrive/Teamsの監査ログから実際に何が分かるのか、どうやって簡単に見ることができるのかをご紹介しています。

ここではざっくりとしたご紹介までなので、詳しいやり方などご質問のある方は、お気軽に弊社までご相談ください。なお、本記事は2022年2月時点の情報であり、今後、内容が変わる可能性があります。予めご了承ください。

※M365の監査ログ取得の方法につきましては以下の記事をご参照ください

・Microsoft 365 監査ログの取得方法

目次

SharePoint/OneDrive/TeamsとM365 監査ログを取得・分析するべき理由

こんにちは。この記事を担当するポトフです。記事をご覧でM365を利用されている方の中には、監査ログをまだ管理・収集していない方や、ログは取っていても分析していない方も多くいらっしゃると思います。M365には、ご承知の通りSharePointやOneDrive・Teamsなど多くのサービスがあり、M365 監査ログには各サービスを操作するユーザーのさまざまな操作が記録されます。例えば、M365上でOneDriveやSharePointでファイルを削除する、Teamsでファイルをアップロードするなどがあります。

M365サービスの中でも、特にこれらSharePoint/OneDrive/Teamsのサービスは社内業務で最も利用されるサービスの1つであり、ユーザーの操作ログも多く出力されます。このサービスはM365を利用するユーザーでファイルを共有する、ローカル端末にある重要なファイルのバックアップ先としても使われています。

Teamsはインスタントメッセージを相手に送ってリアルタイムに近いタイミングで情報を共有でき、メールよりも利便性が高いサービスです。そのため、これらのサービス上に置いてあったファイルが突然参照できないトラブルが発生すると管理者に問い合わせがあり、急いでトラブルの原因を調査・対応する必要が出てきます。

また、ファイルは社内だけでなく社外にも簡単に共有して公開することができるため、管理者が気づかない間に社内システムがセキュリティの脅威に去られている状態が長く続いてしまうケースもあるかもしれません。

ここでは、そのようなことがいつ起こったのか把握するため、監査ログがどのようなもので、どのように分析して役に立つのかに触れます。監査ログを通してSharePoint/OneDrive/Teamsにまつわるトラブルの早期対応やセキュリティインシデント発見につなげて、M365管理者の日々の業務負担を軽減する一助になればと考えています。

SharePoint/OneDrive/Teamsの監査ログとは

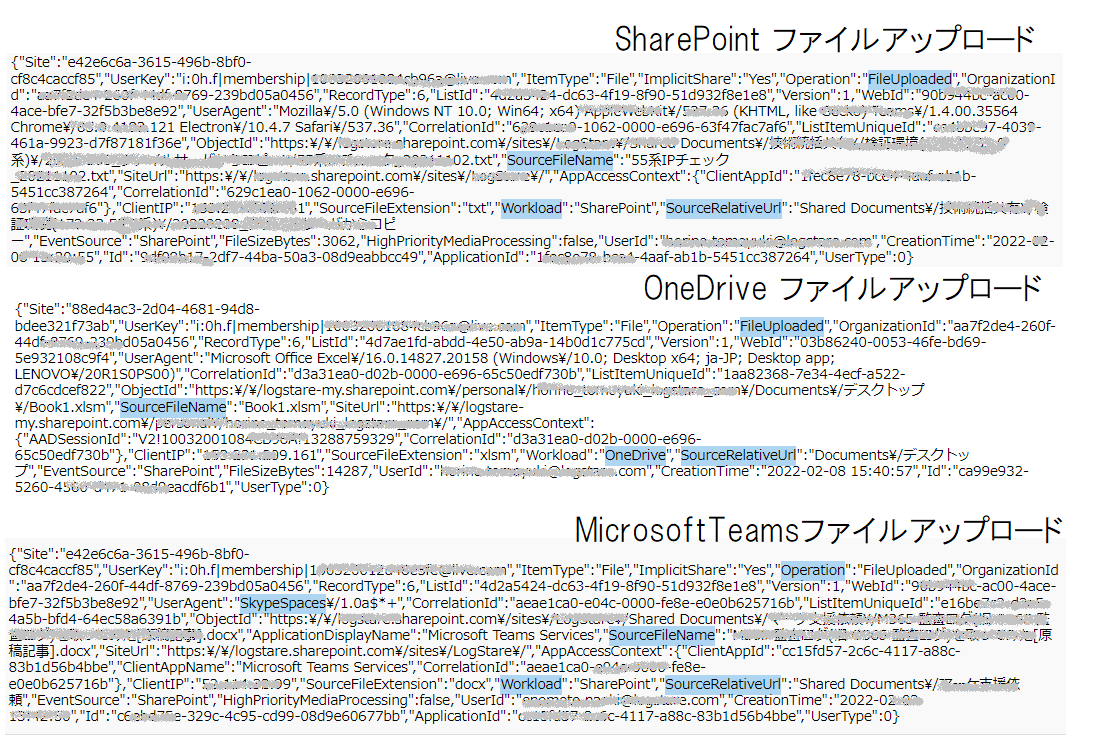

下記はSharePoint/OneDrive/Teamsから実際に出力された監査ログの一例です。SharePoint/OneDrive/Teamsに限らず全てのM365 監査ログはこのようにJSONと呼ばれる形式で出力されます。全てのログには共通情報としてCreationTime(操作ログの時間)、Workload(ログを出力したサービス名)、UserId(操作したユーザーID)などがあります。

これはファイルをアップロードしたことをあらわすSharePoint/OneDrive/Teamsの監査ログです。OperationにあるFileUploadedが、ユーザーがファイルをアップロードした時の操作を指します。

これはファイルをアップロードしたことをあらわすSharePoint/OneDrive/Teamsの監査ログです。OperationにあるFileUploadedが、ユーザーがファイルをアップロードした時の操作を指します。

Operationは、他にもファイル作成や削除などの操作などが分かるようになっています。SourceFileNameは、アップロードしたファイル名、SourceRelativeUrlは、アップロードしたSharePoint上のパスをあらわします。その他の情報としてはUserId(アップロードしたユーザーID)、ClientIP(アップロードした端末のIPアドレス)、CreationTime(操作の時間)などがあります。

各サービスで扱うファイルは基本的に全てSharePoint上に置かれます。そのため、OneDrive・Teamsそれぞれで行われたファイル操作はどれも似ています。気をつける点としてはどのアプリからアクセスされたものかを調べるには少しコツが必要な点です。

orkloadにある文字列は、その操作に対して実際に処理をしたサービス名が示されますが、Teamsの場合はSharePointとなっています。これでは見分けがつきません。各ログのAgentを見ていただくと、Teamsでは、「SkypeSpaces」という文字列が入っています。実はこれがTeamsアプリからアクセスされたことをあらわします。

他にもAgentには、「Chrome」などの文字列もあります。これはアプリからではなく、ブラウザ上から操作することも可能なため、そのような文字列が記録されています

SharePoint/OneDrive/Teamsの監査ログを実際に見るには

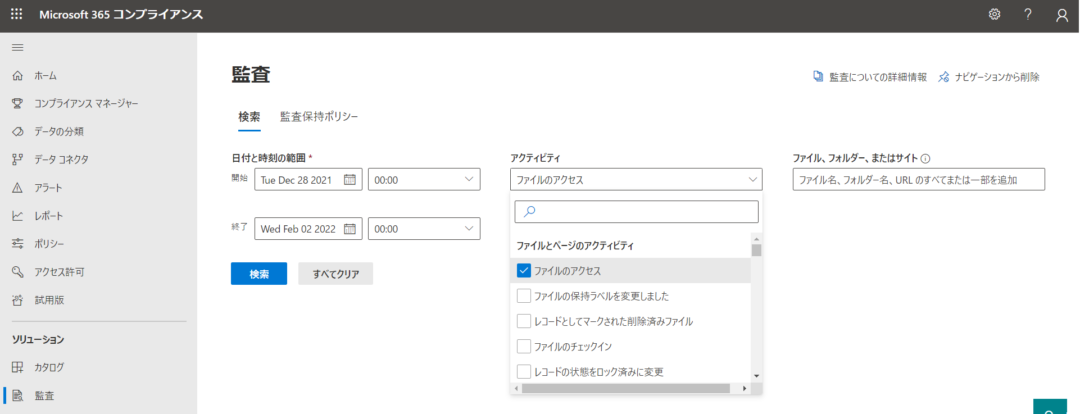

M365 監査ログは、通常M365の管理画面上から監査ログを有効にすることで、同じ管理画面上で下記の画面から検索できます。

この画面では、全ての監査ログを検索できますが、グラフィカルなログ分析や表示を自由に変更することはできません。収集したログはCSV形式でダウンロードできますが、開くと先ほどのJSON形式になっており、人が見るにはかなり扱いにくいのではと思います。また、ログも90日しか保管が出来ないといった制約があります(E5ユーザーなど上位クラスのコストをかけたサブスクリプションを契約すると監査ログの保存期間は伸ばせます)。

この画面では、全ての監査ログを検索できますが、グラフィカルなログ分析や表示を自由に変更することはできません。収集したログはCSV形式でダウンロードできますが、開くと先ほどのJSON形式になっており、人が見るにはかなり扱いにくいのではと思います。また、ログも90日しか保管が出来ないといった制約があります(E5ユーザーなど上位クラスのコストをかけたサブスクリプションを契約すると監査ログの保存期間は伸ばせます)。

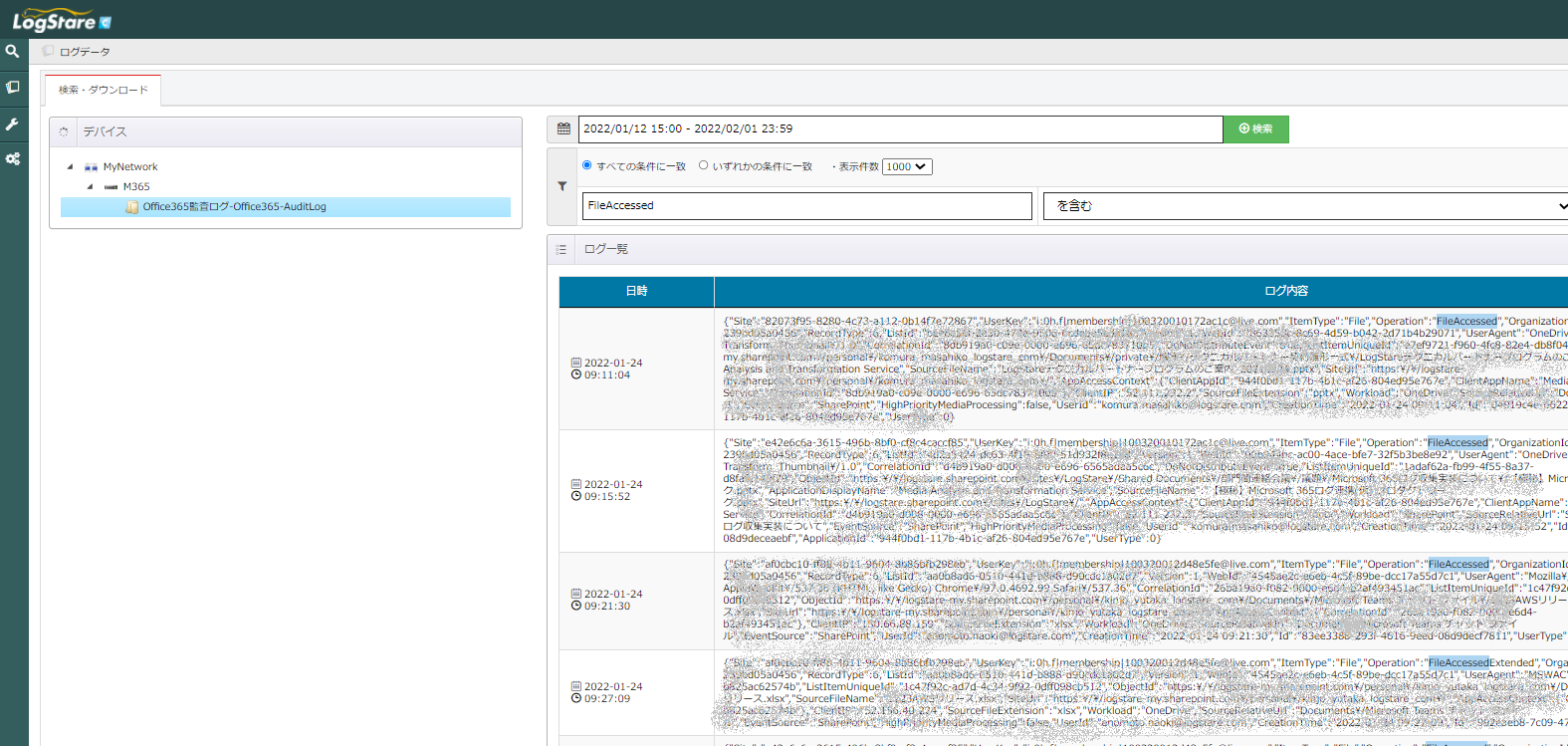

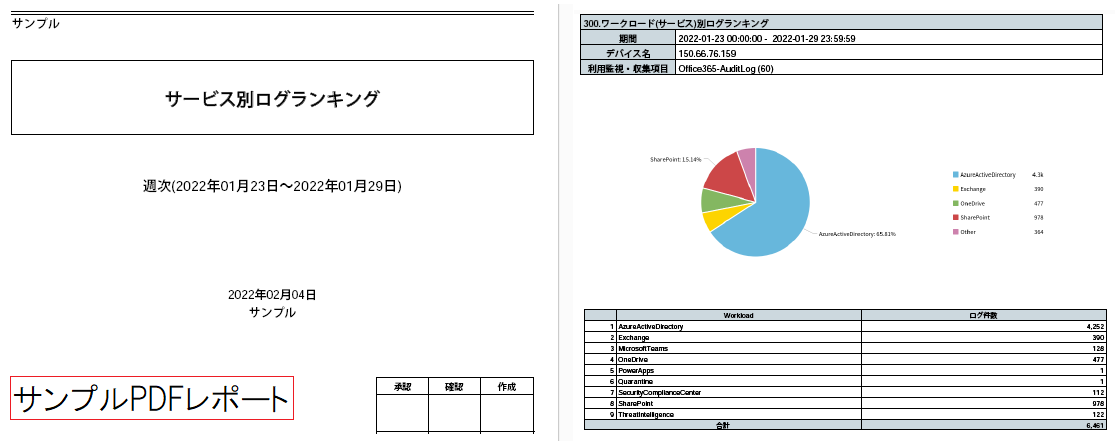

そこで、弊社が開発するLogStare Collectorを使って90日を超える任意の期間ログを圧縮(約10分の1に)して長期間保管する仕組みと、弊社のログ分析基盤サービス(LogStare Reporter)を利用することによって、グラフィカルなログ分析や表示を自由に変更することができます。CSV形式でログもダウンロードでき、PDFなどの帳票レポートも出力できます。

※LogStare Collector でM365監査ログを収集して検索する画面イメージ

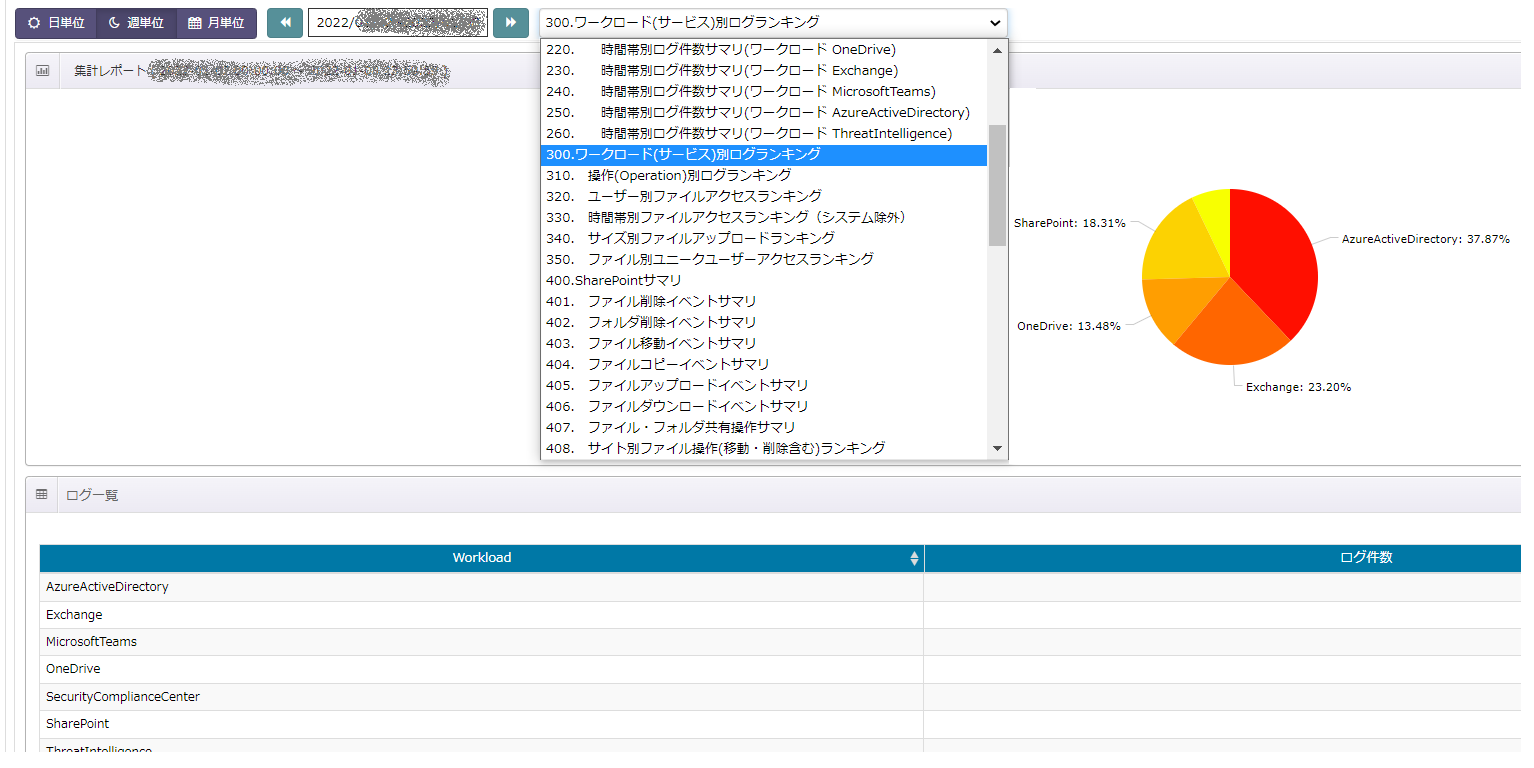

※ログ分析基盤サービス(LogStare Reporter)を使ってログを分析する画面イメージ

※LogStare Reporterを使って出力したM365 監査ログ分析レポートイメージ

SharePoint/OneDrive/Teamsの 監査ログを分析してみた

ここでは、LogStare Collector とログ分析基盤サービス(LogStare Reporter)を通して収集したSharePoint/OneDrive/Teams監査ログを分析した詳細手順をご案内しています。大まかな流れは下記の通りです。今回は過去1週間分のSharePoint/OneDrive/Teams 監査ログを対象に分析しました。分析にかかった時間はものの数分程度でした(※実際はその時に分析するログ量や対象期間にも依存します。予めご了承ください)。

※LogStare ReporterでM365ログ分析レポートテンプレートを選択する画面イメージ

※LogStare ReporterでM365ログ分析レポートテンプレートを選択する画面イメージ

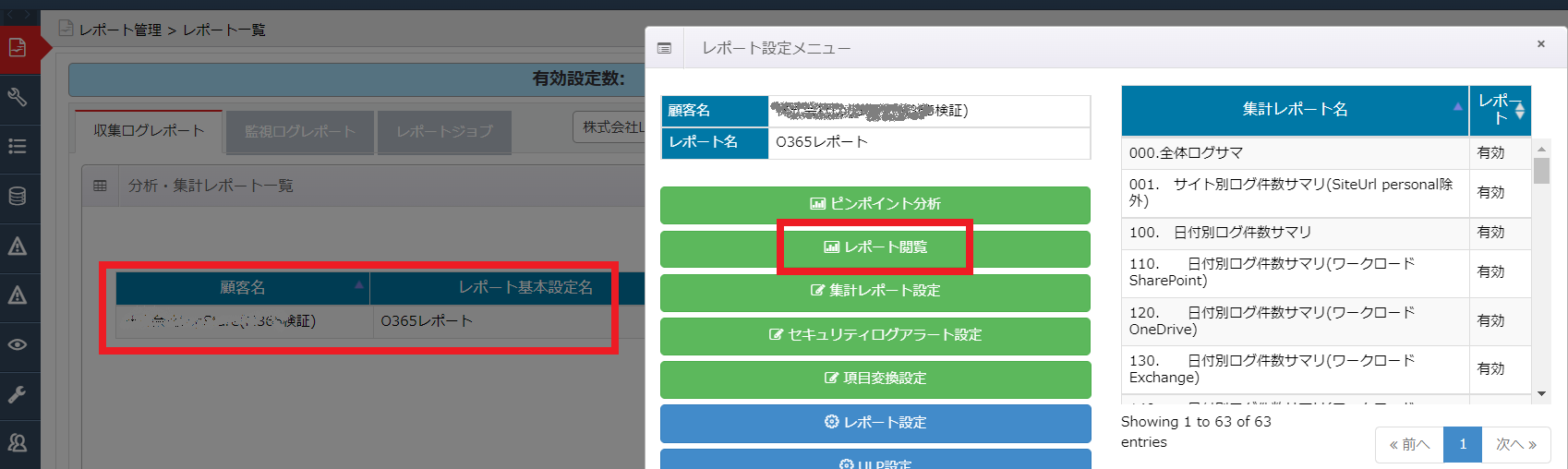

まず、弊社のログ分析基盤サービス(LogStare Reporter)にログインします。次にログイン後、レポート一覧からM365ログレポートテンプレートを選択します。この画面では63個のレポートテンプレートがあることが分かります。レポート閲覧ボタンを押すことで、ログ分析レポートを見ることができます。

※SharePointの操作サマリとファイル・フォルダ共有操作サマリの画面イメージ

※SharePointの操作サマリとファイル・フォルダ共有操作サマリの画面イメージ

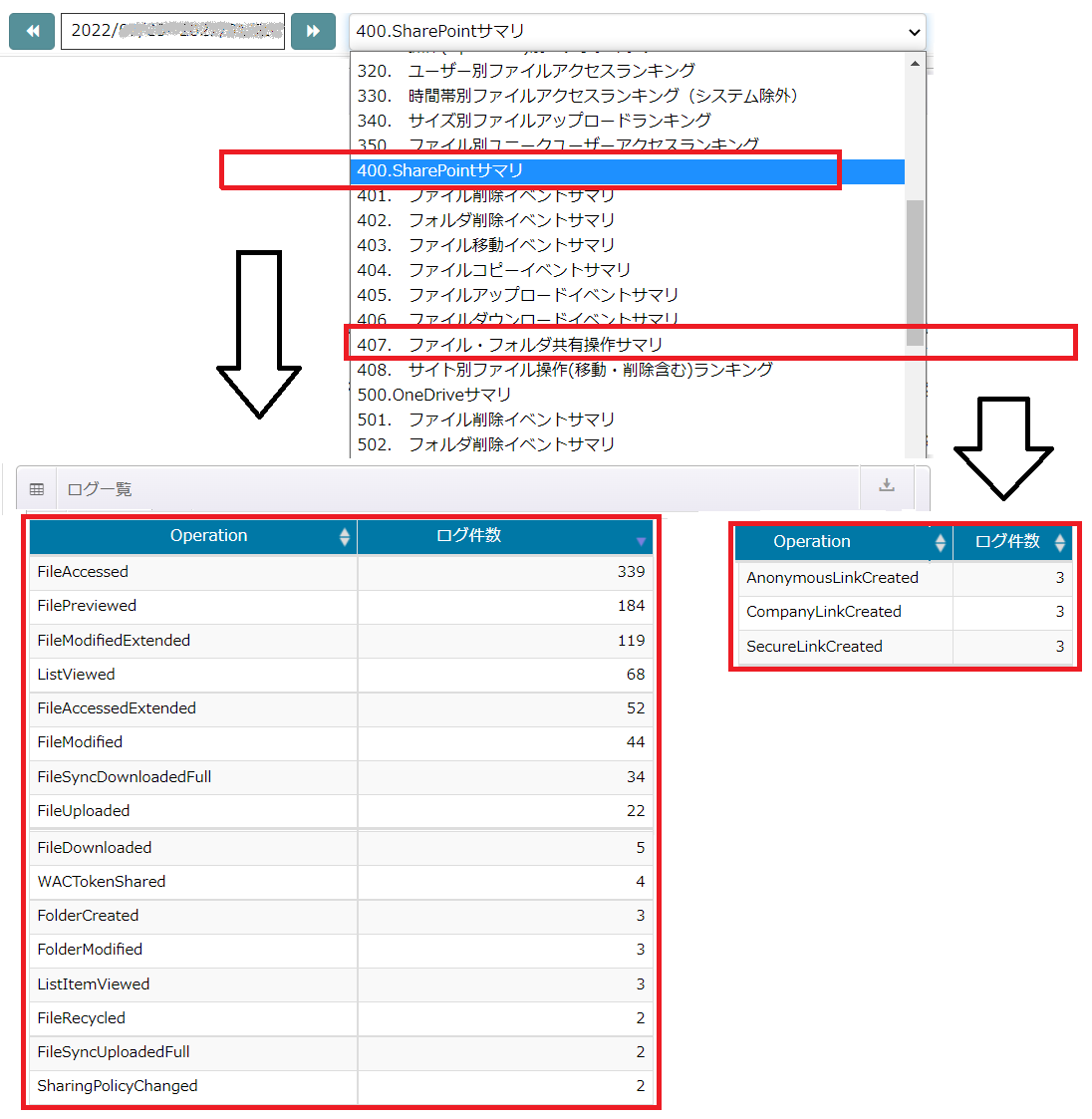

数あるログ分析レポートテンプレートの中から、「400.SharePointサマリ」テンプレートをクリックするとサマリレポートが表示されます。この例では、先週1週間分のSharePoint監査ログから1週間にあったSharePointの操作(ファイルの作成や削除・アップロード・フォルダの作成や削除など)を分析しています。

この中でファイルアクセス(FileAccessed)が一番多いことが分かります。また、ファイルのアップロード(FileUploaded)が22件、ファイルのダウンロード (FileDownloaded)が5件、フォルダの作成(FolderCreated)が3件、ファイルの削除(FileRecycled)が2件あります。これらは日常よくある操作ですが、例えば、ファイルが削除された、移動されて困っているという問い合わせがあった際には、この監査ログから管理者の方でファイルがいつ消えたのか、いつ移動したのかなど詳細を更に調べる必要があります。

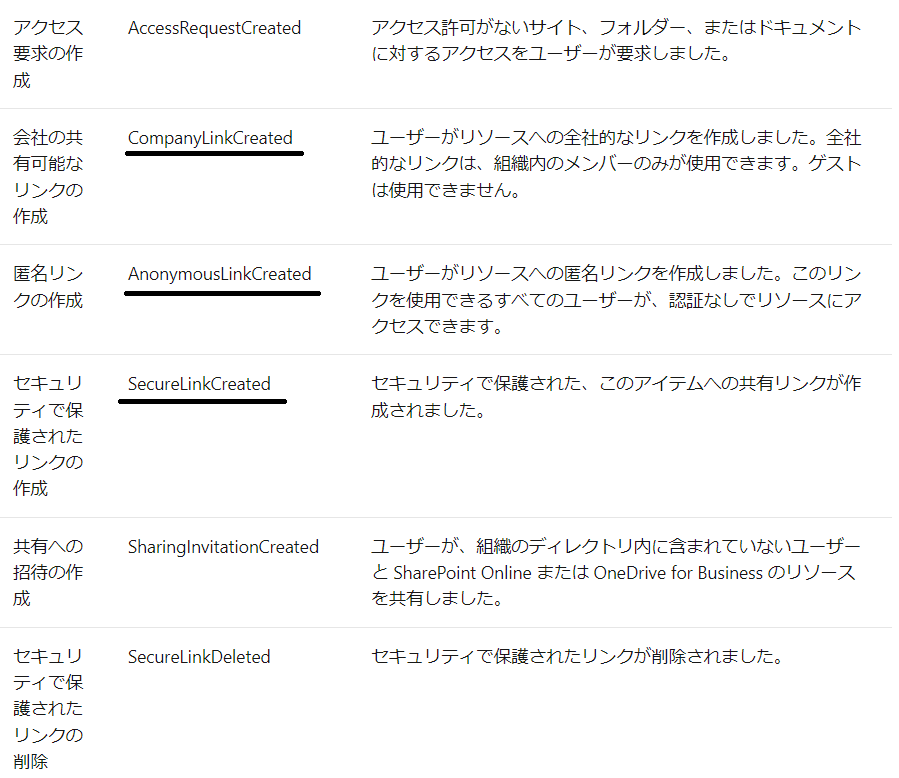

次に、同じログ分析レポートテンプレートでも確認することはできますが、ファイルやフォルダが外部に公開されたことなどを示すファイル共有操作サマリを確認します。「407.ファイル・フォルダ共有操作サマリ」テンプレートをクリックするとサマリレポートが表示されます。この例では、先週1週間分のSharePoint監査ログから1週間にあったファイルやフォルダを共有した操作を分析しています。ここではAnonymousLinkCreated、CompanyLinkCreated、SecureLinkCreatedがそれぞれ3件出ています。AnonymousLinkCreatedは、そのリンクを知っている人は誰でもアクセスできることをあらわします。共有はいくつかパターンがありますが、このAnonymousLinkCreatedが一番セキュリティ上弱い共有です。

※SharePoint上で共有がされたときの操作の説明ページイメージ

各操作名の詳細についてはMicrosoft社の以下のページをご参照ください

Microsoft|コンプライアンス センターで監査ログを検索する

1週間の間にそれぞれ3件という数値が適正なのかどうかは、定期的にログ分析をして運用を通してそのシステムでは問題ない数値かどうかを見極める必要があります。社員数や業務内容にもよりますが、社外と比較的ファイルの大きいデータ(例えばイラストデータなど)をやり取りする場合は、共有するケースも多いと思います。例えば、管理者が共有フォルダは1つで十分運用できると考えている中で、共有数が毎日100個以上増え続けている場合は、個別に共有操作をしているユーザーにヒアリングして実態を追っていく必要があります。

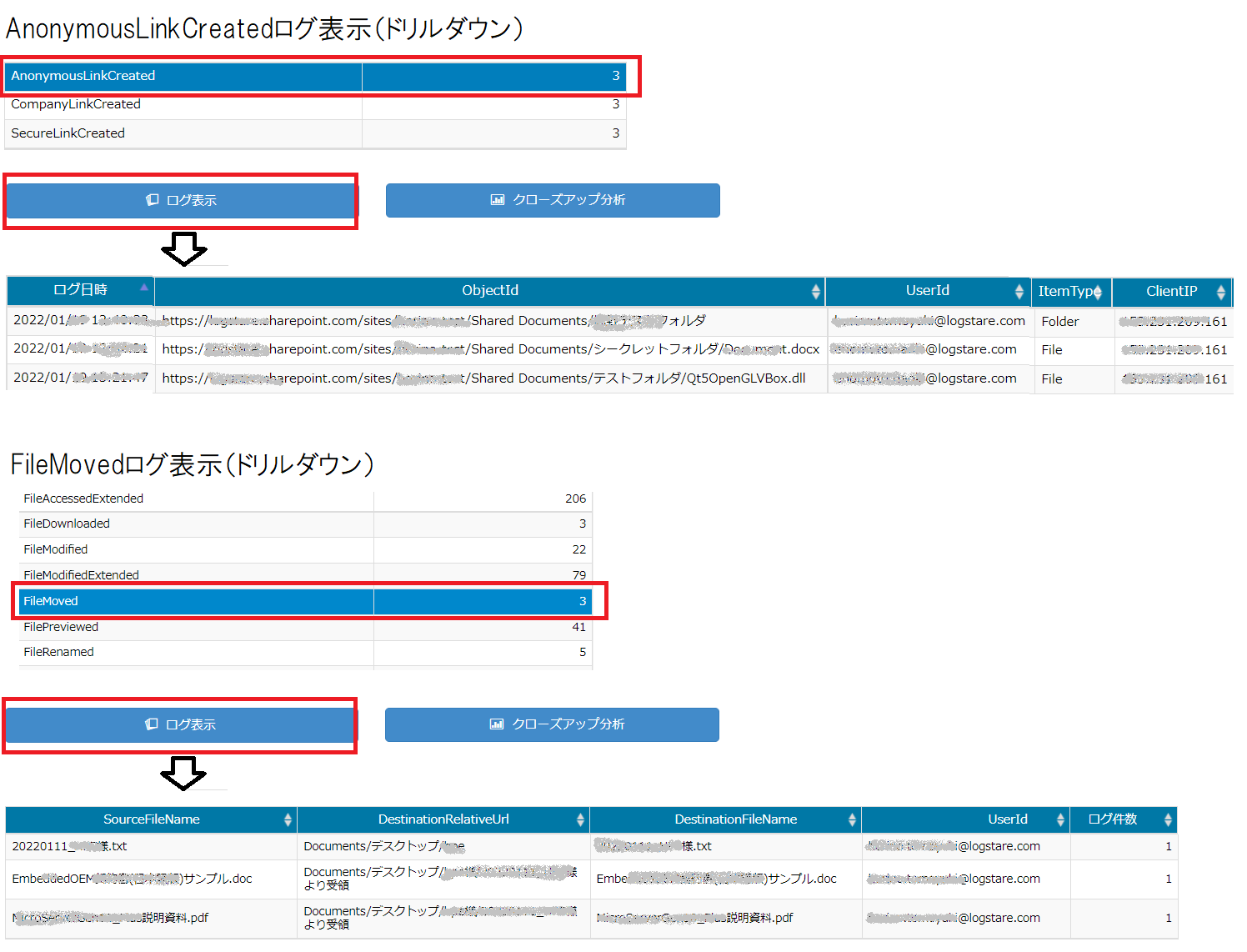

※AnonymousLinkCreatedとFileMovedのログを表示する画面イメージ

※AnonymousLinkCreatedとFileMovedのログを表示する画面イメージ

最後に、先ほど確認した誰でもアクセスできてしまう共有操作、AnonumousLinkCreatedのログ3件と、ファイルを移動して元フォルダから削除する操作、FileMovedのログ3件について詳細を追ってみます。先ほどの「407.ファイル・フォルダ共有操作サマリ」のサマリレポートからAnonymousLinkCreatedをクリックして、その下にあるログ表示ボタンを押します。上記の通り、3件の生ログが項目に分けられて表示されます。

また、もう1つ、先ほどの「400.SharePointサマリ」のサマリレポートからFileRemovedをクリックして、その下にあるログ表示ボタンを押します。上記の通り、3件の生ログが項目に分けられて表示されます。

この中でリンクやファイルを移動した時間(ログ日時)、操作したユーザー(UserId)や接続元のIPアドレス(ClientIP)などが分かります。

また、対象のファイル名のパスを指すObjectIdやDestinationRelativeUrlなどを見てどこへファイルが移動したのか、ObjectIdやDestnationFileNameを見てどのようなファイル名がそこにあるのかなどを確認することができます。フォルダ共有においてはdllファイルなどドキュメント以外のファイルが置かれていることも分かります。これらの操作が正しかったのかどうか、必要に応じてログにあったユーザーIDの担当者にその時間何があったのか聞いてみるのも良いかもしれません。ユーザーから連絡がある前に事前に管理者が問題を認識できる可能性もあります。

以上が、「SharePoint/OneDrive/Teamsの監査ログをMicrosoft365(Office365)のログから分析してみた」の記事です。

※LogStare Collectorについて詳しくは以下のリンクをご覧ください

・LogStare Collectorとは

ログ分析基盤サービスの詳細はこちら

評価版も用意しております。

一通りの設定を終えて

ここまででSharePoint/OneDrive/Teams 監査ログのご紹介と、LogStare CollectorとLogStare Reporterを通して SharePoint/OneDrive/Teams 監査ログを分析してみました。製品を使うことで、標準のM365の管理画面よりもグラフィカルで分かりやすく分析できることがご覧いただけたと思います。また見ていく中で管理者が見えていないユーザー操作がどれほどあり、管理者が気づいていない可能性がある操作もあったことが分かりました。

M365に限らずクラウドサービスは世界中どこからでも24時間アクセスできることから、乗っ取られたユーザー操作や危ないファイルが共有フォルダに勝手におかれると一大事です。管理者は日々忙しい中でシステムのトラブル対応だけでなくセキュリティ対策も行わなければならず、こうした見える化は、今後ますます重要になってくる働き方改革やDX推進に向けても非常に大事になってくる要素と考えます。この記事では細かい説明は省いていますので、設定や動作など気になることや、このサービスに対応して欲しいといった要望がありましたら是非お問い合わせいただければと思います。

ここまでご覧いただき誠にありがとうございました。 (記:ポトフ)

関連記事

・Microsoft 365 監査ログの取得方法

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。