当記事は、M365を管理者の立場で利用している方向けの記事です。職場や学校では、メールを使って業務をすることも多いと思います。M365ユーザーであれば、Microsoft Exchange Onlineを使っている方も多いのではないでしょうか。管理者としては、メールが届かないなどのメールにまつわるトラブル対応、スパム・フィッシングなどのセキュリティ対策に気をつける必要があります。そうした中でM365 監査ログを集めておき、それを簡単に分析できるようにしておくと、管理者にとって役に立つことが分かっています。

ここでは、M365サービスでも特に外部とのやり取りが多いサービス、Microsoft Exchange Online監査ログから実際に何が分かるのか、どうやって簡単に見ることができるのかをご紹介しています。ここではざっくりとしたご紹介までなので、詳しいやり方などご質問のある方は、お気軽に弊社までご相談ください。なお、本記事は2022年2月時点の情報であり、今後、内容が変わる可能性があります。予めご了承ください。

※Microsoft365の監査ログの取得方法については以下の記事をご覧ください

・Microsoft 365 監査ログの取得方法

目次

Microsoft Exchange Online とは?M365 監査ログの主な取得項目について

こんにちは。この記事を担当するポトフです。M365を利用されている方の中には、監査ログをまだ管理・収集していない方や、ログは取っていても分析していない方も多くいらっしゃると思います。M365には、ご承知の通りSharePointやOneDrive・Microsoft Teamsなど多くのサービスがあり、M365 監査ログには各サービスを操作するユーザーのさまざまな操作が記録されます。例えば、M365上でOneDriveやSharePointでファイルを削除する、Microsoft Teamsでファイルをアップロードするなどがあります。

M365サービスの中でも、Microsoft Exchange Onlineサービスは外部と仕事をする上で最も利用されるメールサービスです。この記事でご紹介するMicrosoft Exchange Online監査ログにはユーザーのメールボックス上で行われた操作が記録されます。また、それ以外にはExchange Online Protectionが出力する、脅威と判断されたログ(ThreadIntelligence)などが記録されます。

メールボックス上で行われた操作としては、メール削除・メールを下書きフォルダーへ作成・フォルダー作成・メールポリシー変更などが記録されます。具体的なログの項目は下記の通りです。なお、ご契約のサブスクリプションによって内容に違いがある場合があります。詳しくはご契約内容をご確認ください。項目の詳細については下記をご覧ください。

Microsoft Exchange Online 監査ログ(Audit Logs)の主な取得項目

| ClientInfoString, ClientIP, CreationTime, ExternalAccess, ID, InternalLogonType, LogonType, MailboxGuid, MailboxOwnerUPN, ObjectId, Operation, OrganizationId,Path, Parameters, RecordType, ResultStatus, Subject, UserId, UserKey, UserType, Version, Workload |

また、今回の記事では対象外ですが、M365 メッセージ追跡 (MessageTrace)とM365 メッセージ追跡詳細 (MessageTraceDetail)の2つの情報も取得することが可能です。これらはMicrosoft Exchange Onlineがメールシステムとしてメールを送受信する際のメール処理において出力されます。MessageIdなどメールの送受信における追跡をする情報が記録されます。具体的に取得可能な項目は下記の通りです。

M365 メッセージ追跡 (MessageTrace) の主な取得項目

| Organization, MessageId, MessageTraceId, Received, SenderAddress, RecipientAddress, Subject, Status, ToIP, FromIP, Size |

M365 メッセージ追跡詳細 (MessageTraceDetail) の主な取得項目

| Organization, MessageId, MessageTraceId, Date, Event, Action, Detail, Data |

次にExchange Online Protectionが出力する脅威と判断されたログ(ThreadIntelligence)としては、MoveToJMF(迷惑メールフォルダー移動)、AddXHeaderメールにX-header追加)、ModifySubject(フィルタリングで指定された情報でメール件名を変更)、Redirect(フィルタリングで指定されたメールアドレスにメールリダイレクト)、Delete(メール削除 (ドロップ))、 Quarantine(メール隔離)などが記録されます。メールが届いていない原因がExchange Online Protectionによって脅威と判断されたメールの扱いになっていることもあります。

ここでは、そのようなことがいつ起こったのか把握するため、監査ログがどのようなもので、どのように分析して役に立つのかに触れます。監査ログを通してMicrosoft Exchange Onlineにまつわるトラブルの早期対応やセキュリティインシデント発見につなげて、M365管理者の日々の業務負担を軽減する一助になればと考えています。

Microsoft Exchange Onlineの監査ログとは

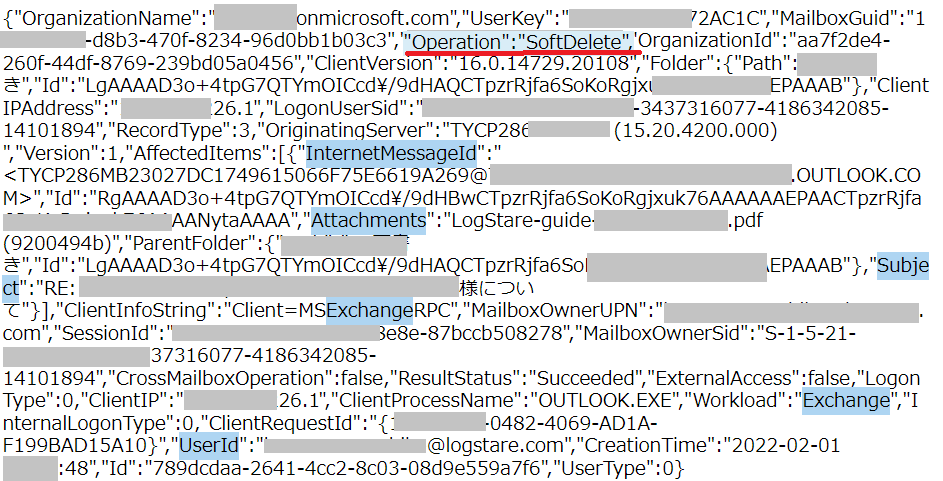

下記はMicrosoft Exchange Onlineから実際に出力された監査ログの一例です。Microsoft Exchange Onlineに限らず全てのM365 監査ログはこのようにJSONと呼ばれる形式で出力されます。全てのログには共通情報としてCreationTime(操作ログの時間)、Workload(ログを出力したサービス名)、UserId(操作したユーザーID)などがあります。

※メールボックス上でメールが削除操作されたことをあらわす監査ログイメージ

これはメールボックス上でメールを削除した監査ログの例です。Operationの「SoftDelete」はメールの完全削除か、「削除済みアイテム」フォルダーから削除を指します。UserIdは、メールボックス上でメールを操作したユーザーです。仮に別のユーザー名となっている場合は、メールボックスの代理操作が行われているか不正にメールボックスを操作されている可能性もあります。

Subjectはメール件名、Attachmentsはメールに添付されたファイル名です。その他の情報としては、ClientIPAddress(端末のIPアドレス)、CreationTime(受信した時間)、InternetMessageId(メールを特定するID)、MailboxOwnerUPN(下から8行目)のメールボックスのオーナーをあらわすユーザーなどがあります。

Microsoft Exchange Online監査ログは、このようにメールボックス上でのどのような操作が行われたのかを確認することができます。

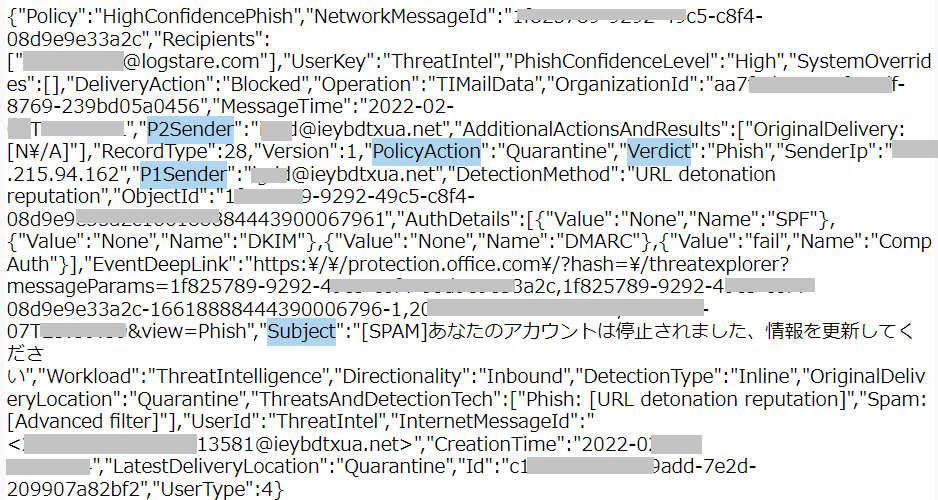

※Microsoft Exchange Online上でフィッシングメールとして判断されたことをあらわす監査ログイメージ

これはMicrosoft Exchange Online上でフィッシングメールとして判断された際の監査ログ例です。Operation(上から4行目)の「TIMailData」は、ThreadIntelligenceMailDataのことで、メールデータにおける脅威に引っかかったことを指します。DeliveryAction(Operationの左側)に「Blocked」とあるので、このメールはブロックされています。PolicyActionの「Quarantine」はメール隔離を指します。

Verdict(判定)は「Phish」とあり、フィッシングメールと判定されたことが分かります。Subjectはメール件名、その他の情報としては、SenderIp(送信元IPアドレス)、CreationTime(処理した時間)などがあります。

他にフィッシングかどうかを見分けるポイントとしては、P1SenderとP2Senderの情報が役に立ちます。P1SenderはEnvelopeFromまたはMailFromと呼ばれており、SMTP(メールサーバー間でメールをやり取りする際)に使用されるメールアドレスです。

通常メッセージヘッダーの Return-Path ヘッダーにも記録されます(送信側で別のReturn-Path アドレスを指定することも可能です)。P2Senderは、HeaderFromまたは「差出人」と呼ばれており、メールクライアント上で表示されるアドレスです。フィッシングメールの場合、このP2Senderを偽装する、Return-Pathを書き換えてフィッシング用のドメインを使ってフィッシングに使うメールアドレスを入れてくることがあります。

Exchange Online Protectionのスパムメール対策は洗練されていると思いますが、それでも誤って正しいメールが迷惑メールフォルダーに移動されることがあります。メールが届いていない原因がExchange Online Protectionによって脅威と判断されたメールの扱いになっていることもありますので、そうした場合は、この監査ログがとても役に立ちます。

Microsoft社にメールが届かない原因を調査してもらうことも可能ですが、とても時間がかかる可能性があります。監査ログを取っておくことで管理者としてMicrosoft社に頼らず、メールにまつわるトラブル対応を早めることが可能になります。

Microsoft Exchange Onlineの監査ログを実際に見るには

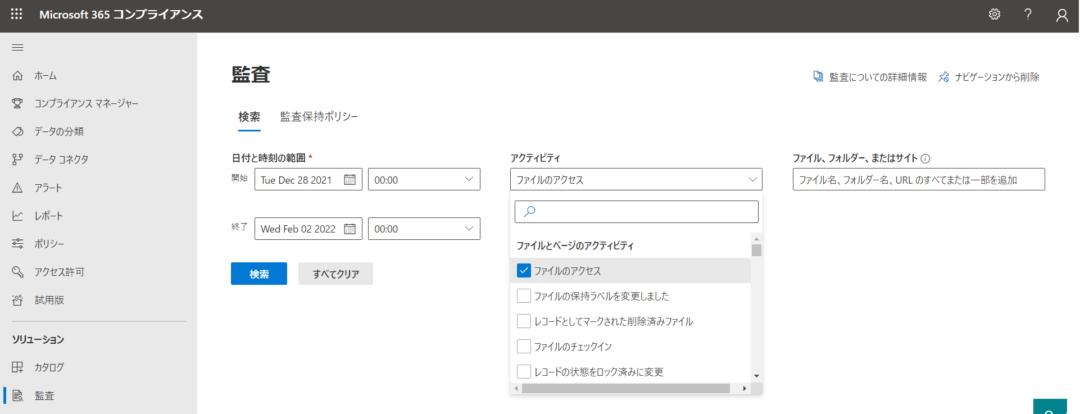

M365 監査ログは、通常M365の管理画面上から監査ログを有効にすることで、同じ管理画面上で下記の画面から検索できます。

この画面では、全ての監査ログを検索できますが、グラフィカルなログ分析や表示を自由に変更することはできません。収集したログはCSV形式でダウンロードできますが、開くと先ほどのJSON形式になっており、人が見るにはかなり扱いにくいのではと思います。また、ログも90日しか保管が出来ないといった制約があります(E5ユーザーなど上位クラスのコストをかけたサブスクリプションを契約すると監査ログの保存期間は伸ばせます)。

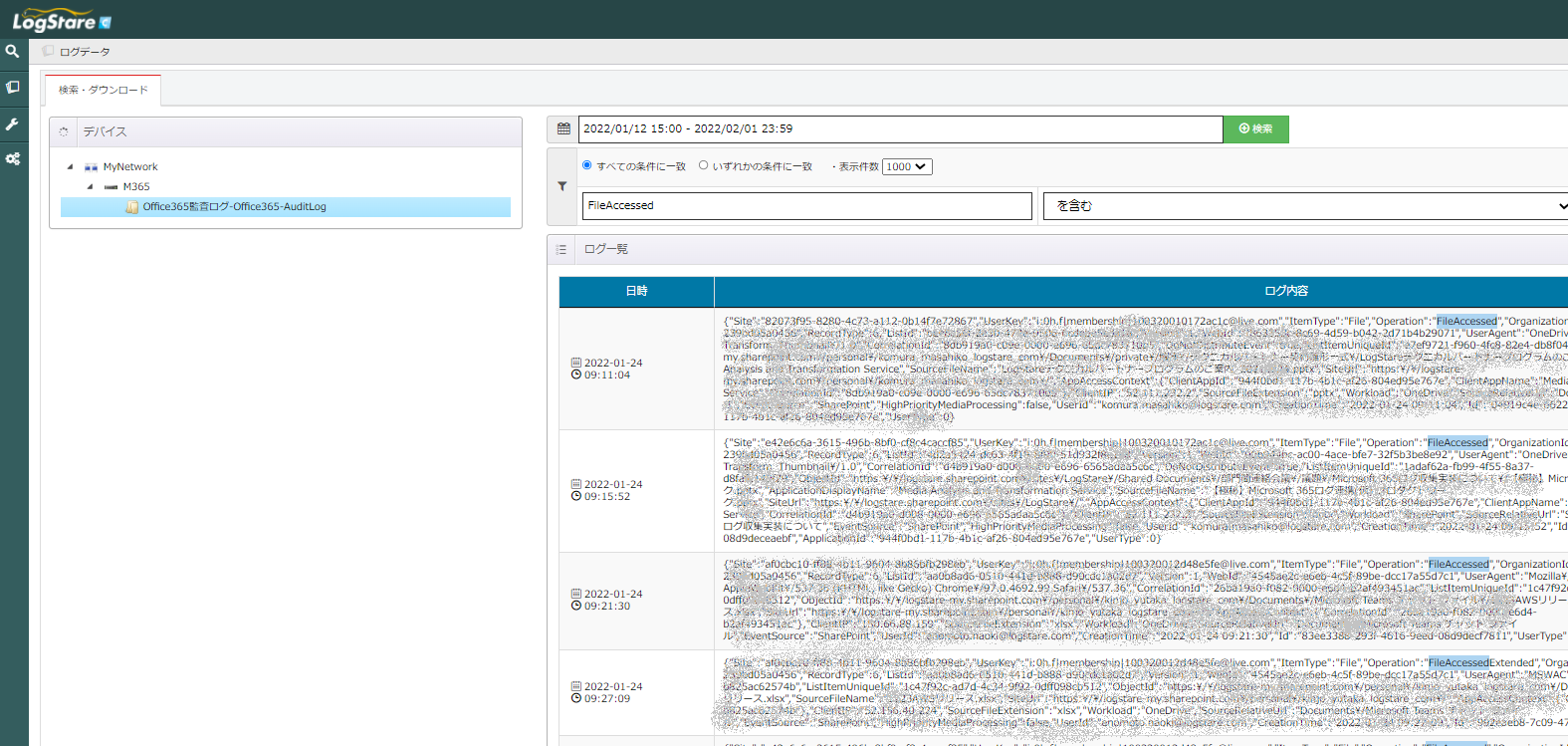

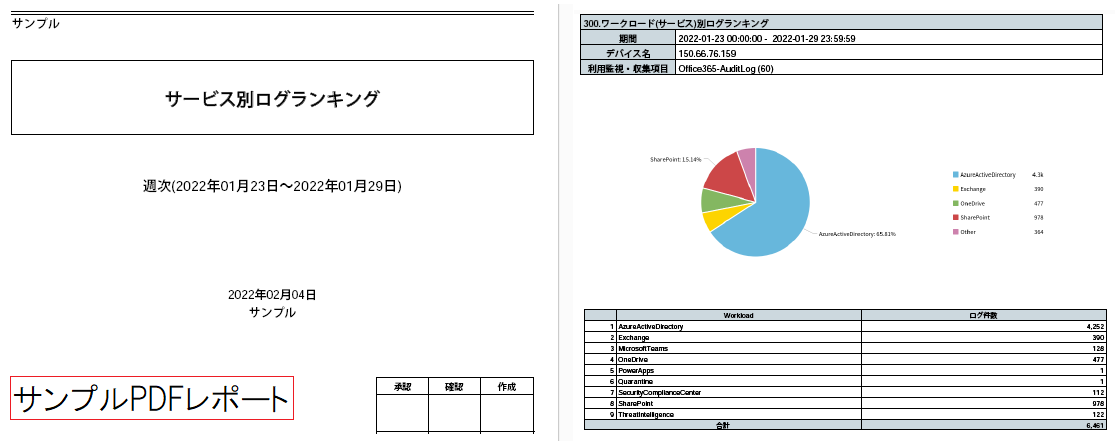

そこで、弊社が開発するLogStare Collectorを使って90日を超える任意の期間ログを圧縮(約10分の1に)して長期間保管する仕組みと、弊社のログ分析基盤サービスを利用することによって、グラフィカルなログ分析や表示を自由に変更することができます。CSV形式でログもダウンロードでき、PDFなどの帳票レポートも出力できます。

※LogStare Collector でM365監査ログを収集して検索する画面イメージ

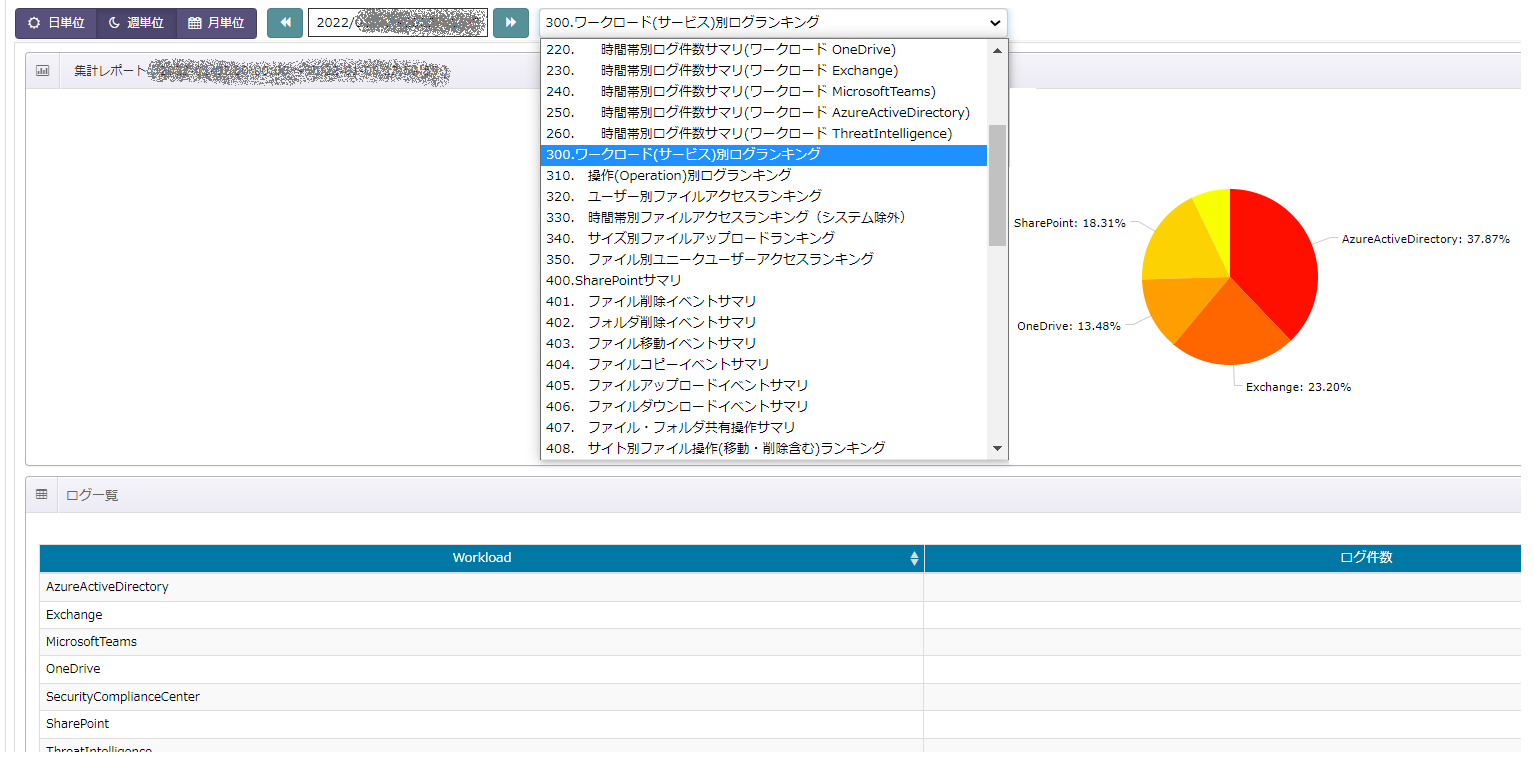

※ログ分析基盤サービスを使ってログを分析する画面イメージ

※ログ分析基盤サービスを使って出力したM365 監査ログ分析レポートイメージ

Microsoft Exchange Online監査ログを分析してみた

ここでは、LogStare Collector とログ分析基盤サービス(LogStare Reporter)を通して収集したMicrosoft Exchange Online監査ログを分析した詳細手順をご案内しています。大まかな流れは下記の通りです。今回は前日分のMicrosoft Exchange Online監査ログを対象に分析しました。分析にかかった時間はものの数分程度でした(※実際はその時に分析するログ量や対象期間にも依存します。予めご了承ください)。

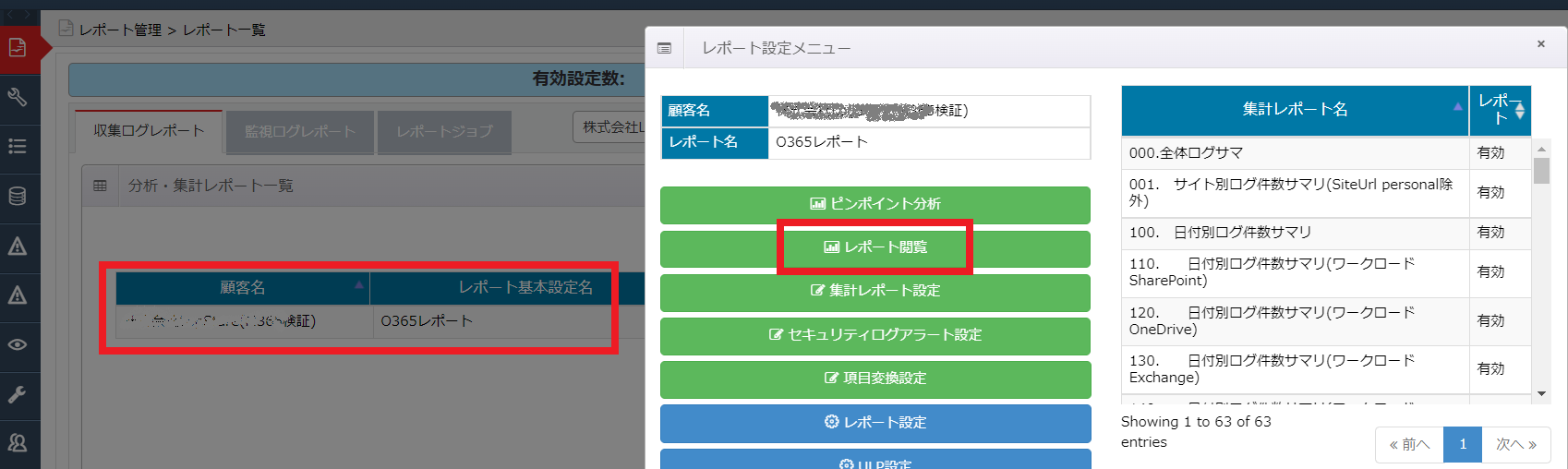

※LogStare ReporterでM365ログ分析レポートテンプレートを選択する画面イメージ

※LogStare ReporterでM365ログ分析レポートテンプレートを選択する画面イメージ

まず、弊社のログ分析基盤サービス(LogStare Reporter)にログインします。次にログイン後、レポート一覧からM365ログレポートテンプレートを選択します。この画面では63個のレポートテンプレートがあることが分かります。レポート閲覧ボタンを押すことで、ログ分析レポートを見ることができます。

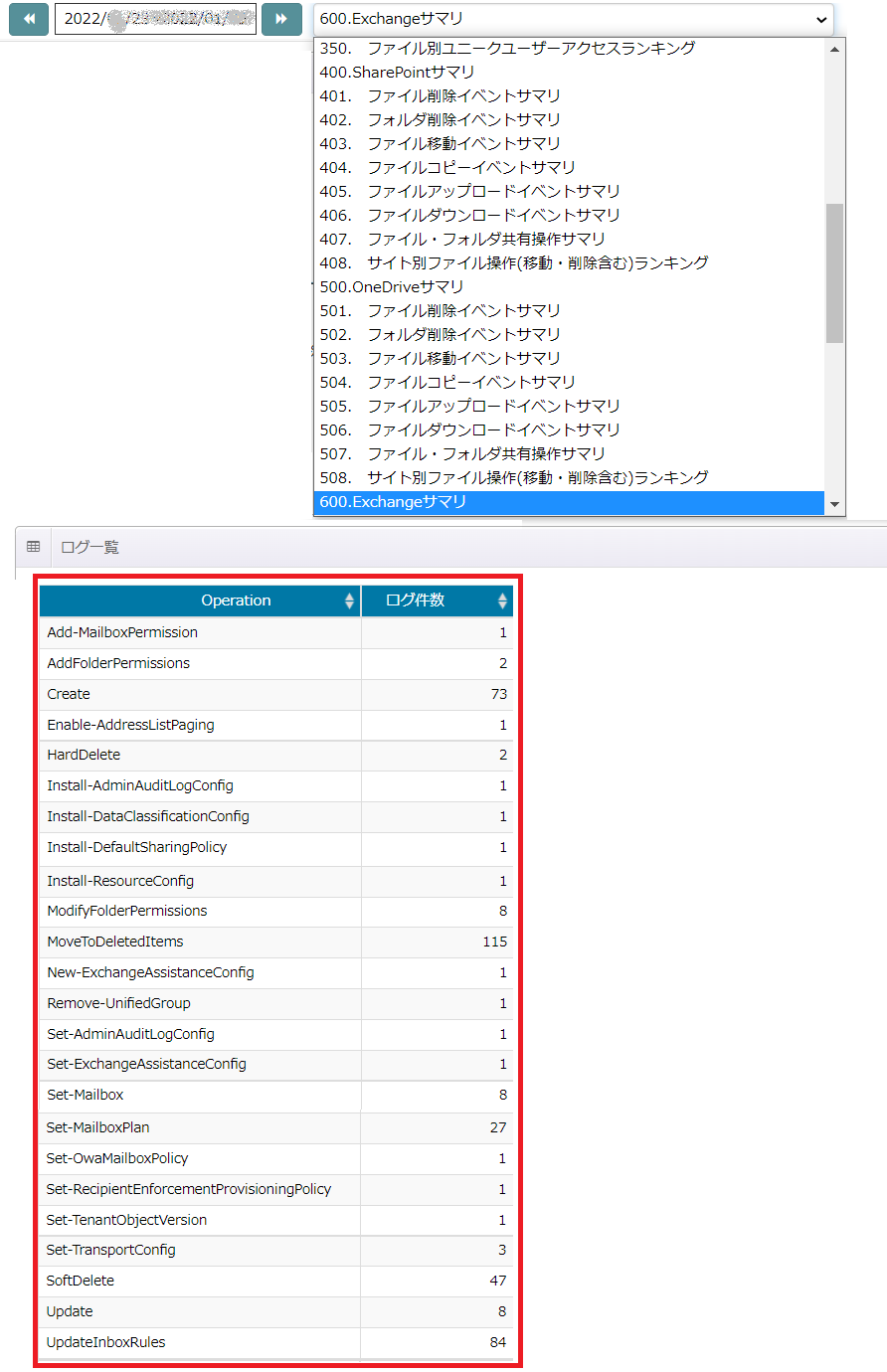

※Exchangeサマリレポート画面イメージ

数あるログ分析レポートテンプレートの中から、「600.Exchangeサマリ」テンプレートをクリックするとサマリレポートが表示されます。この例では、昨日1日分のMicrosoft Exchange Online監査ログから、その日にあった全てのメールボックス上への操作を分析しています。職場や学校の担当者が全員メールを使っている場合は、日々チェックをしている時間も多いと思います。ここでは、そのメールボックス上の操作が一覧となって出てきます。

※メールボックスが不正に操作されたときのセキュリティログアラート設定例イメージ

ご参考までに、弊社のログ分析基盤サービス(LogStare Reporter)では、特定のメールボックスにおいてオーナーと異なるユーザーが操作した場合にアラートメールを飛ばすことが可能です。

共有メールボックスの場合でも操作したユーザー(UserId)とメールボックスのオーナーユーザー(MailboxOwnerUPN)が異なる場合があります。上記の例では、共有メールボックスではない特定ユーザーのみが利用するメールボックスに対して1日1回夜中の2時に前日の1日分のログを対象にMailboxOwnerUPNに記録されたユーザーとUserIdにある操作したユーザーがtest@test.comとしてお互いに一致しない場合、m365@logstare.comというメールアドレスにセキュリティログアラートとして通知している例です。

CEOや重要ポストのメールボックスのセキュリティを向上させることが期待できます。

話を戻して今回のログ分析の観点として、例えばSoftDelete(メールの完全削除、「削除済みアイテム」フォルダーから削除、※回復可能な削除済アイテムは「回復可能なアイテム」フォルダーに移動)やHardDelete(メールが「回復可能なアイテム」フォルダーから削除)はメールの削除操作を指します。

一見普通のように見えますが、削除するメールの数があまりに多い場合はよほど不要なメールが多数届いており、その削除対応に時間がかかっている、またはストレスがかかっている可能性もあります。

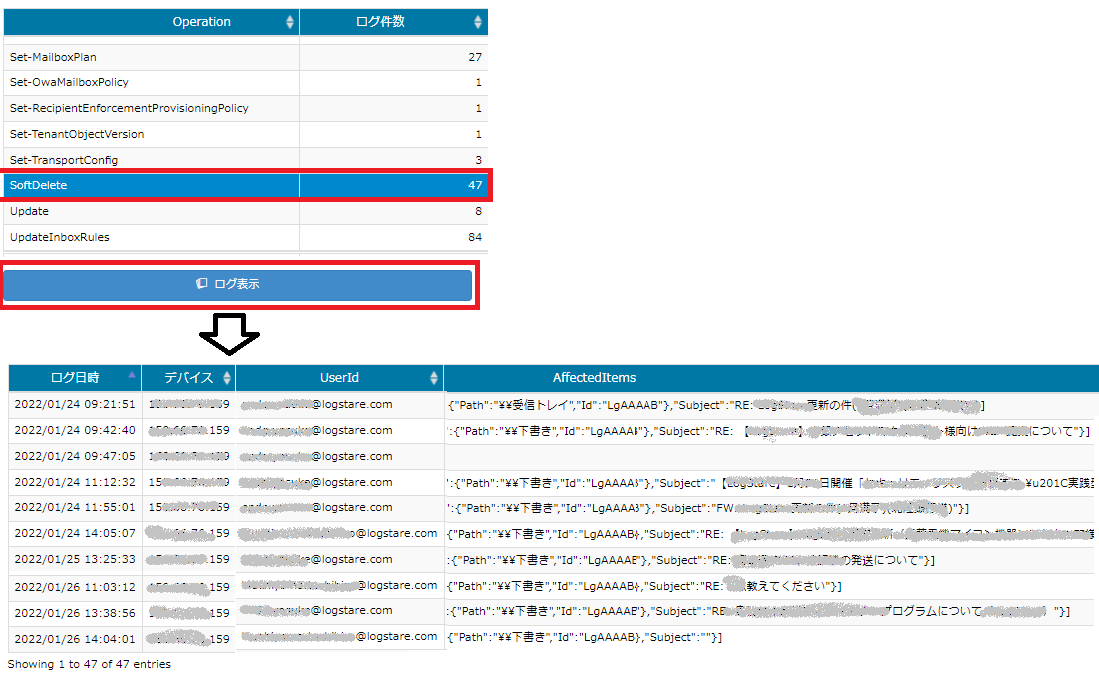

※SoftDeleteのログ47件のログを表示する画面イメージ

※SoftDeleteのログ47件のログを表示する画面イメージ

実際にSoftDeleteについて詳細を追ってみます。先ほどの「600.Exchangeサマリ」テンプレートのサマリレポートからをクリックして、その下にあるログ表示ボタンを押します。上記の通り、47件の生ログが項目に分けられて表示されます。

この中でUserIdがメールボックスを操作したユーザーです。AffectedItemsに示されている情報はSoftDeleteされたメールの概要ですが、下書きメールが多く削除されていることが分かりました。今回の削除が多い理由は、スパムメールや不要メールが多いために削除されている訳ではなく、メールボックス上でメール作成時に自動で下書きに保存されたメールが不要になり、都度その下書きメールを削除していることで発生しているようです。

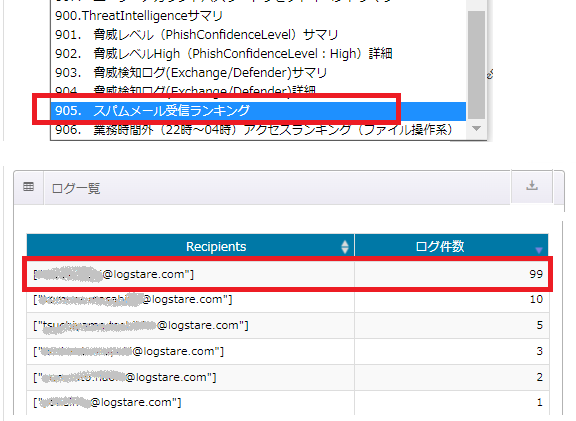

※スパムメール受信ランキングの結果画面イメージ

先ほどのMicrosoft Exchange Onlineサマリのログ分析では、メールボックス上の操作を確認しましたが、今度は視点を変えてログ分析レポートテンプレートから「905.スパムメール受信ランキング」テンプレートのサマリレポートを見てみます。これは前の章でご案内した、脅威と判断されたログ(ThreadIntelligenceログ)に関連するUserIdのランキングです。数が多いということはそれだけ脅威となるメールを多く受け取っている可能性があり、このユーザーには届いたメールで怪しいリンクやメールなど開かないよう指導していく必要があることが分かります。

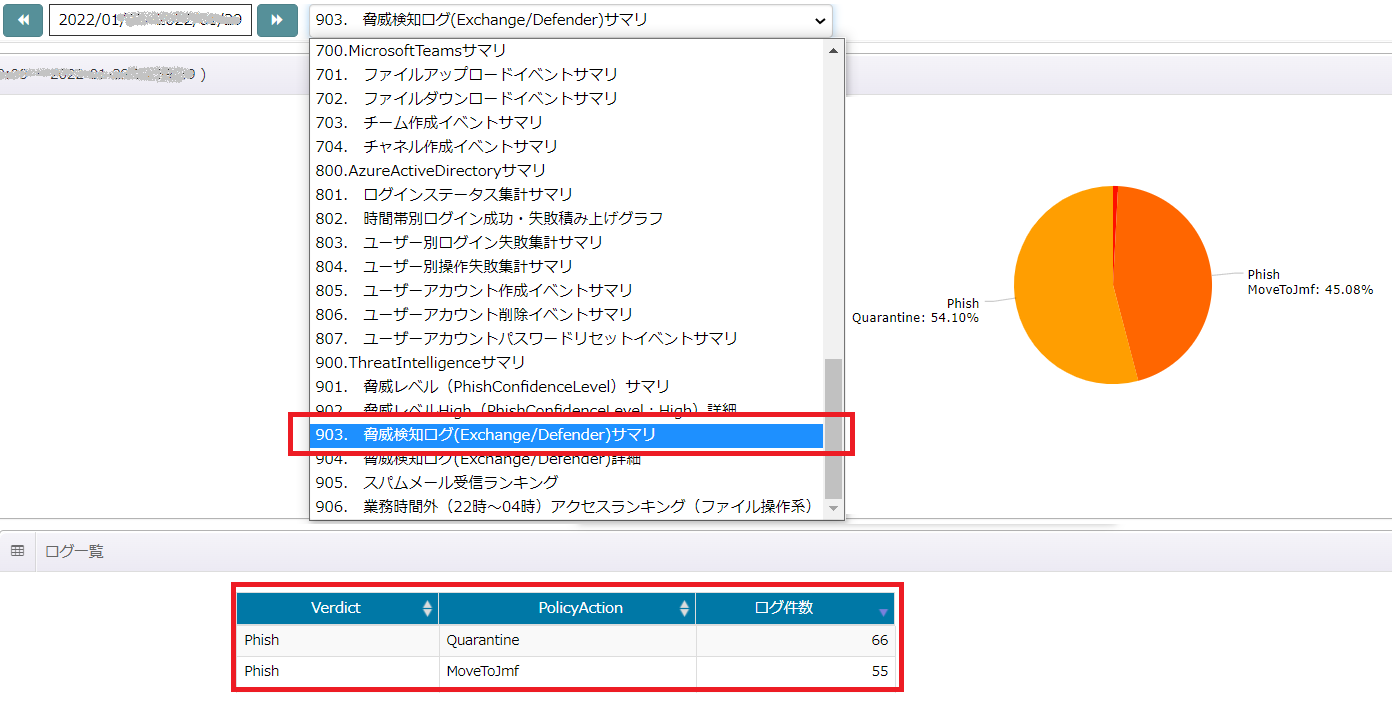

※脅威のあったログサマリー画面レポート

次にログ分析レポートテンプレートから「903.脅威検知ログ(Exchange/Defender)サマリ」テンプレートのサマリレポートを見てみます。これは前の章でご案内した、脅威と判断されたログ(ThreadIntelligenceログ)に関連するVerdict(評価)とPolicyAction(隔離や迷惑メールフォルダーへ移動など)のランキングです。数が多いということはそれだけ脅威となるメールを多く処理したことになっています。また、処理内容によってはメールが削除されてユーザーに届いていないメールもあります。

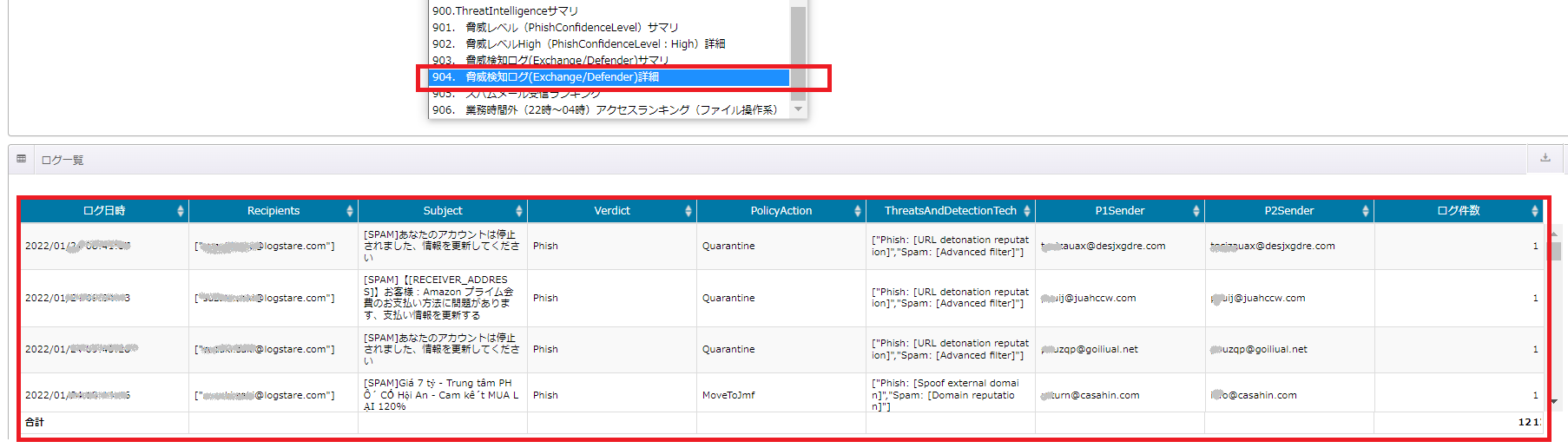

※脅威のあったログ詳細画面レポート

最後にログ分析レポートテンプレートから「904.脅威検知ログ(Exchange/Defender)詳細」テンプレートを見てみます。これは1つ前のサマリ画面で見た脅威と判断されたログ(ThreadIntelligenceログ)121件分に関する詳細です。件名には「更新してください」や「Amazon」といった日本語の件名になっていますが、P1SenderやP2Senderを見るとパッと見て何のドメインやメールドレスなのか見当もつかないアドレスになっていることが分かります。

これらは既に迷惑メールフォルダーや削除などをされており安全に処理されていますが、ユーザーが誤って迷惑メールフォルダーに届いたメールを正しいメールと誤って開いていないか、管理者としては気をつける必要があります。必要に応じてログにあったユーザーIDの担当者に実際にどのようなメールが届いているか聞いてみるのも良いかもしれません。

もしかすると、脅威となるスパムメールがExchange Online Protectionをすり抜けて問題のないメールとしてユーザーに届いており、ユーザーが安心と思ってメールを開いていることが発見できるかもしれません。

以上が、「Microsoft Exchange Onlineのスパム対策|Microsoft365/Office365の監査ログから分析してみた」の記事です。

ログ分析基盤サービスの詳細はこちら

評価版も用意しております。

一通りの設定を終えて

ここまででMicrosoft Exchange Online 監査ログのご紹介と、LogStare CollectorとLogStare Reporterを通して Microsoft Exchange Online 監査ログを分析してみました。製品を使うことで、標準のM365の管理画面よりもグラフィカルで分かりやすく分析できることがご覧いただけたと思います。また見ていく中で標準に出力されるMicrosoft Exchange Online監査ログがどのようなもので、管理者としてどのように扱えばよいのかが見えてきました。

M365に限らずクラウドサービスは世界中どこからでも24時間アクセスできることから、乗っ取られたユーザー操作だと一大事です。また、メールが届かない原因が迷惑メールとして扱われているなど管理者の気がつかないことが起こっているケースもクラウド上では多く発生しています。

管理者は日々忙しい中でシステムのトラブル対応だけでなくセキュリティ対策も行わなければならず、こうした見える化は、今後ますます重要になってくる働き方改革やDX推進に向けても非常に大事になってくる要素と考えます。この記事では細かい説明は省いていますので、設定や動作など気になることや、このサービスに対応して欲しいといった要望がありましたら是非お問い合わせいただければと思います。

ここまでご覧いただき誠にありがとうございました。 (記:ポトフ)

関連記事

・Microsoft 365 監査ログの取得方法

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。