当記事ではPaloAltoにおけるサブインターフェースの設定方法について記載します

目次

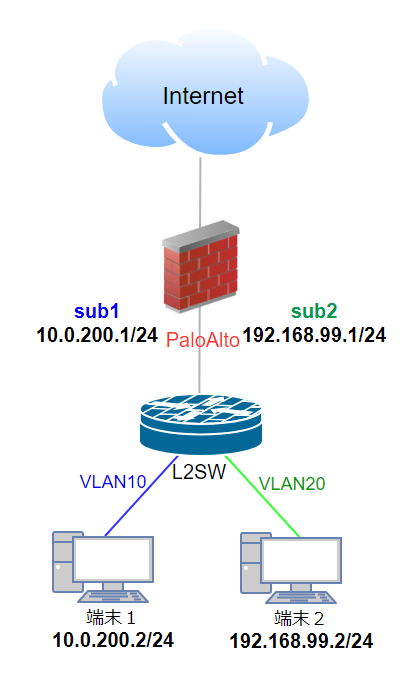

サブインターフェースとは

サブインターフェースは、インターフェースを論理分割することで、

一つのポートで異なるセグメントの通信をルーティングさせることが出来る機能です。

この機能によって、インターフェースを効率的に利用することが出来ます。

また、当機能を使用するにはL2Switch(以下、L2SWと記載)等に別途VLANの設定が必要となりますが、

当記事はPaloAltoにおけるサブインターフェースの設定方法について記載します。

設定・使用環境について

設定環境

今回は、セグメント帯の異なる2つの端末を、一つのポートでインターネットにそれぞれアクセスできるようにサブインターフェースの設定を行います。

使用環境

PaloAlto:PA-220 PAN-OS 10.1.7

※L2SWにおけるVLAN関連の設定はすでに入っている

サブインターフェースの設定方法

各サブインターフェースに割り当てるゾーン

ethernet1/7.10:VLAN10_test

ethernet1/7.20:VLAN20_test

端末1側の設定

NETWORK →インターフェース→ サブインターフェースを作成したいインターフェースを選択→画面左下の「⊕サブインターフェースの追加」を選択(今回はethernet1/7に追加)

全般

インターフェース識別用サフィックス:ethernet1/7.10(図の枠で囲まれた項目)

※入力する数字は管理しやすいようにVLAN IDと同一の値にする場合が多い

コメント:説明文を任意で入力

タグ:VLAN IDを入力(今回は10)

設定

仮想ルーター:VR_test(インターネット抜け用)

セキュリティゾーン:Vlan10_test

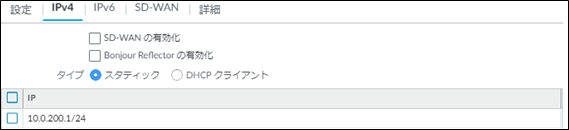

IPv4

タイプ:スタティック

IP:10.0.200.1/24(端末1のデフォルトゲートウェイ)

詳細

管理プロファイル:Trust_test(Pingを許可する用)

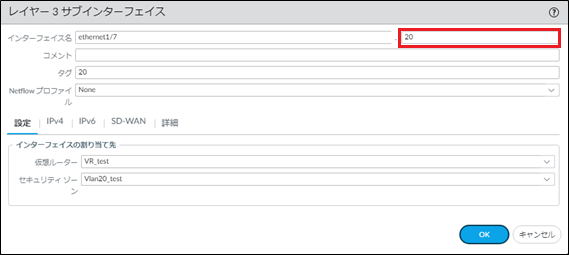

端末2側の設定

全般

インターフェース識別用サフィックス:ethernet1/7.20(図の枠で囲まれた項目)

※入力する数字は管理しやすいようにVLAN IDと同一の値にする場合が多い

コメント:説明文を任意で入力

タグ:VLAN IDを入力(今回は20)

設定

仮想ルーター:VR_test(インターネット抜け用)

セキュリティゾーン:Vlan20_test

IPv4

タイプ:スタティック

IP:192.168.99.1/24(端末1のデフォルトゲートウェイ)

詳細

管理プロファイル:Trust_test(Pingを許可する用)

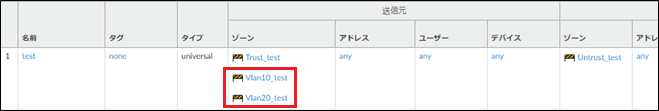

ポリシーへVLANを割り振る

インターネット抜け用のポリシーに端末1と2が所属するVLANを追加

今回の環境では送信元NATを行うため、NAT用ポリシーにも追加

疎通確認

端末1、端末2からGoogleのDNSサーバへそれぞれpingを送り、ログを確認してみます。

※端末1、2はそれぞれ、etharnet1/7.10、ethernet1/7.20のVLANに所属している

# ping 8.8.8.8

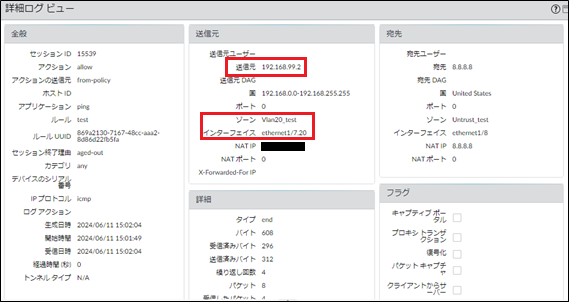

MONITOR → トラフィック → 該当ログの虫眼鏡のマークをクリックして詳細ログを表示

端末1のログ

VLAN10側のサブインターフェースから通信が抜けている事が確認できます

端末2のログ

VLAN20側のサブインターフェースから通信が抜けている事が確認できます

まとめ

今回はPaloAltoにおけるサブインターフェースの設定方法について簡単な環境を例に紹介いたしました。

PaloAltoでの設定自体は特に難しくはないかと思いますが、

L2SW等に別途VLANの設定を入れる必要がある点はご留意ください。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。