本記事では、SonicWallにおけるGAV(ゲートウェイアンチウイルス)、IPS、ASW(アンチスパイウェア)機能に関しての設定方法を解説します。

目次

本記事での想定環境

- 使用する機器

ハードウェア:SonicWall TZ270W

ソフトウェア:SonicOS v7.0.1-5095

GAV(ゲートウェイアンチウイルス)

SonicWallのUTM機能の1つであるゲートウェイアンチウイルスについての設定方法、動作確認を行います。

設定方法

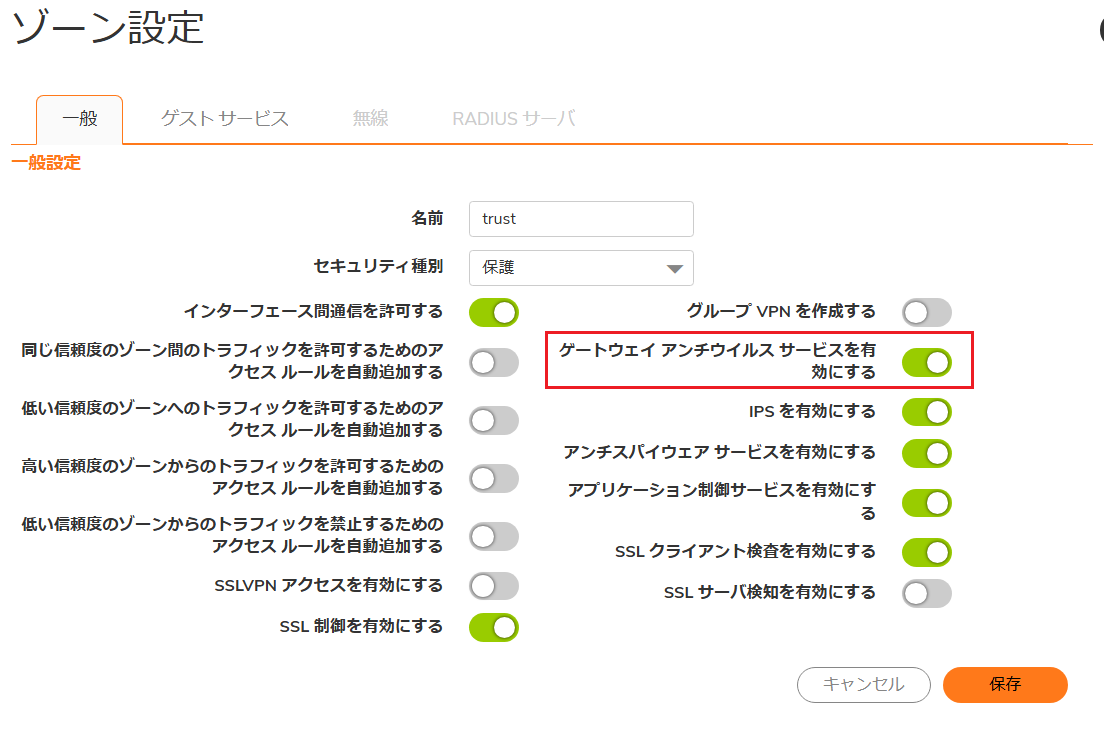

ステップ1:ゾーン設定

[オブジェクト]>[一致オブジェクト]>[ゾーン]へ移動します。

利用するゾーン(今回は著者が作成した「trust」と「untrust」)でGAVが有効になっていることを

確認します。

有効になっていなければ、編集アイコンから設定を変更し、有効にします。

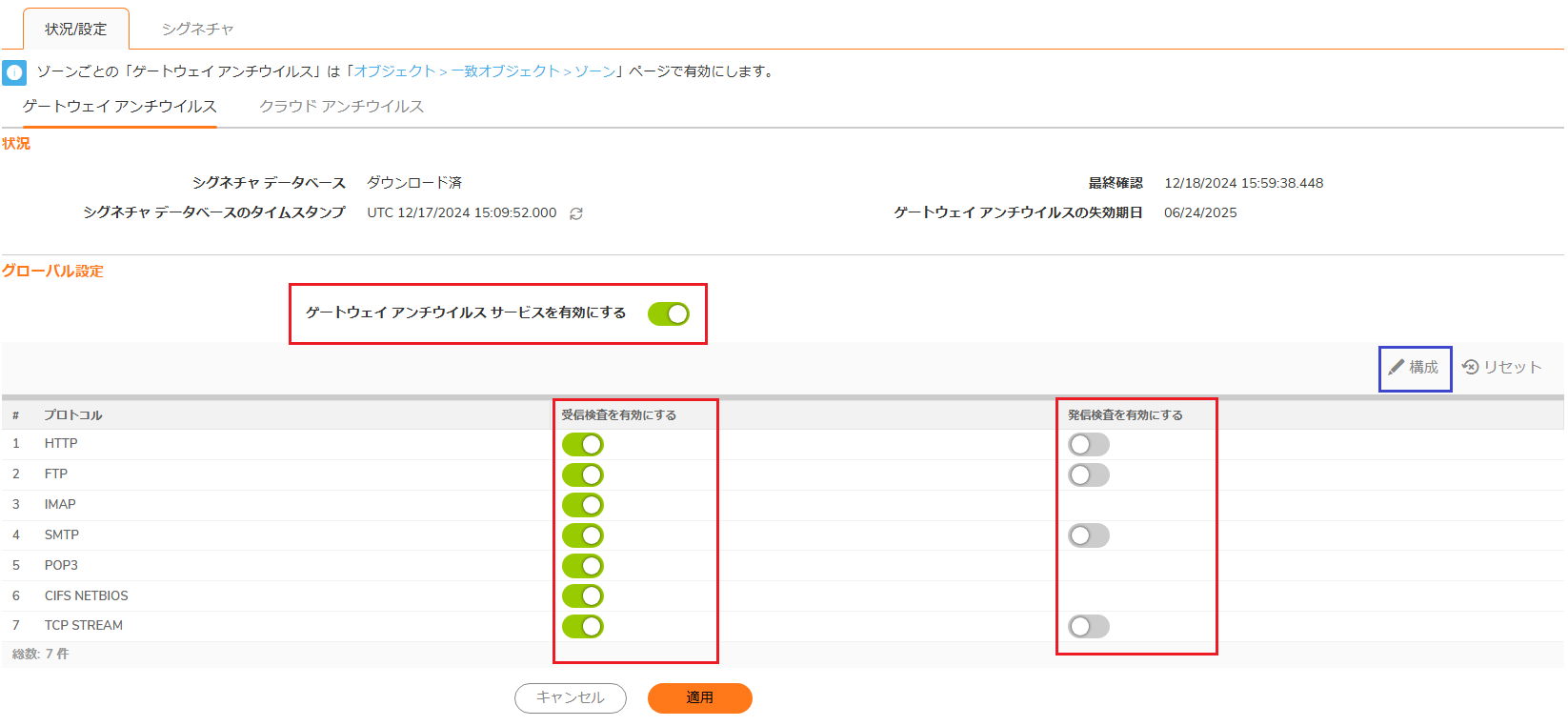

ステップ2:GAVの設定

[ポリシー]>[セキュリティサービス]>[ゲートウェイアンチウイルス]へ移動します。

- 受信検査を有効にする

→低いセキュリティゾーン(例:WAN)から転送されるデータペイロード

- 発信検査を有効にする

→高いセキュリティゾーン(例:LAN)から転送されるデータペイロード

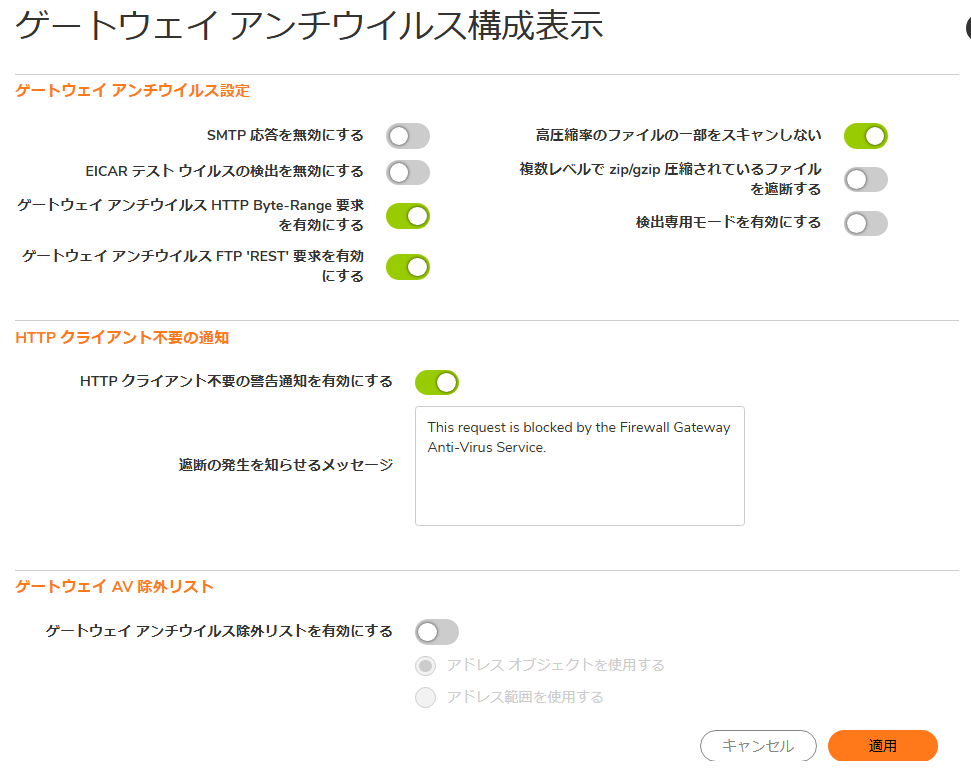

ステップ3:詳細設定

上記設定画面の青枠で示した[構成]をクリックします。

- EICARテストウイルスの検出を無効にする

→今回は検証でテストウイルスを使用するので、検知させるように無効にします。

- ゲートウェイ アンチウイルス HTTP Byte-Range 要求を有効にする

→HTTP通信におけるバイト範囲要求に対してもウイルススキャンを実施する機能です。

- ゲートウェイ アンチウイルス FTP 'REST' 要求を有効にする

→FTP通信で部分的に再開されたファイル転送にもウイルススキャンを実施する機能です。

- 検出専用モードを有効にする

→有効にするとGAVでマルウェアを検出しても通信断を発生させず、ログだけを出力することができます。

- HTTPクライアント不要の通知

→HTTPサーバから入り込んだ脅威がゲートウェイアンチウイルスに検出されたときに、ユーザに通知する機能です。

※無効にした場合は空白のHTTPページが表示されます。 - ゲートウェイアンチウイルス除外リストを有効にする

→除外リストに入れたIPアドレスに関しては、トラフィックに対するウイルススキャンが回避されます。

ステップ4:プロトコルごとの詳細設定

設定変更を行いたいプロトコルにカーソルを合わせると以下のようなアイコンが表示されます。

各プロトコル設定内容を確認します。

今回の検証では、それぞれの設定を無効にします。

以上で、ゲートウェイアンチウイルス機能の設定は完了です。

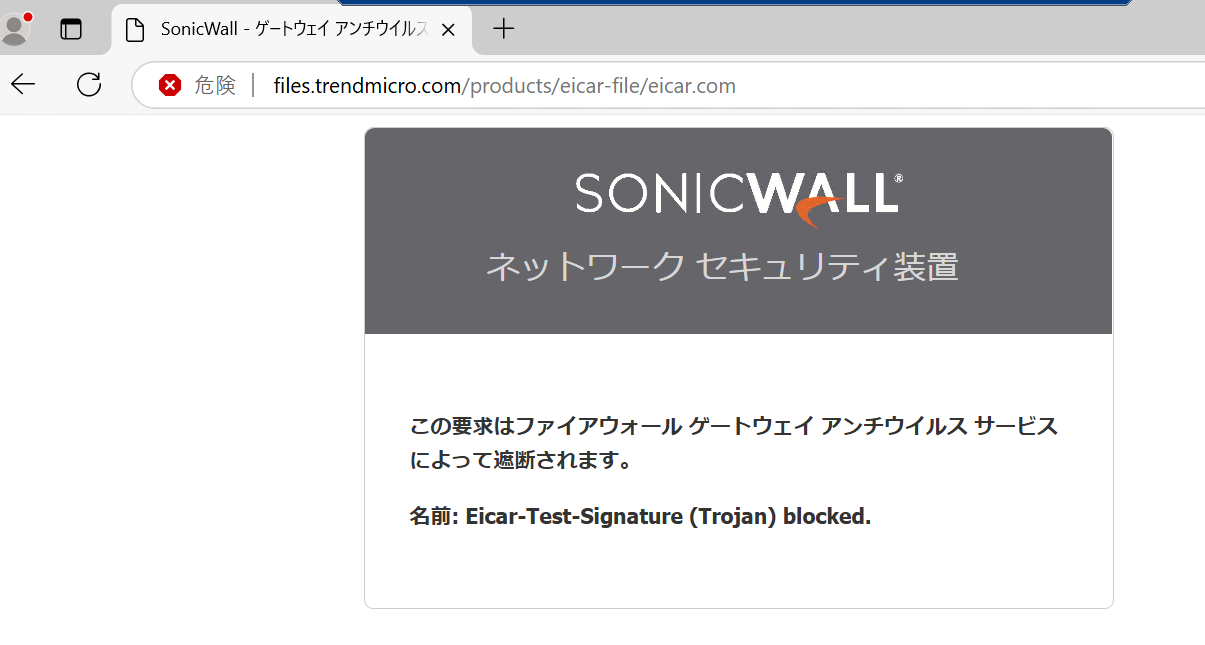

GAVの動作確認

- EICARテストウイルスを使用した際の動作確認

SonicWallの警告メッセージを確認します。

- 遮断ログを確認

※GAVログをGUI上に表示させるためには、

ログ設定から「ID:809(遮断ログ)」「ID:810(検知ログ)」を有効にする必要があります。

IPS(不正侵入防御/検知)

次にIPS機能の設定方法、動作確認を行います。

設定方法

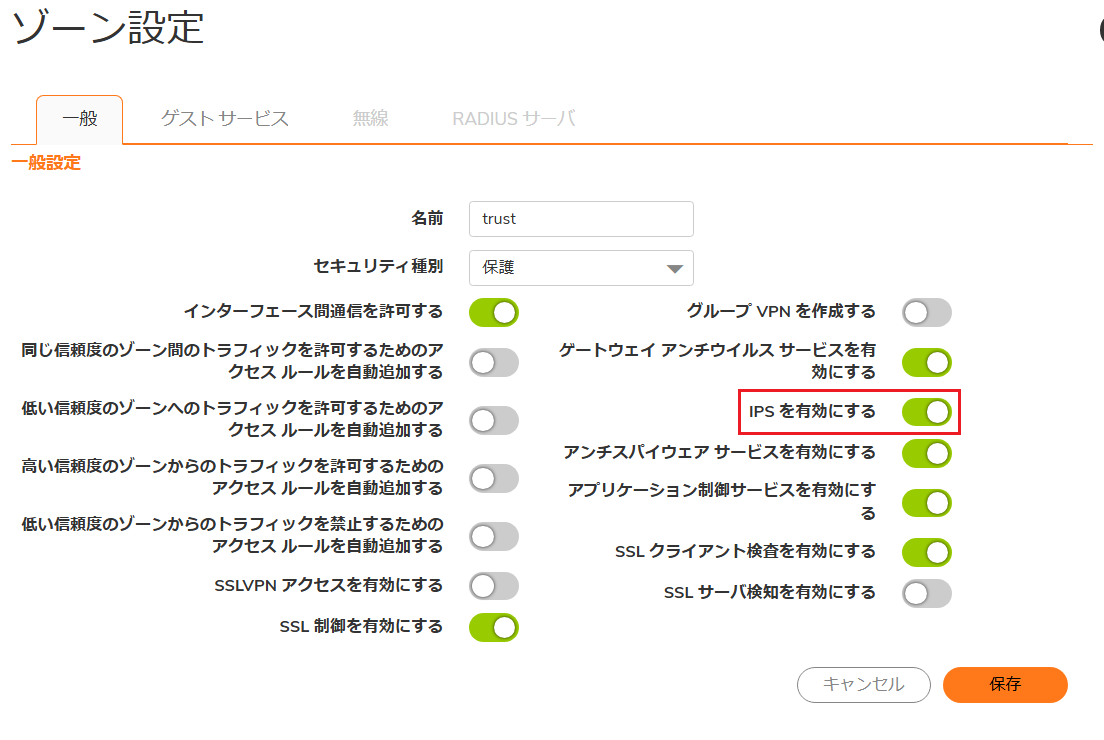

ステップ1:ゾーン設定

[オブジェクト]>[一致オブジェクト]>[ゾーン]へ移動します。

利用するゾーン(今回は著者が作成した「trust」と「untrust」)でIPSが有効になっていることを確認します。

有効になっていなければ、編集アイコンから設定を変更し、有効にします。

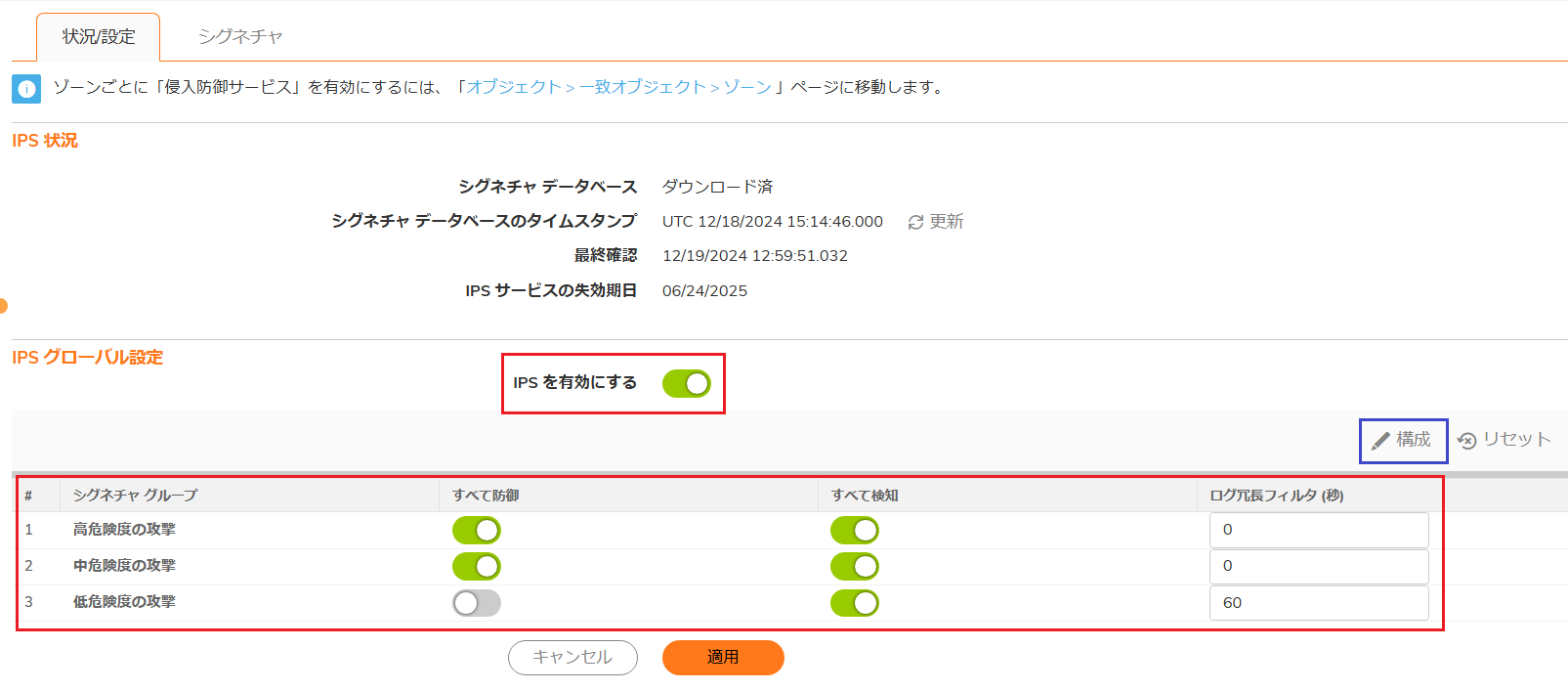

ステップ2:IPSの設定

[ポリシー]>[セキュリティサービス]>[侵入防御]へ移動します。

- IPSグローバル設定

- 「IPSを有効にする」を有効にします。

シグネチャグループ

-

- 高危険度の攻撃:critical, highに該当する通信

- 中危険度の攻撃:mediumに該当する通信

- 低危険度の攻撃:low, infoに該当する通信

すべて防御:そのレベルの攻撃対象の通信を遮断します。

すべて検知:そのレベルの攻撃対象の通信をログに記録します。

※そのレベルの攻撃対象の通信をログに記録し、遮断したい場合は、両方を有効にする必要がございます。

ログ冗長フィルタ(秒)

→一定期間内の同一攻撃のログ記録を抑制するには、指定した時間(例: 60秒)を設定します。

この期間中は攻撃が複数回発生しても1回だけ記録されます。

設定が完了したら、適用をクリックします。

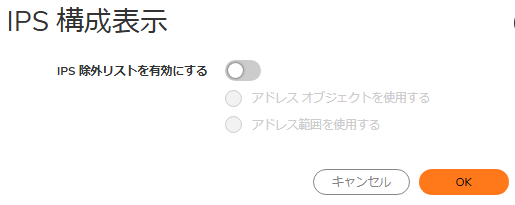

- 特定のIPアドレスを除外設定にしたい場合

上記設定画面の青枠で示した「構成」をクリックします。

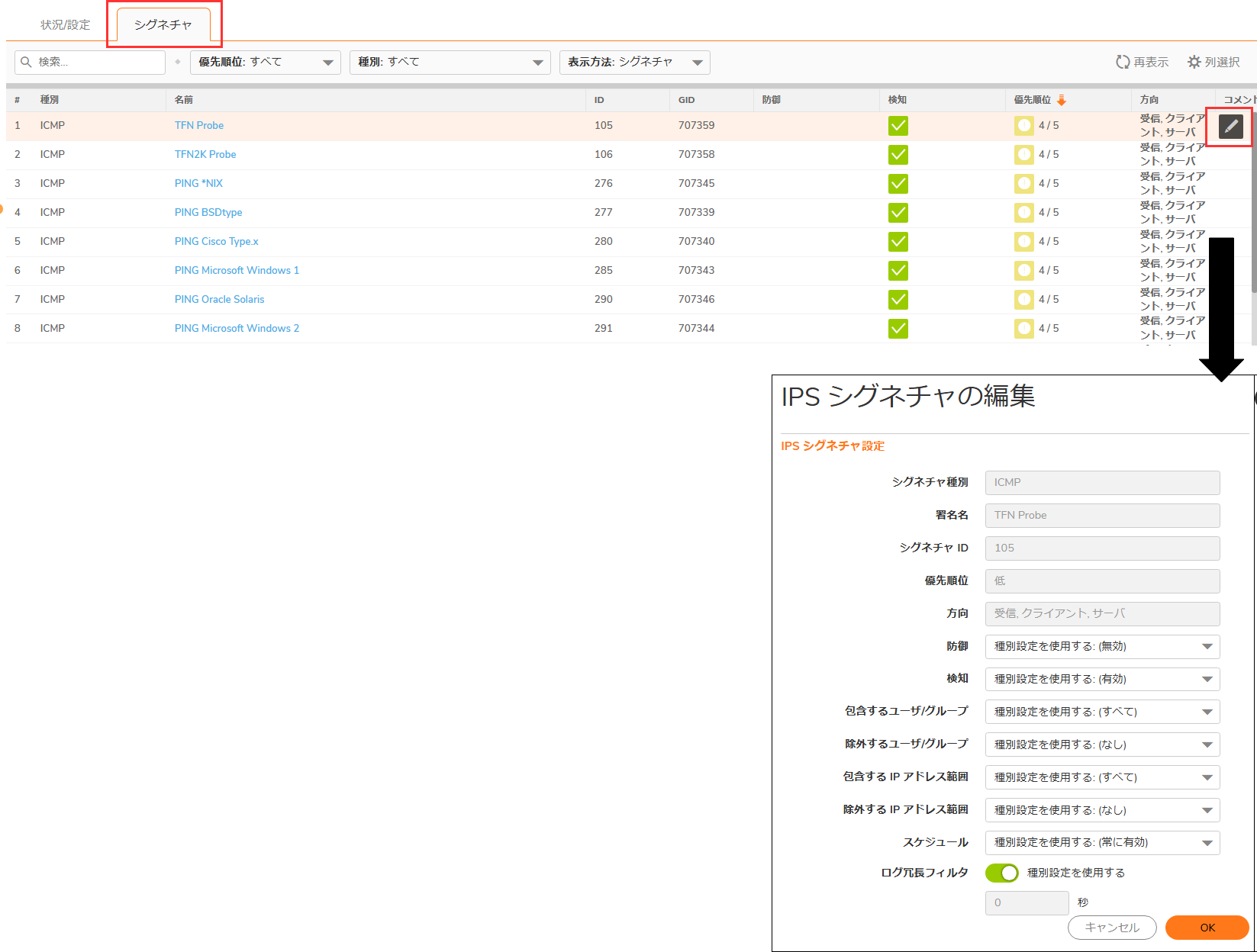

- シグネチャごとに設定変更したい場合

[シグネチャ]から設定変更を行うシグネチャにカーソルを合わせると編集アイコンが表示される。

シグネチャごとに制限をかけることができます。

以上で、IPS機能の設定は完了です。

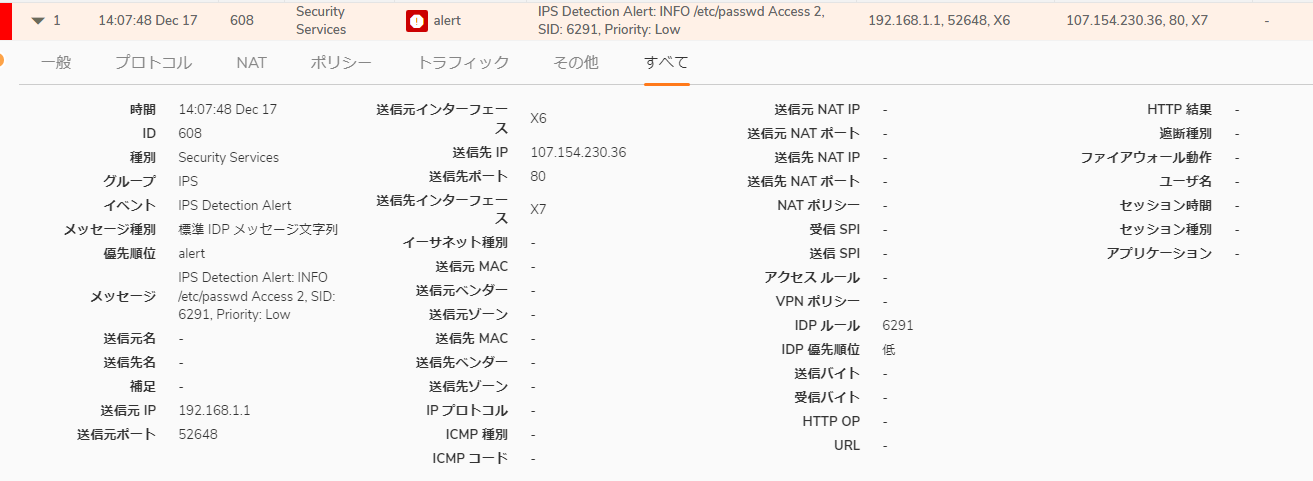

IPSの動作確認

- Webブラウザより、“http://~~~/etc/passwd“へアクセス

IPS機能で検知されることを確認します。

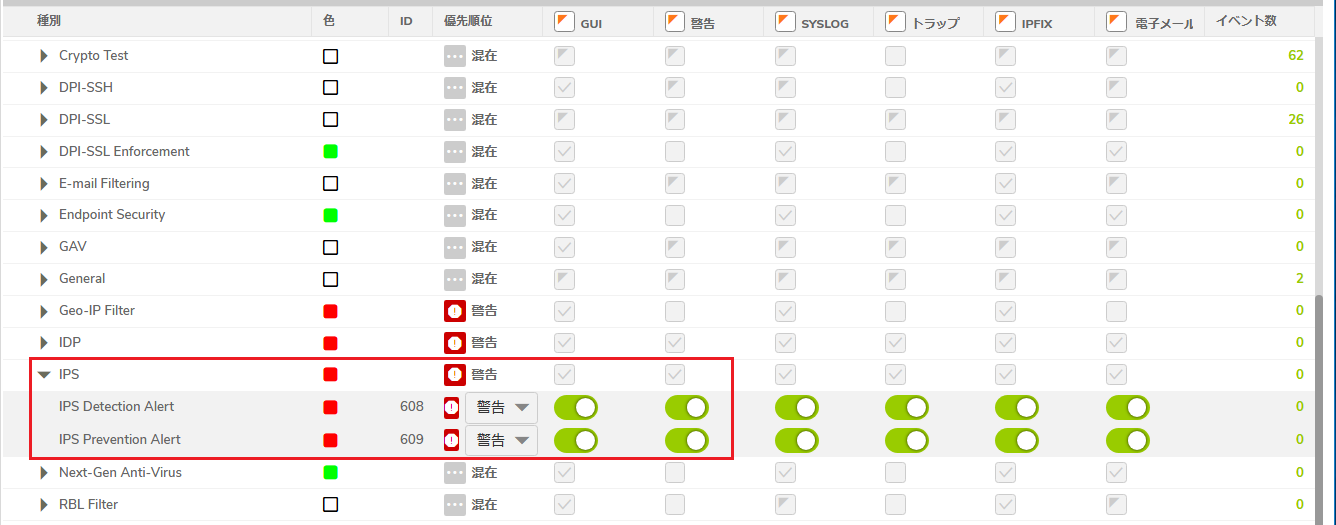

※IPSログをGUI上に表示させるためには、ログ設定から

「ID:608(検知ログ)」「ID:609(遮断ログ)」を有効にします。

ASW(アンチスパイウェア)

最後にアンチスパイウェア機能の設定方法を記載します。

こちらはテストサンプルがないため、動作確認は行いません。

設定方法

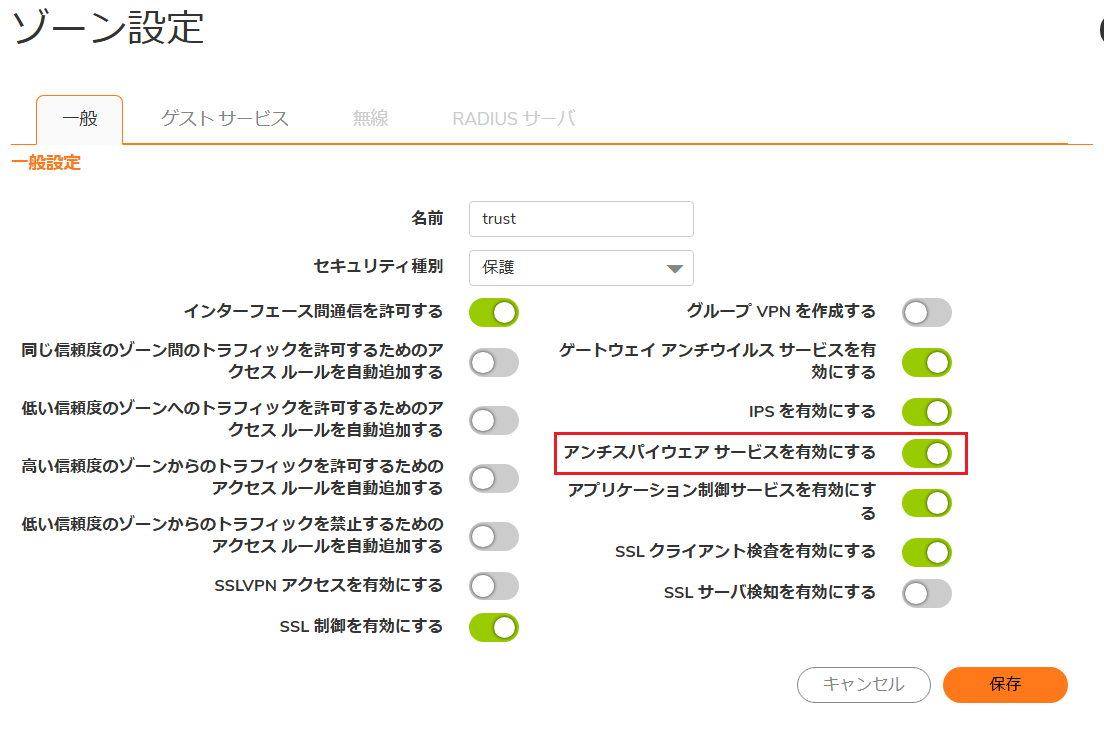

ステップ1:ゾーン設定

[オブジェクト]>[一致オブジェクト]>[ゾーン]へ移動します。

利用するゾーン(今回は著者が作成した「trust」と「untrust」)で

アンチスパイウェアが有効になっていることを確認します。

有効になっていなければ、編集アイコンから設定を変更し、有効します。

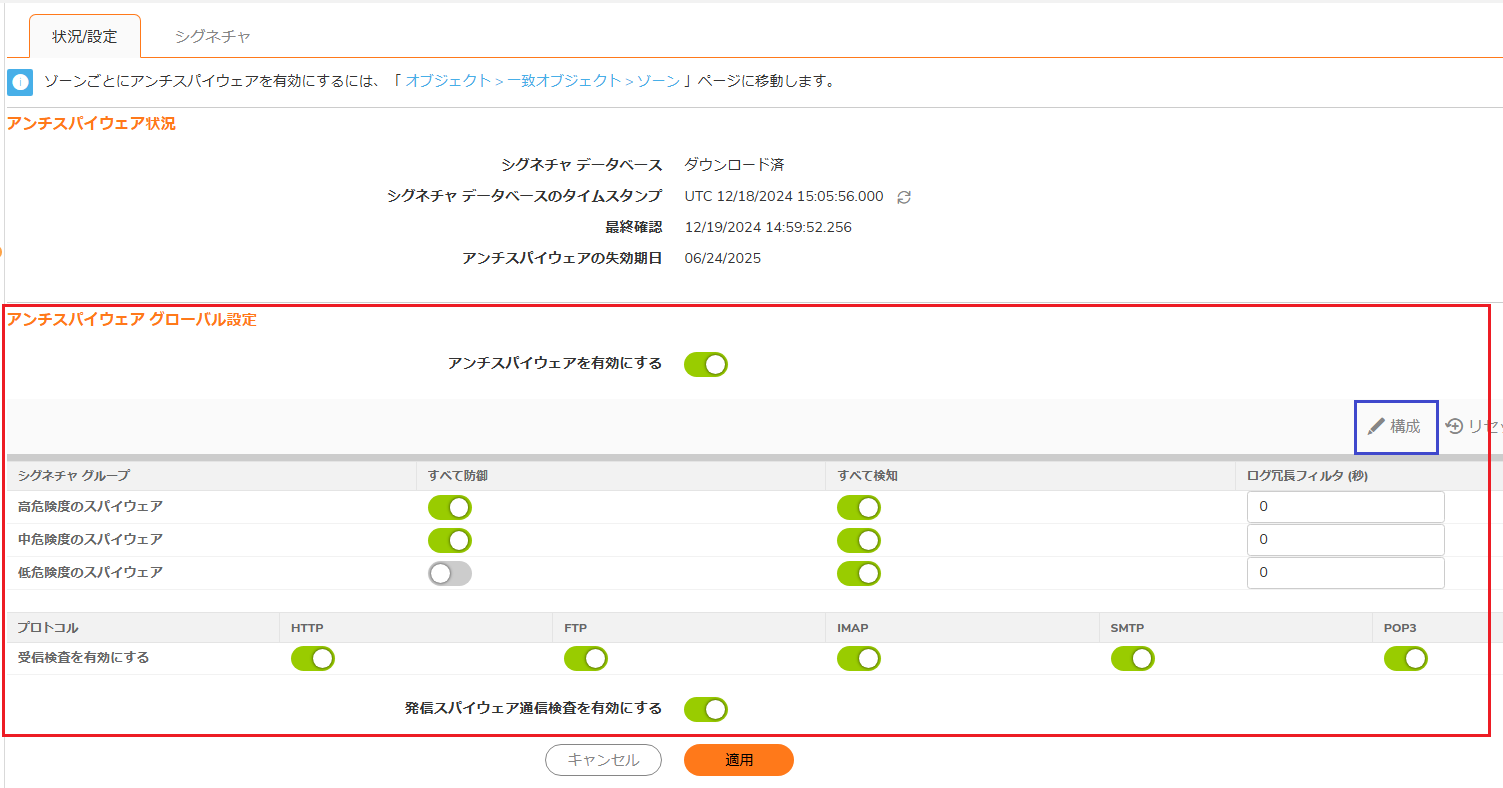

ステップ2:アンチスパイウェアの設定

[ポリシー]>[セキュリティサービス]>[アンチスパイウェア]へ移動します。

- アンチスパイウェアグローバル設定

- 「アンチスパイウェアを有効にする」を有効にします。

- 発信スパイウェア通信検査を有効にします。

→有効にすることで感染したデバイスが外部の不正なサーバや攻撃者と通信するのを防ぎます。

- 特定のIPアドレスを除外設定にしたい場合は上記設定画面の青枠「構成」をクリックします。

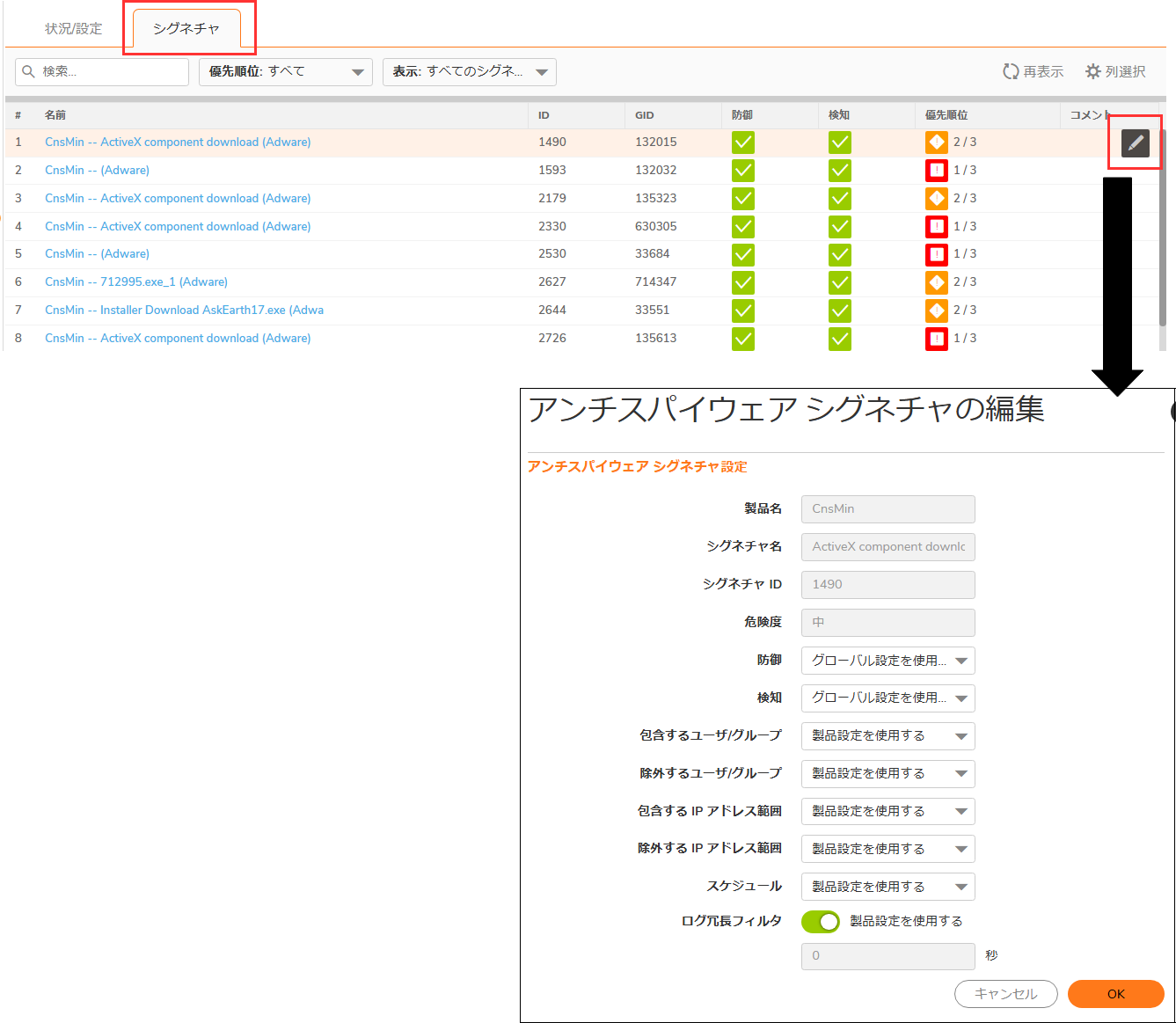

- シグネチャごとに設定変更したい場合

[シグネチャ]から設定変更を行いたいシグネチャにカーソルを合わせると編集アイコンが表示される。

シグネチャごとに制限をかけることができます。

以上で、アンチスパイウェア機能の設定は完了です。

※参考

アンチスパイウェアログをGUI上に表示させるためには、

ログ設定から「ID:794(遮断ログ)」「ID:795(検知ログ)」を有効にします。

まとめ

今回、SonicWallのUTM機能の設定と動作確認を行いました。

動作確認の際、GUI上にログを表示させるために、ログ設定でどの項目を有効にすれば適切に表示されるか、

少し迷いましたが、他のUTM機器と比べても設定方法に大きな違いはなく、

UTM機器の操作経験がある方であれば、スムーズに設定できると感じました。

参考文献

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。