当記事では、Barracuda Networks社Barracuda WAF-as-a-Serviceのログを、Syslogを用いて転送し収集する方法を記載します。

対象バージョン

WAFaaS 2021.10

前提条件

Barracuda WAF-as-a-Serviceにログインができ、初期設定が完了していることとします。

Barracuda WAF-as-a-ServiceとLogStare Collector間において、Barracuda WAF-as-a-Service におけるSyslog通信の送信元として使われる下記2IPアドレスを許可していることとします。

- 34.227.174.172

- 40.71.30.40

※許可する必要があるIPアドレスについては以下の公式ドキュメントをご参照ください

許可する必要があるIPアドレスについて

Syslog転送の設定

1.管理UIにアクセスします。

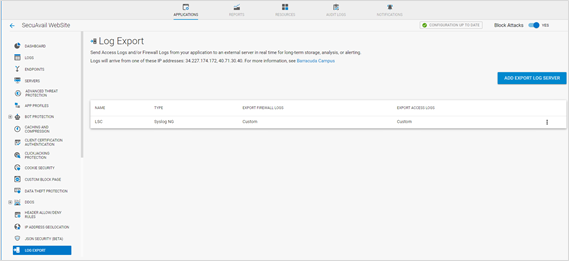

2.上部タブ[APPLICATIONS]から、左部のコンポーネント群より[LOG EXPORT]を選択し、右上部の[ADD EXPORT LOG SERVER]をクリックします。

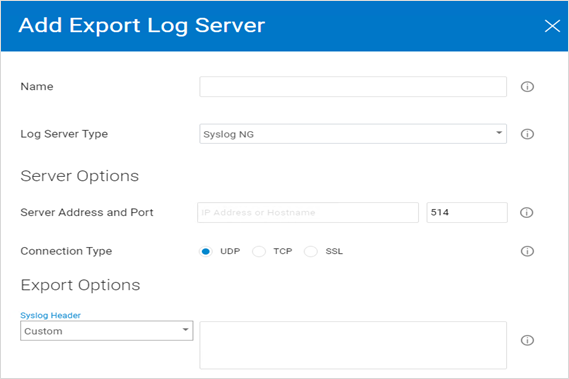

3.Add Export Log Serverの設定画面において、 [Name][Server Address and Port]を入力し、[Log Server Type][Connection Type][Syslog Header]を選択します。

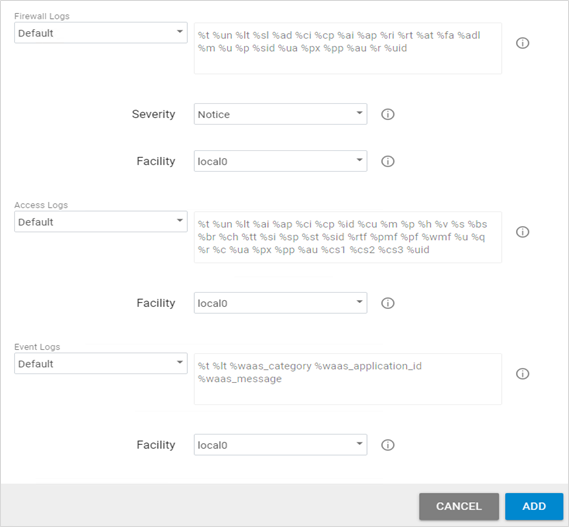

次に、Add Export Log Server下部のそれぞれのSyslogタイプにおいて、[‘ログタイプ名’ Logs][Facility]を選択します。

Firewall Logsでは上記設定項目に加えて[Severity]を選択します。これにより選択したSeverity以上のログを転送します。

4.最後に[ADD]をクリックすることで設定が追加されます。

LogStare Collectorにて設定すること

1.Barracuda WAF-as-a-Serviceより転送されたログは「SYSLOG収集」にてLogStare Collectorで受信します。

※「SYSLOG収集」につきましては、以下の記事をご参照ください。

SYSLOG収集

2.「SYSLOG収集」にて利用されるポート番号はデフォルトでtcp/udp共に514となっています。環境設定より「SYSLOG収集」にて利用されるポート番号を変更することで514以外のポートで「SYSLOG収集」が可能となります。

※環境設定につきましては、以下の記事をご参照ください。

LogStare Collectorにおける環境設定について

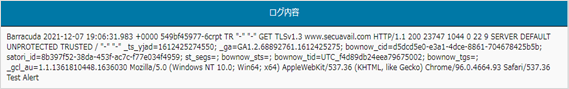

LogStare Collector側の設定に問題が無ければ、順次各種ログが転送されます。

以下はLogStare Collectorのログ表示画面です。

LogStare Reporter / LogStare Quintでのレポート例

当社のLogStare Reporter及びLogStare QuintはBarracuda WAF-as-a-Serviceのログの可視化に対応しております。

※レポート作成に際し、デフォルトのログフォーマットではULP作成が困難なため、独自のログフォーマットを設定しております。

独自のログフォーマットの設定は、上述のSyslog転送の設定の手順3.にて、画像左部に設定されているDefaultをCustomに変更することで、任意のログフォーマットを指定することが可能となります。

一例として、Firewall Logsにて設定した独自のログフォーマットを示します。

TIME=%t UN=%un LT=%lt SL=%sl AD=%ad CI=%ci CP=%cp AI=%ai AP=%ap RI=%ri RT=%rt AT=%at FA=%fa ADL=%adl Method=%m URL=%u Protocol=%p SID=%sid UA=%ua PX=%px PP=%pp AU=%au Referrer=%r UID=%uid

以下はレポートの一例です。

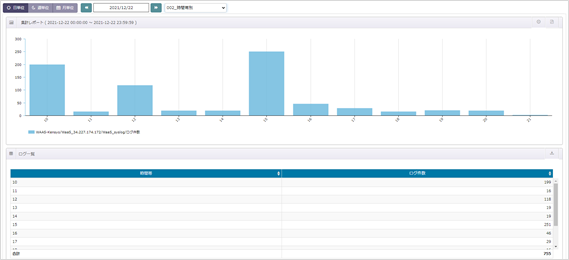

時間帯別全トラフィック集計レポート

Barracuda WAF-as-a-Serviceを経由するトラフィックの件数を時間帯別に確認することができます。

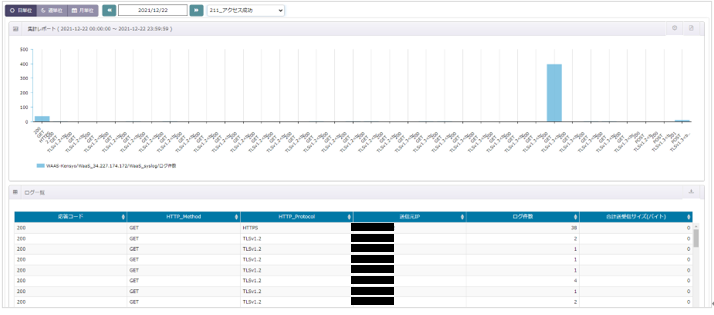

アクセス成功トラフィック集計レポート

Barracuda WAF-as-a-Serviceにて設定した、保護対象となるサイトへのアクセスが成功しているトラフィックログについて確認することができます。

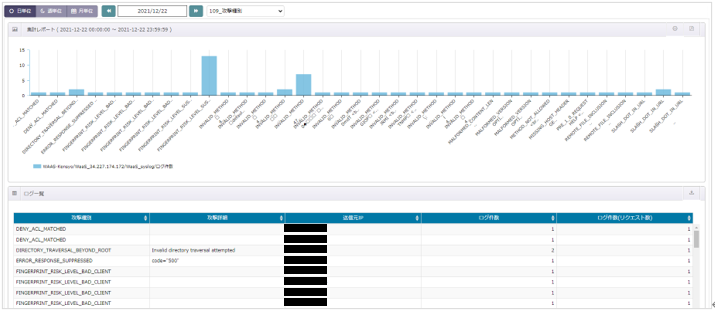

攻撃種別集計レポート

ファイアウォールログにおいて、検知した攻撃種別や攻撃内容の詳細、攻撃種別ごとのログ件数について確認することができます。

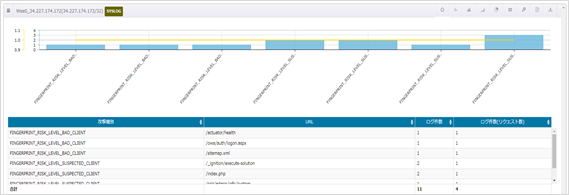

FINGERPRINTに関連する攻撃の集計レポート(ピンポイント分析)

当社のLogStare Reporter及びLogStare Quintは任意の形式のレポートを作成する「ピンポイント分析」が可能です。

以下はFINGERPRINTに関連する攻撃の内、URL内に文字列を含むログを対象にピンポイント分析を行っております。

Barracuda WAF-as-a-Serviceのログを、Syslogを用いて転送し収集する方法についての説明は終了となります。

※LogStare Collectorについて詳しくは以下のリンクをご覧ください

・※LogStare Collectorとは

※LogStare Collector やログ分析基盤サービス(LogStare Reporter)評価版は以下からお申込みいただけます。

・※LogStare Collector|評価版

ぜひ一度お試しいただければ幸いです。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。