当記事は、M365を管理者の立場で利用している方向けの記事です。管理者としては、社内で利用するシステムのトラブル対応やセキュリティ対策など、システムがクラウドになってもその業務は変わりません。そうした中で、M365 監査ログを集めておき、それを簡単に分析できるようにしておくと、管理者にとって役に立つことが分かっています。

ここでは、LS M365を使用して、M365の情報漏洩対策として使える例を紹介しています。

例として、退職者の放置されているファイルと取引終了した会社とのフォルダをレポートにして確認する方法をご紹介します。

※紹介している画面やリンク先は評価版/有償版ご利用の方のみご覧いただけます。

目次

インシデント発生時にM365より漏洩した疑いのあるファイル・フォルダを追跡する方法

漏洩した疑いのある共有されたファイルへのアクセスをピンポイント分析より調べます。

ピンポイント分析についてはこちらをご参照ください。

以下の検索条件でファイルにアクセス・ダウンロードしたユーザ、送信元IPを抽出して、漏洩した経路を調べるのに必要な情報を収集します。

※漏洩した疑いのファイル名が推定されるケースの検索例になります。

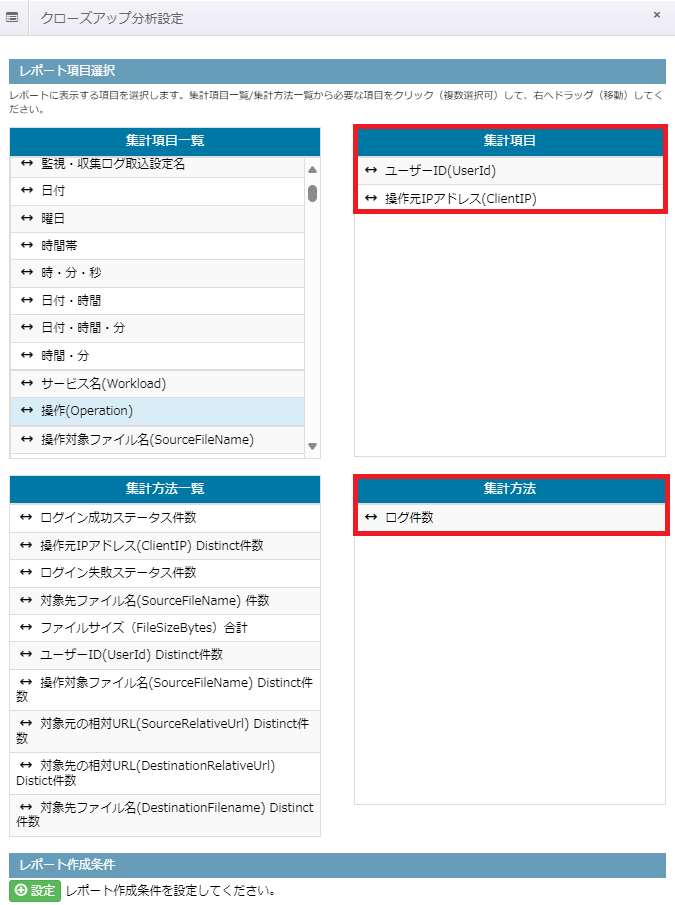

以下の検索条件でファイルにアクセス・ダウンロードしたユーザID(UserID)、送信元IP(操作元IPアドレス(ClientIP))を抽出して、漏洩した経路を調べるのに必要な情報を収集します。

| 集計項目 |

| ユーザID(UserID) |

| 操作元IPアドレス(ClientIP) |

| 集計方法 |

| ログ件数 |

集計項目と集計方法のイメージ画像は以下の通りです。

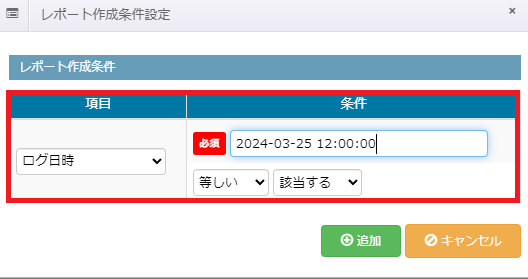

レポート作成条件の「⊕設定」を押してください。

以下の検索条件で「推定される日時」に誰が「推定されるファイル」アクセスしたか(FileAccessed)、閲覧したか(FilePreviewed)、ダウンロードしたか(FileDownloaded)

を抽出して、漏洩した経路を調べるのに必要な情報を収集します。

| 項目 | 条件 |

| ログ日時 | 「推定される日時」 |

| ファイル名(Destinationfilename) | 「推定されるファイル」 |

| 操作(Operation) | FileAccessed :等しい:該当する |

| 操作(Operation) | FilePreviewed :等しい:該当する |

| 操作(Operation) | FileDownloaded :等しい:該当する |

レポート作成条件の項目追加のイメージ画像は以下の通りです。

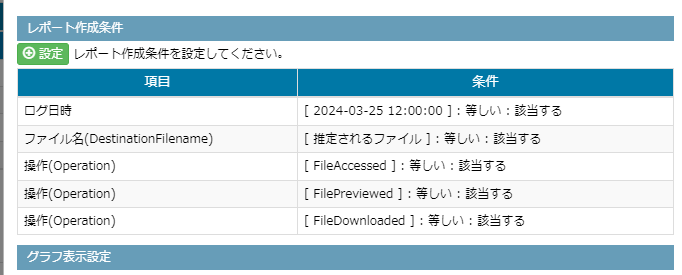

ログ日時とファイル名には推定されるものを設定して下さい。レポート作成条件の全項目追加のイメージ画像は以下の通りです。

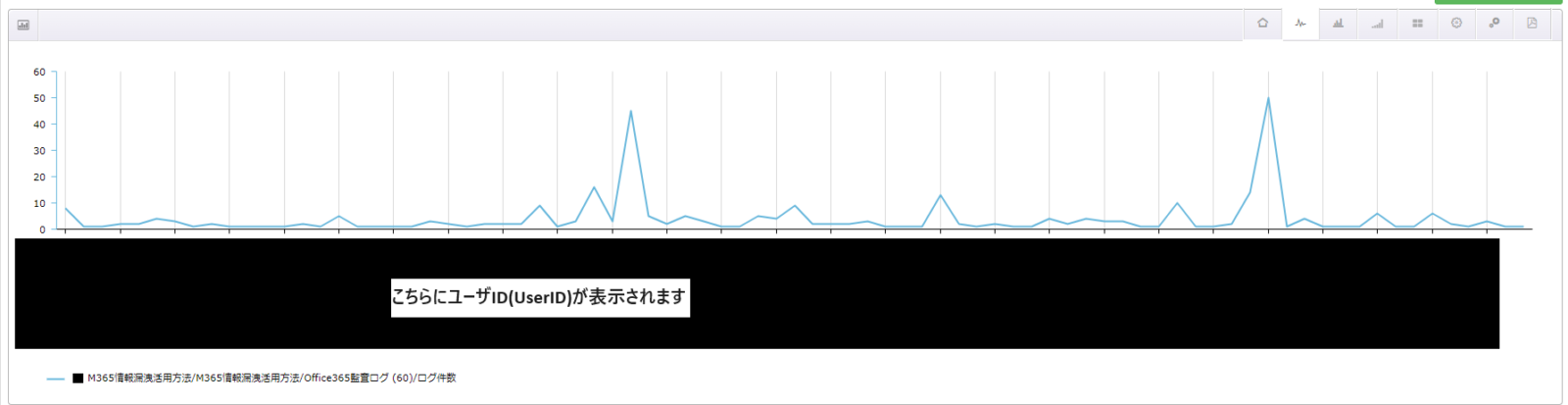

レポート作成画面のイメージ画像は以下の通りです。

【日常確認】ファイルやフォルダが共有された場合に検知できるようにしたい

ピンポイント分析機能では、設定したセキュリティログアラートの条件をプリセットとして利用できますので何度も検索することが考えられる検索条件は、あらかじめセキュリティログアラートに設定しておくといった方法も考えられます。

ファイルやフォルダが共有された場合の検知方法

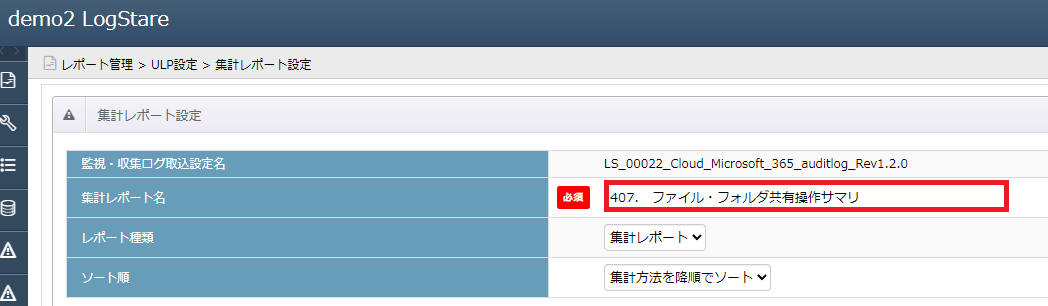

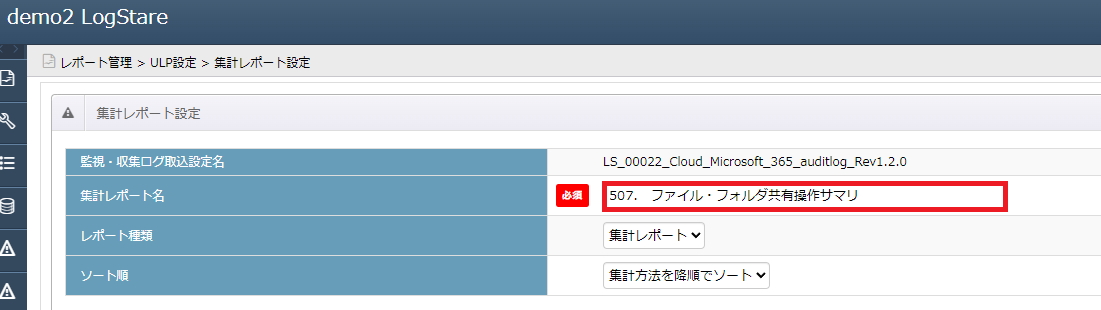

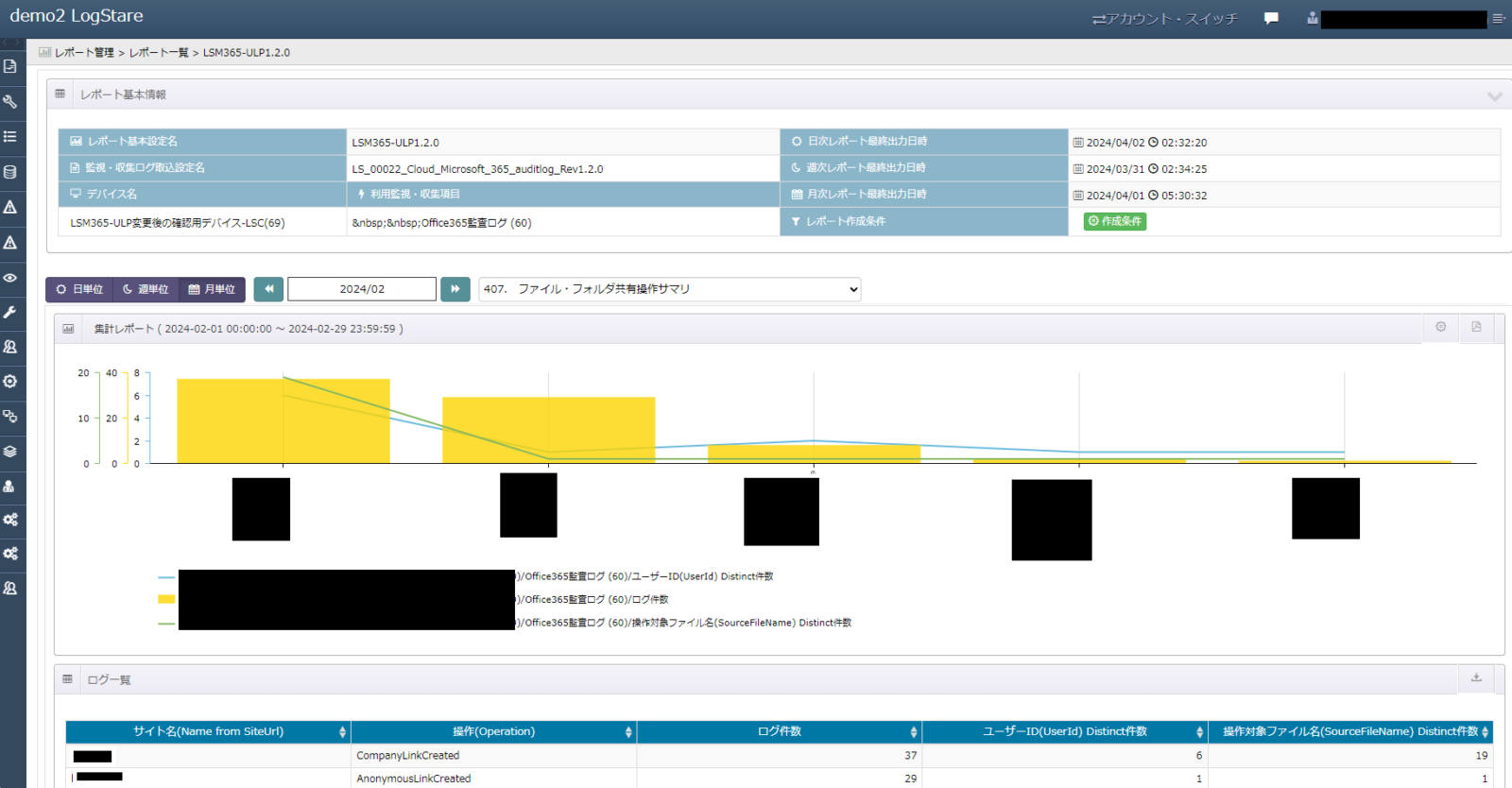

レポート管理>ULP設定>任意のレポートを選択>「407.ファイル・フォルダ共有操作サマリ」「507.ファイル・フォルダ共有操作サマリ」を操作してください。

なお、407→SharePoint、507→OneDriveにて共有されたものになり、情報漏洩が疑われるファイルやフォルダの検知を行うことができます。

集計レポート設定のイメージ画像は以下の通りです。

407→SharePoint

507→OneDrive

社外へ共有したい場合にアラートで通知する方法

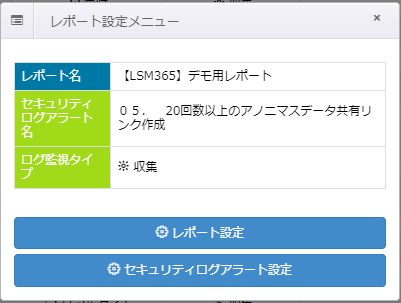

セキュリティログアラートのテンプレートより「05. 20回数以上のアノニマスデータ共有リンク作成」を設定してください

なお、こちらのアラートはデフォルトで20回以上発生した際に、日次でアラートを出す条件になります。

- 発生頻度や確認したい頻度に合わせて毎日/毎時/リアルタイム(LS M365がログを受信・解析して、該当するログがあった場合即座に)など、アラートを出すタイミングを選択できます。

- レポートには設定されていないので、定期的に確認したい場合、新規にレポートを作成することをお勧めします。

また、このアノニマスデータへのアクセスを検出したい場合、セキュリティログアラート「08. 特定IP以外からの特定文字列を含むファイルダウンロード」にて、社内以外のIPをレポート作成条件にする等して、アラートを出すことができます。

こちらのレポートは共有リンクが作成されたファイル・フォルダを集計したものになります。

セキュリティログアラートテンプレート設定のイメージ画像は以下の通りです。

また、セキュリティログアラートのテンプレートを読み込ませる手順はこちらをご参照ください。

【定期確認】共有が必要無くなったにも関わらず放置されているものなどを確認したい

ここでは例として、退職者の放置されているファイルと取引終了した会社とのフォルダをレポートにして確認する方法をご紹介します。

この操作により抽出された不必要なデータの取り扱いは任意になります。

レポート管理>ULP設定>当該のレポートを検索 クリック>集計レポートテンプレート設定>407. ファイル・フォルダ共有操作サマリの条件を操作してください。

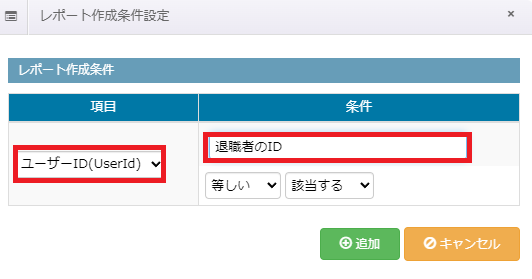

- 退職者の放置されているフォルダをなどを確認する際のレポート作成条件の設定

以下の検索条件で「退職者」のファイルがSharePointで共有ファイルへのリンク(LinkCreated)を作成されたかを抽出して、漏洩した経路を調べるのに必要な情報を収集します。

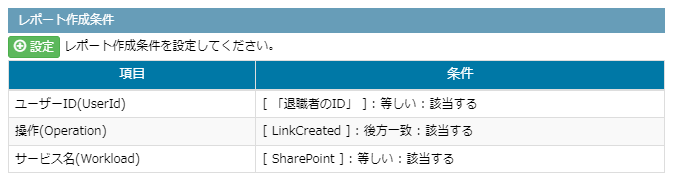

| 項目 | 条件 |

| ユーザーID(UserID) | 「退職者のID」 |

| 操作(Operation) | LinkCreated :後方一致:該当する |

| サービス名(Workload) | SharePoint :等しい:該当する |

レポート作成条件の項目・条件追加のイメージ画像は以下の通りです。「退職者のID」には任意のものを入力してください。

レポート作成条件のイメージ画像は以下の通りです。

- 取引終了した会社とのフォルダなどを確認する際のレポート作成条件の設定

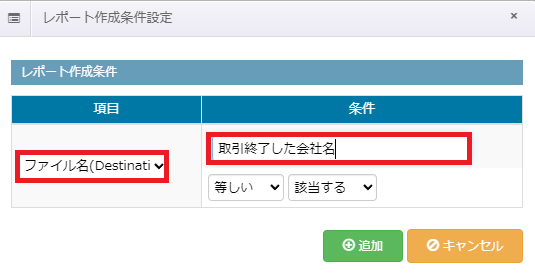

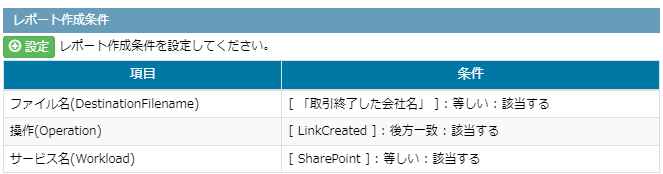

以下の検索条件で「取引終了した会社」のファイルがSharePointで共有ファイルへのリンク(LinkCreated)を作成されたかを抽出して、漏洩した経路を調べるのに必要な情報を収集します。

| 項目 | 条件 |

| ファイル名(Destinationfilename) | 「取引終了した会社名」 |

| 操作(Operation) | LinkCreated :後方一致:該当する |

| サービス名(Workload) | SharePoint :等しい:該当する |

レポート作成条件の項目・条件追加のイメージ画像は以下の通りです。「取引終了した会社名」には任意のものを入力してください。

レポート作成条件のイメージ画像は以下の通りです。

レポート作成画面のイメージ画像は以下の通りです。

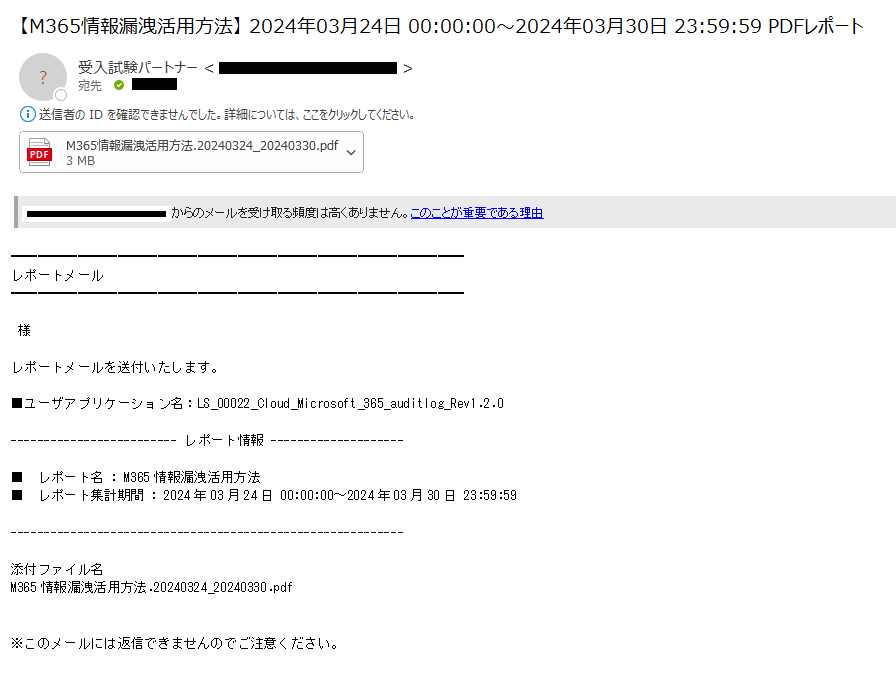

また、レポートの確認を手動で行わなくともレポートメール送信を設定することで定期的にPDF化されたレポートの確認を簡易に行えます。

レポートメール送信の設定はこちらをご参照ください。

メールの連絡先設定はこちらをご参照ください。

レポートメールの作成のイメージ画像は以下の通りです。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。