当記事では、スイッチに対して、リモートアクセスする際に送信元を限定する設定方法を記載しています。

目次

使用機器情報

型番:Cisco Catalyst C2940

ファームウェアバージョン:12.1(22)EA13

VTY(Virtual Teletype)とは

リモート接続セッションを受け入れるために使用される仮想的なポートです。

Catalystスイッチでは、TelnetやSSHといったリモート接続プロトコルを受け付ける際に、このVTYポートが使用されます。

物理的なポートではなく、仮想的なポートとして、複数用意されており、同時に複数のユーザが接続できるよう設計されています。

VTYへのアクセス制御

VTYポートに対して、すべてのユーザがリモートアクセス可能な状態は、セキュリティ上のリスクとなります。

より強固なセキュリティを確保するためには、アクセス元を限定し、信頼されたホストやネットワークからの接続を許可することが重要です。

一般的には、ACL(アクセスコントロールリスト)を用いて、許可されたIPアドレスのみVTYへのアクセスを許可する設定を行います。

ACLとは通信アクセスを制御するためのリストです。ACLには、標準ACLと拡張ACLの2種類があり、それぞれ制御する項目に違いがあります。

当記事では、送信元IPアドレスのみに基づいてVTYへのリモートアクセスを制御したいため、標準ACLを使用します。

標準ACLと拡張ACLの違い

| ACLの種類 | 内容 |

| 標準ACL | 送信元IPアドレスのみをチェックするACL |

| 拡張ACL | 送信元IPアドレスだけでなく、宛先IPアドレス、プロトコル、 送信元/宛先ポート番号をチェックするACL |

設定方法

●標準ACLの作成

▼設定コマンド

(config)# access-list number [ permit | deny ] ip address

#configure terminal (config) #access-list 1 permit 192.168.1.100 ※1 (config)#access-list 1 permit 192.168.2.0 0.0.0.255 ※2

※1:192.168.1.100/32からのアクセスのみを許可する(特定のIPアドレスのみ許可したい場合)

※2:192.168.2.0/24からのアクセスのみを許可する(特定のネットワークのみ許可したい場合)

●VTYへACL適用

▼設定コマンド

(config)#line vty 0 15

(config-line)#access-class[ number | name ] [in | out]

#configure terminal (config)#line vty 0 15 (config-line)#access-class 1 in ※3 (config)#end

※3:スイッチへのリモートアクセスの制御という点でインバウンドを適用している。

インバウンド:外部から内部に入ってくる通信

アウトバウンド方向でACLを適用すると、このスイッチから他の機器へ管理アクセスを行う際の宛先への通信を制御することが可能です。

なお、スイッチを単に通過するトラフィックは制御対象外となります。

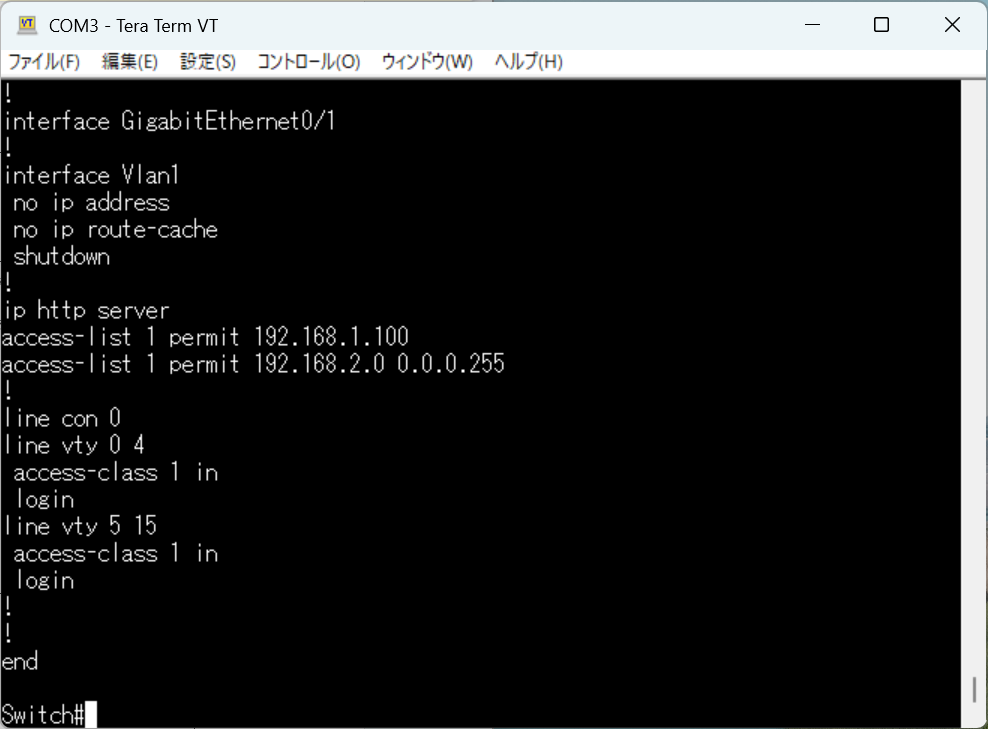

●設定の確認

▼設定内容を表示するコマンド

#show running-config

設定が適切に反映されていることを確認できたら、以下コマンドを実行して、設定を保存します。

▼設定保存コマンド

#copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK]

設定は以上になります。

まとめ

特定のIPアドレスやネットワークのみにVTYアクセスを許可することで、不正または不審なリモート接続を効果的に遮断することができます。

これはネットワーク機器のセキュリティを強化するうえで非常に有効な手法であり、設定手順もシンプルなため、リモートアクセスを許可する際には積極的に導入すべき設定の一つです。

参考文献

https://www.infraexpert.com/study/aclz8.html#google_vignette

https://www.n-study.com/security-fundamentals/vty-access-control/

https://www.infraexpert.com/study/aclz1.html

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。