※本記事の内容は、2021年11月15日現在の公開情報をもとに記載しております。具体的な影響、対策、設定方法、ソフトウェアの入手方法等については、購入元の代理店様や運用・保守ベンダー様へお問い合わせください。

Palo Alto Networks社より、SSL-VPN機能であるGlobalProtect Portal(ポータル)およびGateway(ゲートウェイ)の脆弱性情報が2021年11月10日に公開されました。

本脆弱性は、GlobalProtect PortalまたはGatewayが有効になっているPAシリーズが影響を受け、脆弱性を悪用された場合、認証されていないネットワークベースの攻撃者からroot権限で任意のコードを実行される可能性があります。

目次

脆弱性の概要

影響を受けるバージョン:PAN-OS 8.1 (8.1.17未満のバージョン)

CVSSv3.1 Base Score: 9.8 (CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)

・PaloAlto Networks社のセキュリティアドバイザリ

CVE-2021-3064 PAN-OS: Memory Corruption Vulnerability in GlobalProtect Portal and Gateway Interfaces

・本脆弱性を発見した Randori Attack Teamによるブログ

Zero-Day Disclosure: PAN GlobalProtect CVE-2021-3064 (randori.com)

Randori Attack Teamでは、脆弱性の具体的な詳細は上記記事公開の30日後に公開するとしています。

また、上記ブログ中の動画の20秒ごろから、実際にcatコマンドを実行しバージョン情報やpasswdファイルを参照している様子がわかります。

対策および緩和策

当社の調査では、現時点で2つの対策が確認できております。

ソフトウェアのアップデート

PAN-OS 8.1.17およびそれ以降のバージョンで対策されており、ソフトウェアアップデートを適用することで回避できます。

※なお、PAN-OS 9.0系、9.1系、10.0系、10.1系では影響は受けないとされています。

Threat Prevention(脆弱性防御)シグネチャの適用による緩和

該当バージョンをご利用の場合、速やかなバージョンアップをおすすめしますが、Palo Alto Networks社からは、前述のセキュリティアドバイザリで脆弱性防御(いわゆるIPS機能)のシグネチャID 91820と91855をブロック設定とすることで緩和できるとアナウンスされています。

なお、上記IPS機能による緩和においてSSL復号化は必須ではないとのことです。

設定のイメージは以下の通りです。

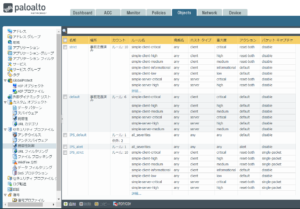

1.GlobalProtect Portal または Gatewayへの通信を許可するポリシーに適用されたプロファイルを編集します。

【ご注意】

Global Protect GatewayまたPortalがPAシリーズの配下に存在する場合は、Global Protect宛の通信の脆弱性防御プロファイルを適用できまますが、一台のPAシリーズをPortalおよびGatewayとして運用している場合は、UntrustゾーンからUntrustゾーン宛など、GlobalProtect宛の通信がマッチするポリシーを定義し、脆弱性防御プロファイルを適用する必要があります。

「Untrust to Untrust」のポリシーを適用した場合、想定外の通信影響等が発生する可能性がありますので、具体的な設定方法は、購入元の代理店様や保守ベンダー様へお問い合わせください。

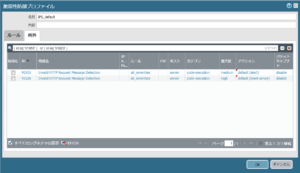

2.「例外」タブでシグネチャID 91820と91855でフィルタリングします。

フィルタ入力例:( id eq '91855' ) or ( id eq '91820' )

※「すべてのシグネチャの表示」にチェックを入れます。

「Invalid HTTP Request Message Detection」が2つヒットします。(名前は同じですがIDが異なります。)

3.「ドロップ」などの防御設定に変更します。

誤検知や誤遮断を事前に確認したい場合は「Alert」に設定します。

※「有効化」のチェックも忘れずに行ってください。

設定を適用(コミット)します。

緊急度:高!安全な接続を行うためには早急な対応がオススメ

緊急度の高いPalo Alto Networks PAN-OSのGlobalProtectの脆弱性についてお届けしました。

GlobalProtectはSSL-VPN機能であり、ユーザが快適にテレワークや安全な社内接続を行うためには、送信元IPアドレス等による制限が難しく、さらに今回の脆弱性はリモートから認証不要でコードが実行される脆弱性(RCE)であるため、早急な対策をおすすめします。

最後までお読みいただきありがとうございました!

皆様のお役にたてますと幸いです。

【更新履歴】

2021/11/15 新規公開

2021/11/16 一部アンカーテキストなどの文言を修正

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。