当記事では、Paloaltoにおけるセキュリティプロファイルの除外IPの動作と設定方法を記載します。

※本章でご紹介する設定方法は、SecuAvailのSOCでもお客様からセキュリティプロファイルのチューニング依頼を頂いた際に、日常的によく利用している設定方法になります。

目次

対象バージョン

PAN-OS v10.2.4

除外IPについて

除外IP(exempt-ip)とは、脆弱性防御プロファイルまたはアンチスパイウェアプロファイルにてIP単位での制御を行う設定です。

例えば、特定のシグネチャに対して、社内からの正常な通信であることが確認できている場合は、社内のアドレスを除外IP、アクションを許可(Pass)として設定することにより、通信の送信元または宛先に除外IPとして設定した社内のアドレスが含まれている場合に、通信を許可することができます。

また、除外IPに該当しない通信の場合は、ルールタブにて設定されている条件のアクションが実行されます。

デフォルトのアクションが設定されている場合は、シグネチャにデフォルトとして設定されているアクションが実行されます。

注意!

Paloaltoの除外IPの設定においては、ユニキャストアドレス(プレフィックス長=/32)のみが登録可能です。

そのため、プレフィックス長が/24などのサブネット単位で制御を行いたい場合はシグネチャ単位での制御が行えません。

サブネット単位での制御を行いたい場合は、想定される通信のゾーン間での送信元または宛先に、対象のサブネットを設定したセキュリティポリシーを作成します。その上で、除外IPを使わずに任意のセキュリティプロファイルを作成し、対象のセキュリティポリシーに適用することで、サブネット単位での制御を実現できます。

除外IPの設定方法について

本章では、脆弱性防御プロファイルにおいて、下記項目の設定方法を一例として以下に示します。

※アンチスパイウェアも同様の設定方法です。

- シグネチャ名:EPrints Remote Code Execution Vulnerability

- シグネチャID:91212

- アクション:許可

- 除外IP:172.23.52.213

上記項目を設定することで、送信元または宛先に”172.23.52.213”を含む通信において当該シグネチャを検知した場合は通信を許可し、含まれない場合はルールタブにて設定されている当該シグネチャのアクションが実行されます。

設定例

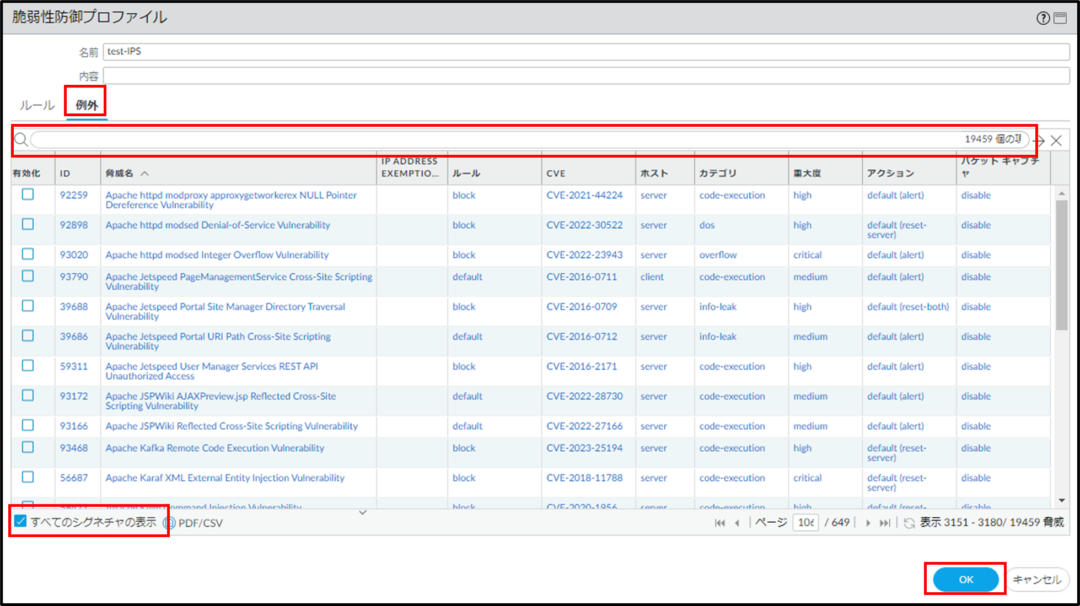

PaloAltoのオブジェクト > セキュリティプロファイル > 脆弱性防御から、対象となるプロファイルを選択します。

※通信で利用が想定される全てのプロファイルに対して設定してください。

例外タブから全てのシグネチャの表示を選択し、対象となるシグネチャを検索して下さい。

※シグネチャ名またはシグネチャIDにより検索が可能です。

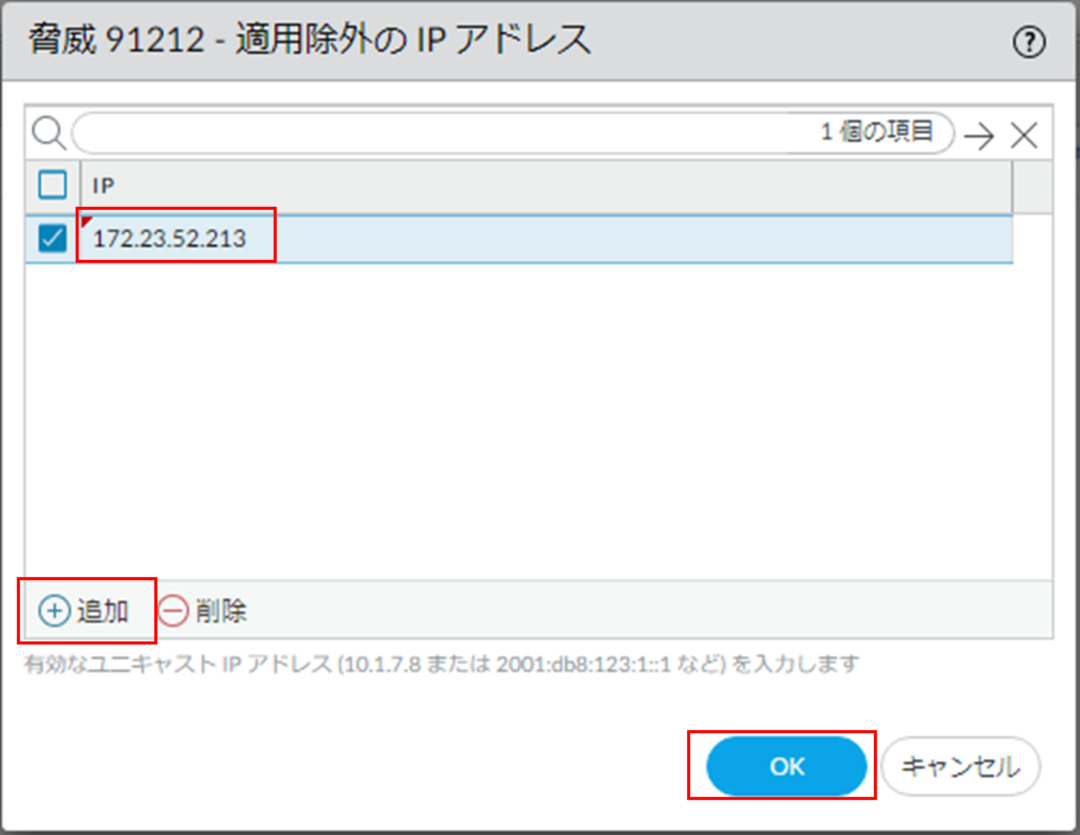

脅威名の右隣にある「IP ADDRESS EXEMPTION」のフィールドをクリックすると、除外IPの設定画面が表示されます。

追加を選択し、設定するIPアドレスを入力したらOKを押します。

※フィールドを編集した場合、フィールドの左上に赤い三角マークが表示されます。

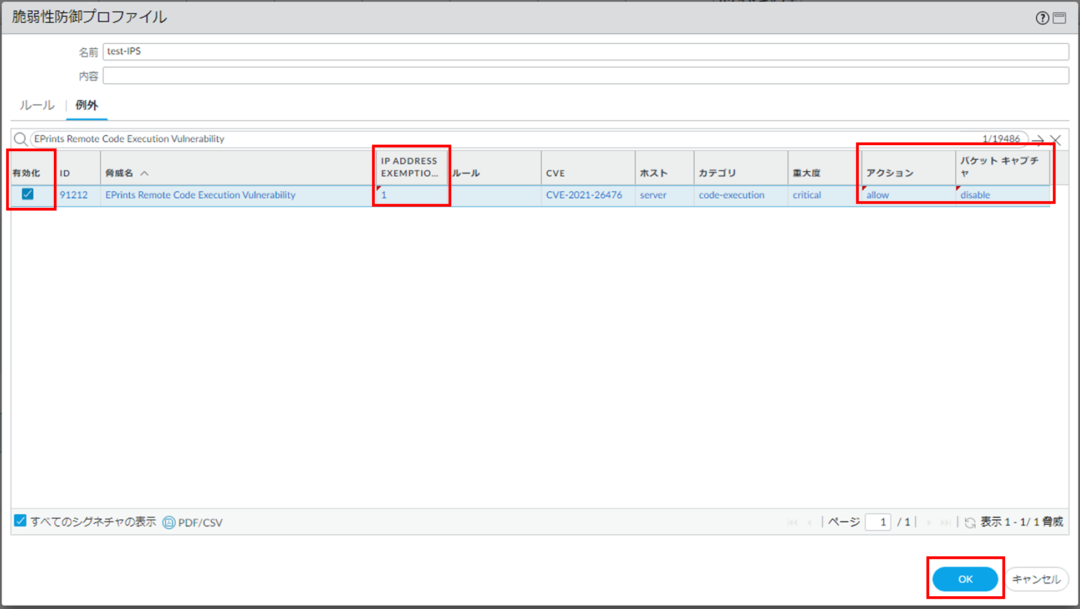

「IP ADDRESS EXEMPTION」のフィールドに、追加したIPの数が表示されることを確認します。

また、必要に応じてアクション及びパケットキャプチャのフィールドをクリックし、目的の動作へ変更してください。

最後に、有効化を選択してチェックマークがついていることを確認し、OKを選択します。

最後に、コミットを実施し設定が反映されていることを確認します。

以上で設定は完了です。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。