本記事では、SonicWallにおけるIPsec-VPNの設定方法ついて記載します。

目次

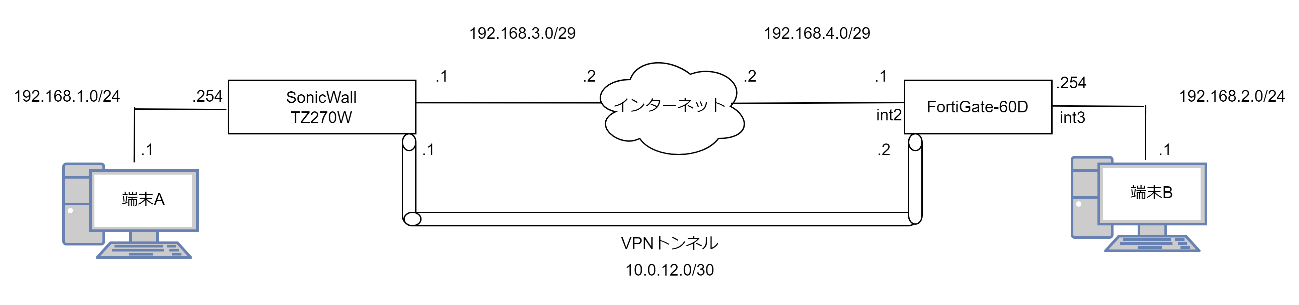

本記事での想定環境

- 使用する機器

ハードウェア:SonicWall TZ270W

ソフトウェア:SonicOS v7.0.1-5095

SonicWallの設定

SonicWallでのIPsec-VPNの設定方法や設定項目の内容について記載していきます。

VPNの設定

ステップ1:IPsec-VPNポリシーを作成

[ネットワーク]>[IPsec-VPN]>[ルールと設定]>[ポリシー]に移動し、追加を選択します。

- セキュリティポリシー

- ポリシー種別:トンネルインターフェース

- 認証方式:IKE(事前共有鍵を使用)

- 名前:任意

- プライマリIPsecゲートウェイ名またはアドレス:

VPN接続を行う対向機器側(Fortigate-60D)のint2のIPアドレスを入力する。

- IKE認証

- 共有鍵:お互いの機器に設定する事前共有鍵を設定する。

- ローカルIKE ID:自分自身を識別するためのID

- ピアIKE ID :相手側のVPN機器を識別するためのID

※SonicWall機器では、デフォルトでIPアドレスやファイアウォール識別子が

IKE IDとして使用されるため、必ずしも設定する必要はない。

※異機種間でVPN接続する際に、IKE Phase-2 ID(Proxy ID)の不一致が発生することがある。

- IKE(フェーズ1)プロポーザル

- 交換:メインモード

→認証を行う際、相手の特定をIPアドレスにて行う。 - DHグループ:グループ2(対向装置側と合わせる必要がある)

→DHグループにより、鍵交換プロセスで使用される鍵の強度が決定させる。

グループの数字が大きいほどセキュリティが強化されるが、鍵の計算に時間がかかる。 - 暗号化:AES256

→256ビットの暗号鍵を用いて暗号化を行うAES暗号のこと

対向装置側と合わせる必要がある。 - 認証 :SHA512

→任意のデータから512ビット固定長のハッシュ値を生成する

対向装置側と合わせる必要がある。 - 鍵の存続期限(秒):120秒から9999999秒の間で設定することができる。

- 交換:メインモード

- IPSEC(フェーズ2)プロポーザル

- プロトコル:ESP(カプセル化セキュリティーペイロード)

→暗号化アルゴリズムでデータを保護する。 - Perfect Forward Secrecy (完全前方秘匿性) を有効にする:オン

→暗号化鍵の共有に使用されている秘密鍵が漏洩したとしても、過去に暗号化された通信データは解読されるリスクを低減する。

- プロトコル:ESP(カプセル化セキュリティーペイロード)

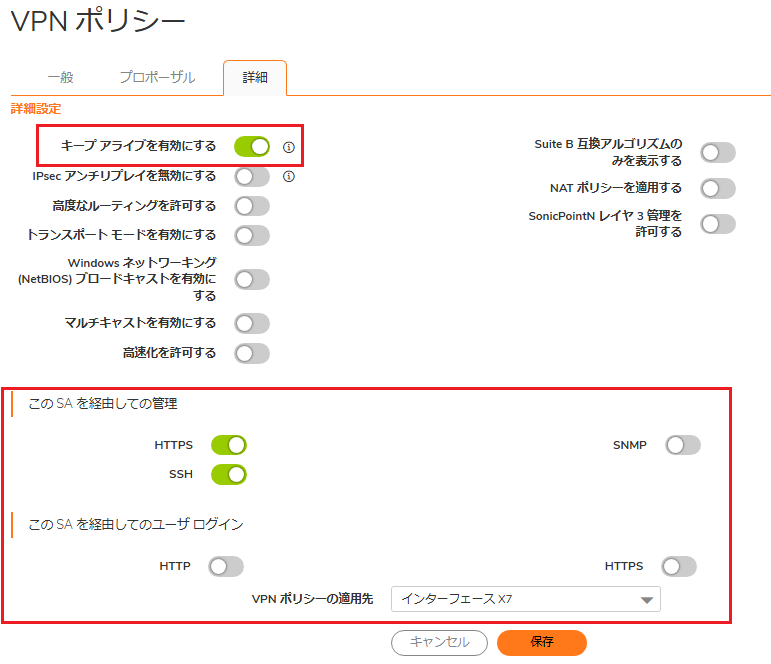

- 詳細設定

- キープアライブを有効にする:オン

→データが処理されていない場合でもアクティブのままにする機能 - このSAを経由しての管理:拠点間VPN越しに対向装置を管理する。

※他社製品を対向に利用していて、対向装置からの管理者アクセスを許可する場合は、有効にする。 - このSAを経由してのユーザログイン:拠点間VPN越しに対向装置側の装置にてアクセスルールで

ユーザ単位のルールを作成している場合に利用する。

※アクセスルールはユーザ単位ではなく「すべて」で定義されているため設定は不要です。 - VPNポリシーの適用先:インターネット側のインターフェースを選択する。

- キープアライブを有効にする:オン

ステップ2:VPNトンネルインタフェースを設定

[ネットワーク]>[システム]>[インターフェース]>[インターフェースの追加]を押します。

-

- ゾーン:VPN

- VPNポリシー:先ほど作成したポリシーを選択する。

- 名前:任意

- IPアドレス/サブネットマスク:トンネル用に準備したIPアドレス/マスクを設定する。

- 管理:上記で設定したIPアドレスに対して、リモート管理を有効にする。

- ユーザログイン:管理権限があるユーザアカウントのみSonicWallにログイン可能となる。

※「管理」および「ユーザログイン」のHTTPS設定項目の異なる点

「管理」のHTTPSを有効:上記設定したIPアドレスにすべてのユーザアカウントがログイン可能となる。

「ユーザログイン」のHTTPSを有効:上記設定したIPアドレスに管理権限のあるユーザアカウントのみログイン可能となる。

アクセスルールの設定

ステップ3:許可ポリシーを作成

[ポリシー]>[ルールとポリシー]>[アクセスルール]へ移動し、下部にある追加ボタンを押します。

- 内部(Trust)からVPNトンネルへのアクセスルール

- 動作:許可

- 送信元ゾーン/インターフェース:Trust側のインターフェースを設定する。

- 送信先ゾーン/インターフェース:ステップ2で追加したトンネルインターフェースを設定する。

- VPNトンネルから内部(Trust)へのアクセスルール

- 動作:許可

- 送信元ゾーン/インターフェース:ステップ2で追加したトンネルインターフェースを設定する。

- 送信先ゾーン/インターフェース:Trust側のX6を設定する。

ルーティングの設定

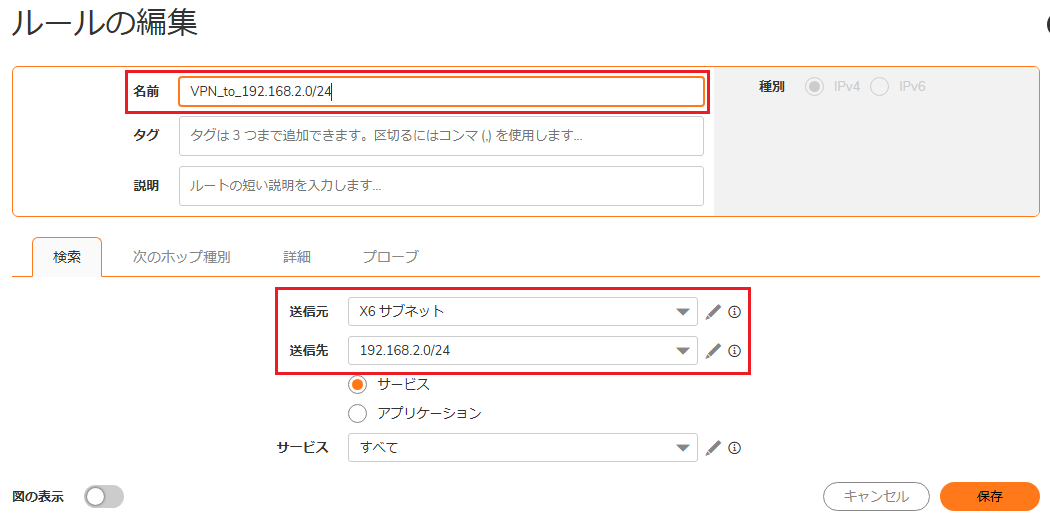

ステップ4:ルーティングルールを設定

[ポリシー]>[ルールとポリシー]>[ルーティングルール]へ移動し、下部にある追加ボタンを押します。

-

- 名前:任意で設定する。

- 送信元:送信元となるネットワークアドレスを設定する。

- 送信先:対向機器側のネットワークアドレスを設定する。

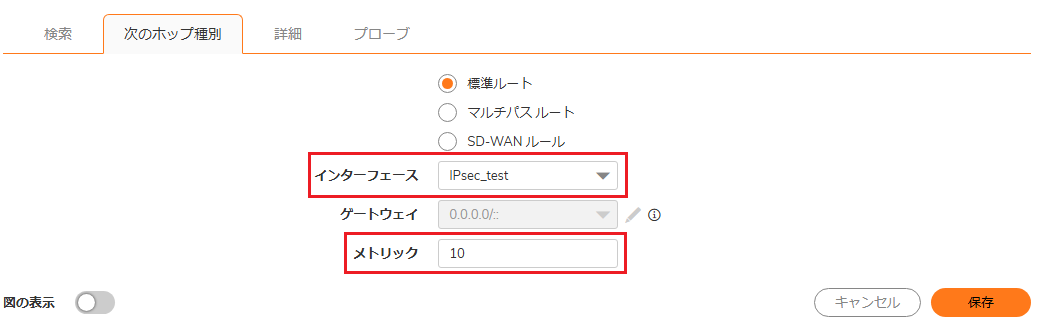

-

- インターフェース:ステップ2で作成したVPNトンネルインターフェースを設定する。

- メトリック:ルートの優先順位を決定するために使用される値のこと

同じ宛先に到達するための複数のルートが存在する場合、値が小さいほど、そのルートが優先される。

接続確認

IPsecVPNの設定はこれで完了です。VPN接続ができているか確認していきます。

VPNセッションの確立

[ネットワーク]>[IPSecVPN]>[ルールと設定]へ移動します。

適切に対向機器側もVPNの設定ができていれば、送信先の項目に緑の〇が表示されます。

アクティブトンネルからトンネルインターフェースがアップしていることを確認します。

疎通確認

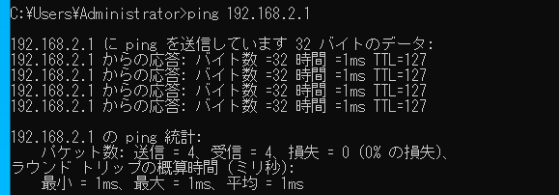

ステップ1:Pingコマンドで疎通確認

送信元IPアドレス(192.168.1.0/24)からVPN接続先にある宛先IPアドレス(192.168.2.0/24)にpingを実行します。

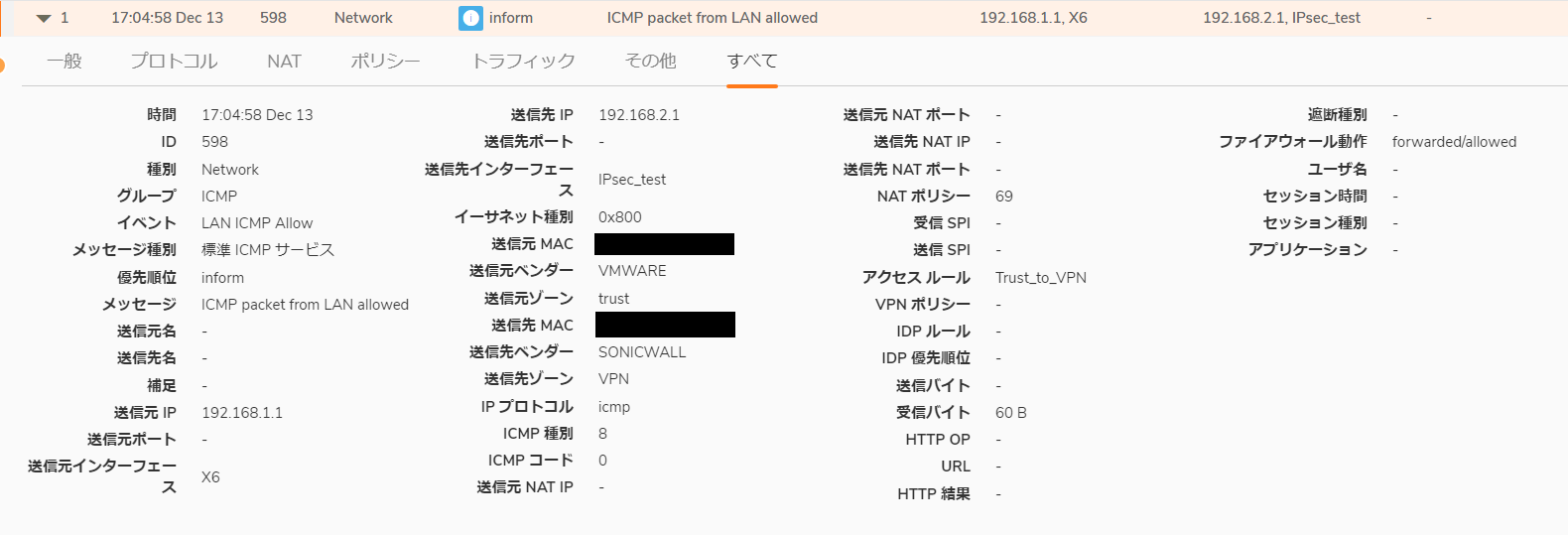

ステップ2:SonicWallのログを確認

[監視]>[ログ]>[システムログ]を選択し、該当するトラフィックログを確認します。

※フィルターで条件を絞るとよい。

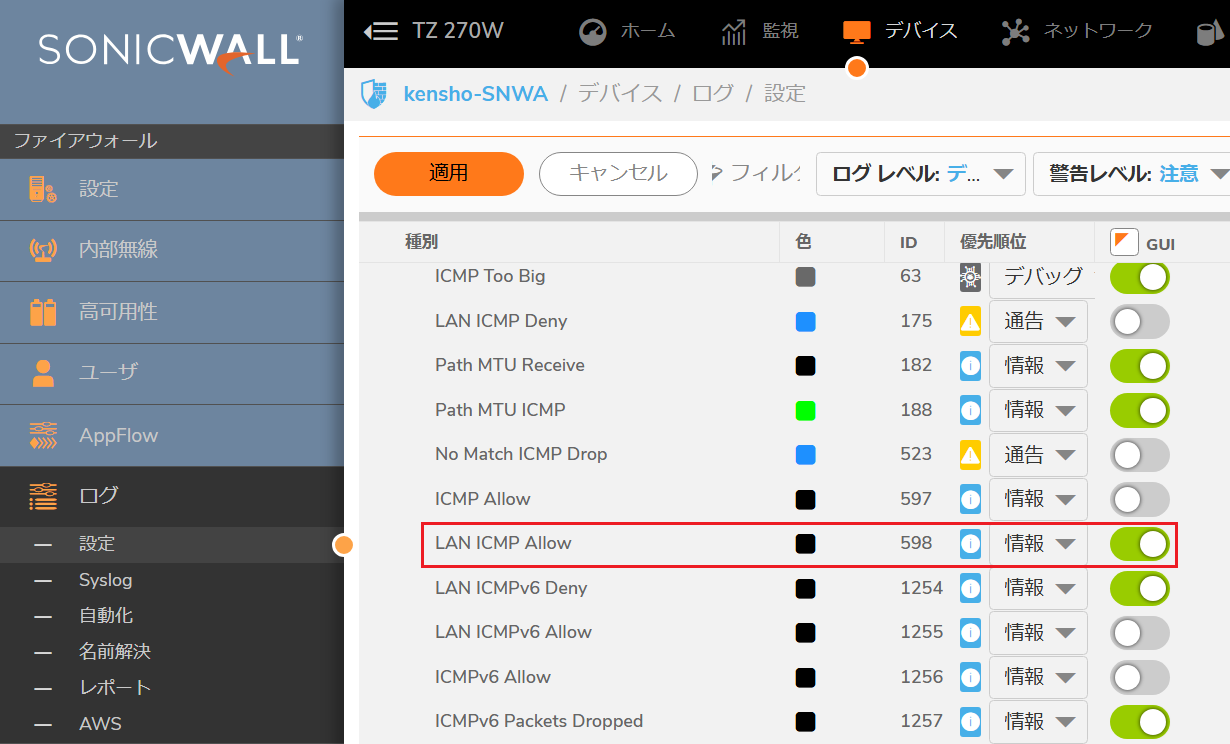

参考になりますが、ICMP通信ログをGUI上に出すためには、ログ設定で「LAN ICMP Allow」を有効にする必要があります。

以上でSonicWallにおけるIPsecVPNの設定方法についての説明を終了します。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。