本記事では、Linux上にインストールしたLogStare Collector(以下、LSC)をsystemctlコマンドから起動する方法を紹介します。

※本手順におけるsystemdを利用したLogStare Collecotorの起動、終了方法については、

お客様責任において実施頂きますようお願いいたします。

Unitファイルの内容やsystemdを通じて起動/終了できない場合の対処方法等については、

LogStare サポート窓口でお答えできない場合があります。

目次

設定環境

本記事で使用する環境は以下の通りです。

- OS: AlmaLinux release 8.5 (Arctic Sphynx)

- LSCバージョン(Linux版):v2.2.1

- JAVAバージョンOpen :JDK 17.0.1

本記事で使用するLSCは、ホームページにて詳しい説明があるため、LSCに興味を持っていただいた方は、

ぜひ以下のWebサイトをご覧ください。(デモサイトや無料版をダウンロードできます)

https://www.logstare.com/logstarecollector/

なお、LSCのインストール方法については以下の記事をお読みください。

- LogStare Collectorインストールからアンインストールまで Linux版

https://www.secuavail.com/kb/references/ref-200812_01/

設定方法

設定手順は以下の通りです。※全てrootユーザで行います。

- Unitファイルの作成(サービス登録)

- 設定読み込み

- 登録確認

- 起動/停止

Unitファイルの作成(サービス登録)

/etc/systemd/system/配下にlsc.serviceを作成します。

# vi /etc/systemd/system/lsc.service

lsc.serviceは以下のように記述します。

[Unit] Description = The LogStare Collector [Service] Type = simple ExecStart = /usr/local/logstarecollector/sbin/start_kallista.sh ExecStop = /usr/local/logstarecollector/sbin/stop_kallista.sh ExecStop = /usr/bin/sleep 15 Restart = always RemainAfterExit = True [Install] WantedBy = multi-user.target

Unitファイルの内容については以下の通りです。

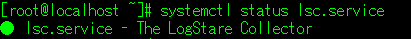

- Description = The LogStare Collector

systemctl statusコマンドを実行した際にサービス名の横に表示される文章です。

本設定では以下の画像のように表示されます。

- Type = simple

Typeオプションは、サービスの起動タイプを設定します。

simpleの場合、記述が無くてもデフォルトで設定されるため、記述は必須ではありません。 - ExecStart = /usr/local/logstarecollector/sbin/start_kallista.sh

サービスを起動するためのコマンドを設定します。

本設定では、LSCの起動スクリプトを指定しています。 - ExecStop = /usr/local/logstarecollector/sbin/stop_kallista.sh

サービスを停止するためのコマンドを設定します。

本設定では、LSCの停止スクリプトを指定しています。 - Restart = always

何らかの形でサービスが終了した際に、自動で再起動をする設定です。

alwaysの他にnoやon-failureなどを設定できます。 - RemainAfterExit = True

サービスのプロセスが全て終了してもactiveの状態にします。

記述なしのデフォルトの場合は、Falseです。 - WantedBy = multi-user.target

enableでサービスを自動起動設定する場合のrunlevelを設定します。

設定読み込み

作成したUnitファイル「lsc.service」をsystemdに認識させるために、以下のコマンドを実行します。

# systemctl daemon-reload

登録確認

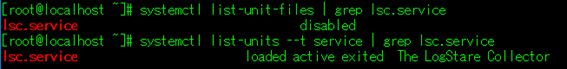

以下のいずれかのコマンドを実行し、systemdがlsc.serviceを認識できたか確認します。

# systemctl list-unit-files | grep lsc.service # systemctl list-units --t service | grep lsc.service

実行結果として、lsc.serviceが表示されていれば、サービス登録成功です。

自動起動設定

OS起動時に、LSCが自動起動するよう設定します。

なお、本設定は必須では無いため、お使いの環境に合わせて設定を行ってください。

# systemctl enable lsc.service

![]()

自動起動をオフにする場合は、以下のコマンドを実行してください。

# systemctl disable lsc.service

起動/停止

LSCを手動で起動します。

# systemctl start lsc.service

以下のコマンドを実行し、ステータスの確認を行います。

# systemctl status lsc.service

Activeの項目に「active(exited)」と表示されていれば問題ありません。

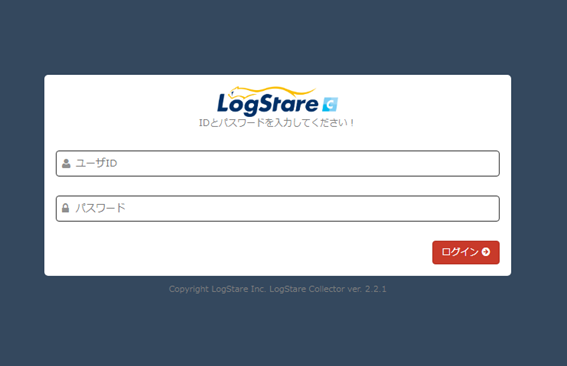

また、Webブラウザを起動し、LSCのIPアドレス/FQDNを検索した後、ログイン画面が表示されているか確認しましょう。

以下のログイン画面が表示されたら、起動成功です。

なお、LSCの停止には以下のコマンドを実行します。

# systemctl stop lsc.service

Webブラウザでログイン画面が表示されない場合

firewalld.serviceが起動している場合、通信がブロックされている可能性があります。

その場合はhttpで使用するポートを開放しましょう。

また、監視対象からsyslog転送の受信を行う際に514/udpを使用するため、同時に開放しましょう。

ポート開放の方法については以下の記事をお読みください。

- Linuxにて特定のインバウンド通信を許可するための設定例

https://www.secuavail.com/kb/tech-blog/tb-210324_03/

以上のポート開放が完了したら、もう一度Webブラウザを起動し、LSCのログイン画面が表示されるか確認しましょう。

まとめ

以上で、設定は完了です。

もしよろしければ本記事の設定を行い、より良いLSCライフをお送りください。

参考資料

[Linux女子部 systemd徹底入門, 2013]

https://www.slideshare.net/enakai/linux-27872553

[Systemd入門(4) - serviceタイプUnitの設定ファイル, 2013]

https://enakai00.hatenablog.com/entry/20130917/1379374797

[これからSystemd入門する, 2019]

https://qiita.com/bluesDD/items/eaf14408d635ffd55a18

[systemdを書く。(systemctlコマンドに登録する), 2018]

https://qiita.com/ajitama/items/cef927da8520e39f9aed

[systemdでプロセス自動再起動, 2019]

https://tex2e.github.io/blog/linux/systemd-restart-config

[10.6. SYSTEMD のユニットファイルの作成および変更, 日付不明]

https://access.redhat.com/documentation/ja-jp/red_hat_enterprise_linux/7/html/system_administrators_guide/sect-managing_services_with_systemd-unit_files

変更履歴

2024年05月24日 正常に停止しない場合があるため待機処理を追加しました。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。