FortiGateではトラフィックログを収集できますが、FortiGateにてすべての転送トラフィックログを表示したい場合、デフォルト設定では出力されません。ここではすべての転送トラフィックログをGUIに表示し確認するための設定変更方法をご紹介します。

目次

前提条件

本記事内で利用しているFortiGate のバージョンは以下の通りです。

- FortiOS

- v6.4.2 build 1723

確認事項

転送トラフィックログをGUIに表示するために必要な事項の確認方法を解説します。

メモリにログを保存しているかを確認

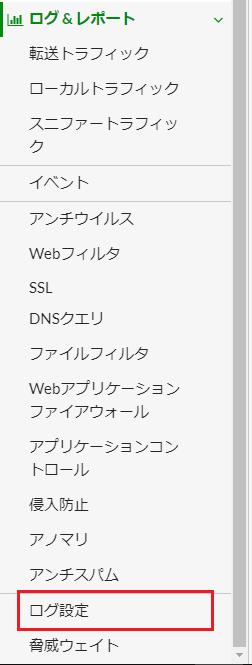

- GUIより[ログ&レポート] > [ログ設定]を選択します。

- ローカルログのメモリが有効化しているかを確認します。

ファイアウォールポリシーにてロギング設定を有効化しているかを確認

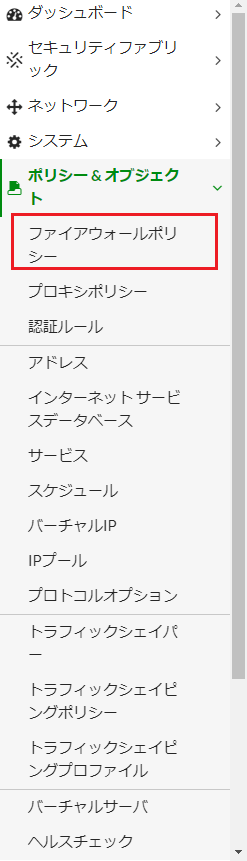

- GUIより[ポリシー&オブジェクト] > [ファイアウォールポリシー]を選択します。

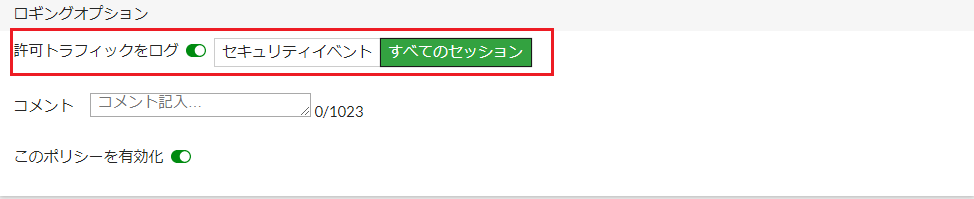

- 各ポリシーの設定で赤枠の[許可トラフィックをログ]を有効化し、【すべてのセッション】が選択されていることを確認します。

ログのSeverity(重大度)の設定を確認

FortiGateのSeverityについてはこちらを参照してください。

- 現在のSeverityを確認するためには、CLIにて以下のコマンドを実行します。

# show full-configuration log memory filter config log memory filter set severity warning set forward-traffic enable set local-traffic disable set multicast-traffic enable set sniffer-traffic enable set anomaly enable set voip enable set filter '' set filter-type include endコマンドを実行し、[set severity]の項目を確認します。

上記では、現在のSeverityがwarningとなっていることが確認できます。 - Severityレベルがwarningの場合、すべての転送トラフィックログが保存されないため、以下のコマンドを実行し、Severityレベルをinformationに変更します。

# config log memory filter (filter) # set severity information (filter) # end

- 2の設定変更が正しく行われているかを確認します。

# show full-configuration log memory filter config log memory filter set severity information set forward-traffic enable set local-traffic disable set multicast-traffic enable set sniffer-traffic enable set anomaly enable set voip enable set filter '' set filter-type include end

以上でFortiGateにおける転送トラフィックログをGUIに表示する方法についての説明は終了となります。

※公開日:2021/04/28

更新日:2022/01/28

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。