本記事では、CLIコンソールでのログの表示方法について解説します。

目次

設定環境

本記事内で使用しているFortiGateのバージョンは以下の通りです。

型番:FortiGate 100D

バージョン:v6.2.12 build1319

トラフィックログの表示設定

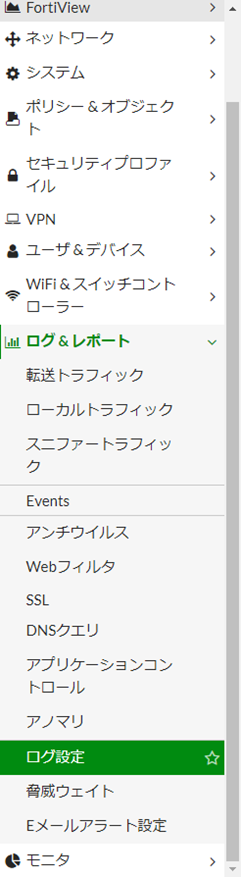

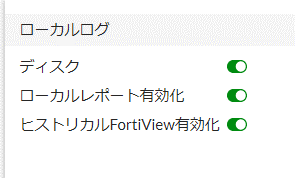

ロギング設定を有効化しているか確認

- 「ポリシー&オブジェクト」→「IPv4ポリシー」を選択します。

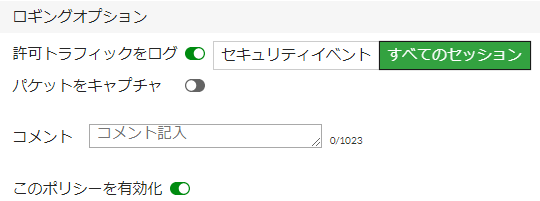

- ポリシー設定で「許可トラフィックをログ」を有効化し、「すべてのセッション」が選択されているのを確認します。

※「セキュリティイベント」を選択すると、セキュリティプロファイルが適用されたトラフィックログのみを保存します。

トラフィックログの保存方法について

ログのSeverityの設定を確認

- 画面右上にある赤枠で囲っている部分からCLIコンソールを開きます。

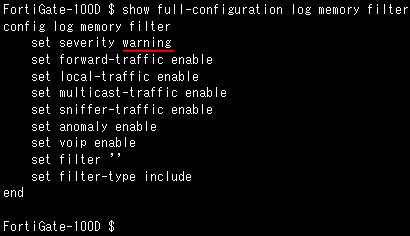

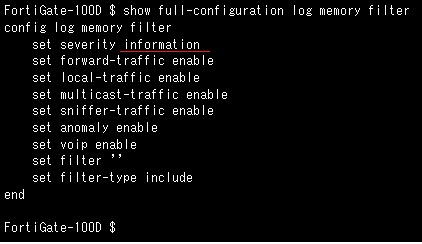

- CLIコンソールより現在のSeverityを確認するために、以下のコマンドを実行します。

$ show full-configuration log memory filter

※Severityとは、重大度を示すものでトラフィックがユーザーに与える影響の重大度をレベルで表しています。

コマンドを実行し、「set severity」の項目を確認します。

上図では、現在Severityがwarningになっているのが確認できます。 - Severityレベルがwarningの場合、すべての転送トラフィックログが保存されないので、以下のコマンドを実行し、Severityレベルをinformationに変更します。

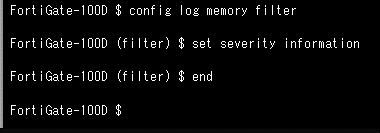

$ config log memory filter $ set severity information $ end

Severityレベルの設定は以下のコマンドで行うことができます。$ set severity 設定したいレベル

- 設定変更されているか確認をします。

Severityがwarningからinformationに変更されているのが確認できました。

CLIコンソールでのログの表示方法

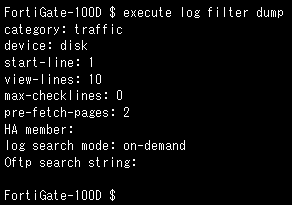

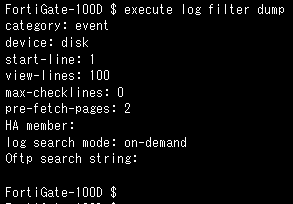

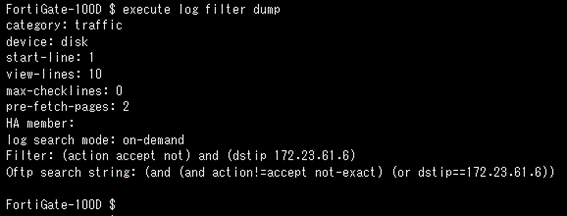

フィルター設定の確認

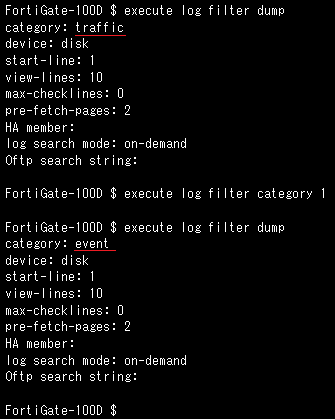

- 現在のフィルター設定を確認します。

CLIコンソールより、以下のコマンドを実行します。$ execute log filter dump

出力するカテゴリの選定

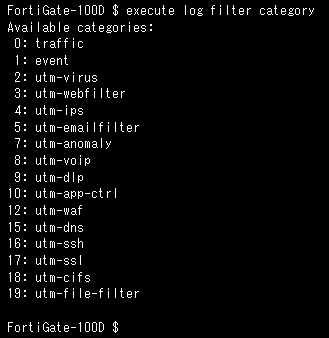

- 次に、出力するカテゴリの選定をします。

現在利用可能なカテゴリを確認したいので、CLIコンソールより、以下のコマンドを実行します。$ execute log filter category

上図のように、現在利用可能なカテゴリが一覧で出てくるのが確認できます。

指定したカテゴリのログだけ表示させるように設定を変更することも可能です。

以下のコマンドで設定変更ができます。$ execute log filter category 出力したいカテゴリ

今回は例としてeventに設定してみたいと思います。

上図のように、カテゴリがeventに変更されているのが確認できます。

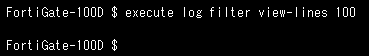

表示させるログの行設定

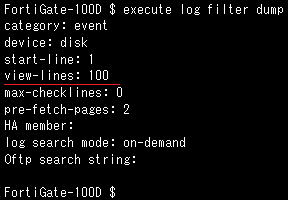

- 一度で表示させるログの行を設定します。

以下のコマンドより、ログの行設定が行えます。$ execute log filter view-lines 行数

- 設定変更が正しく行えているか確認します。

上図のように、設定変更できているのが確認できます。

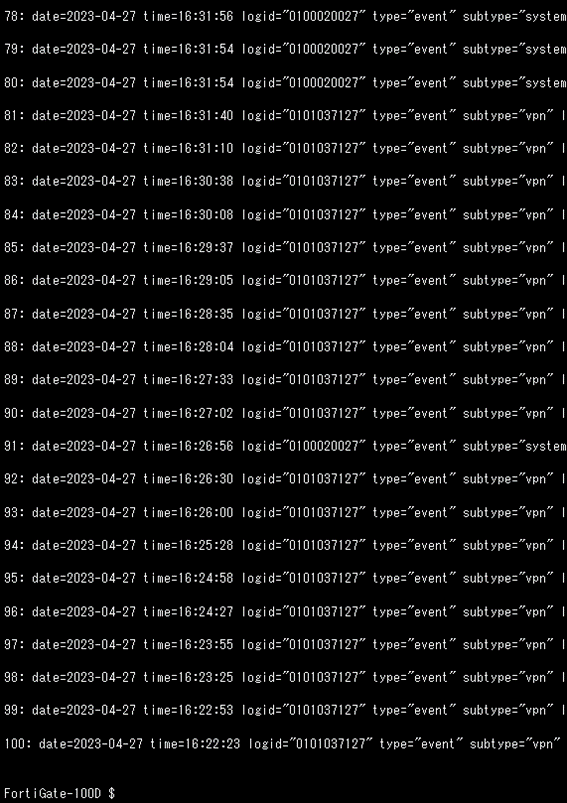

ログの表示

- ログの表示を行います。

ログの表示をするには、以下のコマンドを使います。$ execute log display

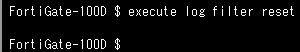

フィルターのリセット方法

- フィルターをリセットする前に現在のフィルター設定を確認します。

CLIコンソールより、以下のコマンドを実行します。$ execute log filter dump

- CLIコンソールより、以下のコマンドを実行しフィルターをリセットします。

$ execute log filter reset

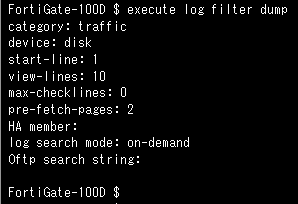

- フィルター設定が正しくリセットされているか確認します。

$ execute log filter dump

検索条件の設定

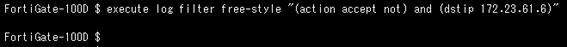

条件を指定してログを表示するには、fieldとfree-styleを使用します。

- fieldは一つの条件を設定することができます。

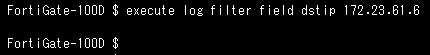

例として、宛先IPアドレス「172.23.61.6」のログを表示させます。$ execute log filter field dstip 172.23.61.6

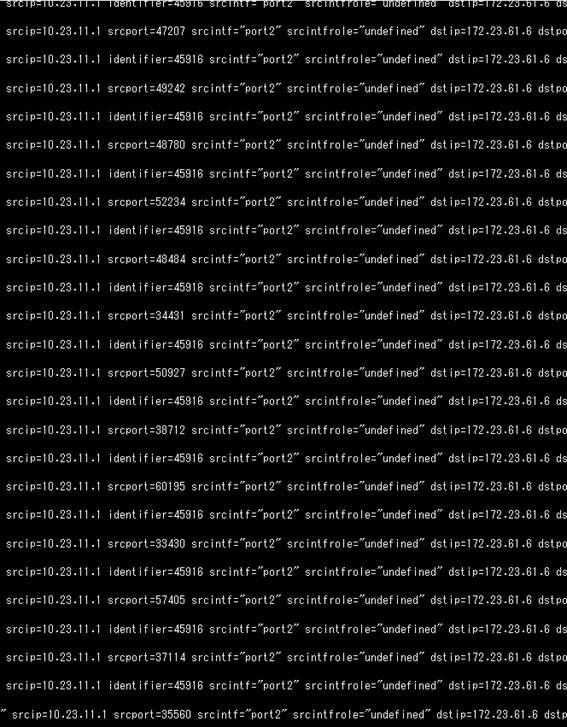

上図のように、宛先アドレス「172.23.61.6」のログが出力されているのを確認できます。

※「execute log filter field dstip 172.23.61.6-10」のように範囲指定することもできます。 - 複数の条件を使いたい場合は、free-styleを使用します。

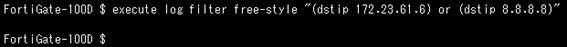

例として、宛先IPアドレス「172.23.61.6」または「8.8.8.8」のログを表示させます。$ execute log filter free-style "(dstip 172.23.61.6) or (dstip 8.8.8.8)"

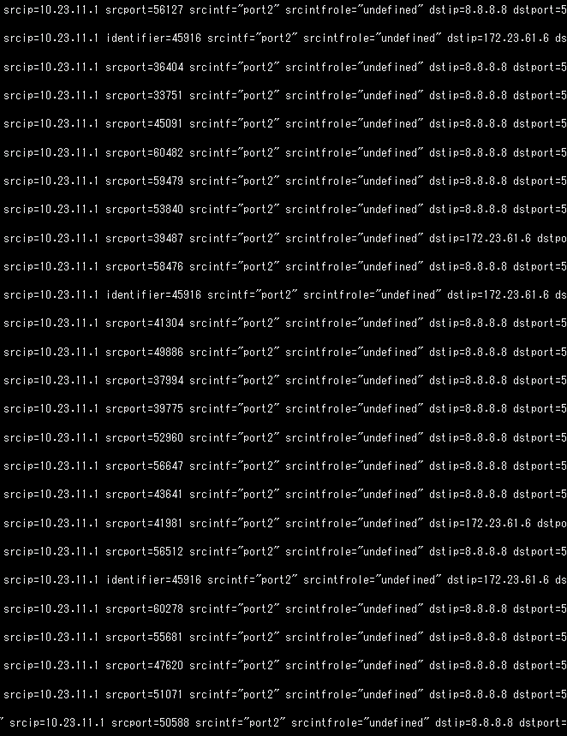

上図のように、宛先IPアドレス「172.23.61.6」または「8.8.8.8」のログが出力されているのを確認できます。

※補足

検索条件にはdateやsrcintなどの、ログのフィールド名が指定でき、否定条件を含めることも可能です。

以上で【FortiGate】CLIコンソールでのログの表示方法についての説明を終了します。

参考サイト

Logs for the execution of CLI commands

Configuring and debugging the free-style filter

Technical Tip: Displaying logs via FortiGate's CLI

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。