当記事では、PaloAltoにおいて、パケットキャプチャを行う手順を記載します。

目次

対象バージョン

PAN-OS 10.2.4-h4

パケットキャプチャとは

パケットキャプチャとは、ネットワークを流れるパケットを収集することです。

パケットには転送されるデータとともに通信の送信元や宛先、プロトコルなどの情報が含まれています。

よって、ネットワーク障害が発生した時などにパケットキャプチャを行って原因調査を行うことができます。

パケット取得手順

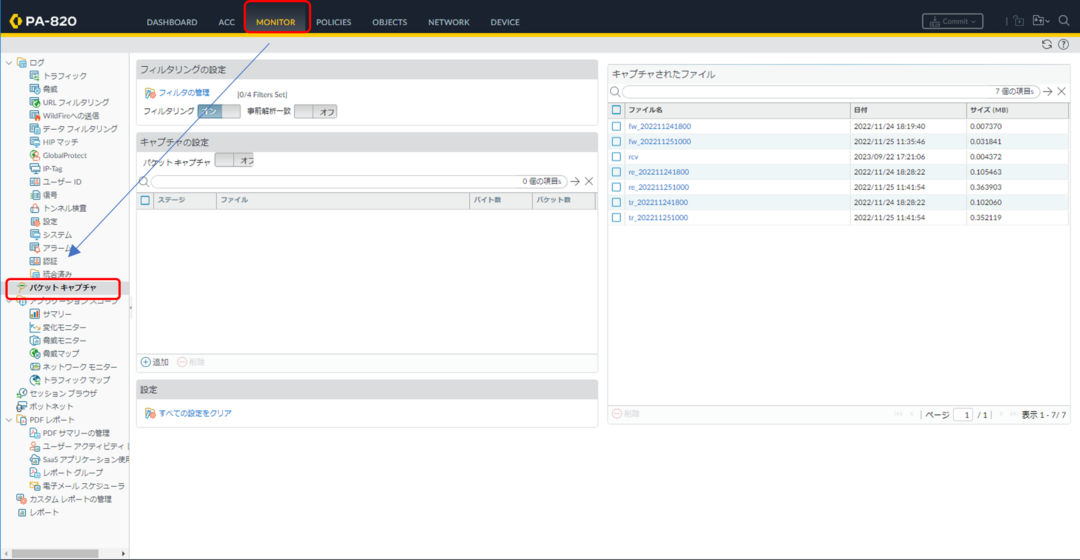

1.PaloAltoにログインし、[MONITOR] > [パケットキャプチャ]にアクセスします。

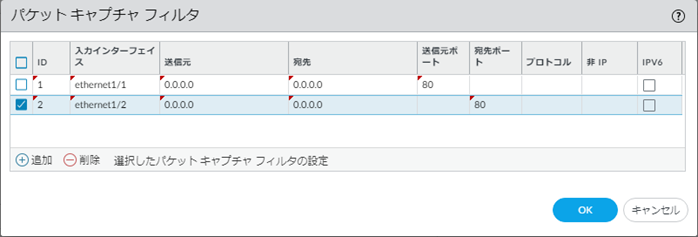

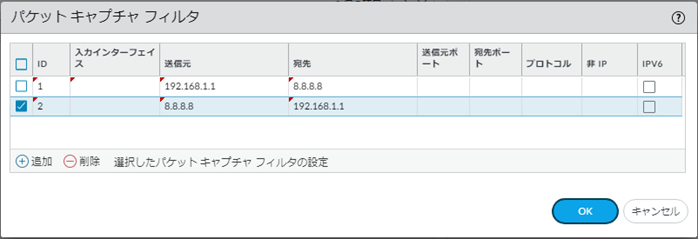

2.[フィルタの管理]をクリックし、パケットキャプチャ時のフィルタ条件を作成します。

最大で4つまでフィルタ条件を定義することができます。

[補足1]

入力インターフェイス:パケットをキャプチャするインターフェイスを指定します。

入力インターフェイスに対してパケットをキャプチャするため、入出力で取得する場合には、上記のようにフィルタルールを追加して、もう1つのインターフェイスを定義する必要があります。

v6.0以降のOSの場合、送信元192.168.1.1から宛先0.0.0.0(全て)といったフィルタが可能です。

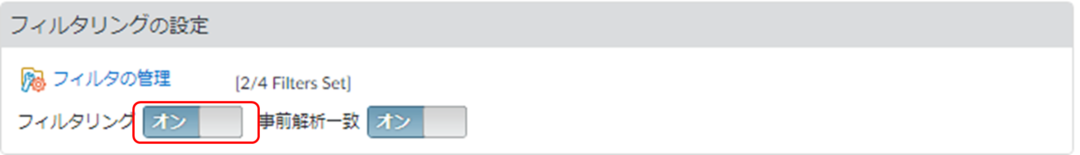

3.[フィルタリング]のボタンをクリックし、オンにします。

PaloAltoでパケット検査前の通信(ポリシーに一致しない通信やレイヤー2以下の通信)も取得する場合には、[事前解析一致]もONにします。

※注意:Webブラウザ側の問題により、ボタンクリックが正しく動作しない場合があります。

[オン]ボタンを押した後、再度[Monitor] > [パケットをキャプチャ]ボタンを押して画面をリロードしなおした際、[オン]表示が変わらずアクティブになっていることを確認してください。

[オフ]に戻ってしまっている場合、再度クリックして[オン]にします。

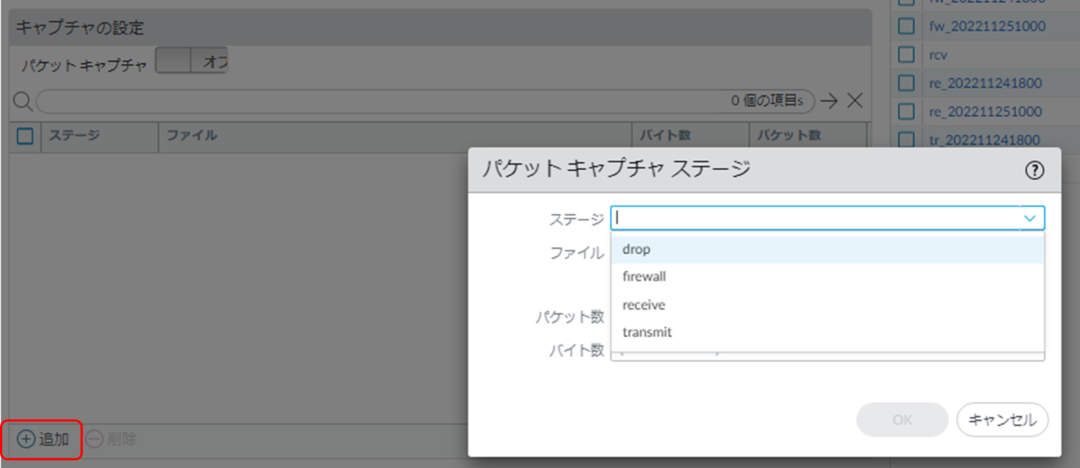

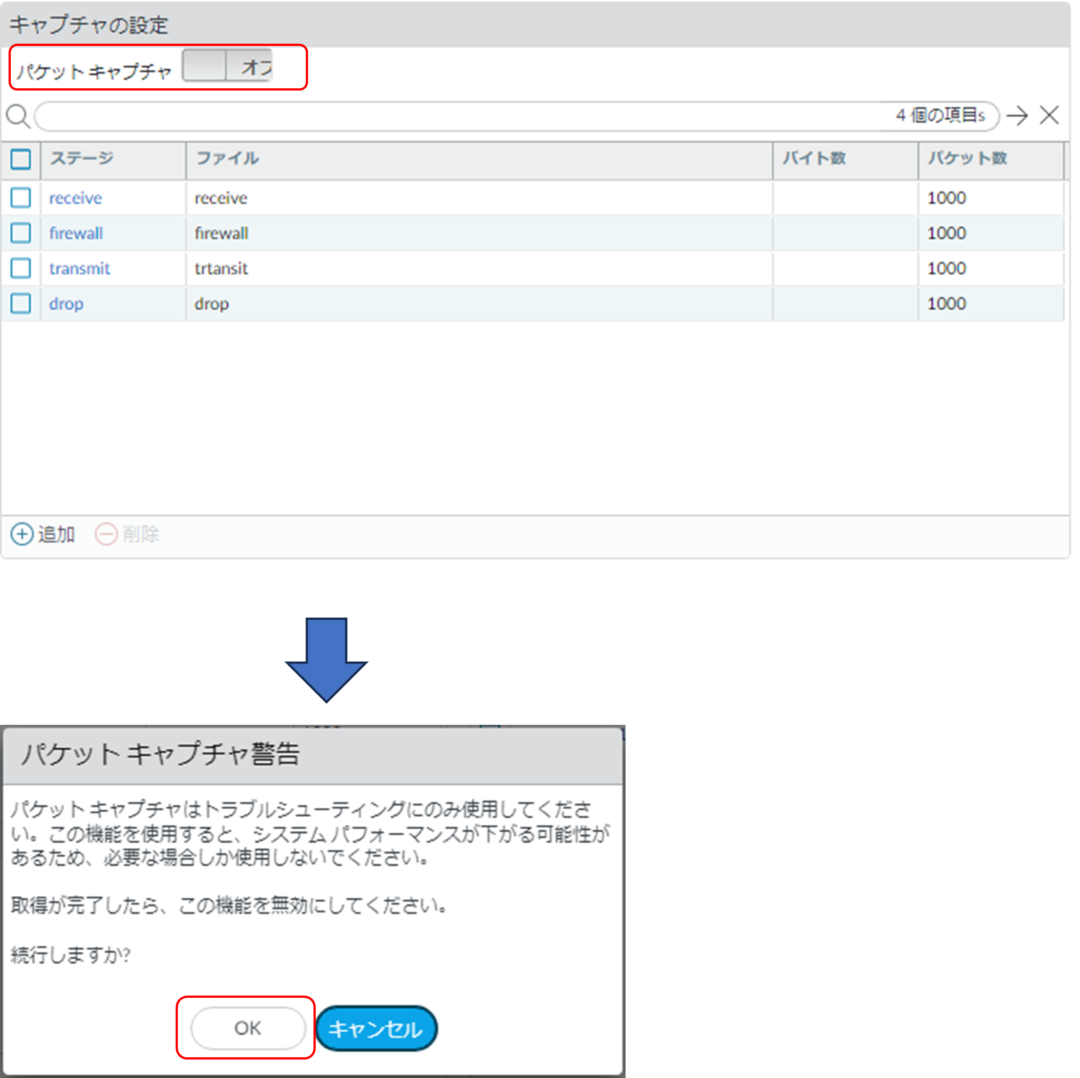

4.[キャプチャの設定]の[+追加]をクリックし、取得するパケットデータを保存するファイルを指定します。

- ステージ:パケットを取得する位置を指定します。

| ステージ名 | 詳細 |

| drop | 破棄されたパケット |

| firewall | ファイアウォールの各種検査を行ったパケット |

| receive | パケットを受信した段階のパケット (PaloAltoに着信した段階のパケット) |

| transmit | ファイアウィールの各種検査後、送信されたパケット (PaloAltoから転送されたパケット) |

- ファイル:パケットデータを出力するファイル名を指定します。Stageごとにファイル名を指定する必要があります。

- パケット数、バイト数:指定したパケット数やバイト数に到達した時点でキャプチャを停止することが可能です。

5.フィルタとステージの設定が完了した後で、[パケットキャプチャ]をオンにすると[パケットキャプチャ警告]が表示されます。[OK]をクリックするとキャプチャが開始されます。

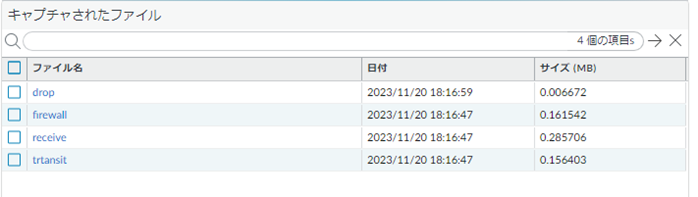

6.パケットの取得が終了したら、[パケットキャプチャ]をオフにします。

[キャプチャされたファイル]に取得したパケットキャプチャファイルが表示されます。

ファイル名をクリックするとダウンロードできます。

7.[すべての設定をクリア]をクリックし、パケットキャプチャ設定を削除します。

[キャプチャされたファイル]もダウンロードが完了し不要となった場合、[-削除]ボタンから削除します。

まとめ

今回はパケットキャプチャの手順を説明しました。

パケットキャプチャはリアルタイムの通信パケットをデータの中身も含めて収集できるので、上手に活用してネットワーク障害の解決などに役立ててください。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。