ネットワーク機器の空きポートに機器が接続された場合に、管理者へメールを通知する仕組みを作ります。

目次

仕組み

LogStare Collectorを使用して、ネットワーク機器のポートがリンクアップした場合に障害として、メール通知を行うように設定します。

環境

LogStare Collector端末

- IPアドレス:10.0.0.1/24

- 監視ソフト:LogStare Collector 1.6.0

- ライセンス:無償版

PaloAlto PA-220

- IPアドレス:10.0.0.2/24 ※管理インターフェースに設定

- SNMPコミュニティ名:lsc

メールサーバ

- IPアドレス:10.0.0.3/24

- 暗号化/認証:なし

- 宛先メールアドレス:alert@secuavail.localdomain

設定手順

PaloAlto PA-220の設定

設定済みの場合は、「LogStare Collectorの設定」から実施します。

- SNMPコミュニティ名を設定

- SNMPを有効化

- 設定反映

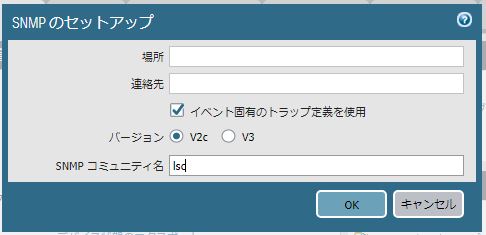

SNMPコミュニティを設定

PA-220の管理画面から【Device>セットアップ>操作>その他>SNMPのセットアップ】をクリックします。

表示されたダイアログの【SNMPコミュニティ名】を設定して、【OK】をクリックします。

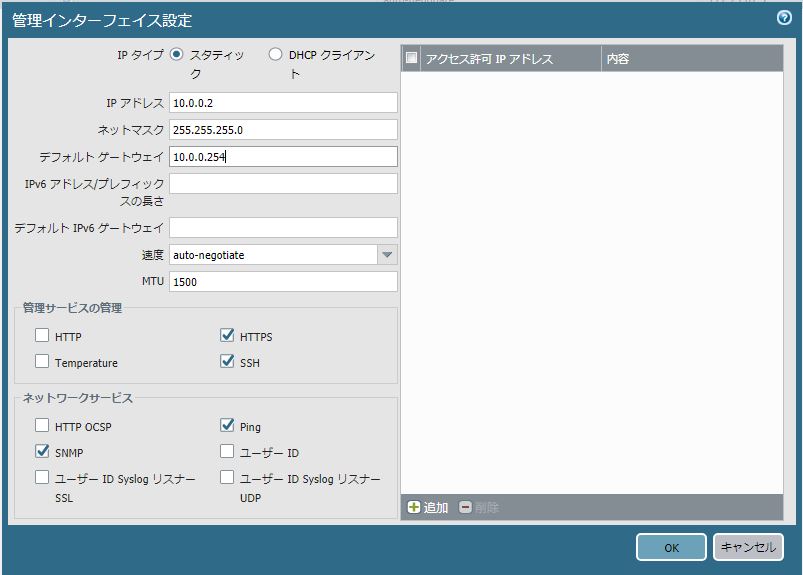

SNMPを有効化

PA-220の管理画面から【Device>セットアップ>インターフェース>Management】をクリックします。

表示されたダイアログの【ネットワークサービス>SNMP】と【ネットワークサービス>Ping】にチェックを入れ、【OK】をクリックします。

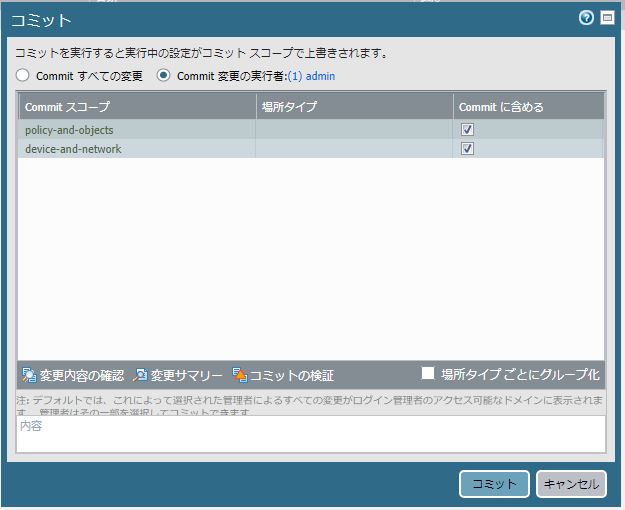

設定反映

PA-220の管理画面から【コミット】をクリックします。

表示されたダイアログの【コミット】をクリックします。

LogStare Collectorの設定

未インストールの場合はつきましては、下記の記事をご参照の上、インストールを実施ください。

また、インタフェース監視を設定済みの場合は、「3. 検知基準を変更」から実施します。

- 監視対象デバイス登録

- インタフェース監視設定の追加

- 検知基準を変更

- メールアドレスを設定

監視対象デバイス登録

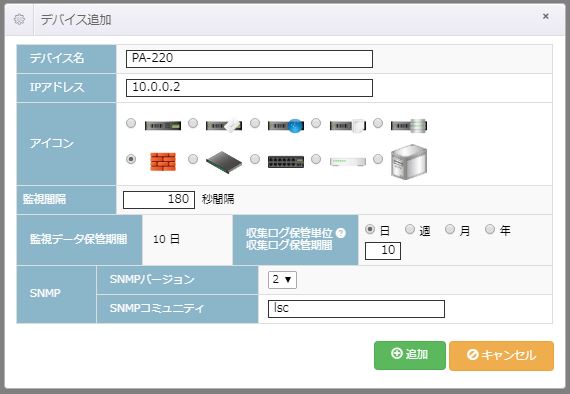

以下のようにPA-220をデバイスとして登録します。

※詳細につきましては、下記の記事をご参照ください。

監視対象デバイスの設定

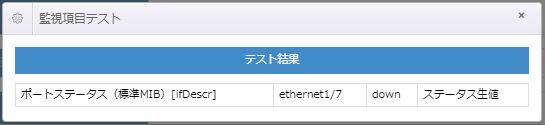

インタフェース監視設定の追加

以下のようにインタフェース監視項目を追加します。テスト結果よりステータスが「down」となっていることがわかります。

※詳細につきましては、下記の記事をご参照ください。

SNMP監視の設定

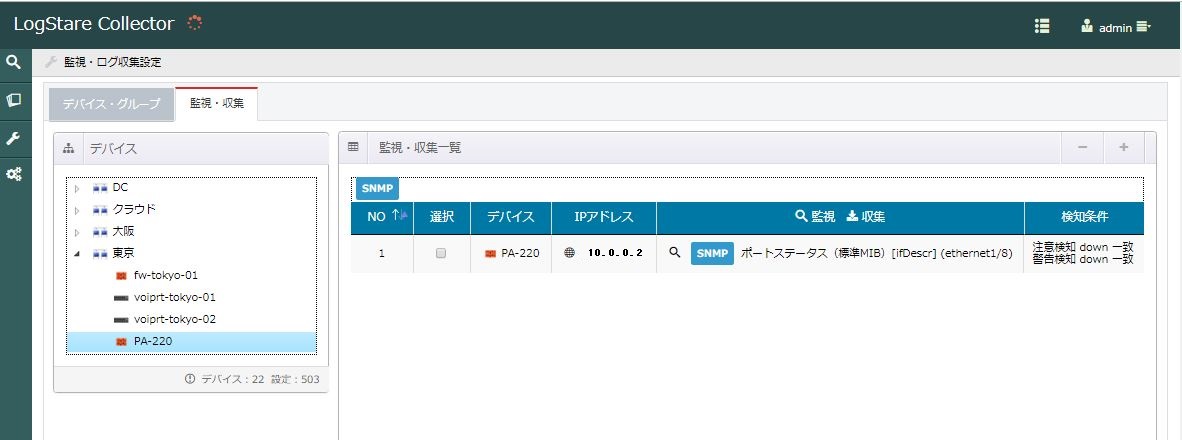

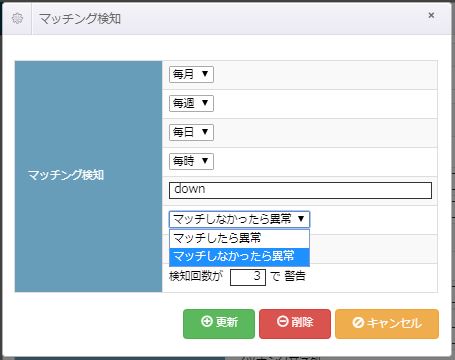

検知基準を変更

【監視・ログ収集設定>監視・収集>デバイス>PA-220】をクリックし、【監視収集一覧>先程登録した監視設定】をクリックします。

表示されたダイアログの【マッチング検知】の右の欄をクリックします。

表示されたダイアログの【マッチしたら異常】から【マッチしなかったら異常】へ値を変更して、【更新】をクリックします。

一つ前のダイアログに戻りましたら、ダイアログ右下の【追加】をクリックします。

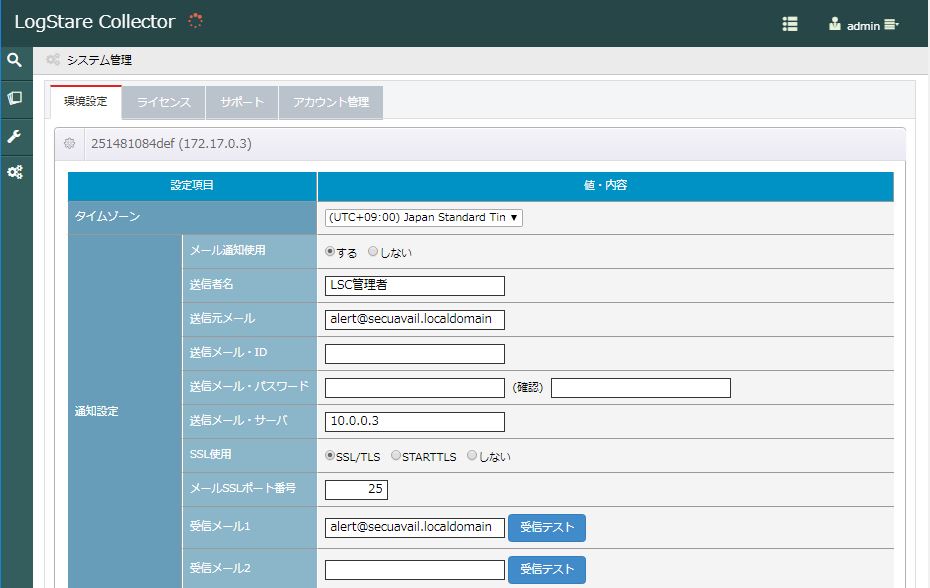

メールアドレスを設定

最後にメールアドレスを設定します。

※詳細につきましては、下記の記事をご参照ください。

LogStare Collector における環境設定について

動作確認

PaloAlto PA-220のインタフェースのうち、ethernet1/8へLANケーブルを挿します。

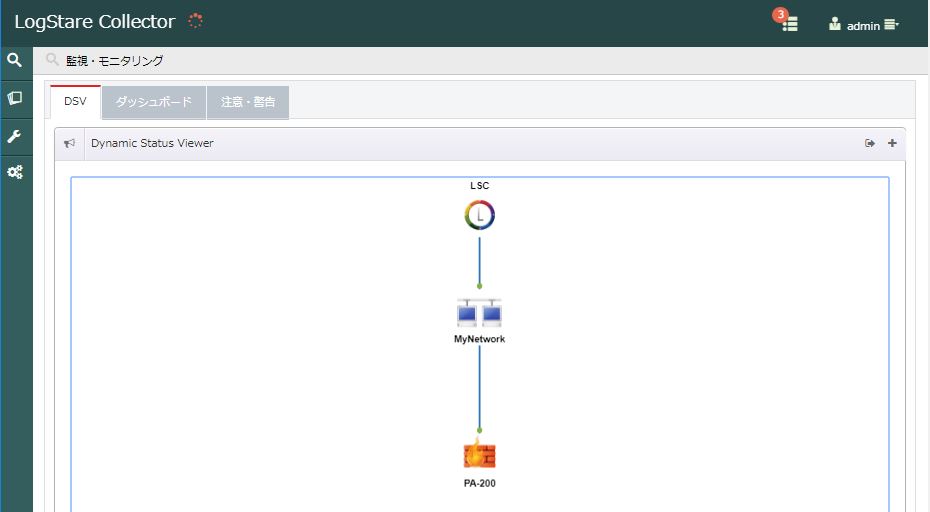

設定したメールアドレス宛にアラートメールが通知されますので、LogStare Collectorへログインします。

LogStare CollectorのDSV上では、PA-220が障害となっています。

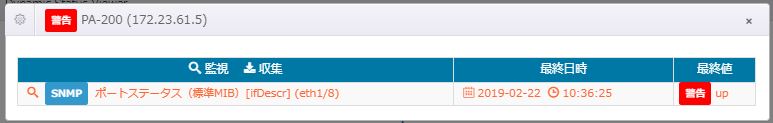

デバイスをクリックすると、障害の原因はethernet1/8であることがわかります。

以上です。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。