当記事では、LogStare Collector(以下、LSCと記載)の機能を利用して、Windowsのイベントログを監視する方法について設定例を交えた説明を記載します。

目次

前提条件

当記事内の説明はWindows Server 2016を前提とした内容になります。利用しているLSCはv2.0.1build201113となります。

また、イベントログの発生をSNMPトラップにて通知させたい場合は以下の記事をご参照ください。

SNMP-Trap監視設定と具体的な設定方法について

Evntwinの使い方

設定(Windows側)

監査ログの出力設定

監査ログの出力設定につきましては、以下の記事をご参照ください。

Windows Server 2016 (2012) /Windows 10 にて、監査ログの出力設定を投入する

設定(LSC側)

基本設定

WindowsイベントログをLSCにて収集する方法については以下の記事をご参照ください。

WMI収集の設定

ログ監視設定

LSCでは、ログ監視として「テキストマッチング」という機能を利用します。「テキストマッチング」については以下の記事をご参照ください。

テキストマッチングについて

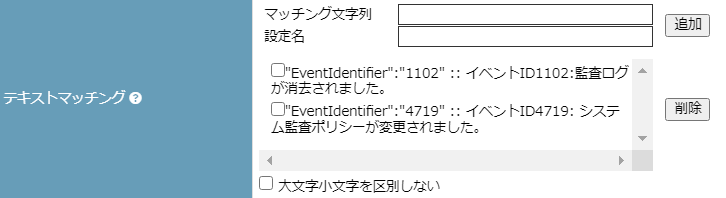

以下は「イベントID1102:監査ログが消去されました。」と「イベントID4719: システム監査ポリシーが変更されました。」のイベントログ発生を検知したい場合の設定例になります。

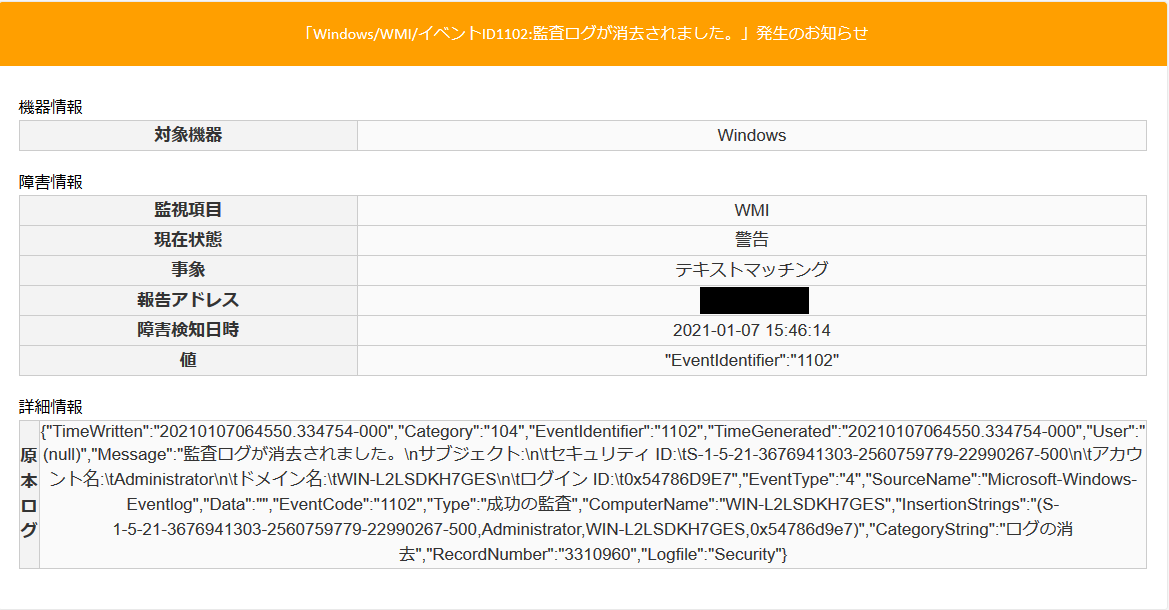

以下はテキストマッチングにて設定した文字列を検知して、「イベントID1102:監査ログが消去されました。」としてアラートメールにて通知されたものです。

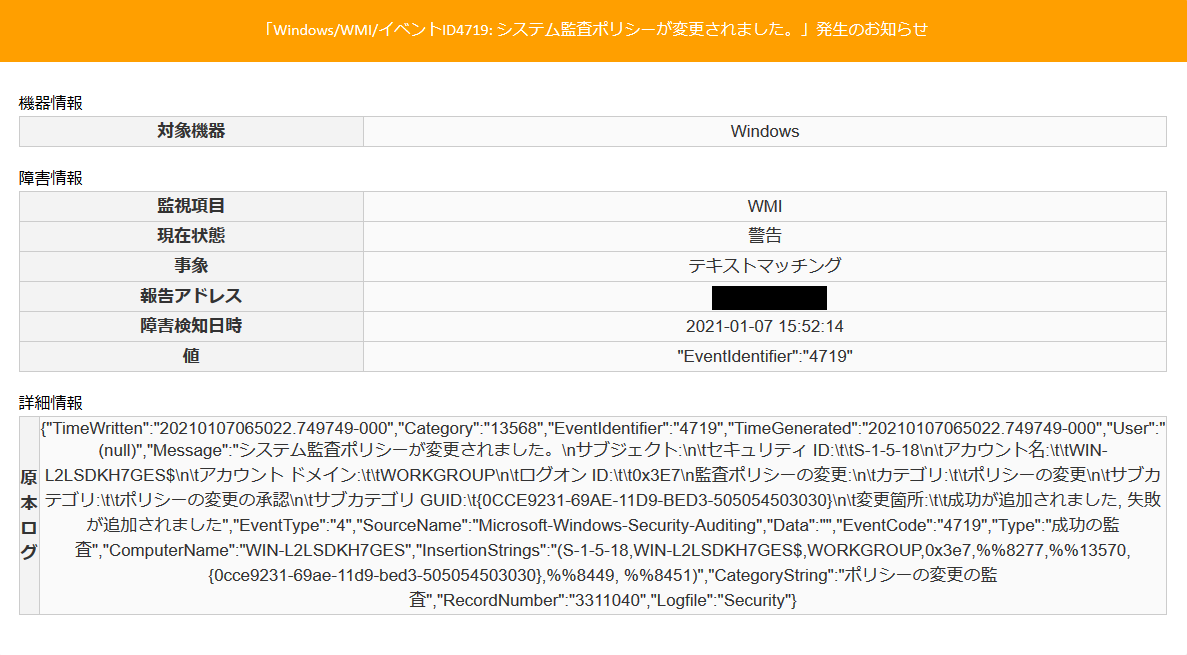

以下はテキストマッチングにて設定した文字列を検知して、「イベントID4719: システム監査ポリシーが変更されました。」としてアラートメールにて通知されたものです。

以上でWindowsイベントログの監視についての説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。