当記事では、WMI における各種監査ログを出力するまでの設定方法を記載いたします。

監査ログを出力するにあたり、2つの設定方法がございます。

- カテゴリ単位で出力設定を行う方法

- サブカテゴリ単位で出力設定を行う方法

どちらの設定も投入した場合は、「サブカテゴリ単位で出力設定を行う方法」にて投入した設定が優先されますので、いずれかをご設定下さい。

当記事の設定対象は以下のOS /ログです。

- OS

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012

- Windows 11

- Windows 10

- ログ

- ログオン/ログオフ

- 共有オブジェクト(フォルダ・ファイル)アクセス

監査ログにつきましては、その他にも出力対象とする事が可能なログ種類がございます。

お客様社内にて利用されている機能・必要であるログを考慮した上での設定投入をお願いいたします。

なお、LogStare Collector 側のWMI 収集設定につきましては、下記の記事をご参照ください。

WMI収集の設定

目次

設定方法 (カテゴリ単位での出力設定)

- 管理者権限を持つアカウントにて、対象となる端末に接続します。

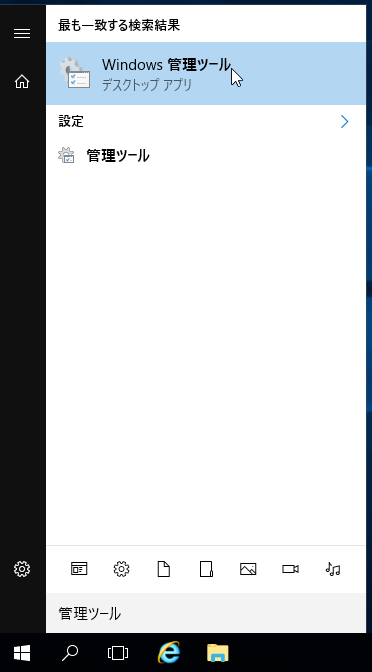

- スタートメニューを開き「管理ツール」と検索し、「Windows 管理ツール」を開きます。

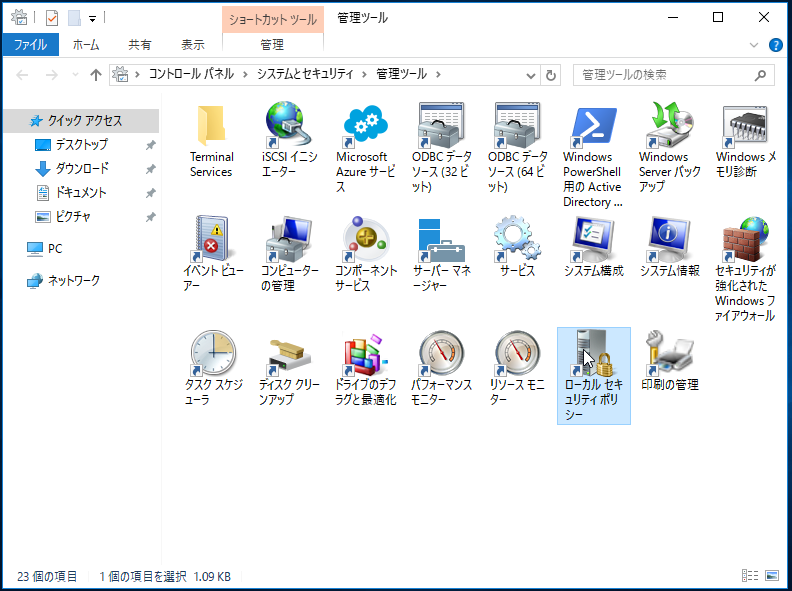

- 「ローカル セキュリティ ポリシー」を開きます。

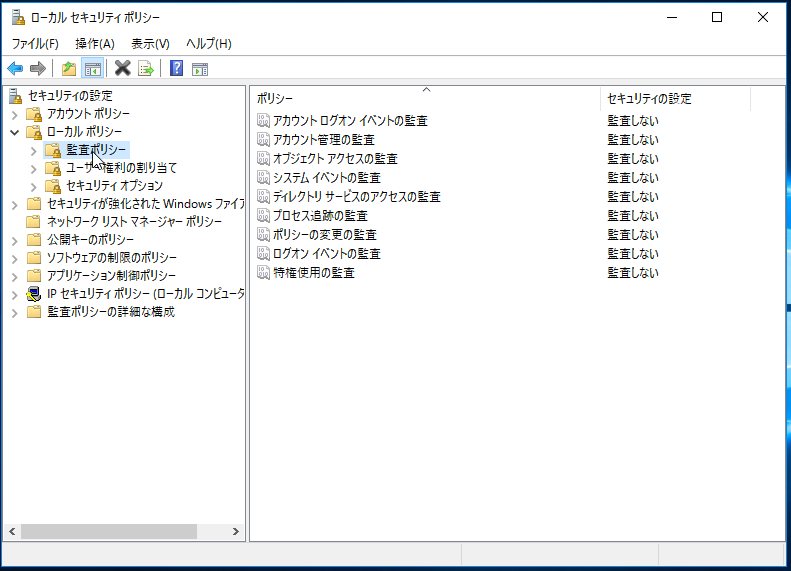

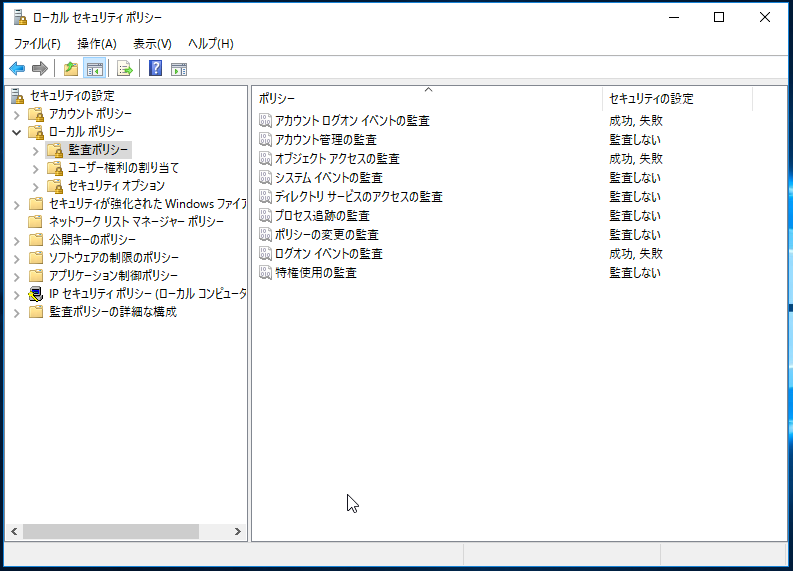

- 「ローカルポリシー > 監査ポリシー」と展開します。

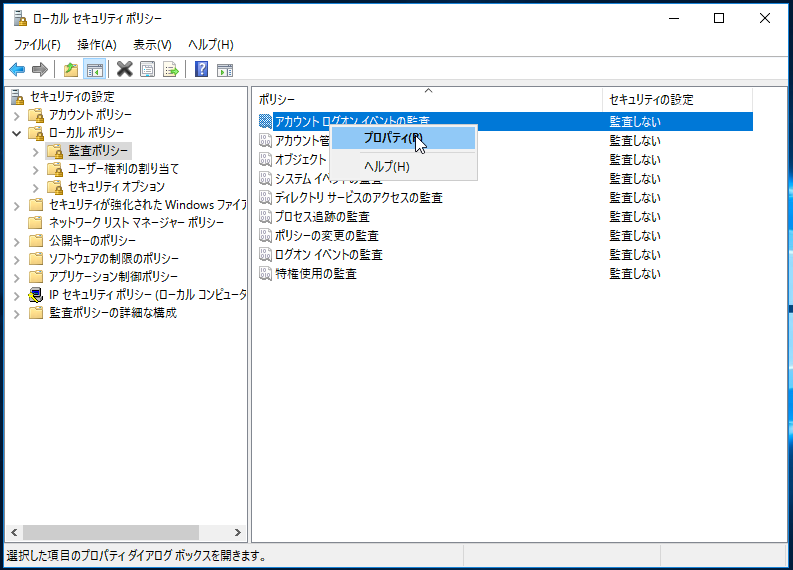

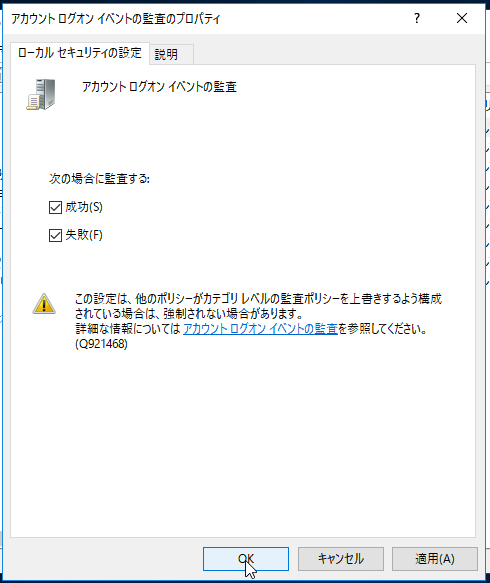

- 「アカウント ログオン イベントの監査」を右クリック→プロパティを開きます。

- 「成功」「失敗」にチェックをいれ、[OK] をクリックします。

- 「オブジェクト アクセスの監査」「ログオン イベントの監査」にも同様の設定を投入します。

設定方法 (サブカテゴリ単位での出力設定)

手順1~3 は、項目「設定方法 (カテゴリ内の全ログを出す設定)」と同様です。

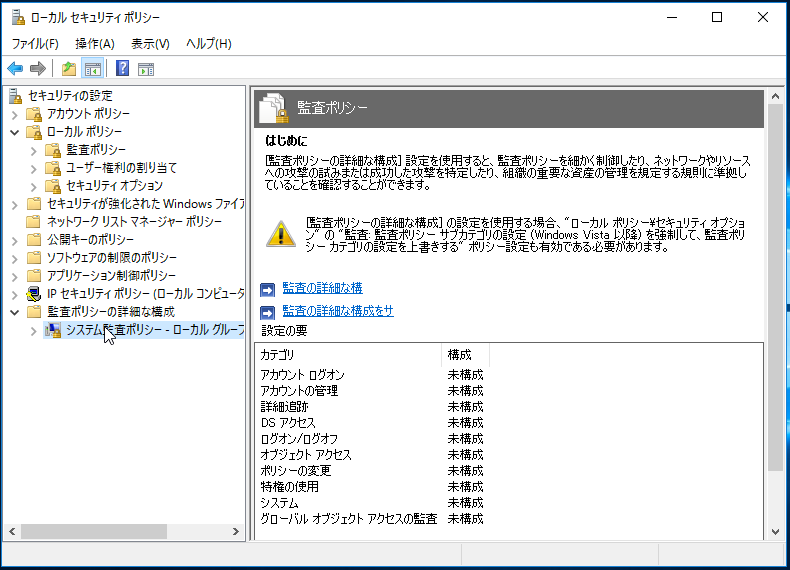

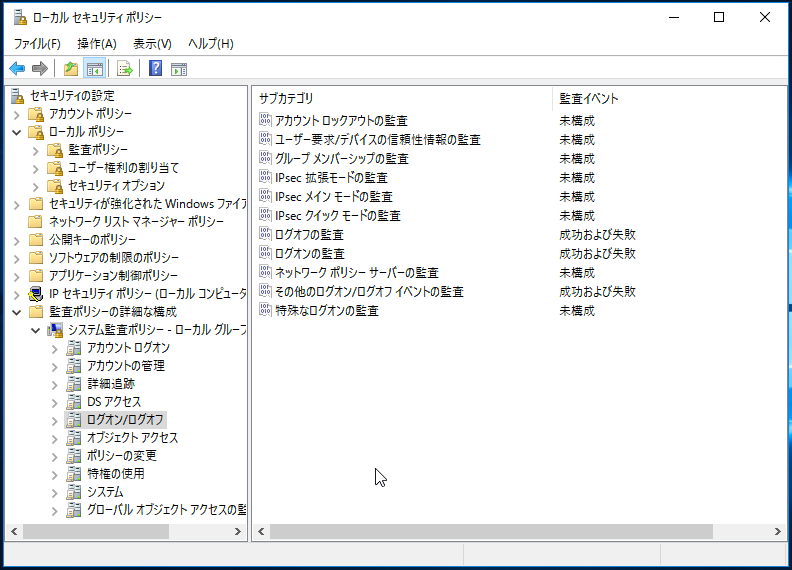

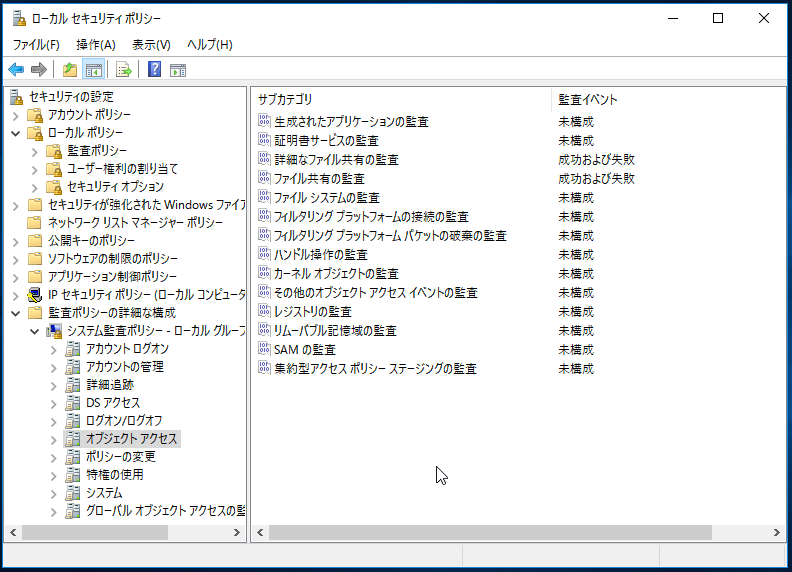

- 「監査ポリシーの詳細な構成 > システム監査ポリシー - ローカル グループ ポリシー オブジェクト」と展開します。

ログオン / ログオフの設定

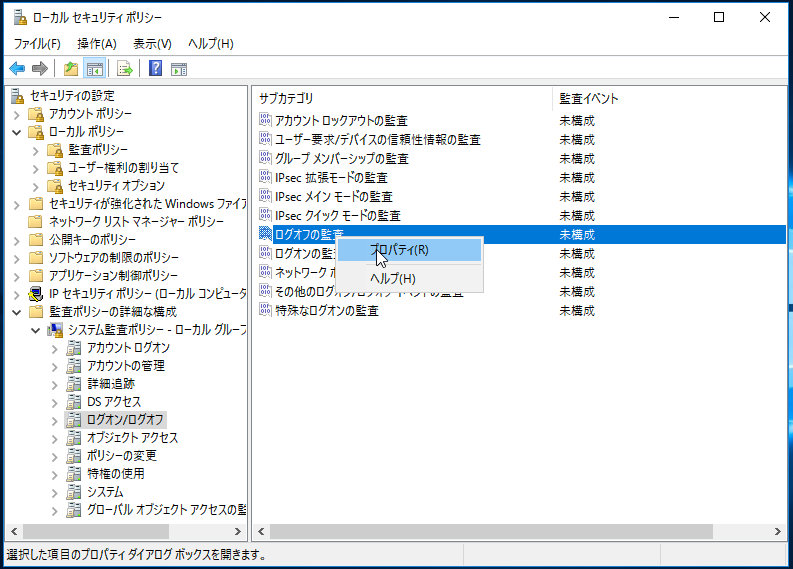

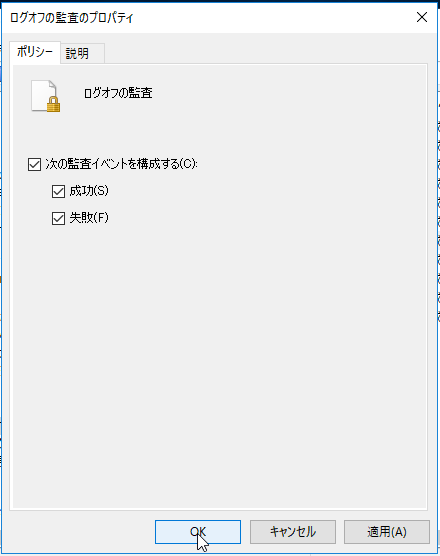

- 「ログオン/ログオフ」を選択し、「ログオフの監査」を右クリック→「プロパティ」を開きます。

- 「次の監査イベントを構成する」「成功」「失敗」にチェックをいれ、[OK] をクリックします。

- 「ログオンの監査」「その他のログオン/ログオフ イベントの監査」にも同様の設定を投入します。

- その他にも存在するサブ カテゴリも「プロパティ > 説明」より出力されるログ内容を確認し、必要なものに同様の設定を投入します。

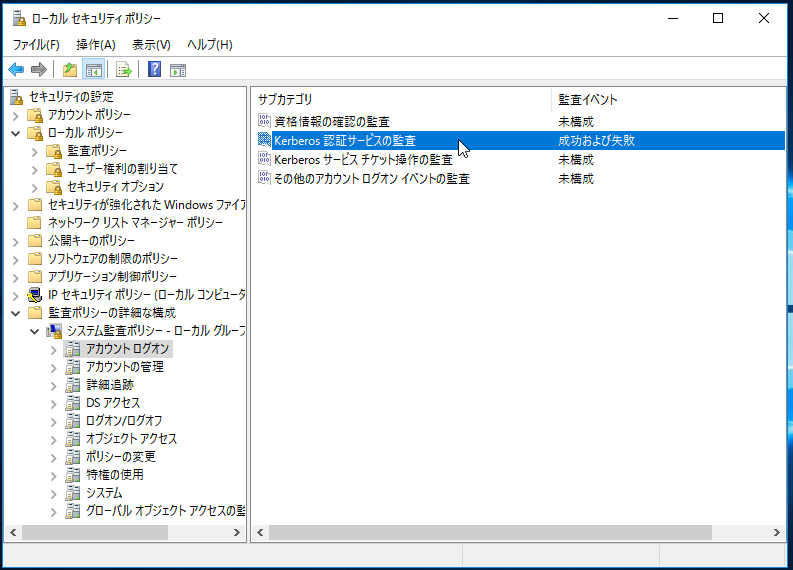

※Active Directory にてユーザを管理している場合は、「アカウント ログオン > Kerberos 認証サービスの監査」を有効にする必要があります。

共有オブジェクト(フォルダ・ファイル)アクセスの設定

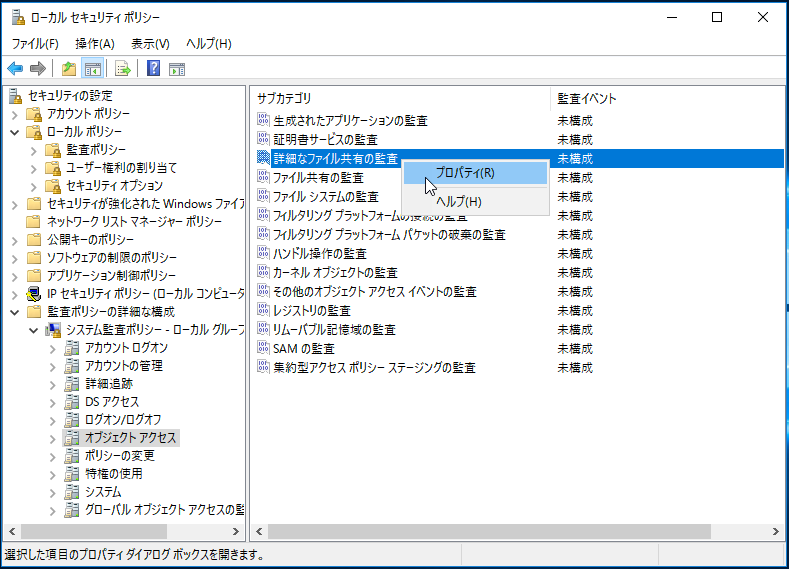

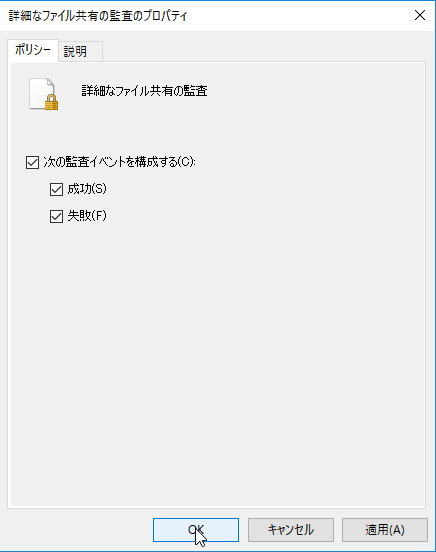

- 「オブジェクト アクセス」を選択し、「詳細なファイル共有の監査」を右クリック→「プロパティ」を開きます。

- 「次の監査イベントを構成する」「成功」「失敗」にチェックをいれ、[OK] をクリックします。

- 「ファイル共有の監査」にも同様の設定を投入します。

- その他にも存在するサブ カテゴリも「プロパティ > 説明」より出力されるログ内容を確認し、必要なものに同様の設定を投入します。

共有フォルダの監査設定

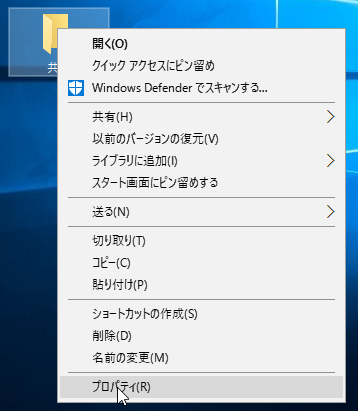

- 監査の対象としたい共有フォルダを右クリック→プロパティを開きます。

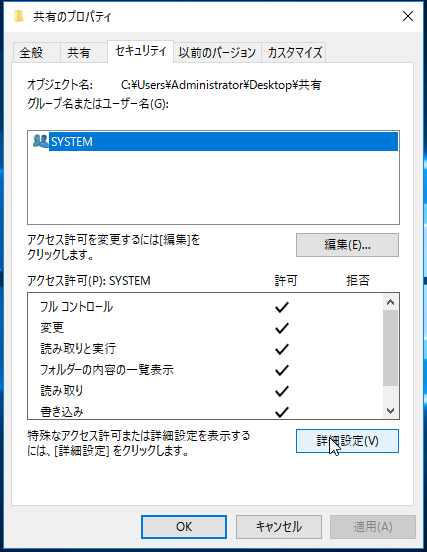

- 「セキュリティ」タブに移動し、「詳細設定」を開きます。

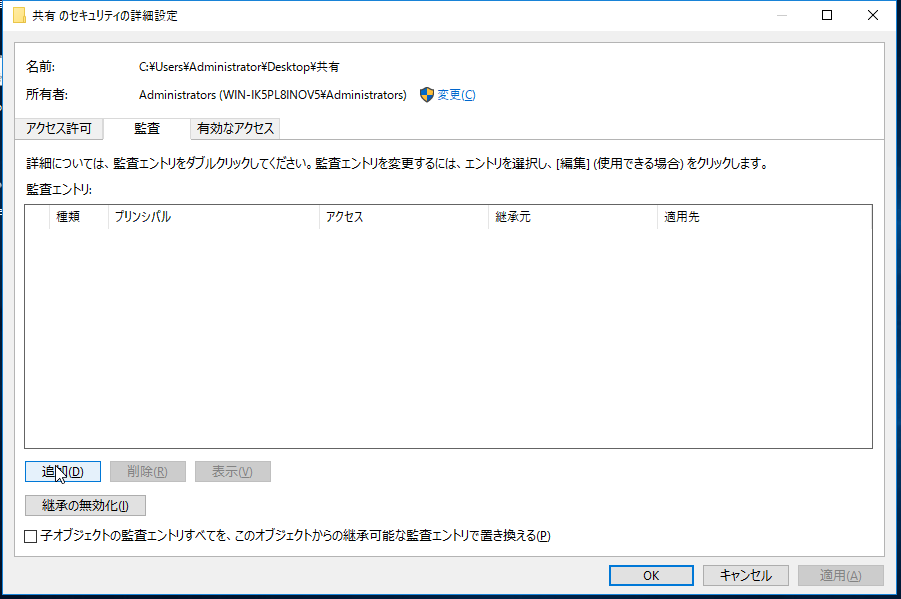

- 「監査」タブに移動し、「追加」を開きます。

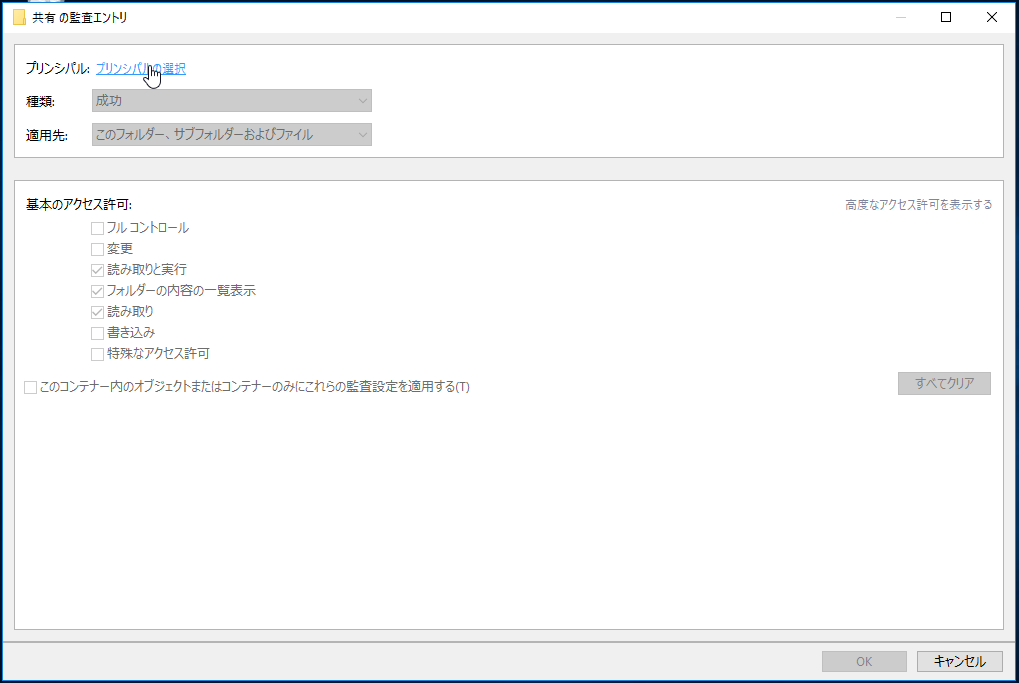

- 「プリンシパルの選択」を開きます。

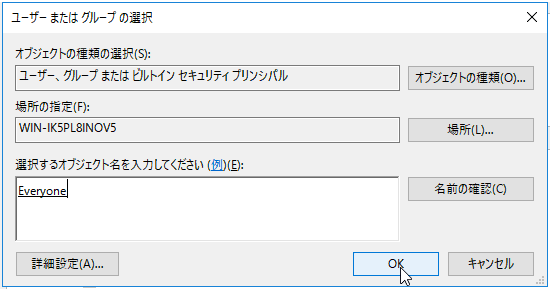

- [選択するオブジェクト名を入力してください] 欄に「Everyone」と入力した後、「名前の確認」クリックし、オブジェクトとして認識された事を確認してから[OK] をクリックします。

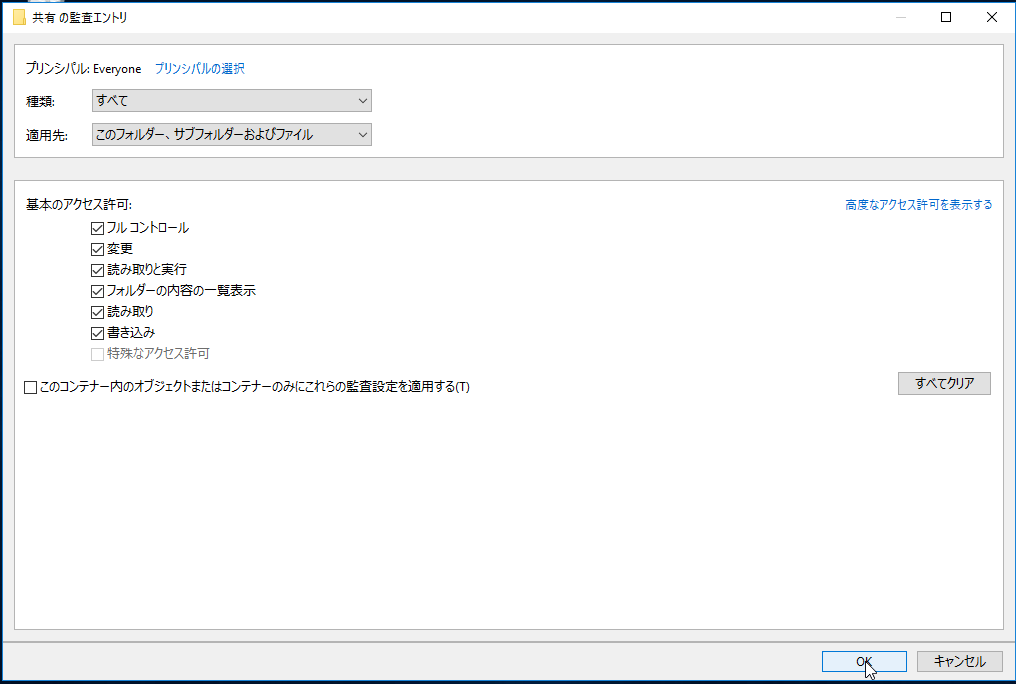

- 種類を「すべて」、適用先を「このフォルダー、サブフォルダーおよびファイル」に設定した後、監視対象とする共有フォルダに適切なアクセス許可設定を投入してください。

その後、[OK] をクリックします。

- 開いた「詳細設定」「プロパティ」を[OK] をクリックし、閉じます。

以上で、Windows Server 2016 (2019,2012) /Windows 10 に対する監査ログの出力設定が完了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。