当記事では、PAN-OS 9系以降からURL フィルタリングプロファイルに関する設計変更が行われたことによって予期せぬ通信遮断が発生してしまった話を記載します。

目次

遮断の原因について

遮断の原因となったのは、「オーバーライド」という機能がPAN-OS 9系以降廃止されたことによりアクション優先度が変わった為です。

PAN-OS 8系以前までは、「OBJECTS > セキュリティプロファイル > URLフィルタリング > オーバーライド」にて、許可リストおよびブロックリストとしてURLを設定することでアクションの優先度を上げる機能がありました。

しかし、PAN-OS 9系以降「オーバーライド」機能は廃止となり、当該機能に設定されていた許可リストおよびブロックリストは自動的に「OBJECTS > カスタムオブジェクト > URLカテゴリ」上に「allow-[プロファイル名]」「block-[プロファイル名]」という名称で作成されるようになりました。

アクション優先度について

PAN-OS毎のアクション優先度の違いは以下の通りです。

- PAN-OS 8系以前

- ブロックリスト

- 許可リスト

- ユーザー設定のカテゴリ(OBJECTS > カスタムオブジェクト > URLカテゴリ にて設定されているカテゴリ)

- キャッシュ

- 事前に定義されたカテゴリ(malware、graywareなどの事前にPaloAltoが定義しているカテゴリ)

- PAN-OS 9系以降

- ユーザー設定のカテゴリ

- キャッシュ

- 事前に定義されたカテゴリ

遮断の詳細について

具体例を用いて説明します。

- PAN-OS 8系以前

URLフィルタリングプロファイル「SecuAvail-Profile」は以下設定とします。

①許可リストに「https://www.secuavail.com/」を設定

②カスタムURLカテゴリ「SecuAvail-CustomCategory」のアクションは「block」

※「SecuAvail-CustomCategory」には「https://www.secuavail.com/」が設定されています。

→上記の場合、アクション優先度から①が優先されるため、通信は”通過”します。 - PAN-OS 9系以降

許可リストは、カスタムURLカテゴリ「allow-SecuAvail-Profile」という名称で移行し、URLフィルタリングプロファイル「SecuAvail-Profile」は以下設定となります。

①カスタムURLカテゴリ「allow-SecuAvail-Profile」のアクションは「allow」

※URLフィルタリングプロファイル内において、移行した許可リストは自動的にアクション「allow」、ブロックリストはアクション「block」として追加されます。

②カスタムURLカテゴリ「SecuAvail-CustomCategory」のアクションは「block」

→同一プロファイル内に異なるアクションが含まれることとなり、「allow」よりも「block」が優先されるため通信は”遮断”されます。

対応策について

今回遮断が発生したPaloAltoでは、カスタムURLカテゴリや許可リストが大量に設定されていることから、影響する箇所を全て探し出すのは難しかったため以下対応を取ることで対策しました。

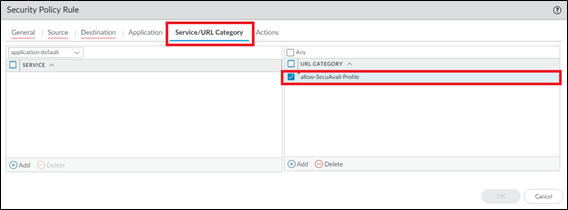

URLフィルタリングプロファイルが適用されている各ポリシーの上部に、カスタムURLカテゴリ「allow-[プロファイル名]」を許可するための新規ポリシーを追加します。

※送信元や宛先、セキュリティプロファイル(URLフィルタリングを除く)等は全て各ポリシーの内容を踏襲し、タブ「Service/URL Category」にてカスタムURLカテゴリ「allow-[プロファイル名]」を追加します。

まとめ

PAN-OS 8系以前のPaloAltoにおいて、カスタムURLカテゴリおよび許可リストを使用していると、PAN-OS 9系以降へバージョンアップを行う際や、機器更改に伴い設定は踏襲したまま、PAN-OS 9系以降に変わる際に上記事象に該当する恐れがあるため注意が必要です。

参考

https://knowledgebase.paloaltonetworks.com/KCSArticleDetail?id=kA10g000000boO3CAI&lang=en_US

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。