PaloAltoのファイアウォールでは、通信を制御するために「セキュリティポリシー」を設定します。その中でも「アクション」と呼ばれる設定は、通信を許可するのか、拒否するのか、あるいはどう拒否するかを決める非常に重要なポイントです。

本記事では、項目「アクション」で選択できる6つの種類(allow / deny / drop / reset-client / reset-server / reset-both)について、解説します。

目次

各アクションの解説

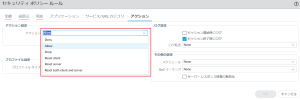

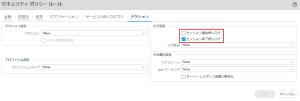

GUIの[ポリシー]>[セキュリティ]からセキュリティポリシールールを作成することができ、その中の項目“アクション”から設定を行います。

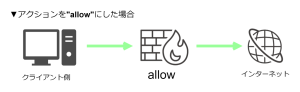

1. allow(許可)

このアクションを設定すると、条件に一致する通信を「許可」します。

→ 例えば、「社内PCからインターネット閲覧を許可する」などのルールに使用します。

2. deny(拒否)

このアクションを設定すると、条件に一致する通信を「拒否」します。

→一般的に通信を遮断設定にする場合は、アクションをdenyにするのが無難です。

特徴的なのは、アプリケーションごとに定義された拒否アクションが適用される点です。

どのような拒否アクションが使用されるかは、GUIの[オブジェクト]>[アプリケーション]を押し、アプリケーションの詳細情報から、その中の項目「アクションの拒否」にて確認可能です。

※「drop-reset」はセッションのパケットを破棄し、TCPリセットを送信してクライアント側にセッションが終了したことを通知します。アクションの拒否が指定されていない場合は、パケットはサイレントに破棄されます。

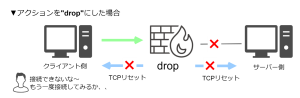

3. drop(破棄)

このアクションを設定すると、条件に一致する通信を「サイレントに破棄」します。

クライアント側やサーバー側にTCPリセットは送信しないため、相手に気づかれずに通信を遮断したい場合に使用します。

クライアント側にセッションが許可されていないことを通知する必要がある場合は、「ICMP送信到達不能」を有効にすることで、ICMP到達不能メッセージを送信して、接続できないことをクライアント側に通知可能です。

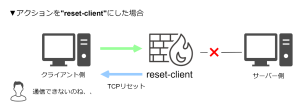

4. reset-client(クライアントのリセット)

●セッションがTCPベースの場合

クライアント側デバイスにTCPリセットを送信します。

→クライアントには「通信できない」と通知されます。

→ブラウザが回転したままになることがなくなります。

●セッションがUDPまたはICMPベースの場合

ICMP到達不能パケットが送信されます。

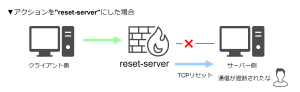

5. reset-server(サーバーのリセット)

●セッションがTCPベースの場合

サーバー側デバイスにTCPリセットを送信します。

→サーバーに対してのみ、通信がブロックされたことを知らせたい場合に使用します。

→サーバー側で未使用の接続(ソケット)をクリアさせ、リソースを解放できます。

●セッションがUDPまたはICMPベースの場合

ICMP到達不能パケットが送信されます。

6. reset-both(クライアント/サーバーともにリセット)

●セッションがTCPベースの場合

クライアント側とサーバー側の両方のデバイスにTCPリセットを送信します。

→両方に明示的に通信がブロックされたことを通知したいときに有効です。

●セッションがUDPまたはICMPベースの場合

ICMP到達不能パケットが送信されます。

各アクションの解説は以上になります。

補足:セキュリティプロファイルのアクションとの違い

①ポリシーのアクション

→通信そのものを許可または拒否するか決めます。

②セキュリティプロファイルのアクション

→通信の中に脅威(ウイルスや攻撃)があった場合にどうするかを決めます。

セキュリティポリシーとセキュリティプロファイルの各アクションの意味はほとんどが同じです。

ただし、「通信をログに残すかどうか」という点では違いがあります。

セキュリティポリシーでは、ログ設定の「セッション開始時にログ」または「セッション終了時にログ」のいずれかを有効にしていれば、設定されているアクションに関係なく、通信はログに記録されます。

一方、セキュリティプロファイルでは、allow以外のアクション(alert / drop / reset)を設定した場合にログが記録されます。

参考文献

https://knowledgebase.paloaltonetworks.com/KCSArticleDetail?id=kA10g000000ClltCAC&lang=en_US

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。