当記事では、LSCをインストールしたWindowsOS上の Windows Defender ファイアウォールと、監視対象側としてLSCから監視を受ける側のWindowsOS上の Windows Defender ファイアウォールにて、WMI収集・WMI監視、Syslog収集、SNMPトラップ(LSCへのプッシュ型)・SNMP監視(LSCからのポーリング型)、PING監視における通信を許可するための設定例について記載します。

目次

LSCから監視対象側へ監視を行う場合(WMI収集やSNMP監視など)

監視対象側のWindows Defender ファイアウォールにてLSCからの通信を許可する設定を行います。

監視対象側からLSCへ通信を行う場合(Syslog収集やSNMPトラップなど)

LSCをインストールしたWindowsOS上の Windows Defender ファイアウォールにて監視対象側からの通信を許可する設定を行います。

Windows Defender ファイアウォールで相手(LSCまたは監視対象側)からの通信を許可する設定手順

以下の例では、LSCから監視対象側へ監視を行う場合を想定しています。ここでは、監視対象側の Windows Defender ファイアウォールにてLSCのIPアドレスから通信を許可する設定を行っています。なお、監視対象側からLSCへ通信を行う場合も基本的にLSCをインストールしたWindowsOS上で行う手順と同じです。

この設定によってWindows Defender ファイアウォールは有効にしつつ、LSCのIPアドレスからの接続は全て接続ができる状態となります。設定は以下の通りとなります。

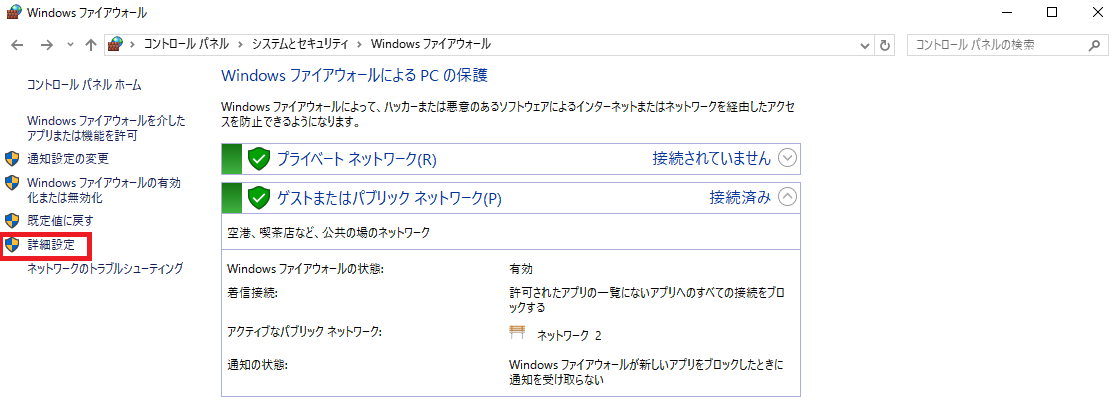

1. 監視対象側の Windows Defender ファイアウォールの詳細設定を開く:

「コントロールパネル」を開き、「システムとセキュリティ」「Windows Defender ファイアウォール」を選択します。左ペインの「詳細設定」をクリックします。

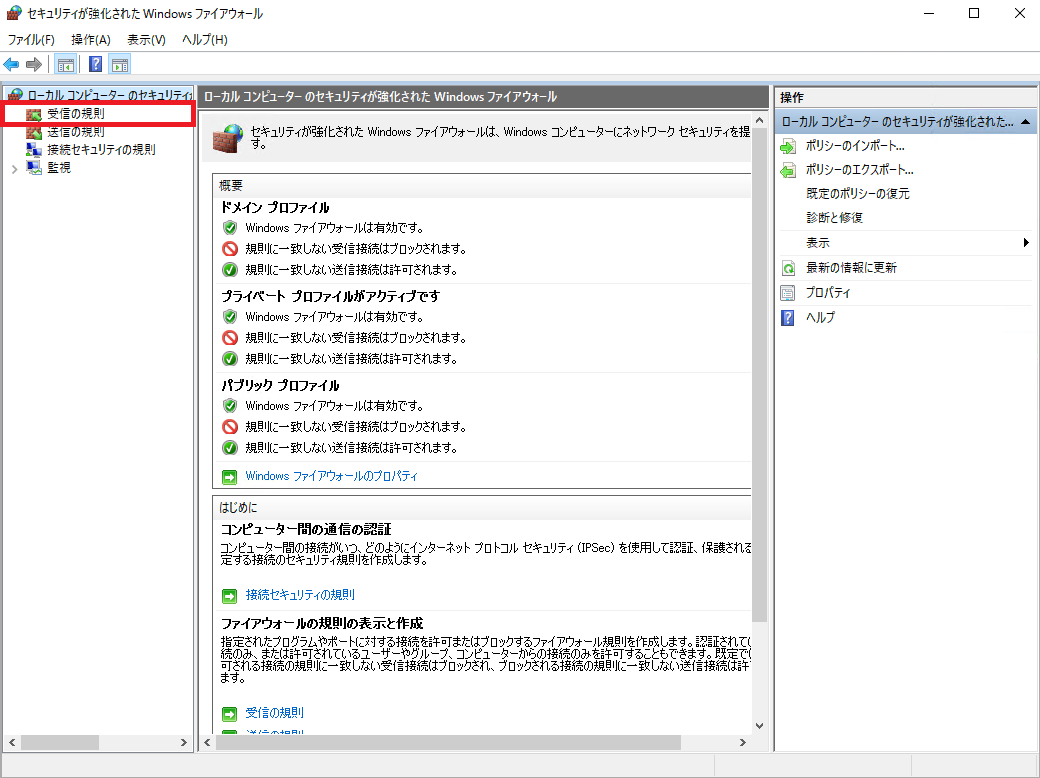

2. 新しい規則を作成する:

「受信の規則」を右クリックし、「新しい規則」を選択します。

3. 規則の種類を選択する:

「カスタム」を選択し、「次へ」をクリックします。

4. 「プログラム」「プロトコルおよびポート」を指定する:

全てデフォルトの値「全てのプログラム」「任意」を選択して「次へ」をクリックします。

5. 「操作」を指定する:

「接続を許可する」を選択して「次へ」をクリックします。

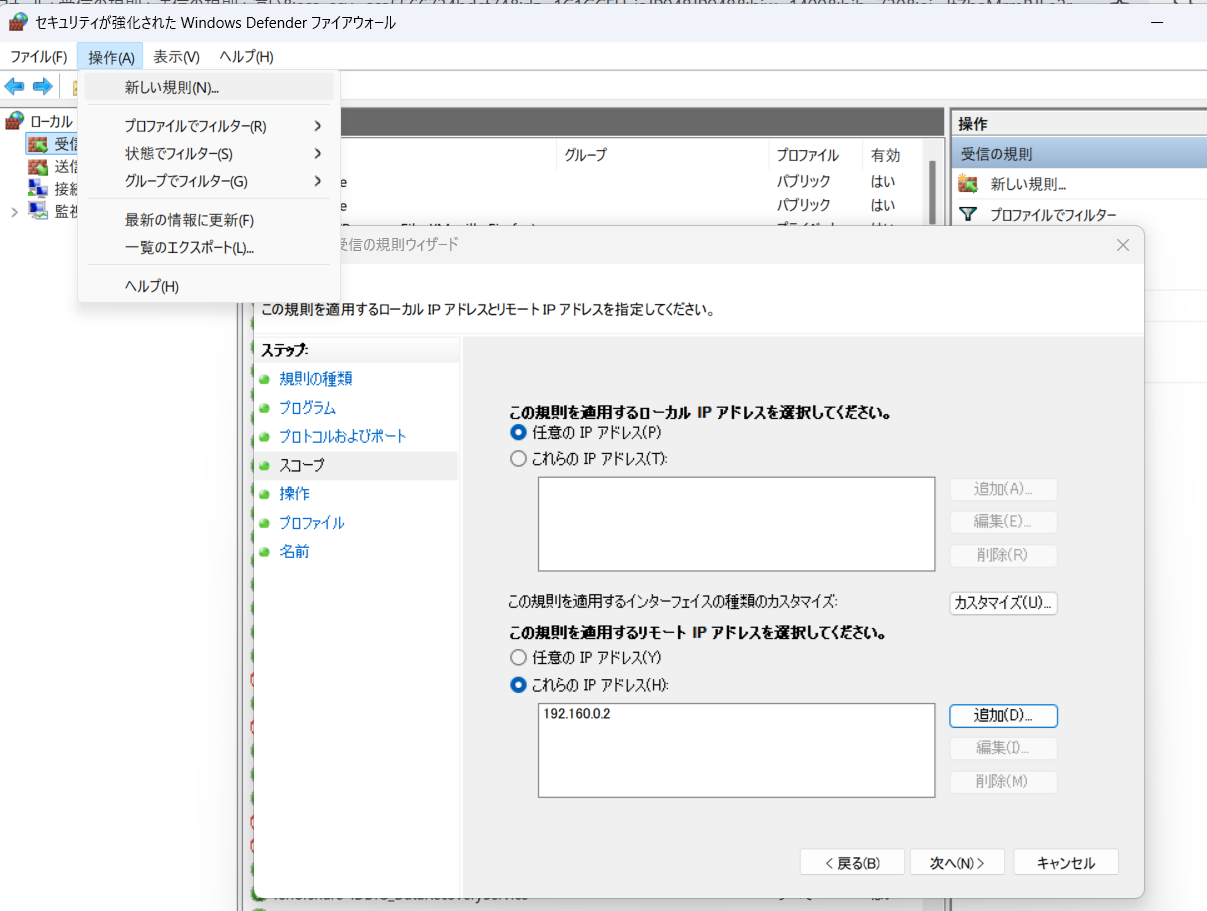

6.「スコープ」を指定する:

「この規則を適用するリモートIPアドレスを選択してください。」で「これらのIPアドレス」を選択して「追加」をクリックします。「このIPアドレスまたはサブネット」にリモートIPアドレス(LSCのIPアドレス)を入力して、「OK」をクリックします。

以下は参考となる設定画面の例です。ここではリモートIPアドレス(LSCのIPアドレス)を192.168.0.2としています。

設定が終わったら「追加」をクリックします。

7. 「操作」を指定する:

「接続を許可する」を選択して「次へ」をクリックします。

8. 「プロファイル」を指定する:

全てにチェックをつけて「次へ」をクリックします。

9. 規則の名前と説明を入力する:

分かり易い規則の名前を入力し、「完了」をクリックします。※ここでは「LSCからの接続許可」とします。

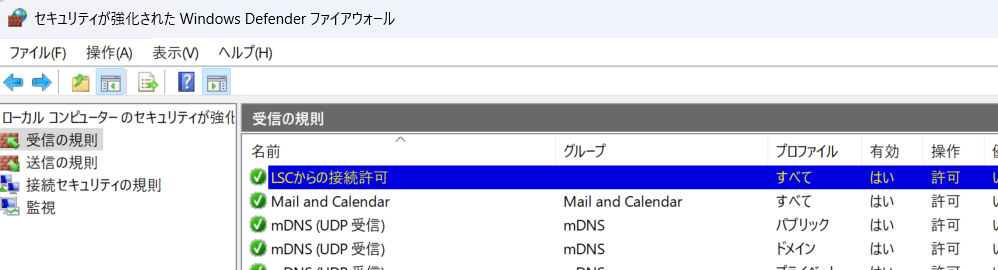

10. 作成した規則を有効にする:

作成した規則が有効になっていることを確認します。

以下は参考となる設定画面の例です。

IPアドレスではなく、ポート番号で細かく通信を許可する設定手順

WMI収集・WMI監視

監視対象デバイスのWindowsファイアウォール側でWMI収集・監視:TCP/135,445,1025~5000,49152~65535ポートを空ける必要があります。これはLSCサーバー側からWMI収集・監視対象側へのポーリング(監視対象デバイス側のインバウンド)となります。

Syslog収集

監視対象デバイス側からLSC側へSyslogを送信する際に使用するUDP/514またはTCP/514ポート(LSC側のインバウンド)を空ける必要があります。pingは、LSCから監視対象デバイス側へポーリング時に使用するICMPポート(監視対象デバイス側のインバウンド)を空けます。

SNMPトラップ・SNMP監視

LSCから監視対象デバイス側へポーリング時に使用するUDP/161 番ポート(監視対象デバイス側のインバウンド)、SNMPトラップは監視対象デバイス側からLSC側へトラップ/インフォーム時に使用するUDP/162 番ポート(LSC側のインバウンド)をそれぞれWindowsファイアウォールにて設定します。

その他のケース

LSCと監視対象デバイス側との間にファイアウォールサーバーを通過する場合は上記の設定をそのファイアウォールにも行う必要があります。方法はそのサーバー製品付属のマニュアルをご覧ください。

ポート番号で細かく設定する場合の前提条件

- 当記事の手順はすべて管理者権限にて実施しています。

- 当記事ではWindowsのネットワークプロファイルはプライベートが適用されています。

- 当記事の記載内容は下記環境にて実施したものです。

| OS | WindowsServer 2016 Bulid 14393 |

例:LSC側のWindowsOSにてSyslog収集における通信を許可する場合(他のケースはポートを読み替えます)

- コントロールパネルよりWindows Defender ファイアウォールの設定画面を開き、画面左側の「詳細設定」を押下します。

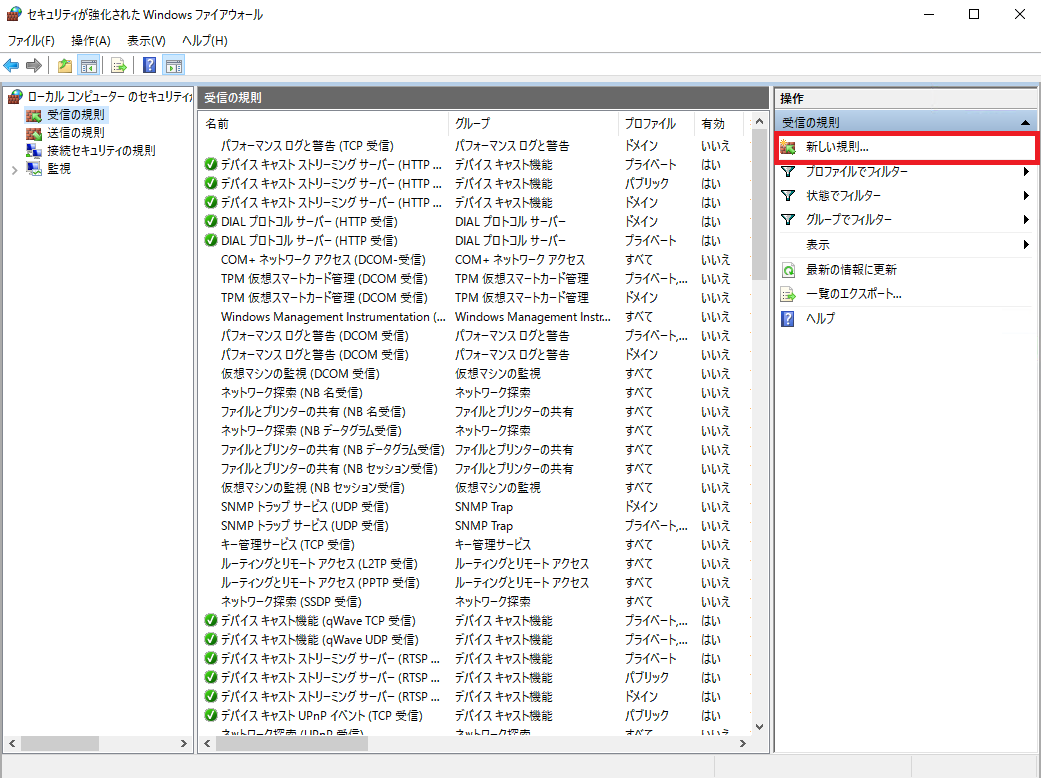

- 画面左側の、「受信の規則」を押下します。

- 画面右側の「新しい規則」を押下します。

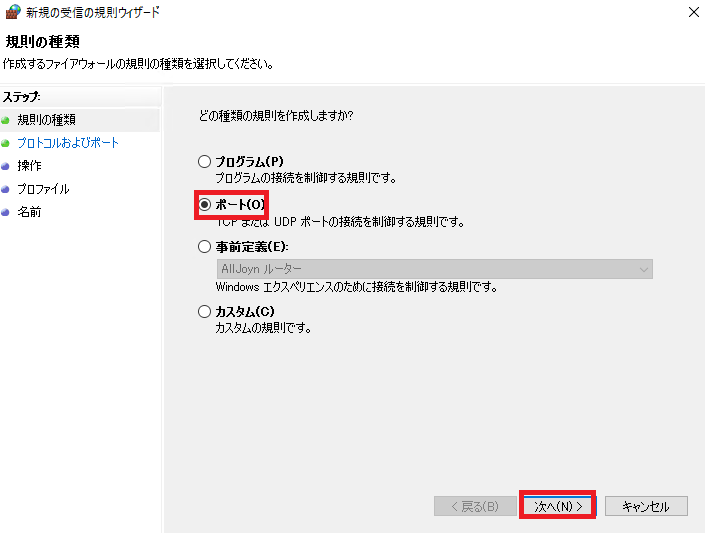

- ステップ「規則の種類」にて、「ポート」を選択し右下の「次へ」を押下します。

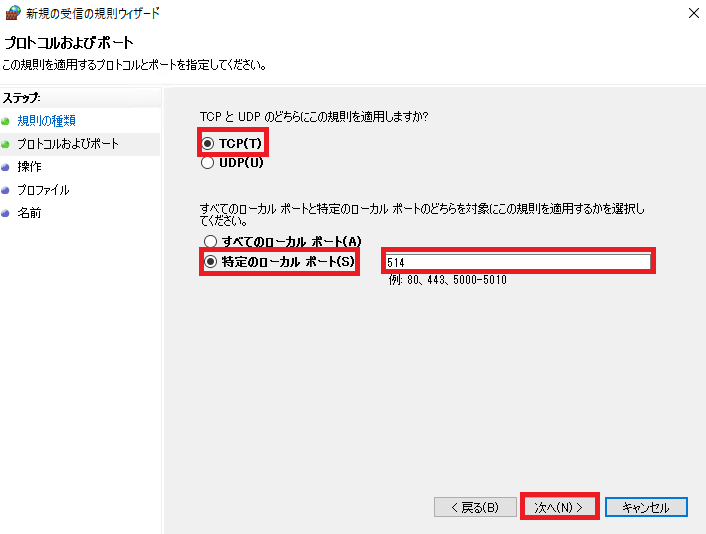

- ステップ「プロトコルとポート」にて受信を許可するプロトコルとポートを設定します。Syslogの場合、Syslog送信元にてプロトコルと宛先ポートが設定されています。今回プロトコルは「TCP」、宛先ポートはSyslogのデフォルトである「514」の利用を前提とします。TCPとUDPでの選択では「TCP」を選択し、ローカルポートは「特定のローカルポート」を選択の上、「514」のみ入力し右下の「次へ」を押下します。

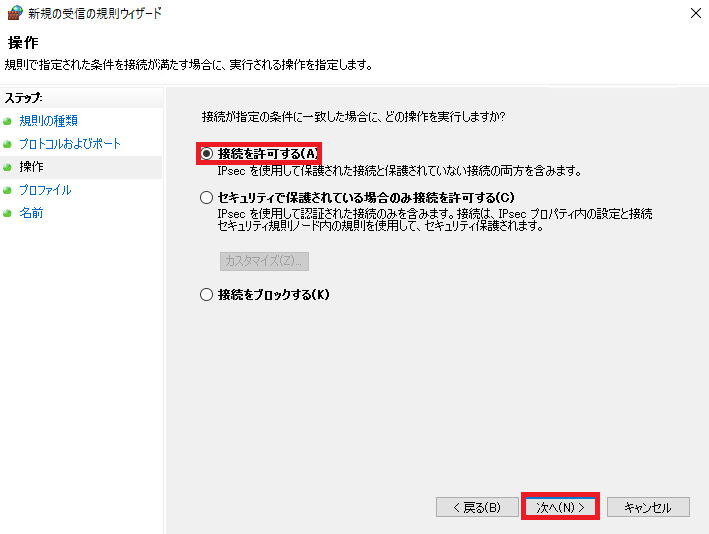

- ステップ「操作」にて前のステップ「プロトコルとポート」で設定した通信が来た時に実行される操作を設定します。今回は「接続を許可する」を選択し、右下の「次へ」を押下します。

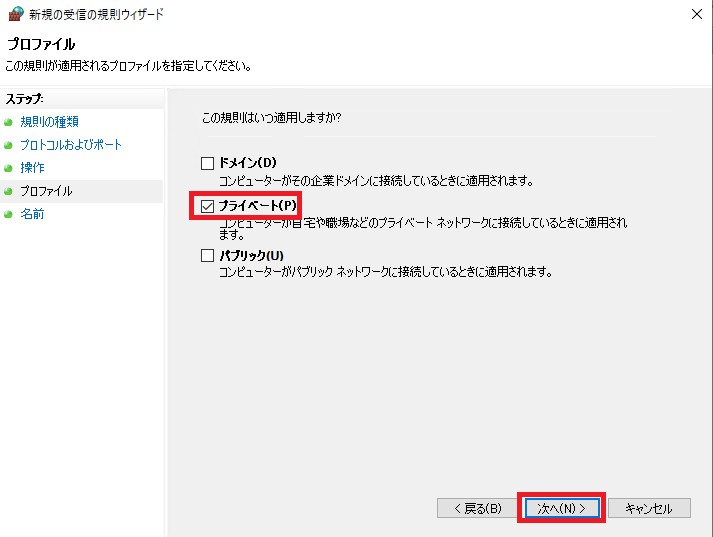

- ステップ「プロファイル」にて前のステップにて設定した規則を適用するプロファイルを設定します。今回はプロファイル「プライベート」にのみ適用したうえで、右下の「次へ」を押下します。※「プライベート」では、環境によって監視対象デバイス側(Syslog等の出力側)とうまく通信が出来ないことがあります。ネットワークの管理者へお問い合わせ頂き、環境に応じて「パブリック」に設定をご変更ください。

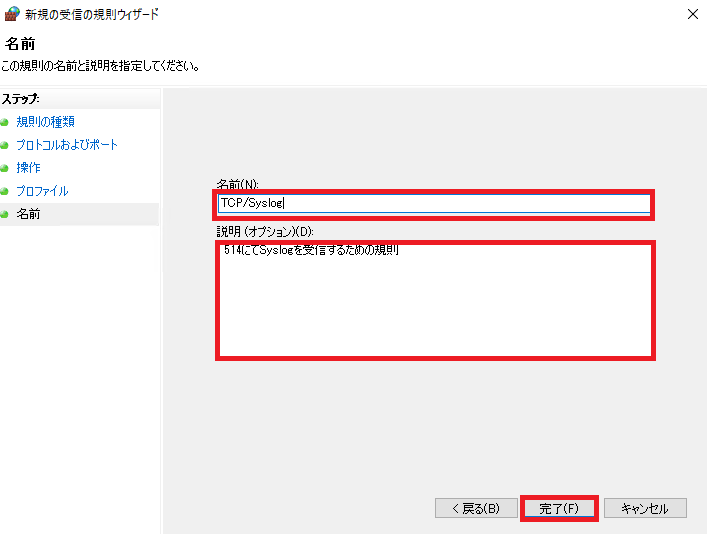

- ステップ「名前」にて作成した規則の用途が明示された「名前」と「説明」を入力します。入力後、画面右下の「完了」を押下します。

ポート番号では無くプログラム単位で通信を許可するための設定

ポート番号の指定でうまく通信許可の設定が出来ない、または特定できない場合は、プログラムまたはサービス単位で通信の許可設定をすることが出来ます。プログラム単位での通信を許可する場合、LSCのプログラムのみを対象とします。通常、プログラムパスは「C:\LogStareCollector\jdk-xx.x.x+x\bin\javaw.exe」や「C:\ProgramFiles\Java\jdkx.x.x_xx\javaw.exe」です。xxにはJDKのバージョン番号が入ります。

マイクロソフト社のサイトで「受信プログラムまたは受信サービスの規則を作成する」手順を示しています。こちらに従って設定を行ってください。

以上で、LSCサーバのWindowsファイアウォールにてWMI、Syslog、SNMP、PING通信を許可するための設定例の説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。