当記事では、LogStare Reporter(以下、LSRと記載)連携時にご確認いただきたい事項について記載します。

LogStare Collector(以下、LSCと記載)にクラウドライセンスを適用する際には弊社の外部管理サーバと接続する必要があります。クラウドライセンス適用前に以下事項をご確認ください。

クラウドライセンス適用時に発生する通信については以下の記事をご参照ください。

LSCインストール時に確認しなければならないポートについて

目次

クラウドライセンス適用前にご確認いただきたい事項

Windows版LSC

以下の2つの方法いずれかで外部管理サーバとの疎通状態をご確認ください。

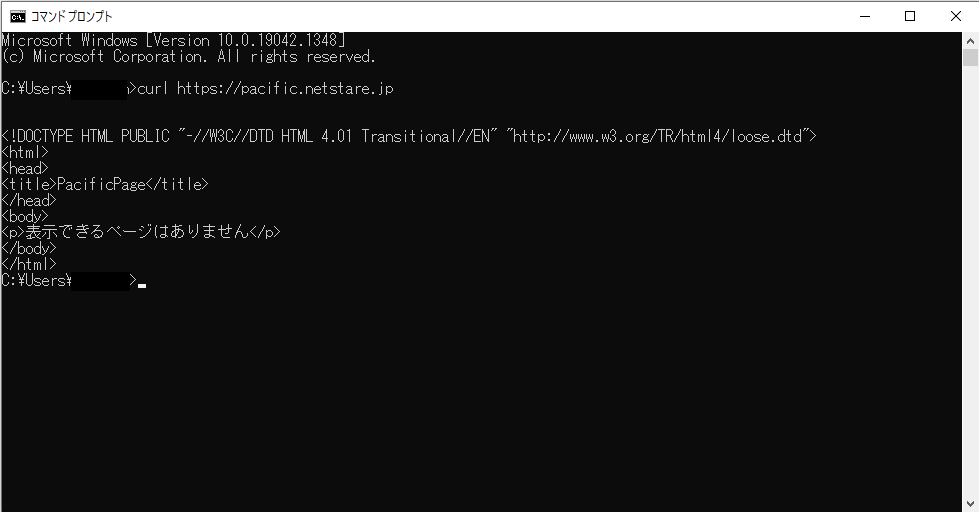

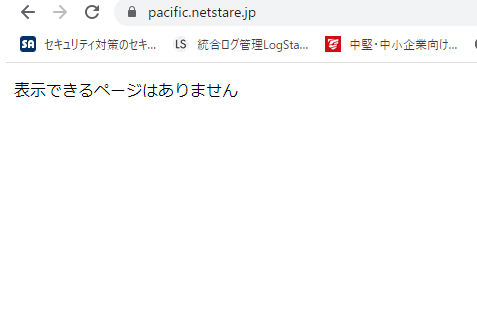

- LSCをインストールしているサーバにて、ブラウザでURL「https://pacific.netstare.jp/」(外部管理サーバ)にアクセスして下記ページが表示されるかご確認ください。下記の様にブラウザで表示されない場合、スクリーンショットを取得いただきサポートに連携してください。

【成功の場合】

- LSCをインストールしているサーバにて、管理者権限でコマンドプロンプトを起動し以下のコマンドを実行して下記の様に応答があるかご確認ください。応答がない場合、コマンドプロンプトの出力結果をサポートに連携してください。

C:\Users\Administrator>curl https://pacific.netstare.jp

Linux版LSC

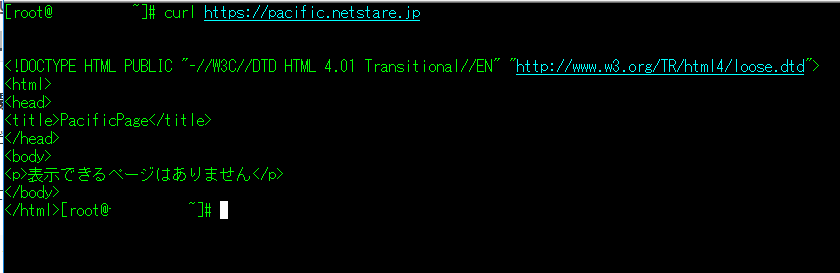

以下の方法で外部管理サーバとの疎通状態をご確認ください。

- LSCをインストールしているサーバにて、以下のコマンドを実行して下記の様に応答があるかご確認ください。応答がない場合、コンソールの出力結果をサポートに連携してください。

[root@xxx ~]# curl https://pacific.netstare.jp

弊社の外部管理サーバと疎通出来ない時にご確認いただきたい事項

Windows版LSCの場合

- LSCをインストールしたサーバにてブラウザ若しくはcurlコマンドでURL「https://pacific.netstare.jp/」(外部管理サーバ)以外にアクセス出来るかご確認ください。成否に関わらず結果をサポートに連携してください。

- LSCをインストールしたサーバにて名前解決が行えるかご確認ください。成否に関わらず結果をサポートに連携してください。

- LSCをインストールしたサーバにてWindows Firewallが有効化されている場合、プロファイルにおいて「規則に一致しない送信接続はブロックされます。」と設定されていれば、送信の規則においてTCP/443が許可設定が投入されているかどうかご確認ください。プロファイルにおいて「規則に一致しない送信接続は許可されます。」と設定されていれば、送信の規則においてTCP/443のブロック設定が投入されているかご確認ください。

- LSCをインストールしたサーバにタイムゾーンがAsia/Tokyoになっていることをご確認ください。状態に関わらず結果をサポートに連携してください。

- LSCをインストールしたサーバにNTP同期及び時刻にズレがないことをご確認ください。状態に関わらず結果をサポートに連携してください。

Linux版の場合

- LSCをインストールしたサーバにてcurlコマンドでURL「https://pacific.netstare.jp/」(外部管理サーバ)以外にアクセス出来るかご確認ください。成否に関わらず結果をサポートに連携してください。

- LSCをインストールしたサーバにて名前解決が行えるかご確認ください。成否に関わらず結果をサポートに連携してください。

- LSCをインストールしたサーバにてfirewalldが有効化されている場合、アウトバウンド通信が制御されているかご確認ください。

- LSCをインストールしたサーバにタイムゾーンがAsia/Tokyoになっていることをご確認ください。

- LSCをインストールしたサーバにNTP同期及び時刻にズレがないことをご確認ください。

Windows版、Linux版共通

- 外部管理サーバへの通信がプロキシやFW等でSSL/TLS復号化を行っている場合は、除外設定でLogStare Reporter側のホスト名である「pacific.netstare.jp」を追加してください。

除外設定の詳細な手順については、プロキシやFW等に付属のマニュアル等をご覧ください。

以上でLSR連携時にご確認いただきたい事項についての説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。