当記事では、PaloaltoにてEDL Hosting Serviceを使用しクラウドサービスへの通信を制御する方法について記載します。

前提条件

本記事内で利用しているPaloaltoのバージョンは以下の通りです。

- PAN-OS

- v10.1.3

EDL Hosting Serviceとは

EDL Hosting Serviceとは、Palo Alto Networksによって提供されるSoftware-as-a-Service(SaaS)アプリケーションのエンドポイントリストです。各フィードURLにエンドポイント外部動的リスト(EDL)が含まれています。

対応しているSaaSプロバイダーは以下となります(2021/12/17現在)。

- Azure

- Microsoft 365

EDLとは

EDLとは、PaloAltoがリストに含まれるオブジェクト(IPアドレス、URL、ドメイン)をインポートしポリシーに適用できるように、外部Webサーバーから提供されるテキストファイルです。EDLを使用する場合、ライセンスの追加は必要ありません。

EDLは、以下の機能にて設定が可能となります。

- Policyの各機能における宛先アドレスまたは送信元アドレス

- 例)セキュリティポリシー、NATポリシー、Policy Based Forwarding

EDLの設定方法

本記事では、Microsoft 365のTeams通信を制御します。

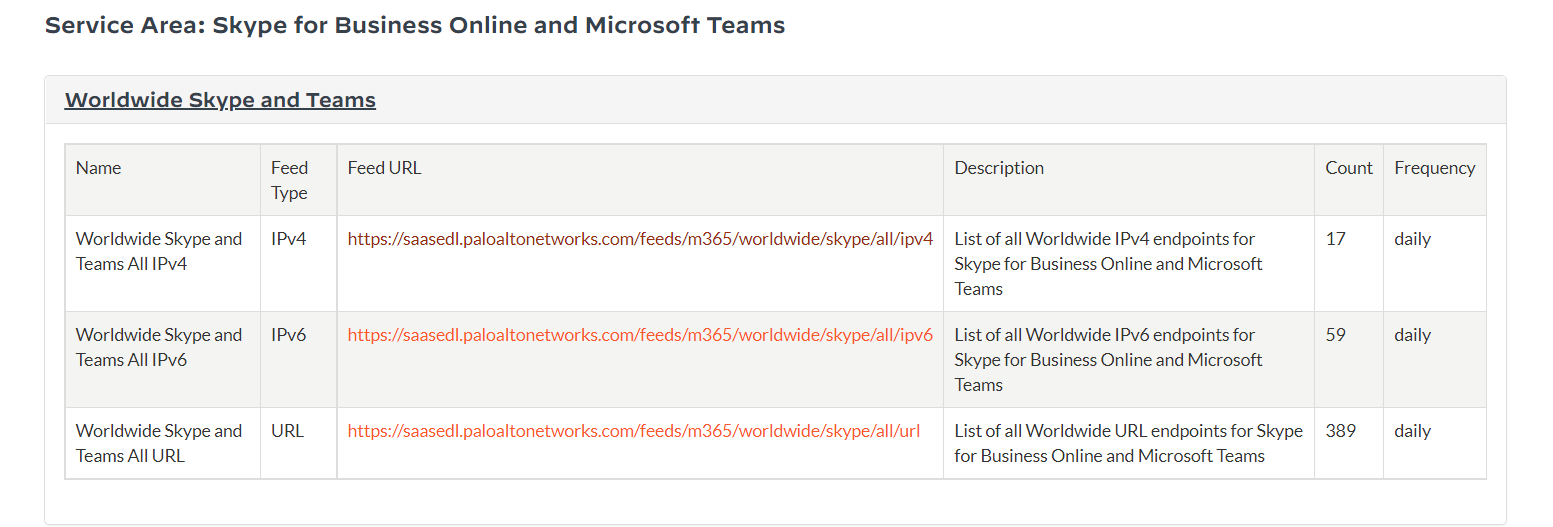

1.以下のサイトより、使用するフィールドURLを確認します。

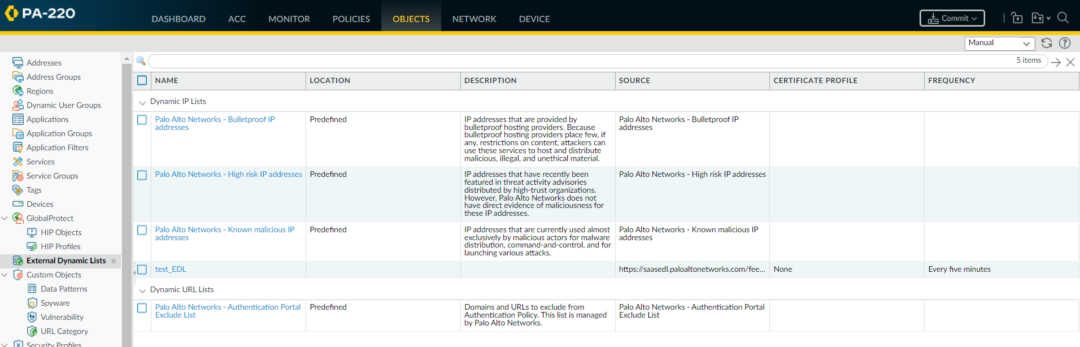

2.PaloAltoの[オブジェクト > 外部動的リスト]から、追加を選択します。

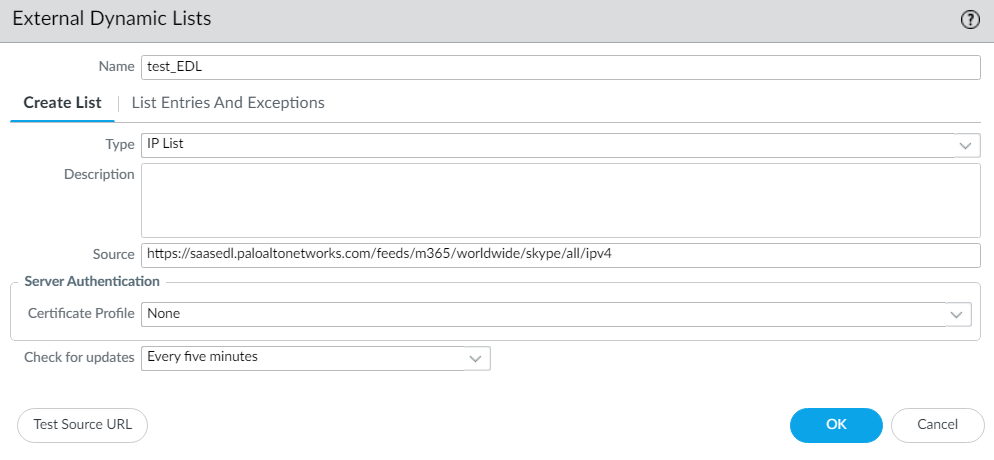

3.各項目に値を入力します。

- Name:作成するEDLの名前を入力します。

- Type:EDLのタイプを選択します。

- 本記事では[IP List]選択します。

- Description:EDLの内容を入力します。

- Source:確認したフィールドURLを入力します。

- Certificate Profile:証明書profileを選択します。

- Check for updates:フィードURLの更新頻度を選択します。

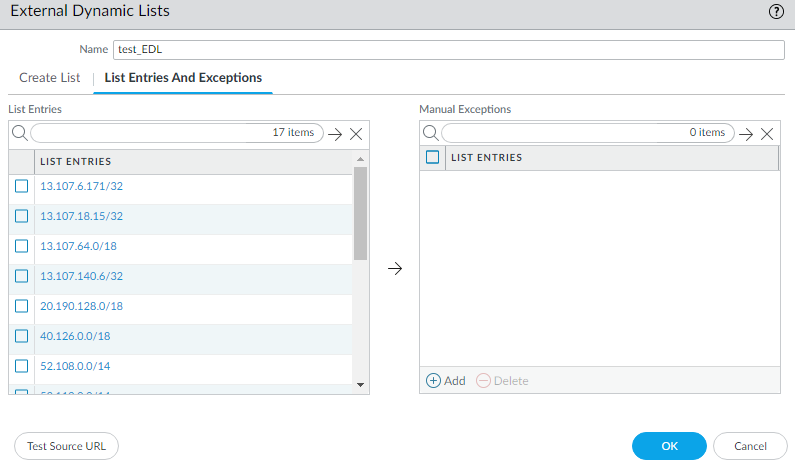

4.[Test Source URL]をクリックし、PaloAltoがEDL Hosting ServiceからフィードURLにアクセスできることを確認します

5.[OK]をクリックします。

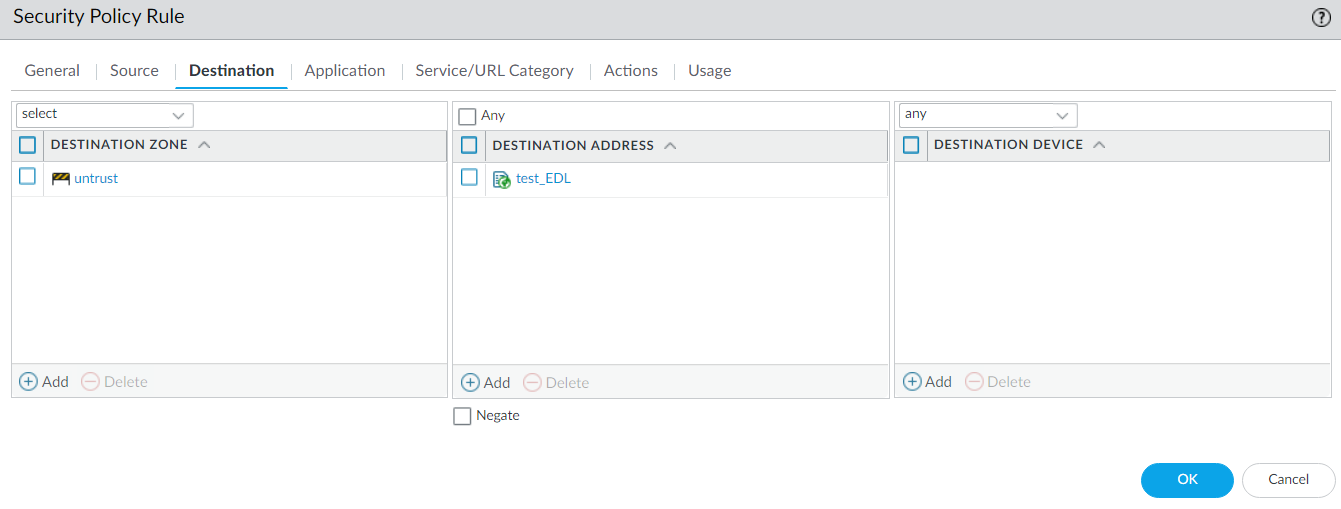

6.制御したい通信のセキュリティポリシーを作成し、宛先アドレスまたは送信元アドレスに指定します。

7.[オブジェクト > 外部動的リスト > List Entries And Exceptions]から、作成したEDLがEDL Hosting Serviceからリストを取得できているか確認します。

必要に応じて、取得したリストから除外するオブジェクト(IPアドレス、URL、ドメイン)を追加することができます。

以上で、PaloaltoにてEDL Hosting Serviceを使用しクラウドサービスへの通信を制御する方法の説明は終了します。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。