Windowsファイアーウォールは、外部ネットワークからの通信を監視しているため、標準で多くのサービスがブロックの対象となります。ここではファイアーウォールにて特定のアウトバウンド通信を許可するための設定方法についてご説明します。

前提条件

- 当記事の手順はすべて管理者権限にて実施しています。

- 当記事ではWindowsのネットワークプロファイルはプライベートが適用されています。

- 当記事では適用されたプロファイルにて「規則に一致しない送信接続はブロックされます。」が設定されています。

- 当記事の記載内容は下記環境にて実施したものです。

| OS | WindowsServer 2016 Bulid 14393 |

Windowsから任意のサーバへssh接続する場合

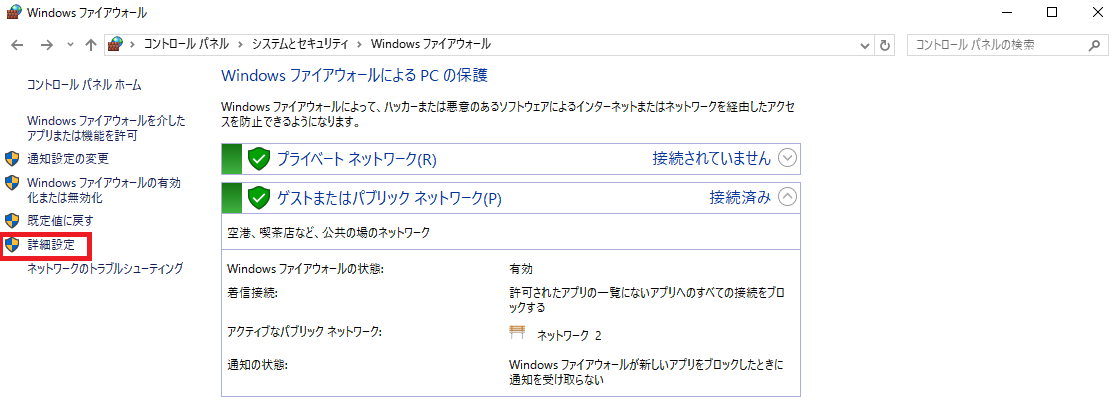

- コントロールパネルよりWindowsファイアウォールの設定画面を開き、画面左側の「詳細設定」を押下します。

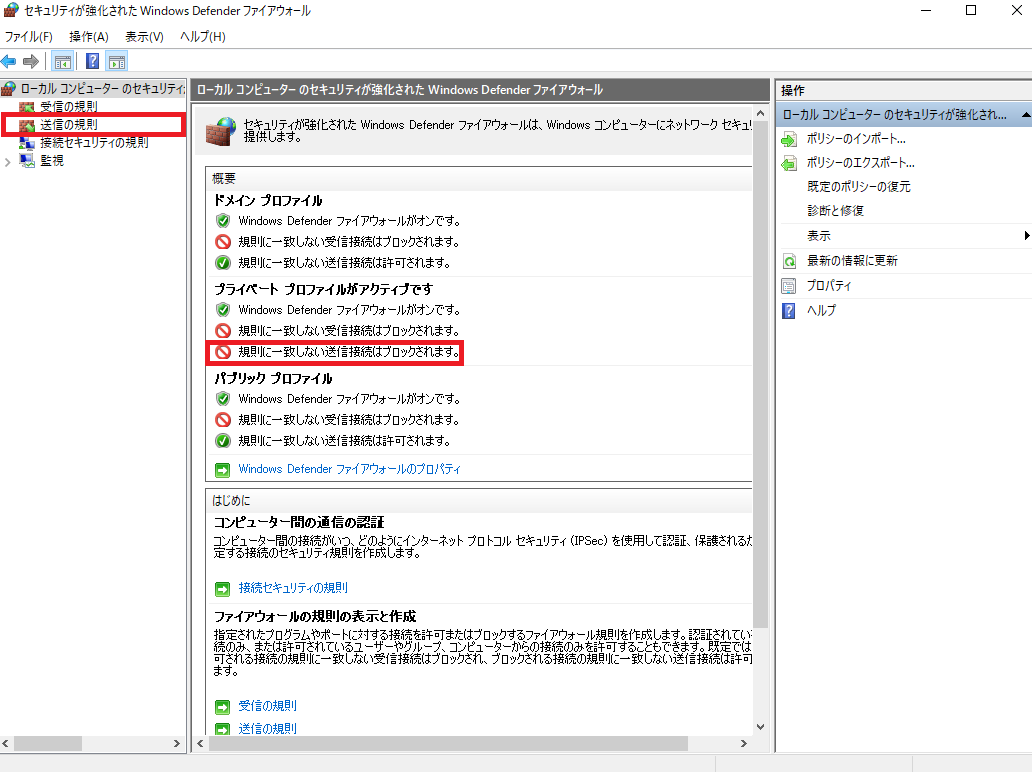

- 適用されているプロファイルにて「規則に一致しない送信接続はブロックされます。」と設定されていることを確認の上、画面左側の「送信の規則」を押下します。

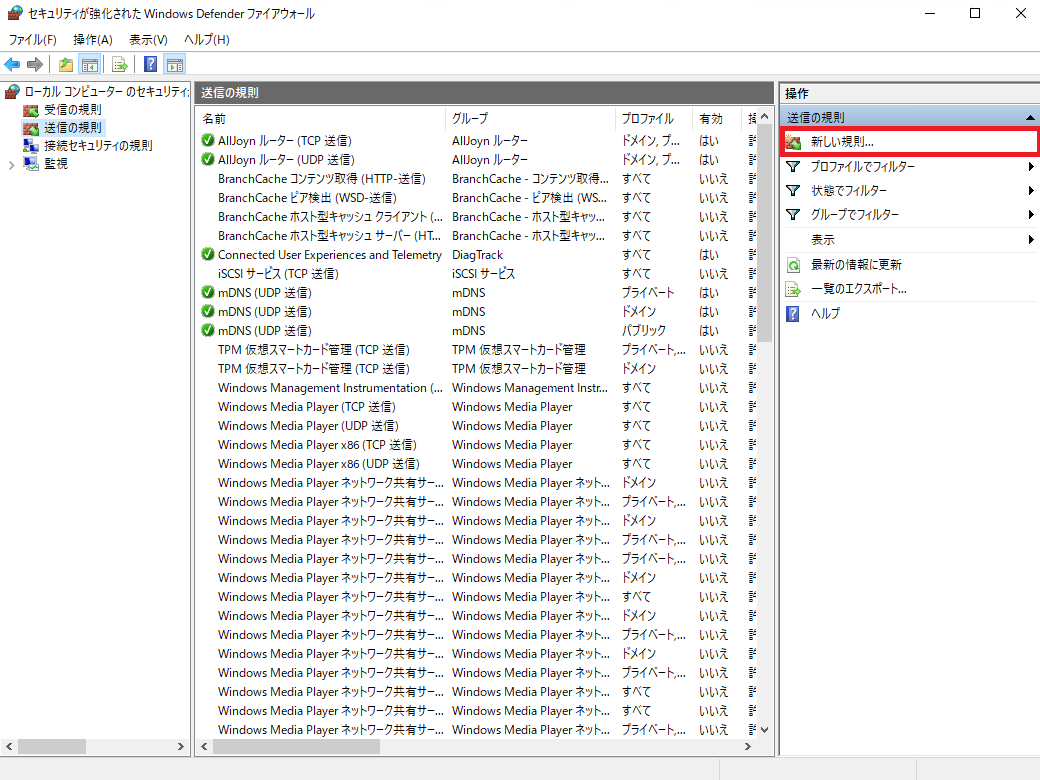

- 画面右側の「新しい規則」を押下します。

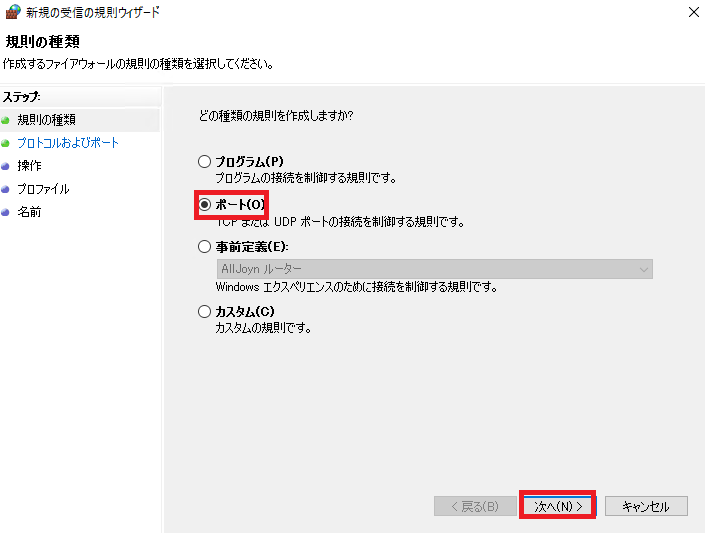

- ステップ「規則の種類」にて、「ポート」を選択し右下の「次へ」を押下します。

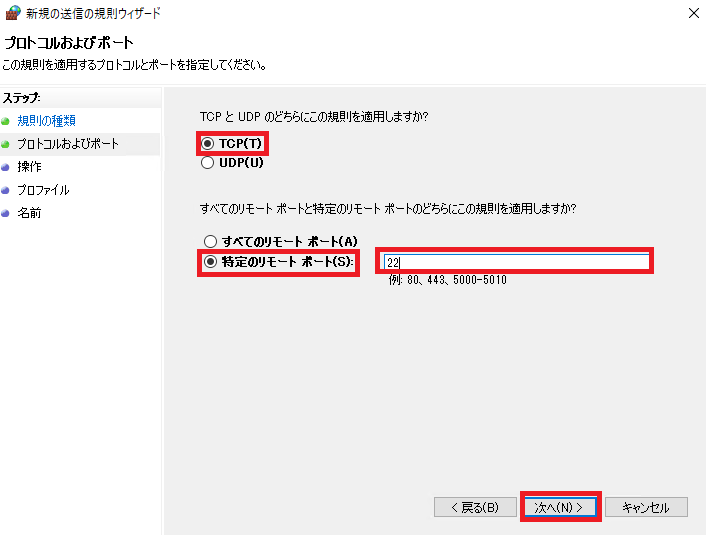

- ステップ「プロトコルとポート」にて受信を許可するプロトコルとポートを設定します。sshの場合、プロトコルは「TCP」、宛先ポートは「22」の利用を前提とします。TCPとUDPでの選択では「TCP」を選択し、ローカルポートは「特定のローカルポート」を選択の上、「22」のみ入力し右下の「次へ」を押下します。

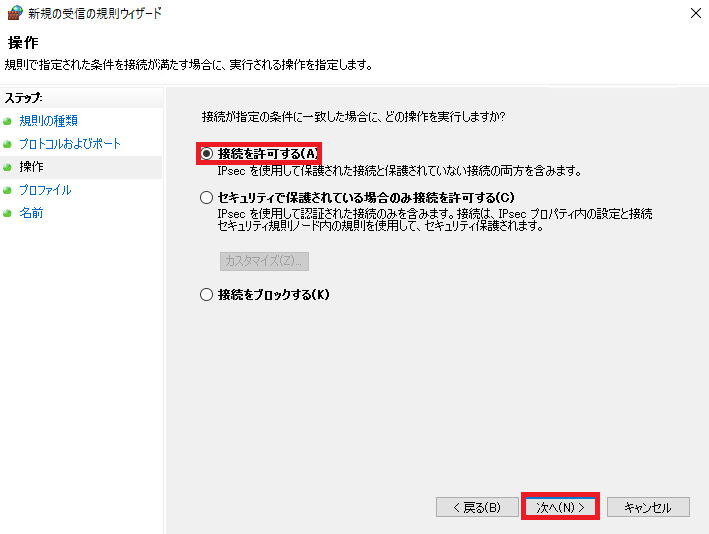

- ステップ「操作」にて前のステップ「プロトコルとポート」で設定した通信が来た時に実行される操作を設定します。今回は「接続を許可する」を選択し、右下の「次へ」を押下します。

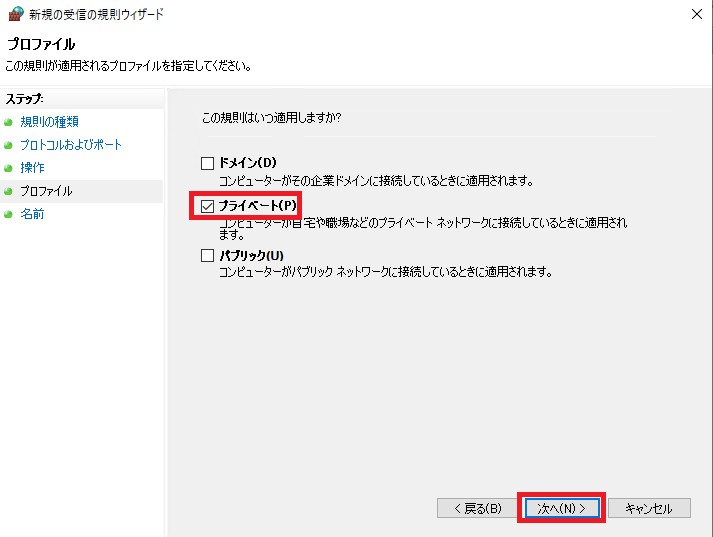

- ステップ「プロファイル」にて前のステップにて設定した規則を適用するプロファイルを設定します。今回はプロファイル「プライベート」にのみ適用したうえで、右下の「次へ」を押下します。

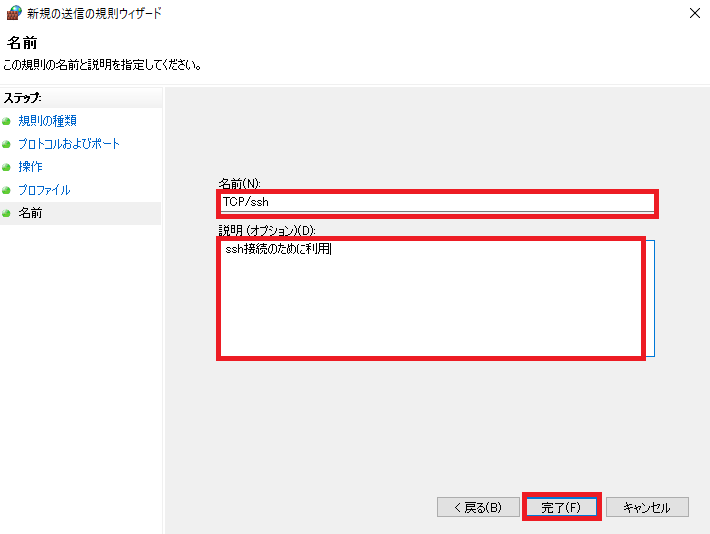

- ステップ「名前」にて作成した規則の用途が明示された「名前」と「説明」を入力します。入力後、画面右下の「完了」を押下します。

以上でWindowsファイアウォールにて特定のアウトバウンド通信を許可するための設定例についての説明は終了となります。

※関連記事

Windows firewallログをLSCにて収集する方法

※公開日:2021/4/26

更新日:2022/1/28

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。