Tech-Blogカテゴリにおけるサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。

当記事では、デジタルアーツ社 i-FILTERを導入している環境においてアクセスログをSYSLOGを用いてLogStare Collectorへ転送し、収集する方法について記載します。

目次

対象バージョン

i-FILTER ver.10

※アクセスログ転送は、「i-FILTER for Linux」でのみ動作します。

※当記事は、VMware ESXi 5上に構築したRed Hat Enterprise Linux 7へi-FILTERをインストールした検証結果をもとに執筆しております。

前提条件

GUIの基本的な操作(設定の保存、再起動等)については記載を割愛しております。

アクセスログ転送の設定

i-FILTERのサーバーでは、CLI、GUIにて設定を行います。LogStare CollectorではSYSLOG収集の設定を行う必要があります。

i-FILTERサーバー(CLIにて設定すること)

詳細についてはデジタルアーツ社のマニュアルをご参照いただくか購入元の販売店様へお問い合わせください。

- rsyslogをインストールします。

# yum install -y --nogpgcheck rsyslog-gnutls

- /etc/rsyslog.confを確認し、下記設定がある場合は削除します。

$WorkDirectory $MaxMessageSize $DefaultNetstreamDriverCAFile $DefaultNetstreamDriverCertFile $DefaultNetstreamDriverKeyFile

- /etc/rsyslog.confに下記設定があることを確認し、存在しない場合は追記します。

$IncludeConfig /etc/rsyslog.d/*.conf

- SELinuxが有効の場合は/etc/selinux/configを編集し、無効に設定します。

i-FILTERサーバー(GUIにて設定すること)

詳細についてはデジタルアーツ社のマニュアルをご参照いただくか購入元の販売店様へお問い合わせください。

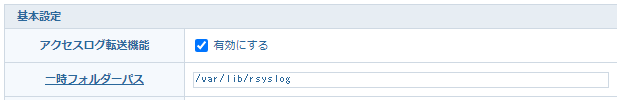

- [システム]-[ログ]-[アクセスログ転送設定]にて、アクセスログ転送機能を有効にします。

- システム / ログ / アクセスログ転送サーバー設定にて、下記項目を設定します。

有効設定 ☑有効にする アクセスログ設定 <<標準のログ>> アドレス:ポート番号 "LogStare CollectorのIPアドレス":514 転送プロトコル TCP 転送フォーマット 「syslog方式」もしくは「i-FILTER形式(syslog Priority付加)」

※i-FILTER形式を選択すると、LogStare Collectorにて

SYSLOG収集が出来ません。

LogStare Collectorにて設定すること

-

-

- i-FILTERより転送されたアクセスログは「SYSLOG収集」にてLogStare Collectorで受信します。「SYSLOG収集」につきましては、以下の記事をご参照ください。

SYSLOG収集

※ファシリティ:"local1"、プライオリティ:"notice"に設定する必要があります。 - 「SYSLOG収集」にて利用されるポート番号はデフォルトでtcp/udp共に514となっています。環境設定より「SYSLOG収集」にて利用されるポート番号を変更することで514以外のポートで「SYSLOG収集」が可能となります。環境設定につきましては、以下の記事をご参照ください。

LogStare Collector における環境設定について

- i-FILTERより転送されたアクセスログは「SYSLOG収集」にてLogStare Collectorで受信します。「SYSLOG収集」につきましては、以下の記事をご参照ください。

-

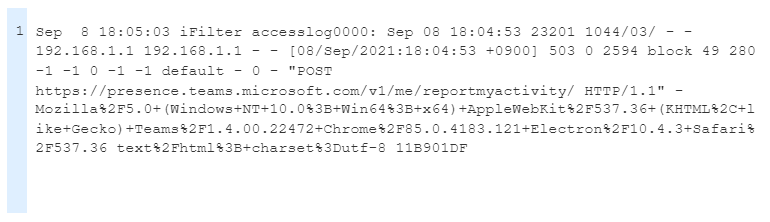

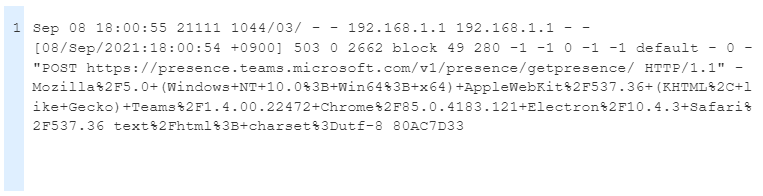

LogStare Collectorにて収集したサンプルログ

収集したアクセスログのサンプルは以下です。

syslog形式

i-FILTER形式(syslog Priority付加)

ログの詳細は下記の記事をご参照ください。

- 「i-FILTER」トラブルシューティングガイド(アクセスログ)

- FAQ検索サイト(「i-FILTER」Ver.10 アクセスログ(標準形式)のフォーマットはどのようなものですか)

- FAQ検索サイト(「i-FILTER」Ver.10 カテゴリパラメーター一覧)

LogStare Reporter / LogStare Quintでのレポート例

当社のLogStare ReporterおよびLogStare Quintはi-FILTERのアクセスログの可視化に対応しています。

※LogStare Reporter、LogStare Quintについて詳しくは製品ラインアップをご覧ください

以下はレポートの一例です。

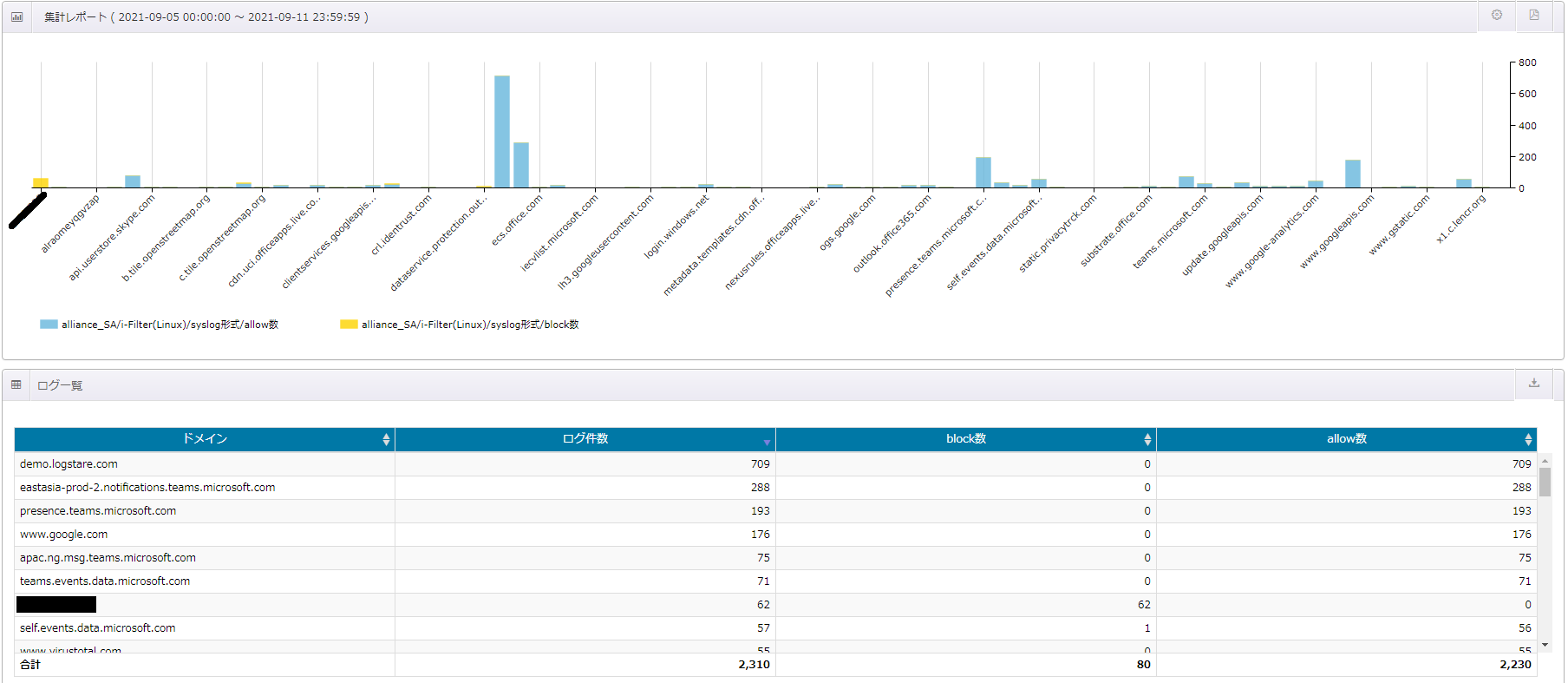

宛先ドメイン別の集計レポート

宛先ドメインをログ件数の多い順に表示したレポートです。

block数やallow数も確認できるため、想定外の通信が発生していないか等の確認に役立ちます。

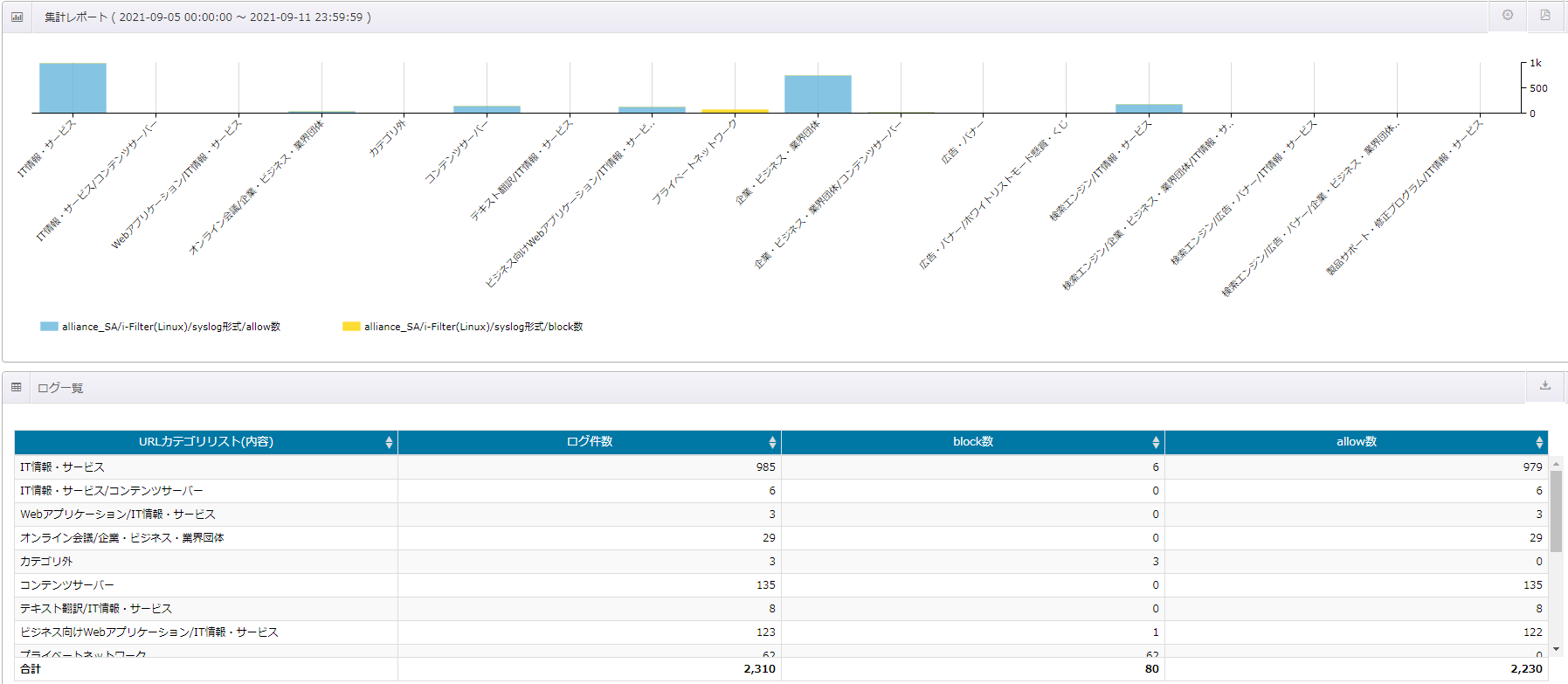

カテゴリ別の集計レポート

各カテゴリのログ件数、block数、allow数を表示したレポートです。

各カテゴリのログ件数状況を確認することが出来るため、危険なカテゴリへのアクセスがどの程度発生しているか等の確認に役立ちます。

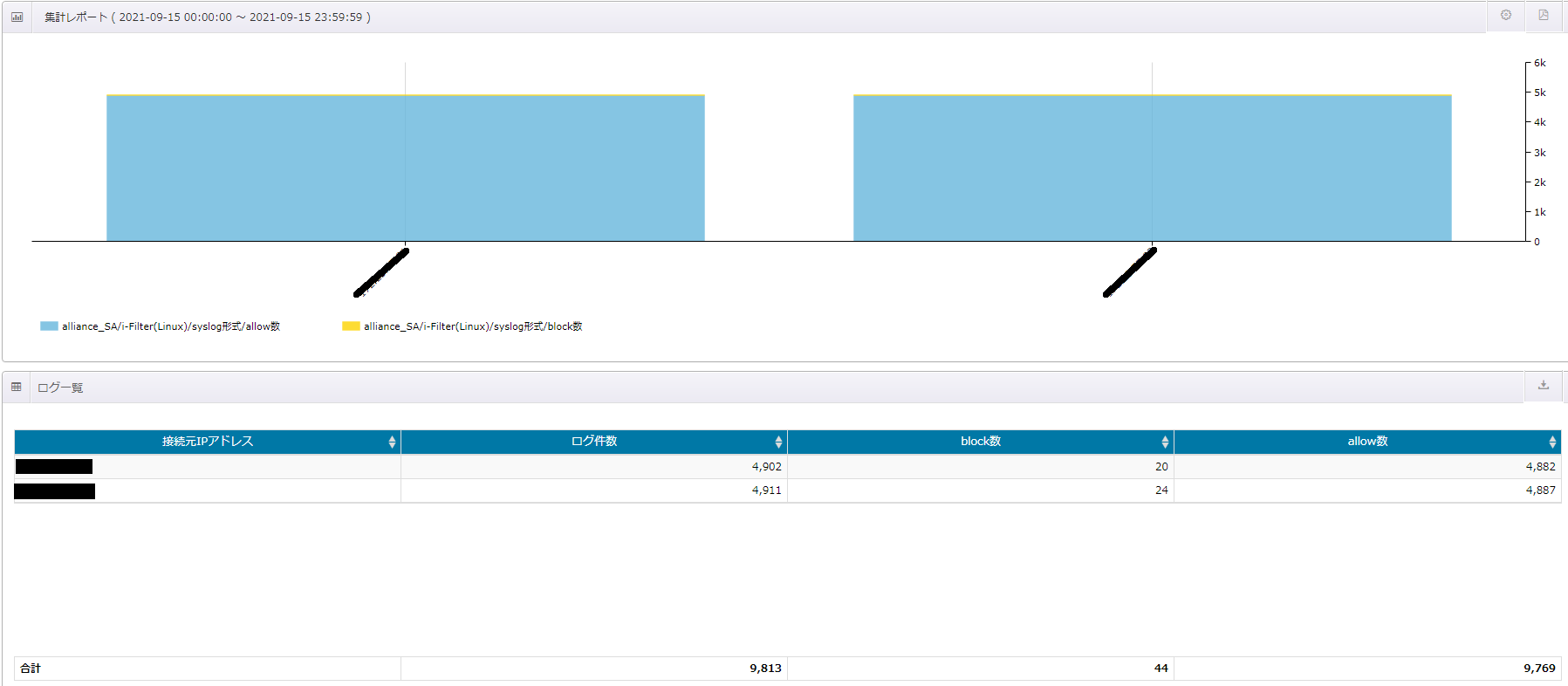

送信元IPアドレス別の集計レポート

送信元IPアドレスをログ件数の多い順に表示したレポートです。

lock数やallow数も確認できるため、block数の多い送信元IPアドレスの確認や、各送信元IPアドレスから通信がどの程度発生しているか等の確認に役立ちます。

LogStare Reporterは、Collectorが収集したログデータのレポート作成や、監視データとの相関分析、高度な複合条件によるアラート通知などを行なうSaaS型のログ分析システムです。LogStare Reporter、LogStare Quintについて詳しくは、こちらのLogStare製品ラインアップをご覧ください。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。